Django-jwt token生成源码分析

一. 认证的发展历程简介

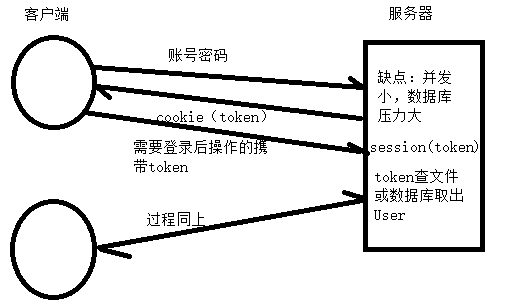

这里真的很简单的提一下认证的发展历程。以前大都是采用cookie、session的形式来进行客户端的认证,带来的结果就是在数据库上大量存储session导致数据库压力增大,大致流程如下:

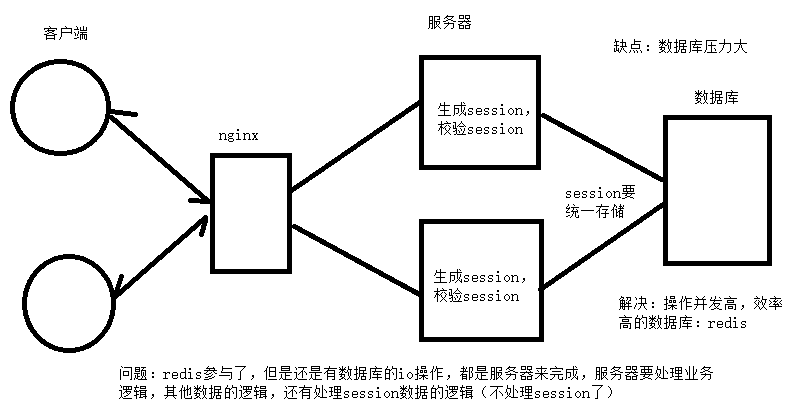

在该场景下,分布式、集群、缓存数据库应运而生,认证的过程大致如下:

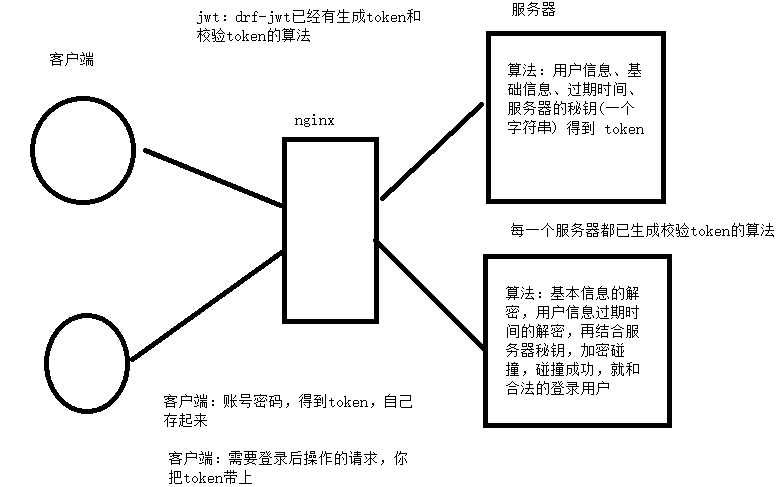

不过该方式还是缓解不了数据库压力,一个项目中应该尽可能多的减少IO操作,于是后来采用签名的方式,在服务端只保存token的签名算法,当客户端认证时,只需用算法去生成或是判断token的合法性即可。大致方式如下:

二. JWT签发Token源码分析

2.1 JWT工作原理及简介

Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519)。该token被设计为紧凑且安全的,特别适用于分布式站点的单点登录(SSO)场景。JWT的声明一般被用来在身份提供者和服务提供者间传递被认证的用户身份信息,以便于从资源服务器获取资源,也可以增加一些额外的其它业务逻辑所必须的声明信息,该token也可直接被用于认证,也可被加密。

JWT由三部分组成,分别是头.载荷.签名(header.payload.signature),格式如下:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9

.eyJ1c2VyX2lkIjoxLCJ1c2VybmFtZSI6Im93ZW4iLCJleHAiOjE1NTgzMDM1NDR9

.4j5QypLwufjpqoScwUB9LYiuhYcTw1y4dPrvnv7DUyo

- header:一般存放如何处理token的方式:加密的算法、是否有签名等

- payload:数据的主体部分:用户信息、发行者、过期时间等

- signature:签名:将header、payload再结合密码盐整体处理一下

其中JWT的头和载荷均采用base64加密,是可以被反解的,主要用于反解之后提取用户信息、过期时间等。而签名部分采用摘要算法SHA256不可逆加密,里面掺杂了密钥,密钥是存储于Django中的固定字符串,主要用于认证token。

jwt = base64(头部).base64(载荷).hash256(base64(头部).base(载荷).密钥)

JWT官网:https://github.com/jpadilla/django-rest-framework-jwt

2.2 JWT生成token源码分析

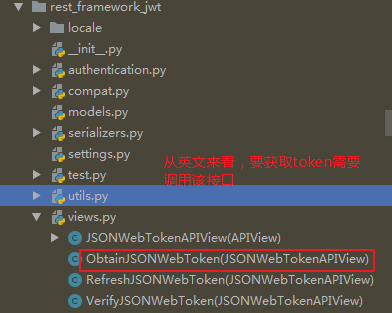

首先,django-jwt提供了一个生成token的接口,先安装django-jwt模块:

pip install djangorestframework-jwt

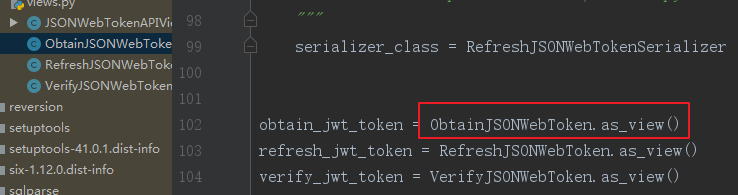

首先看看jwt的视图views.py:

因为是CBV,通过类名.as_view()调用视图类,而jwt中已经有加了as_view的属性:

所以在路由urls.py中,我们只需导入该属性即可(path是django2.x版本的语法,不是正则匹配):

from django.urls import path

from rest_framework_jwt.views import obtain_jwt_token urlpatterns = [

path('get_token/', obtain_jwt_token)

]

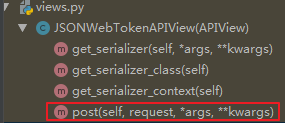

因为生成token是在用户登录的时候,所以是post请求,依据属性查找顺序找到post方法:

看看post方法的详情:

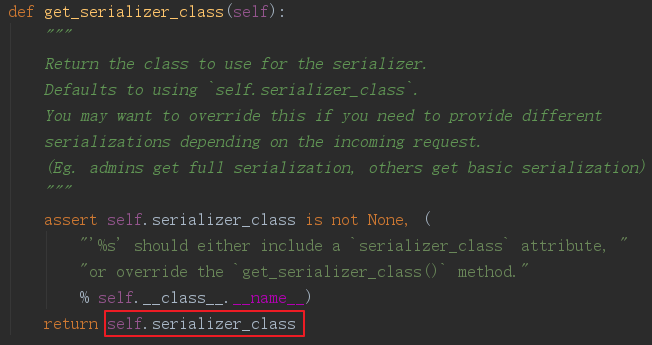

首先看看get_serilizer方法:

get_serializer_class方法:

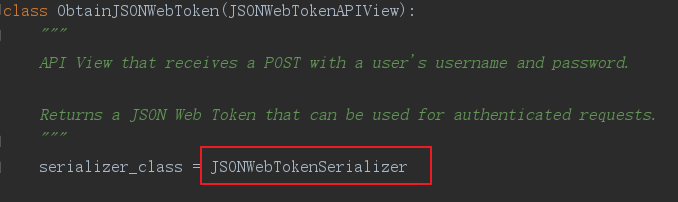

生成token的类中的serializer_class:

所以post方法中的get_serializer方法返回的是JSONWebTokenSerializer的对象:

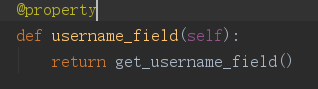

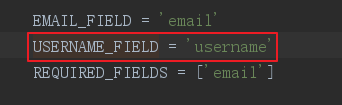

其中username_field是封装的方法,PasswordField一看就是类:

还有USERNAME_FIELD默认就叫username:

由上述可以得知get_serializer方法返回的是一个反序列化后的对象,而且该序列化还提供了全局钩子。

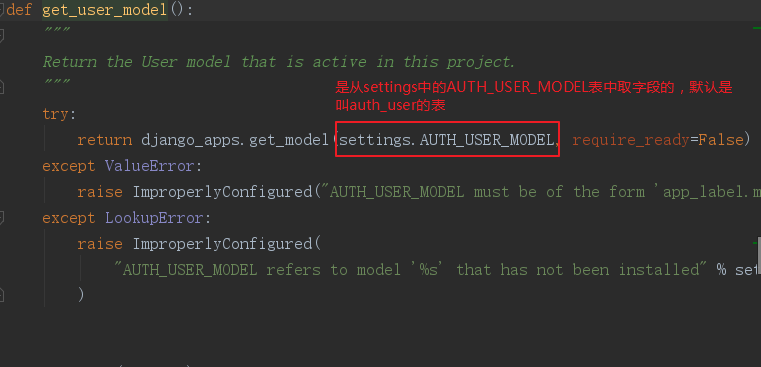

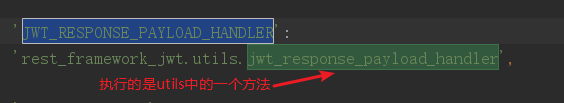

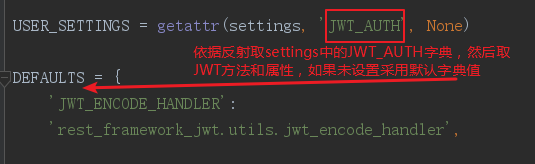

现在post方法接着往下走,让我们看看其中的jwt_response_payload_handler方法,依据数据的查找顺序:

点击api_settings中,查找JWT_RESPONSE_PAYLOAD_HANDLER:

所以要让它采用自定义的函数时,只需要在项目中的settings.py中加Jwt-AUTH字典,然后在里面填写相应配置即可。

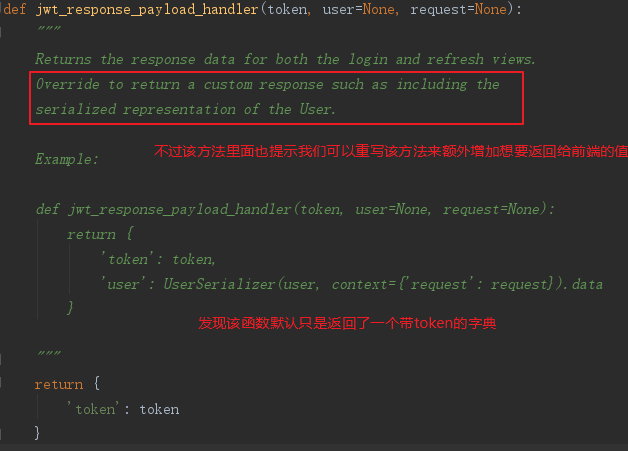

那么看看jwt_response_payload_handler:

可以重写该方法增加返回给前端的值,同时需要在配置文件中配置JWT_RESPONSE_PAYLOAD_HANDLER:

from .serializers import UserModelSerializers

def jwt_response_payload_handler(token, user=None, request=None):

return {

'token': token,

'user': UserModelSerializer(user).data

}

# restful 规范

# return {

# 'status': 0,

# 'msg': 'OK',

# 'data': {

# 'token': token,

# 'username': user.username

# }

# }

配置文件中添加以下配置:

JWT_AUTH = {

# 自定义认证结果:见下方序列化user和自定义response

'JWT_RESPONSE_PAYLOAD_HANDLER': 'user.utils.jwt_response_payload_handler',

}

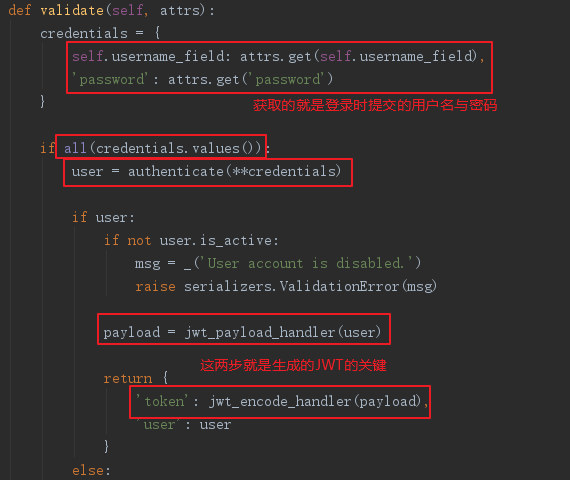

走到这里,发现token已经有了,那么是在哪一步生成的呢?没错,就是当序列化通过时,执行is_valid时会执行序列化类的钩子函数,而token就是在全局钩子函数中生成的:

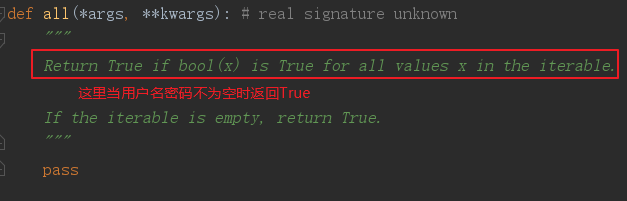

先看看all(credentials.values())方法:

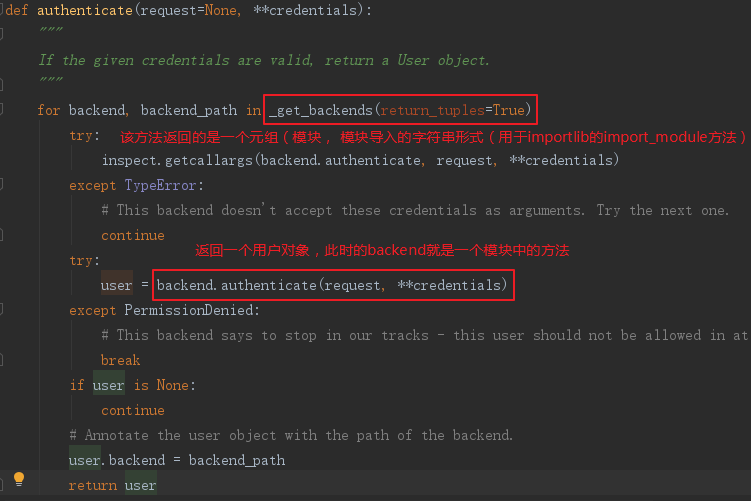

再往下走authenticate方法,其中的credentials就是用户名与密码:

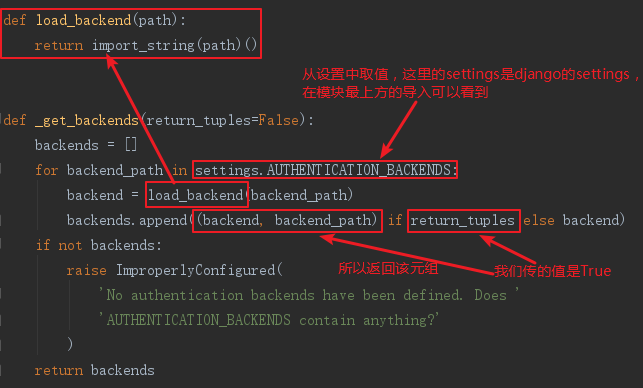

看看_get_backends(return_tuples=True)方法:

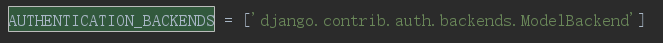

首先点击因为settings是django.conf中的,我们直接点击通过最上方导入的conf点击过去,然后通过属性的查找顺序,settings对象是先使用我们项目中的settings.pu配置,其次是django自带的global_settings.py中的配置,依据属性查找顺序,我们找到global_settings.py中的AUTHENTICATION_BACKENDS:

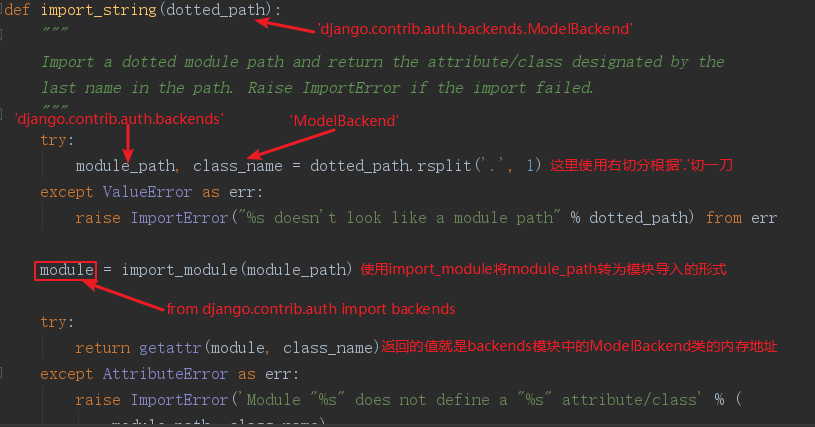

再看看load_backend方法里的import_string(path)():

所以authenticate(request=None, **credentials)方法中的backend.authenticate(request, **credentials)方法实际上就是ModelBackend.authenticate方法:

这里意味着我们可以重写ModelBackend的authenticate实现多方式登录,因为只需要最终返回一个user对象或者None就行:

from django.contrib.auth.backends import ModelBackend

from .models import User

import re

class JWTModelBackend(ModelBackend):

def authenticate(self, request, username=None, password=None, **kwargs):

"""

:param request:

:param username: 前台传入的用户名

:param password: 前台传入的密码

:param kwargs:

:return:

"""

try:

if re.match(r'^1[3-9]\d{9}$', username):

user = User.objects.get(mobile=username)

elif re.match(r'.*@.*', username):

user = User.objects.get(email=username)

else:

user = User.objects.get(username=username)

except User.DoesNotExist:

return None # 认证失败就返回None即可,jwt就无法删除token

# 用户存在,密码校验通过,是活着的用户 is_active字段为1

if user and user.check_password(password) and self.user_can_authenticate(user):

return user # 认证通过返回用户,交给jwt生成token

回到我们的序列化类JSONWebTokenSerializer中的全局钩子:

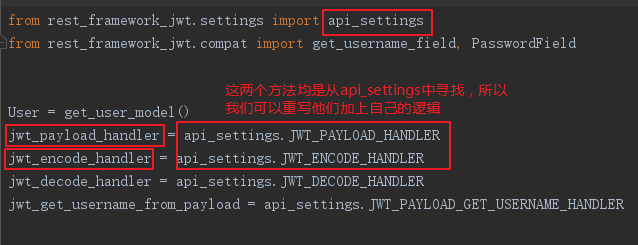

先来看看jwt_payload_handler(user)方法:

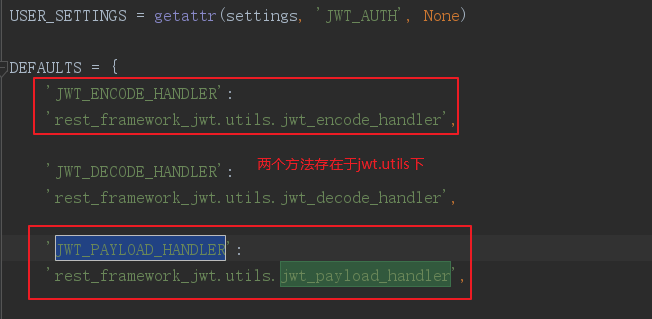

点击跳转至api_settings:

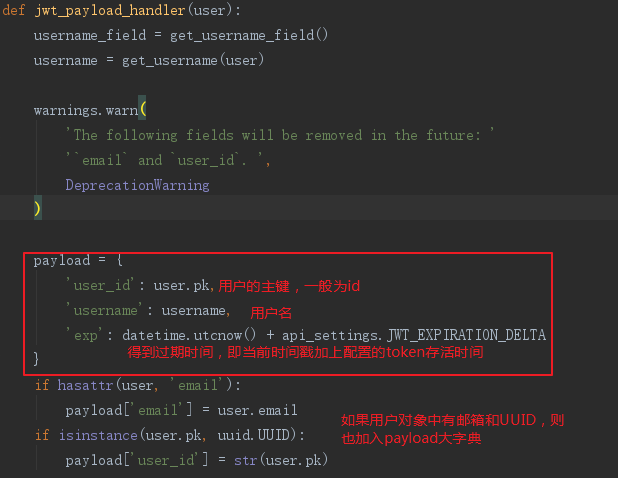

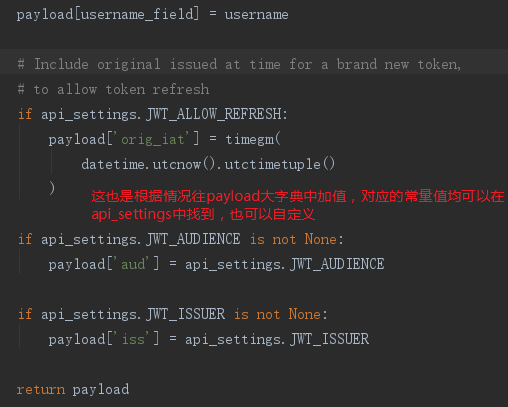

找到这两个方法,先来看一下jwt_payload_handler:

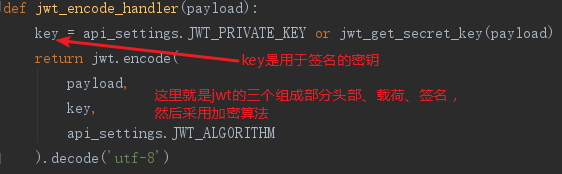

接下来看看jwt_encode_handler(payload)方法:

上述的jwt.encode就是生成token的方法接下来看看他里面的几个参数。

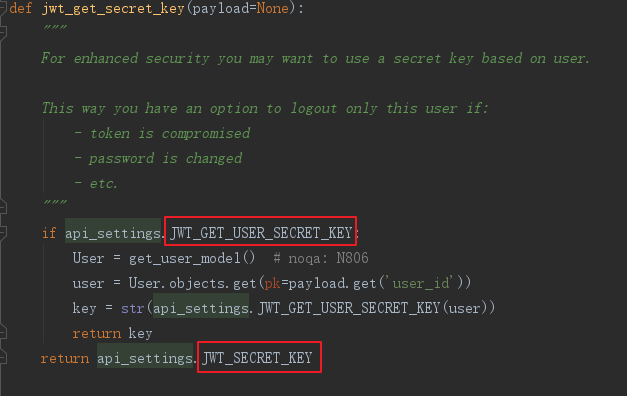

设置中JWT_PRIVATE_KEY值为None,所以会走jwt_get_secret_key:

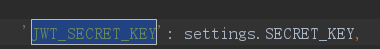

因为默认配置中JWT_GET_USER_SECRET_KEY值也为None,所以直接返回JWT_SECRET_KEY:

最终返回的是django项目setting.py中的SECRET_KEY,是一串无序的字符串,用于JWT的签名。

走到这里,JWT生成token的源码差不多都走一遍了。然后我们可以在views.py中导入jwt_payload_handler和jwt_encode_handler实现手动签发token。

from rest_framework_jwt.settings import api_settings jwt_payload_handler = api_settings.JWT_PAYLOAD_HANDLER

jwt_encode_handler = api_settings.JWT_ENCODE_HANDLER payload = jwt_payload_handler(user)

token = jwt_encode_handler(payload) # 了解,原生视图

# 原生APIView可以实现手动签发 jwt

class LoginAPIView(APIView):

def post(self):

# 完成手动签发

pass

Django-jwt token生成源码分析的更多相关文章

- Django之REST framework源码分析

前言: Django REST framework,是1个基于Django搭建 REST风格API的框架: 1.什么是API呢? API就是访问即可获取数据的url地址,下面是一个最简单的 Djang ...

- Python学习---Django的request.post源码分析

request.post源码分析: 可以看到传递json后会帮我们dumps处理一次最后一字节形式传递过去

- Django rest framework 版本控制(源码分析)

基于上述分析 #2.处理版本信息 处理认证信息 处理权限信息 对用户的访问频率进行限制 self.initial(request, *args, **kwargs) #2.1处理版本信息 #versi ...

- Django _VIEW视图_源码分析

Django _VIEW视图: 1. 点击as_view方法. 第二步: as_view () 为VIEW 类里定义的,到时候我们定义业务逻辑的类就继承这个VIEW类. view方法内返回的是disp ...

- Django之CBV视图源码分析(工作原理)

1.首先我们先在urls.py定义CBV的路由匹配. FBV的路由匹配: 2.然后,在views.py创建一名为MyReg的类: 注意:该类必须继续View类,且方法名必须与请求方式相同(后面会详解) ...

- Django中间件之SessionMiddleware源码分析

settings.py文件中 MIDDLEWARE = [ 'django.contrib.sessions.middleware.SessionMiddleware', ] # from djang ...

- django-jwt token校验源码简析

一. jwt token校验源码简析 1.1 前言 之前使用jwt签发了token,里面的头部包含了加密的方式.是否有签名等,而载荷中包含用户名.用户主键.过期时间等信息,最后的签名还使用了摘要算法进 ...

- Django_Restframwork_APIVIEW视图_源码分析

Django _VIEW视图_源码分析

- [源码分析] 从源码入手看 Flink Watermark 之传播过程

[源码分析] 从源码入手看 Flink Watermark 之传播过程 0x00 摘要 本文将通过源码分析,带领大家熟悉Flink Watermark 之传播过程,顺便也可以对Flink整体逻辑有一个 ...

随机推荐

- Python---2文本编辑器

1.介绍 在Python的交互式命令行写程序,好处是一下就能得到结果,坏处是没法保存,下次还想运行的时候,还得再敲一遍. 所以,实际开发的时候,我们总是使用一个文本编辑器来写代码,写完了,保存为一个文 ...

- 一月七笔千万美元投资!国内VR行业在刮什么风?

虽然直到现在仍然没有一款真正能够彻底普及并改变大众操控方式的虚拟现实设备出现,但其已经被认定是未来人类社会中不可或缺的重要组成部分和工作.生活.娱乐.休闲载体.而虚拟现实设备.内容在今年年初CES展会 ...

- 修改 Cucumber HTML 报告

后台服务是 JSON-RPC 风格的,所以 Scenario 都是这样的 Scenario: login successful When I set request body from "f ...

- 模拟HTTP请求超时时间设置

HTTP请求有两个超时时间:一个是连接超时时间,另一个是数据传输的最大允许时间(请求资源超时时间). 使用curl命令行 连接超时时间用 --connect-timeout 参数来指定 数据传输的最大 ...

- TCP传输连接管理

TCP传输连接管理 一.传输连接的三个阶段 1.1.概述 传输连接就有三个阶段,即:连接建立.数据传送和连接释放. 连接建立过程中要解决以下三个问题: 要使每一方能够确知对方的存在. 要允许双方协商一 ...

- 一文搞懂jvm内存结构

一.jvm是干什么的? 大家都知道java是跨平台语言,一次编译可以在不同操作系统上运行,怎么做到的呢,看下图: javac把写的源代码(java文件),编译成字节码(class文件),字节码部署到l ...

- http协议入门---转载

http协议入门 ##(一). HTTP/0.9 HTTP 是基于 TCP/IP 协议的应用层协议.它不涉及数据包(packet)传输,主要规定了客户端和服务器之间的通信格式,默认使用80端口. 最早 ...

- android通过NFC开启/关闭NTAG213的密码保护功能

穷遍全网没有资料,最后找到了官方的寄存器文档和StackOverflow上找到了解决方案 首先要用 MifareUltralight 来进行操作,在onNewIntent处先校验返回的tag是否包含了 ...

- 神奇的 SQL 之 ICP → 索引条件下推

开心一刻 楼主:来,我们先排练一遍 小伙伴们:好 嘿.哈.嚯 楼主:非常好,就是这个节奏,我们开始吧 楼主:啊.啊.啊,疼 ! 你们是不是故意的 ? 回表与覆盖索引 正式讲 ICP 之前了,我们先将相 ...

- 第四章、深入理解vue组件

4-1.使用组件的细节 a.使用is解决html出现bug 如下 table下面应该为tr,所以页面渲染的时候没有找到tr是有问题的,所以是有小bug,所以table中必须是tr b.改上面bug,t ...