OAuth2.0系列之信息Redis存储实践(七)

@

OAuth2.0系列博客:

- OAuth2.0系列之基本概念和运作流程(一)

- OAuth2.0系列之授权码模式实践教程(二)

- OAuth2.0系列之简化模式实践教程(三)

- OAuth2.0系列之密码模式实践教程(四)

- OAuth2.0系列之客户端模式实践教程(五)

- OAuth2.0系列之信息数据库存储教程(六)

- OAuth2.0系列之信息Redis存储教程(七)

- OAuth2.0系列之JWT令牌实践教程(八)

- OAuth2.0系列之集成JWT实现单点登录

1、文章前言介绍

在前面文章中我们学习了OAuth2的一些基本概念,对OAuth2有了基本的认识,也对OAuth2.0的令牌、授权码等进行了jdbc方式的数据存储,接着本文再写一遍Redis版本的

IDEA中,Ctrl+Alt+B,可以看到TokenStore的实现,有如下几种:

ok,其实对于token存储有如上方式,对于其它比如授权码code等的存储也基本如上几种,分别进行介绍:

- InMemoryTokenStore,默认存储,保存在内存

- JdbcTokenStore,access_token存储在数据库

- JwtTokenStore,JWT这种方式比较特殊,这是一种无状态方式的存储,不进行内存、数据库存储,只是JWT中携带全面的用户信息,保存在jwt中携带过去校验就可以

- RedisTokenStore,将 access_token 存到 redis 中。

- JwkTokenStore,将 access_token 保存到 JSON Web Key。

ClientDetailsService的实现只有两种,并没有redis存储的:

2、典型例子实践

实验环境准备:

- IntelliJ IDEA

- Maven3.+版本

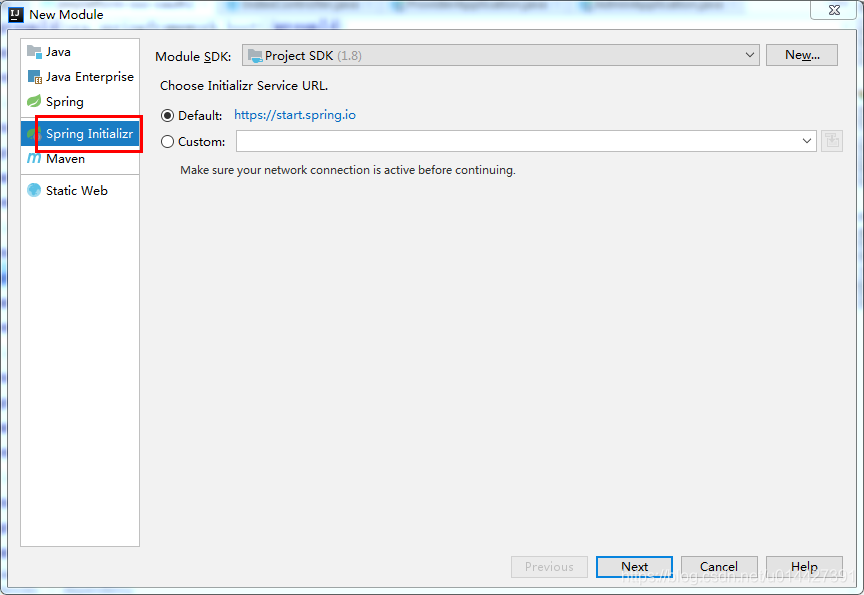

新建SpringBoot Initializer项目,可以命名oauth2-redis-store

主要加入如下配置:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<!-- Spring Cloud Oauth2-->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-oauth2</artifactId>

</dependency>

<!-- Spring Cloud Security-->

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-starter-security</artifactId>

</dependency>

pom加入redis配置:

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-redis</artifactId>

</dependency>

redis配置:

server.port=8888

spring.redis.host=127.0.0.1

spring.redis.port=6379

spring.redis.password=

令牌存储配置:

@Autowired

RedisConnectionFactory redisConnectionFactory;

@Bean

TokenStore tokenStore() {

return new RedisTokenStore(redisConnectionFactory);

}

OAuth2.0配置类:

package com.example.springboot.oauth2.config;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.beans.factory.annotation.Qualifier;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.data.redis.connection.RedisConnectionFactory;

import org.springframework.http.HttpMethod;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.oauth2.config.annotation.configurers.ClientDetailsServiceConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configuration.AuthorizationServerConfigurerAdapter;

import org.springframework.security.oauth2.config.annotation.web.configuration.EnableAuthorizationServer;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerEndpointsConfigurer;

import org.springframework.security.oauth2.config.annotation.web.configurers.AuthorizationServerSecurityConfigurer;

import org.springframework.security.oauth2.provider.token.TokenStore;

import org.springframework.security.oauth2.provider.token.store.redis.RedisTokenStore;

/**

* <pre>

* OAuth2.0配置类

* </pre>

*

* <pre>

* @author mazq

* 修改记录

* 修改后版本: 修改人: 修改日期: 2020/06/16 17:34 修改内容:

* </pre>

*/

@Configuration

@EnableAuthorizationServer

public class OAuth2Config extends AuthorizationServerConfigurerAdapter {

private static final String CLIENT_ID = "cms";

private static final String SECRET_CHAR_SEQUENCE = "{noop}secret";

private static final String SCOPE_READ = "read";

private static final String SCOPE_WRITE = "write";

private static final String TRUST = "trust";

private static final String USER ="user";

private static final String ALL = "all";

private static final int ACCESS_TOKEN_VALIDITY_SECONDS = 2*60;

private static final int FREFRESH_TOKEN_VALIDITY_SECONDS = 2*60;

// 密码模式授权模式

private static final String GRANT_TYPE_PASSWORD = "password";

//授权码模式

private static final String AUTHORIZATION_CODE = "authorization_code";

//refresh token模式

private static final String REFRESH_TOKEN = "refresh_token";

//简化授权模式

private static final String IMPLICIT = "implicit";

//指定哪些资源是需要授权验证的

private static final String RESOURCE_ID = "resource_id";

@Autowired

@Qualifier("authenticationManagerBean")

private AuthenticationManager authenticationManager;

@Autowired

RedisConnectionFactory redisConnectionFactory;

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients

// 使用内存存储

.inMemory()

//标记客户端id

.withClient(CLIENT_ID)

//客户端安全码

.secret(SECRET_CHAR_SEQUENCE)

//为true 直接自动授权成功返回code

.autoApprove(true)

.redirectUris("http://127.0.0.1:8084/cms/login") //重定向uri

//允许授权范围

.scopes(ALL)

//token 时间秒

.accessTokenValiditySeconds(ACCESS_TOKEN_VALIDITY_SECONDS)

//刷新token 时间 秒

.refreshTokenValiditySeconds(FREFRESH_TOKEN_VALIDITY_SECONDS)

//允许授权类型

.authorizedGrantTypes(GRANT_TYPE_PASSWORD , AUTHORIZATION_CODE , REFRESH_TOKEN , IMPLICIT);

}

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.tokenStore(tokenStore()).authenticationManager(authenticationManager)

//支持获取token方式

.allowedTokenEndpointRequestMethods(HttpMethod.GET, HttpMethod.POST,HttpMethod.PUT,HttpMethod.DELETE,HttpMethod.OPTIONS)

//刷新token

.reuseRefreshTokens(true);

}

/**

* 认证服务器的安全配置

* @param security

* @throws Exception

*/

@Override

public void configure(AuthorizationServerSecurityConfigurer security) throws Exception {

security

// 开启/oauth/token_key验证端口认证权限访问

.tokenKeyAccess("isAuthenticated()")

// 开启/oauth/check_token验证端口认证权限访问

.checkTokenAccess("isAuthenticated()")

//允许表单认证 在授权码模式下会导致无法根据code获取token

.allowFormAuthenticationForClients();

}

@Bean

TokenStore tokenStore() {

return new RedisTokenStore(redisConnectionFactory);

}

}

SpringSecurity配置:

package com.example.springboot.oauth2.config;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.core.annotation.Order;

import org.springframework.security.authentication.AuthenticationManager;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.builders.WebSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

/**

* <pre>

* Spring Security配置类

* </pre>

*

* <pre>

* @author mazq

* 修改记录

* 修改后版本: 修改人: 修改日期: 2020/06/15 10:39 修改内容:

* </pre>

*/

@Configuration

@EnableWebSecurity

@Order(1)

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Bean

@Override

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception { //auth.inMemoryAuthentication()

auth.inMemoryAuthentication()

.withUser("nicky")

.password("{noop}123")

.roles("admin");

}

@Override

public void configure(WebSecurity web) throws Exception {

//解决静态资源被拦截的问题

web.ignoring().antMatchers("/asserts/**");

web.ignoring().antMatchers("/favicon.ico");

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http // 配置登录页并允许访问

.formLogin().permitAll()

// 配置Basic登录

//.and().httpBasic()

// 配置登出页面

.and().logout().logoutUrl("/logout").logoutSuccessUrl("/")

.and().authorizeRequests().antMatchers("/oauth/**", "/login/**", "/logout/**").permitAll()

// 其余所有请求全部需要鉴权认证

.anyRequest().authenticated()

// 关闭跨域保护;

.and().csrf().disable();

}

}

3、功能简单测试

访问授权链接,在浏览器访问就可以,授权码模式response_type参数传code:

http://localhost:8888/oauth/authorize?client_id=cms&client_secret=secret&response_type=code

因为没登录,所以会返回SpringSecurity的默认登录页面,具体代码是 http .formLogin().permitAll();,如果要弹窗登录的,可以配置http.httpBasic();,这种配置是没有登录页面的,自定义登录页面可以这样配置http.formLogin().loginPage("/login").permitAll()

如图,输入SpringSecurity配置的数据库密码

登录成功,返回redirect_uri,拿到授权码

重定向回redirect_uri,http://localhost:8084/cms/login?code=???

配置一下请求头的授权参数,用Basic Auth方式,username即client_id,password即client_secret

拿到授权码之后去获取token,本教程使用授权码方式

例子代码下载:code download

OAuth2.0系列之信息Redis存储实践(七)的更多相关文章

- OAuth2.0系列之基本概念和运作流程(一)

@ 目录 一.OAuth2.0是什么? 1.1 OAuth2.0简介 1.2 OAuth2.0官方文档 二.OAuth2.0原理 2.1 OAuth2.0流程图 三. OAuth2.0的角色 四.OA ...

- SpringBootSecurity学习(17)前后端分离版之 OAuth2.0 数据库(JDBC)存储客户端

自动批准授权码 前面我们授权的流程中,第一步获取授权码的时候,都会经历一个授权是否同意页面: 这个流程就像第三方登录成功后,提问是否允许获取昵称和头像信息的页面一样,这个过程其实是可以自动同意的,需要 ...

- SpringBootSecurity学习(18)前后端分离版之 OAuth2.0 数据库(MyBatis)存储客户端

使用Mybatis查询客户端信息 前面的例子使用了默认的jdbc配置来动态从数据库查询客户端信息,下面来改用更加灵活的mybatis来实现,改用mybatis,首先pom中换成mybatis的依赖: ...

- Spring Security OAuth2.0认证授权三:使用JWT令牌

Spring Security OAuth2.0系列文章: Spring Security OAuth2.0认证授权一:框架搭建和认证测试 Spring Security OAuth2.0认证授权二: ...

- 【Oauth2.0】Oauth2.0

一.什么是Oauth2.0? 1.Oauth2.0即(Open Authorization ),Oauth2.0是一个用于第三方授权的开放标准,是Oauth1.0的升级版本,相比1.0版本易于使用: ...

- Redis使用示例及在PHP环境中用redis存储session

在文件夹redis-3.2.0下 1. 启动redis服务 nohup ./src/redis-server redis.conf & 2. 停止服务 #使用客户端 ./src/redis-c ...

- Spring Cloud Security OAuth2.0 认证授权系列(一) 基础概念

世界上最快的捷径,就是脚踏实地,本文已收录[架构技术专栏]关注这个喜欢分享的地方. 前序 最近想搞下基于Spring Cloud的认证授权平台,总体想法是可以对服务间授权,想做一个基于Agent 的无 ...

- Spring security + oauth2.0 + redis + mybatis plus 搭建微服务

上个星期一个朋友请求帮忙,让我搭建一个分布式授权中心的微服务,之前我也没搭建过,在网上撸了几天前辈们写的技术博客,搞出个模型,分享给大家: 前辈们博客地址: OAuth2.0 原理:https://b ...

- Redis 存储对象信息是用 Hash 还是 String

Redis 内部使用一个 RedisObject 对象来表示所有的 key 和 value,RedisObject 中的 type,则是代表一个 value 对象具体是何种数据类型,它包含字符串(St ...

- Force.com微信开发系列(七)OAuth2.0网页授权

OAuth是一个开放协议,允许用户让第三方应用以安全且标准的方式获取该用户在某一网站上存储的私密资源(如用户个人信息.照片.视频.联系人列表),而无须将用户名和密码提供给第三方应用.本文将详细介绍OA ...

随机推荐

- 【译】Visual Studio 2022 v17.14 现已正式发布!

我们很高兴地宣布 Visual Studio 2022 17.14 正式发布!此版本延续了我们的使命--为开发者提供更快.更智能且更高效的工具,以应对各种开发工作. 在这个版本中有很多开发者喜欢的东西 ...

- Win32汇编学习笔记09.SEH和反调试

Win32汇编学习笔记09.SEH和反调试-C/C++基础-断点社区-专业的老牌游戏安全技术交流社区 - BpSend.net SEH - structed exception handler 结构化 ...

- ChatGPT 相关资料

ChatGPT是基于GPT-3.5的语言模型且并未开源.对ChatGPT的资料搜索主要来自于兄弟模型InstrucGPT的相关资料. 相比较于InstrucGPT,ChatGPT采用多轮对话形式,符合 ...

- JS/Jquery检查网络路径文件是否存在

var url='网络文件路径'; var isExists; $.ajax(url, { type: 'HEAD', dataType: 'text', async: false, success: ...

- 测试Python编译器性能

import time t=time.time() num=input("输入一个质数:") def prime_number(num): i=2 for i in range(i ...

- 苹果Apple验证码无法发送至该电话号码。请稍后重试

前言 因为CSDN的种种作为,广告,非同意文章收费等原因,此后我的文章将转移博客园发布登陆苹果账户,输入账户登陆不发送验证码,旧手机号不用,重置了新手机号,新密码,登陆不上系统 解决1拨打苹果客服电话 ...

- stm32 单片机主要优点有哪些?

STM32单片机主要优点有哪些?一个十年嵌入式老兵的深度剖析 看到这个问题,我不禁想起了十年前那个拿着STM32开发板发愁的自己.作为一个本硕都是机械专业,却误打误撞进入嵌入式领域的过来人,从24岁在 ...

- Kafka入门实战教程(8):常用的shell工具脚本

1 Kafka提供的命令行脚本 Kafka默认提供了多个命令行脚本,用于实现各种各样的功能和运维管理.从2.2版本开始,提供了多达30+个Shell脚本. 今天我们来看一些其中比较实用的Shell脚本 ...

- 使用systemd 监控服务并实现故障自动重启

一.为什么需要自动重启? 在生产环境中,服务可能因内存溢出.资源竞争.外部依赖中断等问题意外崩溃.手动恢复效率低下,而 systemd 的自动重启机制可在秒级内恢复服务,显著提升系统可用性. ⚙️ 二 ...

- 具有mDNS功能的串口服务器

1.概述: 通过mDNS协议可以获得设备的ID.mac.IP.port等信息,方便计算机在同一个局域网内连接到具有该服务的模块.支持产品有串口服务器.串口转以太网模块.RS485串口转网口芯片等. 图 ...