Client-Side Attacks

1、之前看到中间人攻击方式,要使用ssl服务构架一个劫持会话,使得攻击者和被攻击者客户端连接。ssl 服务(secure Socket Layer安全套接) ,以及后续出现的TSL(Transport Layer Security)是为网络通信安全和数据完整性提供的安全协议,TSL和SSL在传输层连接进行加密。

Secure Socket Layer确保数据在网络上传输过程中不会被窃取和窃听。当前的版本是3.0 SSL协议分成两层,SSL记录协议(SSL Record Protocol)建立在可靠的传输协议上TCP,为高层协议提供数据封装,压缩,等基本功能支持,还有一个SSL握手协议(SSL Handshake Protocol) 他建立在SSL记录仪上,用于实际数据传输开始前,通讯双方进行身份认证,协商加密算法、交换秘钥等。

提供的服务:认证用户服务器,确保数据发送到正确的客户机和服务器,加密数据以防止数据中途被窃取,维护数据的完整性,确保数据在传输中不被改变。

服务器类型: Tomact Nginx iis Apache IBM HTTP Server 6.0

SSL 协议提供三个特性:机密性 SSL协议使用秘钥加密通信数据,可靠性:服务器和客户端都会被认证,客户端的认证是可选的。完整性,SSL协议对产送的数据进行完整性的检查。

缺点:只能提供交易客户与服务器间的双方认证,在设计多方电子交易中,SSL协议各方之间传输和信任关系。

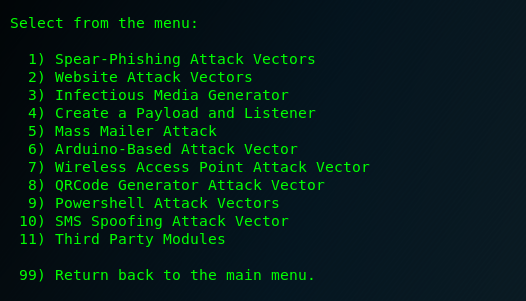

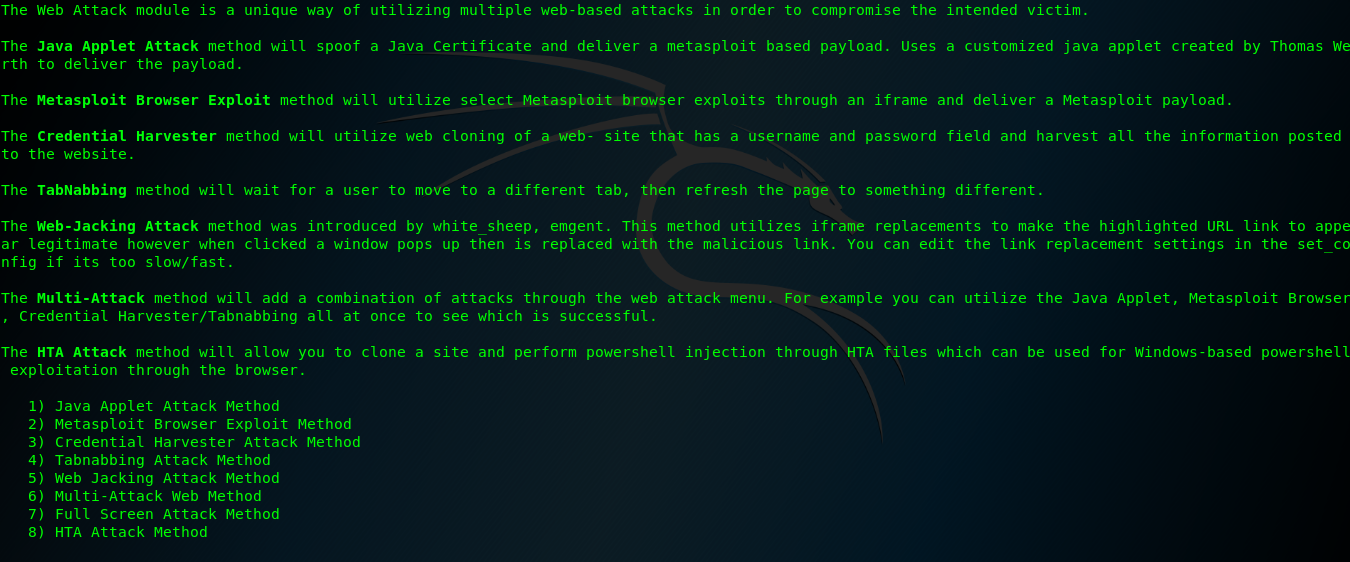

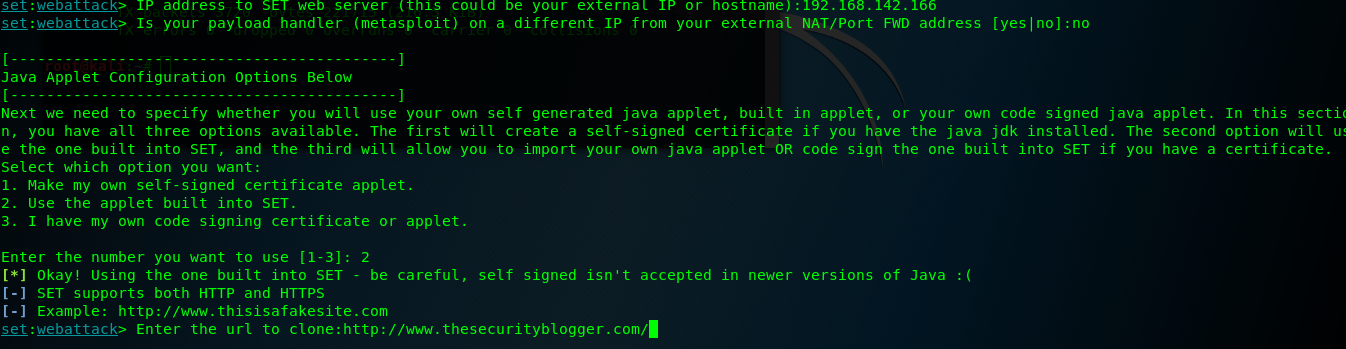

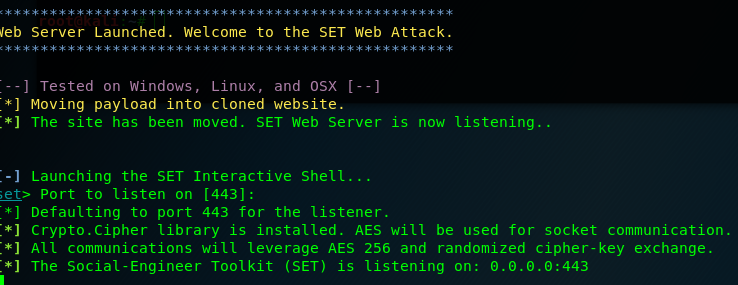

2、Social Engineering TookKit (set)

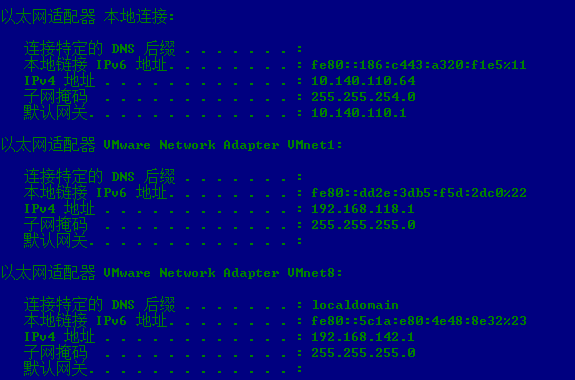

侦听的时候要使本地的IP地址

Client-Side Attacks的更多相关文章

- WAF(Web Appliction Firewall) Bypass Technology Research

catalog . What is Firewall . Detecting the WAF . Different Types of Encoding Bypass . Bypass本质 1. Wh ...

- pytbull 手册

- Official documentation for pytbull v2.1 - Table of content Description Architecture Remote mode Lo ...

- Ethical Hacking - GAINING ACCESS(24)

CLIENT SIDE ATTACKS - Detecting Trojan manually or using a sandbox Analyzing trojans Check the prope ...

- Ethical Hacking - GAINING ACCESS(22)

CLIENT SIDE ATTACKS - BeEf Framework Browser Exploitation Framework allowing us to launch a number o ...

- Ethical Hacking - GAINING ACCESS(21)

CLIENT SIDE ATTACKS - Trojan delivery method - using email spoofing Use gathered info to contract ta ...

- Ethical Hacking - GAINING ACCESS(20)

CLIENT SIDE ATTACKS - Spoofing backdoor extension Change the extension of the trojan from exe to a s ...

- Ethical Hacking - GAINING ACCESS(18)

CLIENT SIDE ATTACKS Backdooring ANY file Combine backdoor with any file - Generic solution. Users ar ...

- Ethical Hacking - GAINING ACCESS(17)

CLIENT SIDE ATTACKS - Backdooring exe' s Download an executable file first. VEIL - FRAMEWORK A backd ...

- Ethical Hacking - GAINING ACCESS(16)

CLIENT SIDE ATTACKS - Social Engineering Social Engineering Information gathering Tool: Maltego Gath ...

- Ethical Hacking - GAINING ACCESS(15)

CLIENT SIDE ATTACKS Social Engineering Gather info about the user(s). Build a strategy based on the ...

随机推荐

- js数据校验插件

//数据校验 /** *{type:"类型",notEmpty:true,regxp: reg,MaxLength: number,MinLength number,message ...

- RocketMQ RPC

(1)NameServer:在MQ集群中做的是做命名服务,更新和路由发现 broker服务: (2)Broker-Master:broker 消息主机服务器: (3)Broker-Slave:brok ...

- 浏览器修改或添加Cookie--chrome插件【edit this cookie】、【postman】

需求背景:某天用浏览器请求某个 API 提示: {"RESULT_TYPE" : -1 , "STATE" : 401 , "RESULT_DESC& ...

- (1)Java数据结构--图文并茂-分析优缺点

转:常见Java数据结构&优缺点 - /画家/ - 博客园http://www.cnblogs.com/earl-yongchang/p/5639161.html 图片也是引用过来的,没有重新 ...

- Thymeleaf在前台下拉列表获取后台传的值

Thymeleaf在前台下拉列表获取后台传的值 后台添加代码: /** * 新增机构 */ @GetMapping("/add") public String add(ModelM ...

- C++类的继承中构造函数和析构函数调用顺序例子

/*当建立一个对象时,首先调用基类的构造函数,然后调用下一个派生类的构造函数,依次类推,直至到达派生类次数最多的派生次数最多的类的构造函数为止.简而言之,对象是由“底层向上”开始构造的.因为,构造函数 ...

- VS2008中 ATL CLR MFC Win32 区别

ATL用于编写COM程序,CLR是.NET的公共语言运行库,MFC是指MFC类库,MFC程序是用这些类库做出的程序,WIN32常规就是不用MFC,使用API函数编的程序.MFC.ATL和CLR是VC2 ...

- EF 常见异常总结

问题:System.Reflection.TargetInvocationException: Exception has been thrown by the target of an invoca ...

- Cinder模块学习

理解 Cinder 架构 - 每天5分钟玩转 OpenStack(45) 从本节开始我们学习 OpenStack 的 Block Storage Service,Cinder 理解 Block S ...

- MinGW GCC 7.1.0 2017年6月份出炉啦

MSYS_MinGW-w64_GCC_710_x86-x64_Full.7z 发布日期: 2017-06-03 18:33 69.4M 下载地址: http://xhmikosr.1f0.de/too ...