20155317《网络对抗》Exp4 恶意代码分析

20155317《网络对抗》Exp4 恶意代码分析

基础问题回答

- 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

- 我首先会选择看任务管理器,查看系统下有什么进程,都在干些什么,不懂得就去网上搜索相关关键词。

- 我会开启360安全卫士,利用360监控是否有恶意程序。

2.如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

- 利用Process Explorer去分析进程在连接什么地址,在调用什么库。

- 将程序放到 virscan上去检测。

实践内容

一.使用schtasks指令监控系统运行

首先说明一下schtask,它安排命令和程序定期运行或在指定时间内运行。从计划表中添加和删除任务,按需要启动和停止任务,显示和更改计划任务。简单来讲,它可以创建一个计划任务,让系统去自动运行。

1.首先在c盘目录下创建一个 netstatlog.bat 文件,在此这个批处理文件中,我们要填写我们要执行的计划任务

date /t >> c:\netstatlog.txt //将时间写入该文件

time /t >> c:\netstatlog.txt //将时间写入该文件

netstat -bn >> c:\netstatlog.txt //将网络连接情况写入该文件

2.在C盘下创建一个 netstatlog.txt 文件,此文件用于处理记录。

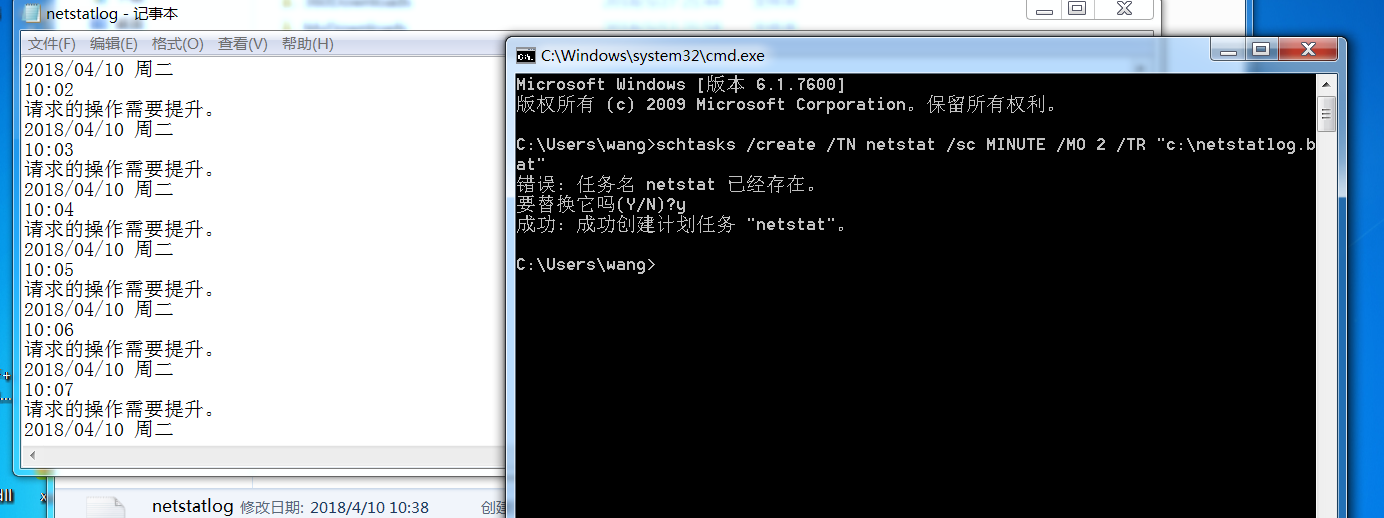

3.输入schtasks /create /TN netstat /sc MINUTE /MO 1 /TR "c:\netstatlog.bat" 来执行任务 ,该语句的含义是每过一分钟便执行一次。

4.在执行到这里之后,每过一分钟,就会有更多的联网记录记录在TXT文件中,但是在实验过程中我出现了这样的情况。

我尝试过重新建立任务,发现并没有什么用处,最后我发现应该是权限不够导致的,我打算切换的administer来执行命令,最后找了这个网址,click ,有出现此类现象的同学完全可以参照这个解决,完成后便成功了

这是其中抓到的一个ip,去网上查ip发现是360的IP地址

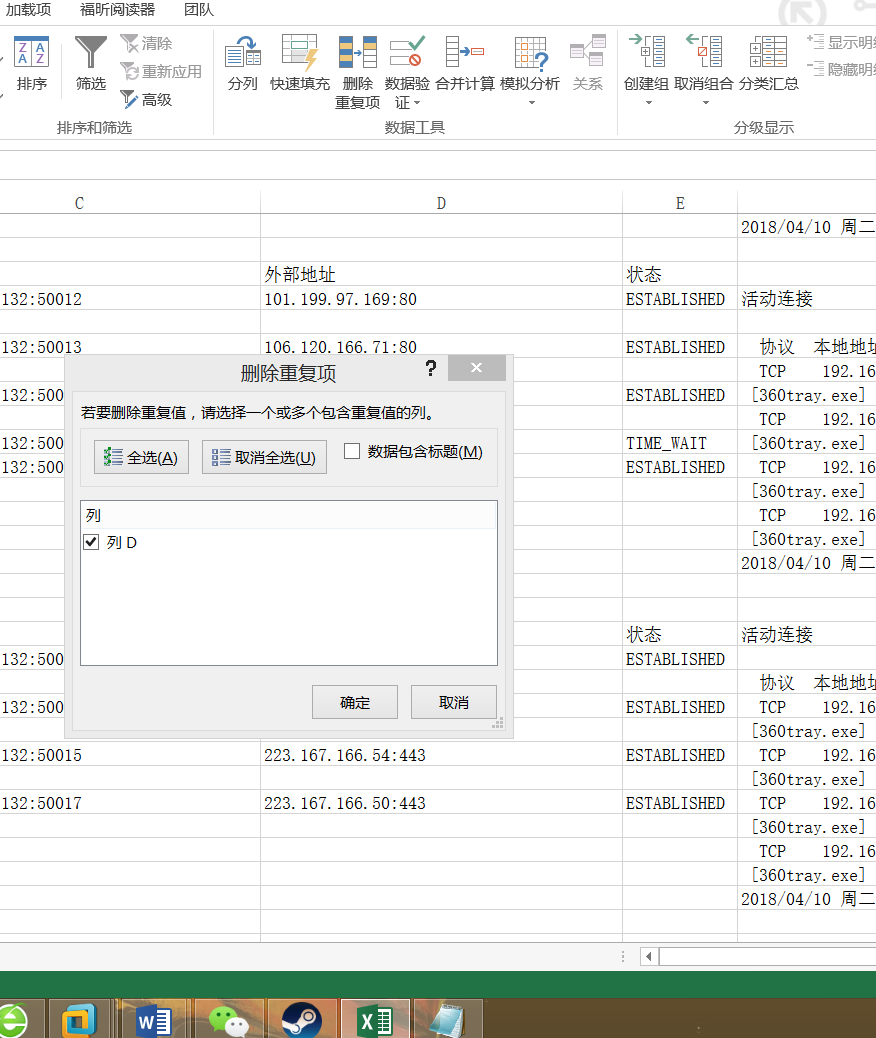

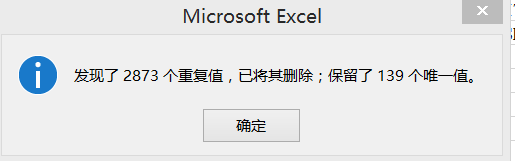

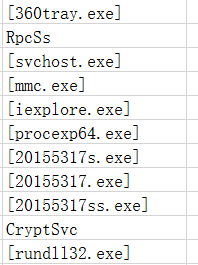

经过几天的收集,并且利用excel工具的分析工具

经过筛查发现了以下软件:

其中除了几个自己编写的后门程序和360的程序之外,其他的都不清楚,所以我开始进行上网查询:

首先是svhost.exe程序:

应该没什么问题,信任!

之后是mmc.exe

这个也还好,没搞什么事情。

再者是procexe64

进程管理工具,也是自己人

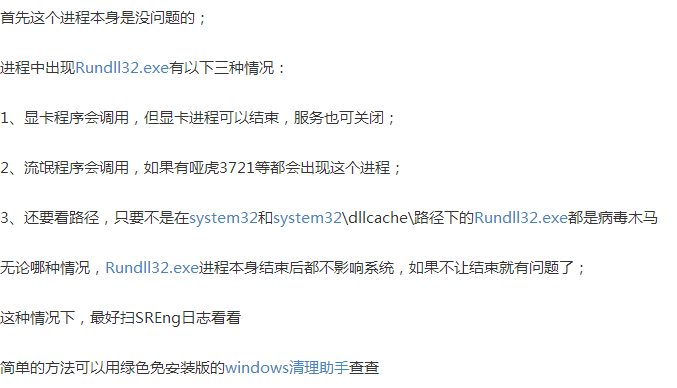

之后是Rundll32.exe:我在网上发现了如下程序,感觉有异常,有一定可能是木马,感觉自己要发现惊喜了!

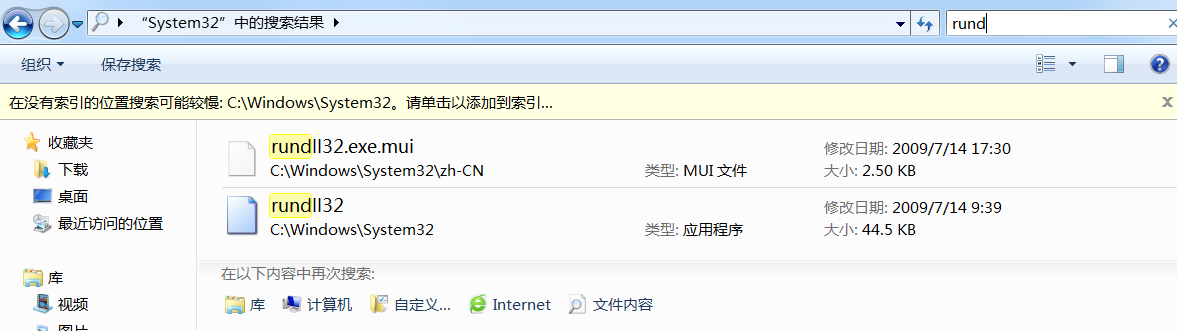

之后我在system32地下去搜索,不过发现了确实有这个程序,不是破坏的程序。

二、使用sysmon工具监控系统运行

1.sysmon是Sysinternals套件中的一个工具,下载地址

首先对sysmon进行配置,在C盘下面建立Sysmoncfg.txt,用来存储安装指令,指令如下:

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad> <NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is"></SourcePort>

</NetworkConnect> <CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

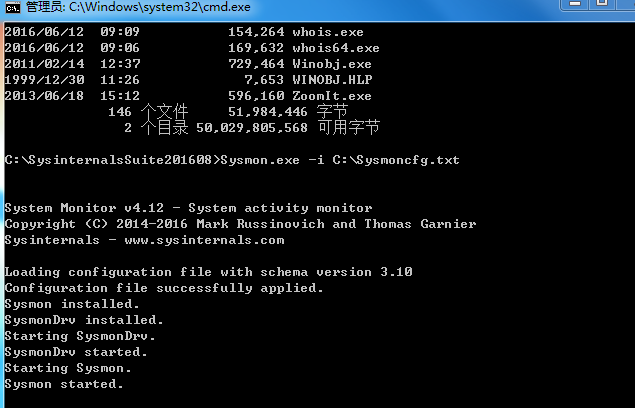

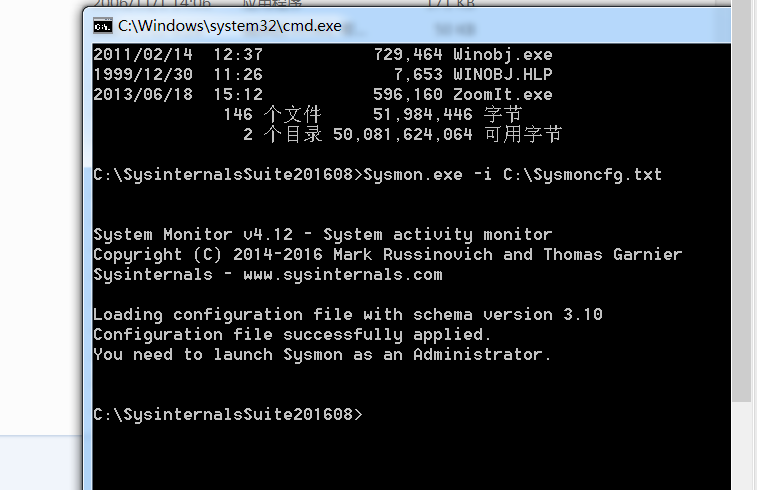

2.进入安装文件夹底下 输入命令Sysmon.exe -i C:\Sysmoncfg.txt 进行安装。

一开始我有安装失败的案例:

大家可以尝试像上个步骤一样,切换到管理员模式即可。

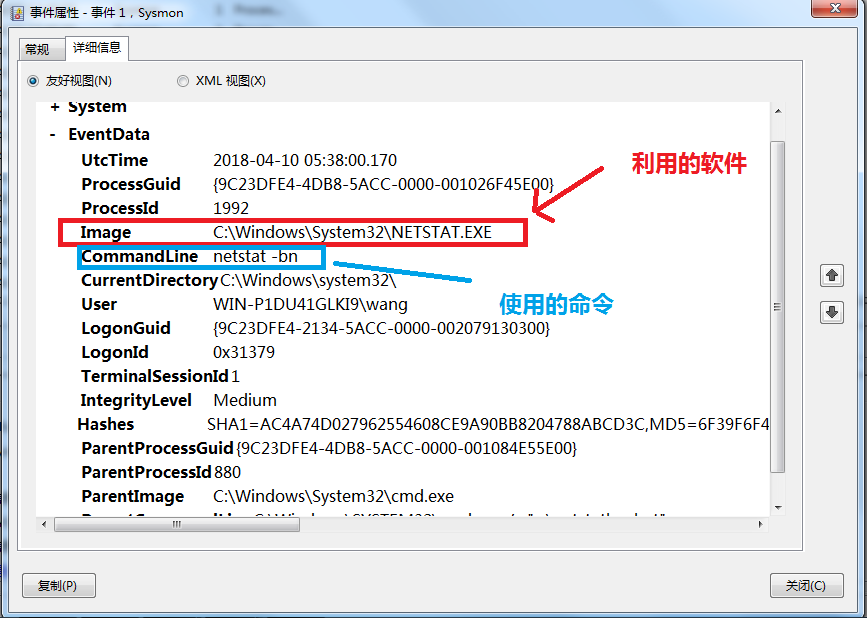

完成之后,大家可以在计划任务里查看相应的日志信息

这是我找到的,当时创建定时任务时所创建的日志信息,上面包含了利用的软件、使用的命令等等比较详细的信息。我们可以利用这个来查看进程的详细信息。

prcess creation :使用netasta.exe程序来统计联网信息的事件的建立。

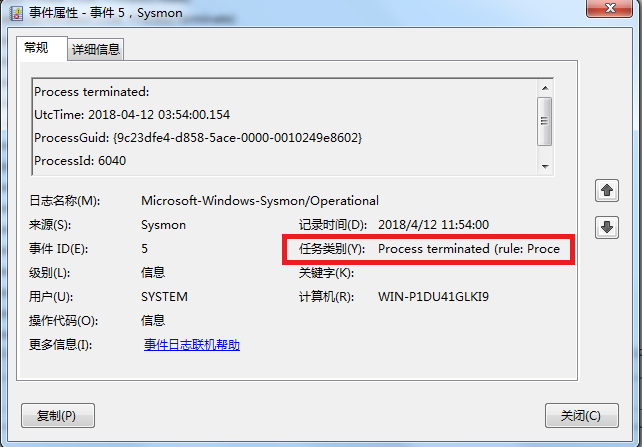

process terminaled :使用netasta.exe程序来统计联网信息的事件的终止。

network connection

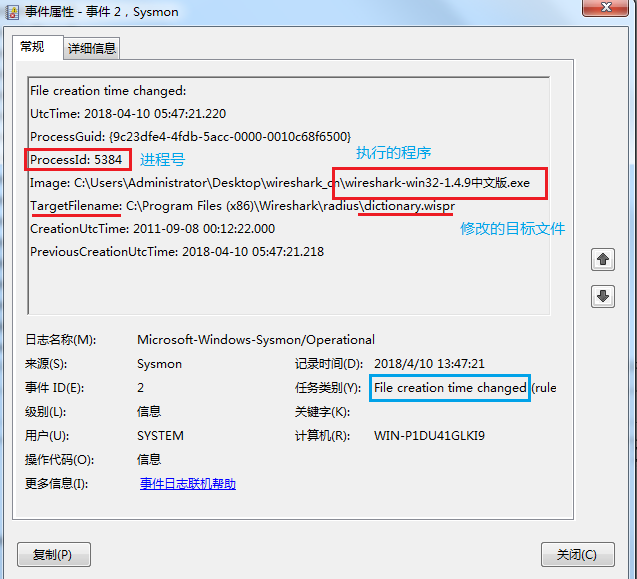

File creation time change

这个是在安装wireshark时,wireshark对该文件的修改(上网搜过,不知道这是个什么文件)

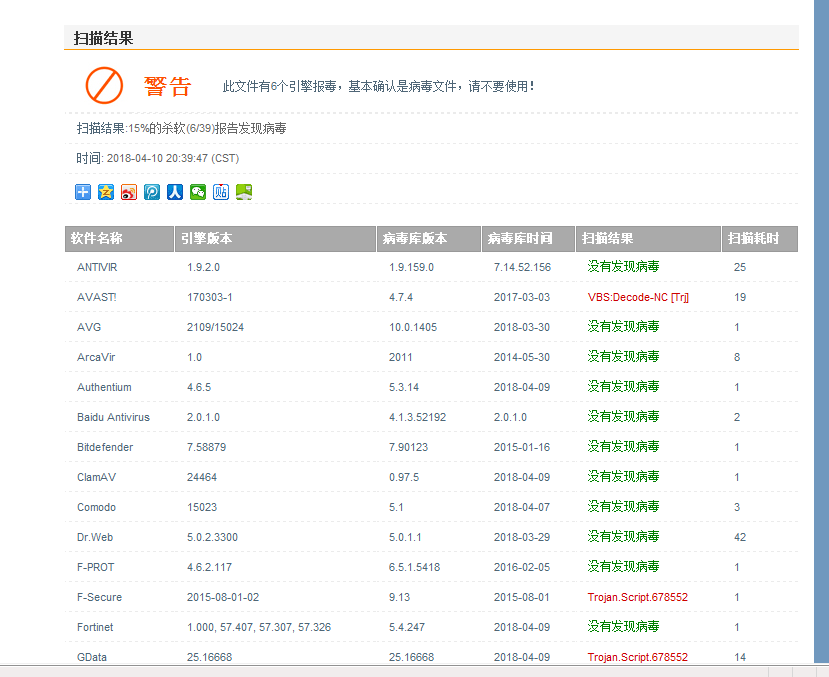

三、使用virscan分析恶意软件

本次使用网址查看病毒信息,发现并没有发现能够查看行为之类的信息,可能版本有变,比较可惜。。。。

四、使用systracer工具分析恶意软件

我利用systracer 软件对后门移入计算机之前、移入之后以及回连成功时的状态

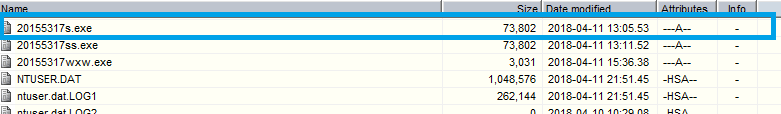

后门植入之后,我们发现文件中多了后门程序

后门回连之后产生的变化,我们发现回连之后,运行的程序中多了后门程序,并且信息中包含连接信息

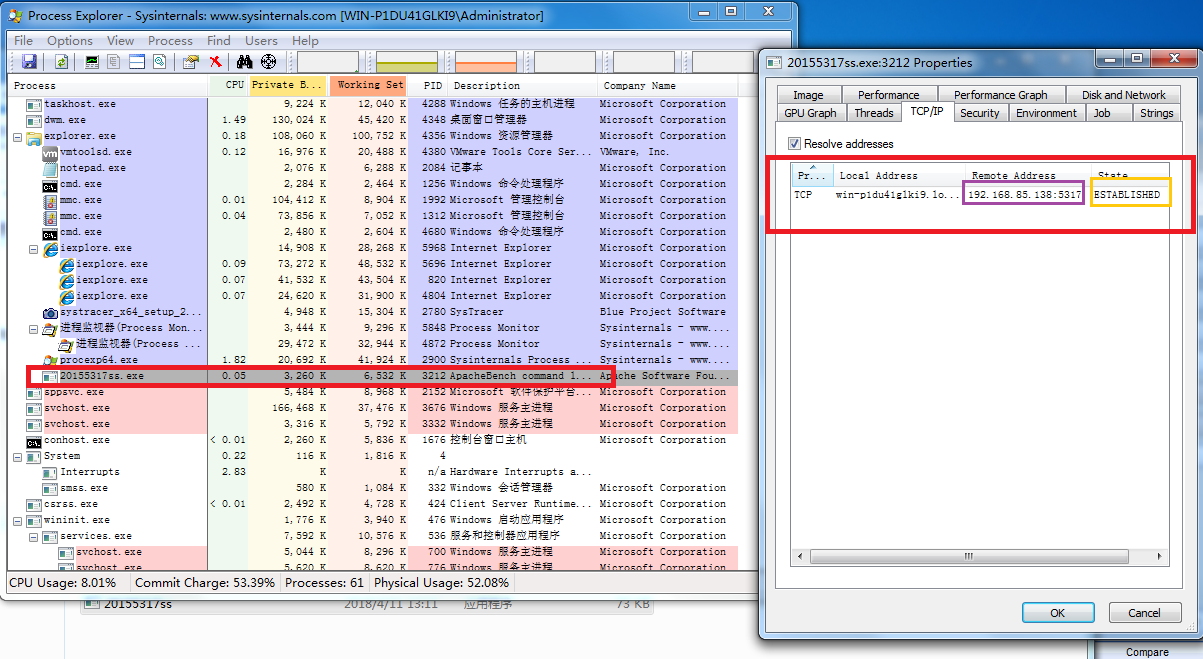

五、使用Process Explorer分析恶意软件

这是利用 Process Explorer查看的当时后门进行回连并且连接成功时的情况,上面包含连接的目的IP、连接的端口号、以及回连成功时的状态

这个是进程信息的进程号

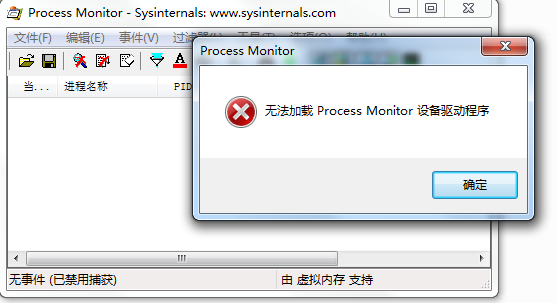

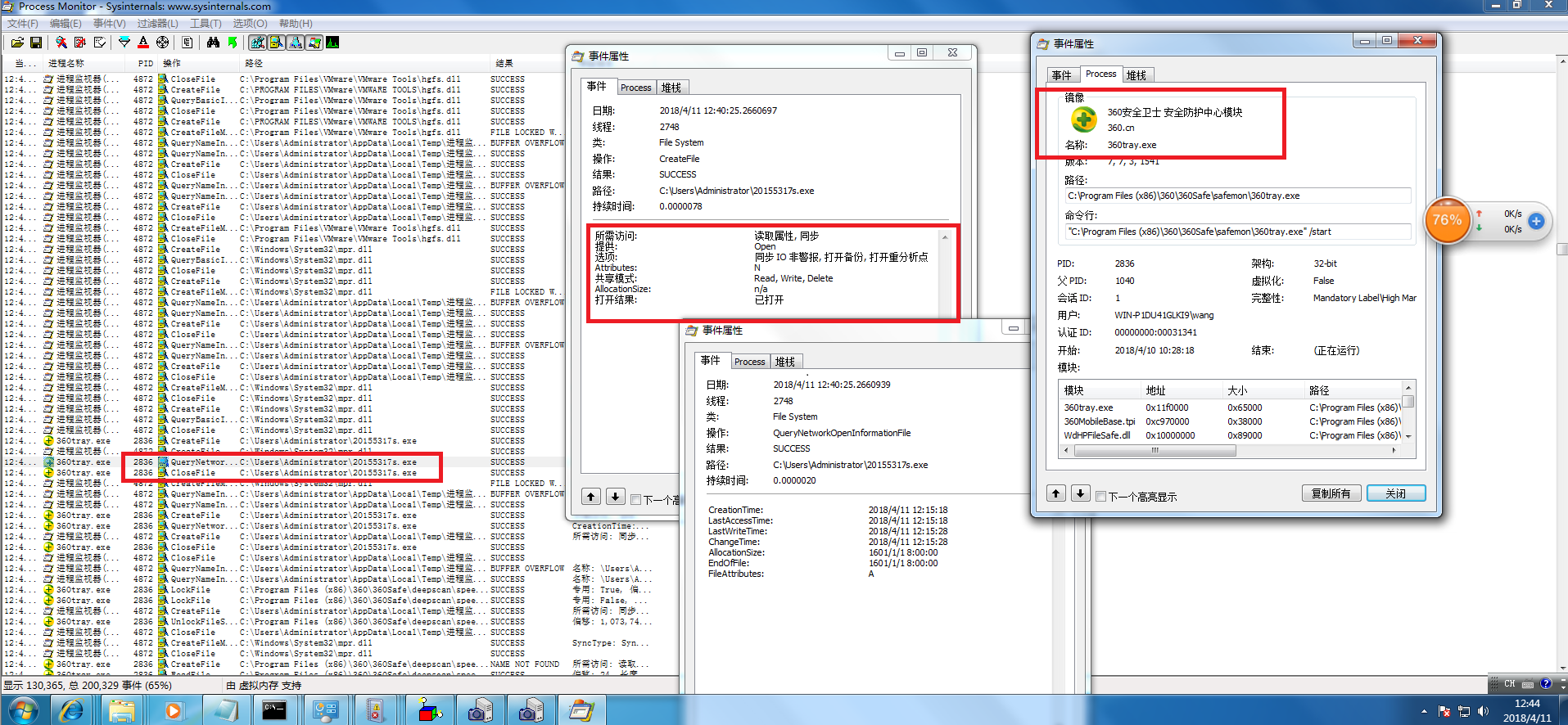

六、使用Process Monitor分析恶意软件

在使用process monitor中,我首先遇到了一个错误:

这个错误其实是需要给予权限修改注册表的,大家在操作过程中如果出现这错误 ,大家直接打开360安全卫士,再运行此程序,360安全卫士会协助大家完成这个注册表的修改的。

这是我不小心在360开启的情况下,打开了后门程序,这上面是360的对其的一个监视程序。

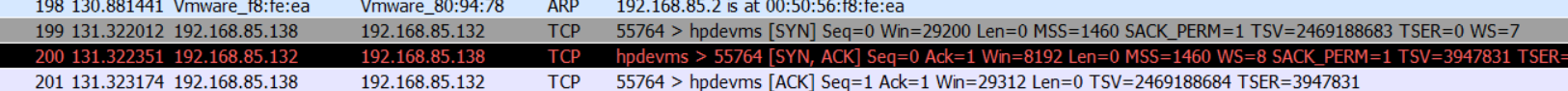

七、使用wireshark分析恶意软件回连情况

通过wirseshark,我们可以看到win7的ip和kali的ip互相发送消息

这个是TCP建立连接时的三次握手

八、使用PEiD分析恶意软件

用PEID来分析,一查便发现用加壳了

实验总结

通过本次实验,我知道了许多分析恶意代码、恶意程序的方式方法,从比较简单的利用命令去记录网络连接情况,到后来使用软件去分析进程的详细信息等等,我觉得如果我以后想对我的系统进行一个检查,我不会再以杀软查杀木马病毒作为自己的唯一选择,我会像做的本次实验一样,利用这些方法去分析当前系统的运行状况,从而对系统有一个自己的认知和评价,总体来说,这次实验我认为收获很大!在以后的生活中,我也将多实践多运用这些方法。

20155317《网络对抗》Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 20155207 《网络对抗》exp4 恶意代码分析 学习总结

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155207王雪纯《网络对抗》Exp4 恶意代码分析

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155338《网络对抗》 Exp4 恶意代码分析

20155338<网络对抗>恶意代码分析 实验过程 1.计划任务监控 在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如 ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

随机推荐

- SLAM产品化的一些思考

这两年一直在做SLAM产品化的一些工作,有些感触,想和大家分享一下.很多想法只是个人浅见,不当之处还望大家指正. 我这两年分别做了AR眼镜和辅助驾驶方向的开发,说实话,挫折大于成果.SLAM产品化之难 ...

- RecyclerView 下拉刷新和加载更多

一.SwipeRefreshLayout实现下拉刷新 1.方法API: setOnRefreshListener(OnRefreshListener):添加下拉刷新监听器 setRefreshing( ...

- [Android] 旋转照片/图片

今天比较闲(是任务做完了,不是偷懒),就多更新几篇,补一下之前做的东西. 原文地址请保留http://www.cnblogs.com/rossoneri/p/3995306.html 推荐阅读: An ...

- 腾讯云Centos安装jdk8

1.下载jdk1.8的tar cd /usr/local/src #切换到该目录下 wget url #下载jdk8的tar包 2.下载完成后解压tar包 tar -zxvf jdk-8u152-li ...

- JavaScript语法详解:if语句&for循环&函数

本文首发于博客园,并在GitHub上持续更新前端的系列文章.欢迎在GitHub上关注我,一起入门和进阶前端. 以下是正文. if语句 最基本的if语句 if语句的结构体:(格式) if (条件表达式) ...

- 防微杜渐——读《C安全编码标准》

防微杜渐——读<C安全编码标准> 首先这本书的名字是非常洋气的——<C安全编码标准>.然而映入眼帘的却不仅仅是冷冰冰的编码,还有那一套非常严谨的风险评估标准和问题处理方法.对于 ...

- Mongodb集群与分片 2

前面我们介绍了简单的集群配置实例.在简单实例中,虽然MongoDB auto-Sharding解决了海量存储问题,和动态扩容问题,但是离我们在真实环境下面所需要的高可靠性和高可用性还有一定的距离. 下 ...

- JSP 过滤器

JSP教程 - JSP过滤器 JSP过滤器是可用于拦截来自客户端的请求或处理来自服务器的响应的Java类. 过滤器可用于执行验证,加密,日志记录,审核. 我们可以将过滤器映射到应用程序部署描述符文件w ...

- 如何使用 Packer 在 Azure 中创建 Windows 虚拟机映像

Azure 中的每个虚拟机 (VM) 都是基于定义 Windows 分发和操作系统版本的映像创建的. 映像可以包括预安装的应用程序和配置. Azure 应用商店为最常见的操作系统和应用程序环境提供了许 ...

- Windows 2012桌面显示“我的电脑”

Windows 2012桌面显示“我的电脑” rundll32.exe shell32.dll,Control_RunDLL desk.cpl,,0