CentOS7使用winbind加入AD

https://ishm.idv.tw/?p=336

CentOS 7 使用 winbind 加入 AD

需求:已經熟悉 CentOS 6 的 AD 加入方式,CentOS 7 已將 winbind 改成 sssd,並預設使用 sssd,但還想使用舊的 winbind。

(在 AD 統一控管帳號之環境中,將 Linux 伺服器加入 AD,以使 Domain Admins 群組成員可以登入操作 Linux 伺服器,毋須於 Linux 系統中另行建置帳號。)

一、安裝需求套件:

# yum install -y samba samba-common samba-client samba-winbind* krb5-workstation ntp

二、設定開機時啟動服務:

# systemctl enable smb

# systemctl enable winbind

三、修改 /etc/hosts :

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

123.123.123.123 myhost myhost.mydomain.com.tw

2001:1234:1234:1234::123 myhost myhost.mydomain.com.tw

四、修改 /etc/sysconfig/network-scripts/ifcfg-eth0 :

DNS1=123.123.123.111 (AD Controller 的 IP)

五、修改 hostname :

# hostnamectl set-hostname myhost.mydomain.com.tw

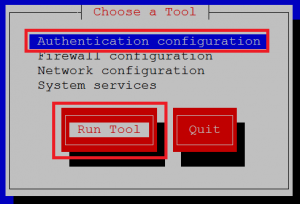

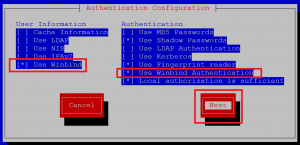

六、執行 setup 比較方便,但 CentOS 7 預設沒裝,我們可以自己裝 setup 套件:

# yum install -y setuptool ntsysv system-config-network-tui system-config-firewall-tui authconfig

# setup

七、修改 /etc/samba/smb.conf ,增加下列設定:

encrypt passwords = yes

winbind enum users = yes

winbind enum groups = yes

template homedir = /home/%D/%U

八、修改 /etc/nsswitch.conf 設定,將 winbind 的順位放到 sss 前面:

passwd: files winbind sss

shadow: files winbind sss

group: files winbind sss

九、修改 /etc/pam.d/system-auth、/etc/pam.d/password-auth,增加下列設定:

session required pam_mkhomedir.so

[如果已使用 setup 設定完成,請跳第至十四步驟]

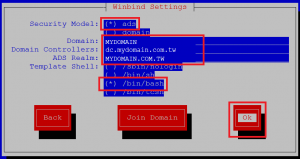

十、(如果沒有setup可用) /etc/samba/smb.conf 設定:

[global]

workgroup = MYDOMAIN

password server = dc.mydomain.com.tw

realm = MYDOMAIN.COM.TW

security = ads

idmap config * : range = 16777216-33554431

template shell = /bin/bash

winbind use default domain = false

winbind offline logon = false

server string = Samba Server Version %v

log file = /var/log/samba/log.%m

max log size = 50

passdb backend = tdbsam

load printers = no

cups options = raw

encrypt passwords = yes

winbind enum users = yes

winbind enum groups = yes

template homedir = /home/%D/%U

十一、(如果沒有setup可用) /etc/krb5.conf 設定:

[libdefaults]

default_realm = MYDOMAIN.COM.TW

dns_lookup_realm = false

dns_lookup_kdc = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

[realms]

EXAMPLE.COM = {

kdc = kerberos.example.com

admin_server = kerberos.example.com

}

MYDOMAIN.COM.TW = {

kdc = dc.mydomain.com.tw

}

[domain_realm]

.example.com = EXAMPLE.COM

example.com = EXAMPLE.COM

十二、(如果沒有setup可用) /etc/pam.d/system-auth 設定:

auth required pam_env.so

auth sufficient pam_fprintd.so

auth sufficient pam_unix.so nullok try_first_pass

auth requisite pam_succeed_if.so uid >= 500 quiet

auth sufficient pam_winbind.so use_first_pass

auth required pam_deny.so

account required pam_unix.so broken_shadow

account sufficient pam_localuser.so

account sufficient pam_succeed_if.so uid < 500 quiet

account [default=bad success=ok user_unknown=ignore] pam_winbind.so

account required pam_permit.so

password requisite pam_cracklib.so try_first_pass retry=3 type=

password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok

password sufficient pam_winbind.so use_authtok

password required pam_deny.so

session optional pam_keyinit.so revoke

session required pam_limits.so

session optional pam_oddjob_mkhomedir.so umask=0077

session [success=1 default=ignore] pam_succeed_if.so service in crond quiet use_uid

session required pam_unix.so

session required pam_mkhomedir.so

十三、(如果沒有setup可用) /etc/pam.d/password-auth 設定:

auth required pam_env.so

auth sufficient pam_unix.so nullok try_first_pass

auth requisite pam_succeed_if.so uid >= 500 quiet

auth sufficient pam_winbind.so use_first_pass

auth required pam_deny.so

account required pam_unix.so broken_shadow

account sufficient pam_localuser.so

account sufficient pam_succeed_if.so uid < 500 quiet

account [default=bad success=ok user_unknown=ignore] pam_winbind.so

account required pam_permit.so

password requisite pam_cracklib.so try_first_pass retry=3 type=

password sufficient pam_unix.so sha512 shadow nullok try_first_pass use_authtok

password sufficient pam_winbind.so use_authtok

password required pam_deny.so

session optional pam_keyinit.so revoke

session required pam_limits.so

session optional pam_oddjob_mkhomedir.so umask=0077

session [success=1 default=ignore] pam_succeed_if.so service in crond quiet use_uid

session required pam_unix.so

session required pam_mkhomedir.so

十四、修改 /etc/security/pam_winbind.conf,增加下列設定:

require_membership_of = S-1-5-21-1111111111-1111111111-1111111111-111 (Domain Admins 的 SID,限制Domain Admins的成員才能登入)

如果要加入多重群組或帳號,則用逗號分隔:

require_membership_of = S-1-5-21-1111111111-1111111111-1111111111-111,S-1-5-21-2222222222-2222222222-2222222222-222

十五、增加 sudo 權限:

# visudo

(加入下列設定)

%MYDOMAIN\\domain\ admins ALL=(ALL) NOPASSWD: ALL

十六、與AD校時,然後重新開機:

# ntpdate dc.mydomain.com.tw

# init 6

十七、加入網域:

# net ads join -U ADMINS_USER_ID

Enter Administrator’s password:

Using short domain name — MYDOMAIN

Joined ‘myhost’ to dns domain ‘mydomain.com.tw’

十八、重啟服務:

# systemctl restart smb

# systemctl restart winbind

十九、確認是否正確加入網域:

# net ads info (會看到 AD 的相關資訊)

# getent group (會看到 MYDOMAIN\GROUP 的網域群組)

(下列指令如果使用者幾萬或幾十萬筆,就不要用了,會等很久)

# wbinfo -u (會看到 MYDOMAIN\USERID 的使用者帳號)

# getent passwd (會看到 MYDOMAIN\USERID 的使用者帳號)

二十、這樣就可以正常使用 MYDOMAIN\userID 登入

CentOS7使用winbind加入AD的更多相关文章

- CentOS7添加入windows2008的AD域

采用域控对用户权限进行限制的时候,经常会出现需要将linux加入windows域,毕竟windows的AD域超级强大.用户名可以由windows进行统一管理,方便办公使用.下面简单介绍如何进行配置. ...

- [CENTOS7] 加入Windows域

This following article is a snapshot from: https://www.rootusers.com/how-to-join-centos-linux-to-an- ...

- freeradius整合AD域作anyconncet认证服务器

一.服务器要求 Radius服务器:centos6.6.hostname.selinux disabled.stop iptables AD域服务器:Windows Server 2008 R2 E ...

- 完整部署CentOS7.2+OpenStack+kvm 云平台环境(5)--问题解决

一.[root@openstack-server ~]# nova listERROR (CommandError): You must provide a username or user id v ...

- Centos7 wifi

centos7如果在安装系统选择安装软件的选项是gnome套件(要注意退出选择界面回到安装界面时软件选项显示的是gnome,仅仅选择了gnome的软件也不行),安装完成后就会有wifi的图标,下面的方 ...

- How To: Samba4 AD PDC + Windows XP, Vista and 7

dnsmasq If you've been struggling with Samba3 domain controllers and NT4 style domains working with ...

- Windows 的 AD 域寄生于 Linux 机器

导读 对于帐户统一管理系统或软件来说,在 Linux 下你可能知道 NIS.OpenLDAP.samba 或者是 RedHat.IBM 的产品,在 Windows 下当然就是最出名的活动目录 (AD) ...

- Winbind authentication against active directory

Winbind authentication against active directory Description This tip will describe how to configure ...

- CentOS7.1 使用资源搜集

1.配置java环境 -openjdk* 测试 java -version 2.安装Tomcat8.0.35 点击题目可以参考源网页,但有些代码无法执行,更改如下(亲测可行): 一定要先安装java环 ...

随机推荐

- RSA 非对称加密,私钥转码为pkcs8 错误总结

RSA 非对称加密,私钥转码为pkcs8 错误总结 最近在和某上市公司对接金融方面的业务时,关于RSA对接过程中遇到了一个坑,特来分享下解决方案. 该上市公司简称为A公司,我们简称为B公司.A-B两家 ...

- Audit log report

- 深入浅出SharePoint——Search疑难排除

通过Search log http://richardstk.com/2013/12/23/using-the-sharepoint-2013-search-query-tool-with-searc ...

- PowerShell “execution of scripts is disabled on this system.”

Set-ExecutionPolicy RemoteSigned

- ftp传输文件到指定服务器

#!/bin/bash filePrefix="dbname"localDir="/DBBackup"remoteDir="/Backup" ...

- 死磕nginx系列--使用nginx做cache服务

配置文件 nginx.conf 主配置文件 worker_processes 1; events { worker_connections 1024; } http { include mime.ty ...

- WorldWind源码剖析系列:插件类Plugin、插件信息类PluginInfo和插件编译器类PluginCompiler

插件类Plugin是所有由插件编译器加载的插件子类的抽象父类,提供对插件的轻量级的访问控制功能. 插件信息类PluginInfo用来存储关于某个插件的信息的类,可以理解为对插件类Plugin类的进一步 ...

- OpenCV——Mat类的创建、复制、函数

Mat类的创建: 方法一: 通过读入一张图像,直接转换为Mat对象 Mat image = imread("test.jpg"); 其中 imread()方法需要传入String类 ...

- Linux防火墙工具Firestarter

Firestarter是一个非常好用的防火墙图形化配置工具,作者和开发者是芬兰人. 首先肯定的说Firestarter防火墙是一款非常优秀的基于GUI图形用户界面下的,完全免费的自由软件,它为中小型L ...

- ROS launch 文件的编写

ROS提供了一个同时启动节点管理器(master)和多个节点的途径,即使用启动文件(launch file).事实上,在ROS功能包中,启动文件的使用是非常普遍的.任何包含两个或两个以上节点的系统都可 ...