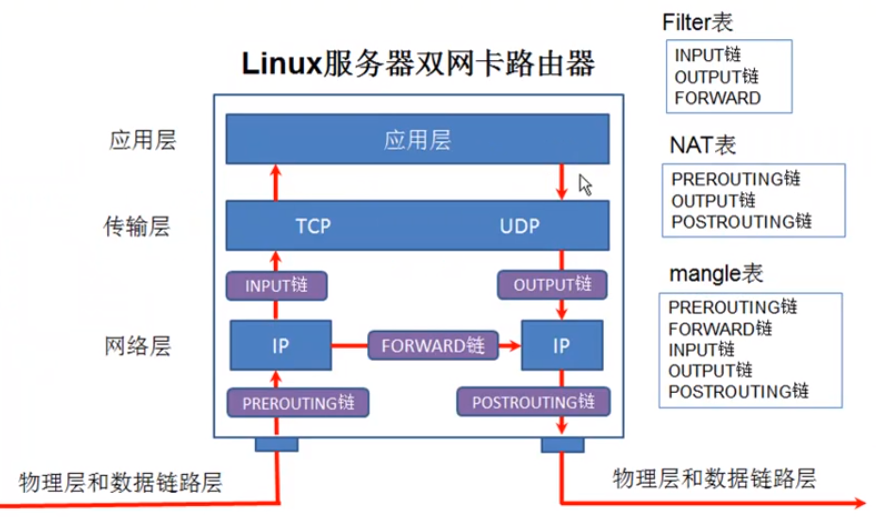

IPTables 和 Netfilter 框架

前言

防火墙是保护服务器的重要工具。 Linux中最常用的基本防火墙软件是iptables。iptables通过与Linux内核网络堆栈(networking stack)中的包过滤钩子(packet filtering hooks)进行交互来工作。 出入网络系统的数据包将在通过网络堆栈时会触发这些钩子。这些内核钩子称为netfilter框架。

Netfilter 钩子

一个程序可以注册5个netfilter钩子。 当数据包通过网络堆栈时,将触发与被注册钩子相关的内核模块。下面介绍钩子

- NF_IP_PRE_ROUTING:刚刚进入网络层的数据包通过此点

- NF_IP_LOCAL_IN:经路由查找后,送往本机的通过此点,INPUT包过滤在此点进行

- NF_IP_FORWARD:要转发的包通过此点,FORWARD包过滤在此点进行

- NF_IP_POST_ROUTING:所有马上便要通过网络设备出去的包通过此检测点,内置的源地址转换功能(包括地址伪装)在此点进行

- NF_IP_LOCAL_OUT:本机进程发出的包通过此检测点,OUTPUT包过滤在此点进行。

IPTables和链

iptables防火墙使用表来组织规则。 例如,如果规则处理网络地址转换,它将被放入nat表中。 如果规则决定数据包是否继续发往目的地,它将被放入filter表中。

表

查看某一张表

iptables -t filter -L

Filter表

Filter表是iptables中使用最广泛的表之一。 Filter表用于决定是否让数据包继续发完目的地,还是拒绝其请求。 Filter表提供了人们在讨论防火墙时所考虑的大量功能。

NAT表

NAT表用于实现网络地址转换。 当数据包进入网络堆栈时,将根据规则修改数据包中的源、目标IP地址或端口。

Mangle表

根据规则修改数据包的一些标志位,以便其他规则或程序可以利用这种标志对数据包进行过滤或策略路由。

例如,您可以调整的TTL(生存时间)值。

Raw表

Security 表

链

在每个iptables表中,规则在单独的“链”中进一步组织。 虽然表是根据规则一般作用定义的,但内置链表示触发iptables表的netfilter钩子。 链决定何时执行规则。内置链的名称反映了与它们关联的netfilter钩子的名称:

- PREROUTING:由NF_IP_PRE_ROUTING钩子触发。对数据包作路由选择前应用此链中的规则(所有的数据包进来的时侯都先由这个链处理)

- INPUT:由NF_IP_LOCAL_IN钩子触发。进来的数据包应用此规则链中的策略

- FORWARD:由NF_IP_FORWARD钩子触发。转发数据包时应用此规则链中的策略

- OUTPUT:由NF_IP_LOCAL_OUT钩子触发。外出的数据包应用此规则链中的策略

- POSTROUTING:由NF_IP_POST_ROUTING钩子触发。对数据包作路由选择后应用此链中的规则(所有的数据包出来的时侯都先由这个链处理)

查看表中某个链(以filter表的INPUT链为例)

iptables -t filter -L INPUT

iptables语法

规则增删改

-t:指定表,默认是filter

-P 或 --policy:定义默认策略

[root@localhost ~]# iptables -P INPUT DROP

[root@localhost ~]# iptables -L INPUT

Chain INPUT (policy DROP)

target prot opt source destination

DROP icmp -- anywhere anywhere

ACCEPT all -- anywhere anywhere ctstate RELATED,ESTABLISHED

ACCEPT all -- anywhere anywhere

INPUT_direct all -- anywhere anywhere

INPUT_ZONES_SOURCE all -- anywhere anywhere

INPUT_ZONES all -- anywhere anywhere

DROP all -- anywhere anywhere ctstate INVALID

REJECT all -- anywhere anywhere reject-with icmp-host-prohibited

-A 或 --append:在规则列表最后增加一条规则

-I 或 --insert:在指定位置插入一条规则。如果不指定位置,则在最上边插入

[root@localhost ~]# iptables -I INPUT -p icmp -j DROP

[root@localhost ~]# iptables -L INPUT

Chain INPUT (policy ACCEPT)

target prot opt source destination

DROP icmp -- anywhere anywhere

ACCEPT all -- anywhere anywhere ctstate RELATED,ESTABLISHED

ACCEPT all -- anywhere anywhere

INPUT_direct all -- anywhere anywhere

INPUT_ZONES_SOURCE all -- anywhere anywhere

INPUT_ZONES all -- anywhere anywhere

DROP all -- anywhere anywhere ctstate INVALID

REJECT all -- anywhere anywhere reject-with icmp-host-prohibited

-D 或 --delete:删除一个规则

[root@localhost ~]# iptables -D INPUT

[root@localhost ~]# iptables -L INPUT

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT all -- anywhere anywhere ctstate RELATED,ESTABLISHED

ACCEPT all -- anywhere anywhere

INPUT_direct all -- anywhere anywhere

INPUT_ZONES_SOURCE all -- anywhere anywhere

INPUT_ZONES all -- anywhere anywhere

DROP all -- anywhere anywhere ctstate INVALID

REJECT all -- anywhere anywhere reject-with icmp-host-prohibited

-R 或 --replace:替换规则列表中的某个规则

-F 或 --flush:删除表(或链)中所有规则

iptables -F删除filter表中所有规则

iptables -F INPUT删除filter表INPUT链中的所有规则

数据包匹配

-i 或 --in-interface :指定数据包从哪个网络接口进入,如pppO、eth0和eth1等

-o 或 --out-interface:指定数据包从哪块网络接口输出,如pppO、eth0和eth1等

-p 或 --protocol:协议类型指定数据包匹配的协议,如TCP、UDP和ICMP等

-s 或 --source:指定数据包匹配的源地址。

-d 或 --destination:指定数据包匹配的目标地址

--sport:指定数据包匹配的源端口号,可以使用“起始端口号:结束端口号”的格式指定一个范围的端口

--dport:目标端口号:指定数据包匹配的目标端口号,可以使用“起始端口号:结束端口号”的格式指定一个范围的端口

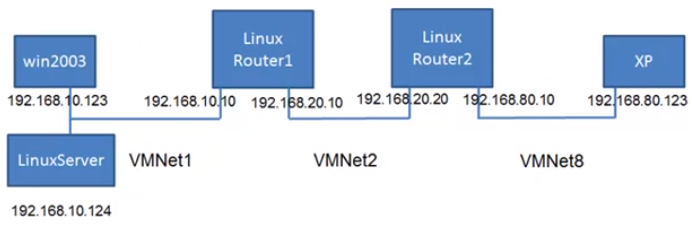

实例演示

禁止XP连接Win2003的远程桌面(TCP,3389端口)

在任何一个Linux Router上执行

iptables -t filter -I FORWARD -p tcp -s 192.168.80.123/32 -d 192.168.10.123/32 --deport 3389 -j DROP

扩展匹配项

参数-m state

基于状态检测的包过滤,指定检测哪种状态。

--state(New,ESTATBLISHED,INVALID,RELATED}

说明:

用来比对连接状态,连接状态共有四种:IVALID、ESTABLISHED、NEW和RELATED。

INVALID:表示该封包的连接编号(SessionID)无法辨识或编号不正确。

ESTABLISHED:表示该封包属于某个已经建立的连接。

NEW:表示该封包想要起始一个连接(重设连接或将连接重导向)。

RELATED:表示该封包是属于某个已经建立的连接,所建立的新连接。例如:FTP-DATA连接必定是源自某个FTP连接。

范例

iptables-A INPUT-m state-state RELATED,ESTABLISHED

参数-micmp-icmp-type

Ping命令使用icmp协议测试网络是否畅通,Icmp有两种常用类型的数据包即imp-type,常用的类型为echo-reply和echo-request。如下图所示PC1ping PC2,发出去的数据包是iamp协议echo-reply类型的数据包,PC2返回来的数据包是iamp协议的echo-reply类型的数据包。

IPTables 和 Netfilter 框架的更多相关文章

- netfilter框架和iptables

转载自:http://blog.chinaunix.net/uid-23069658-id-3160506.html http://blog.chinaunix.net/uid-23069658-id ...

- iptables和netfilter

1.iptables和netfilter说明 [1]netfilter/iptables组成Linux平台下的包过滤防火墙,iptables是用户空间的管理工具,netfilter是内核空间的包处理框 ...

- 深入理解 iptables 和 netfilter 架构

[译] 深入理解 iptables 和 netfilter 架构 Published at 2019-02-18 | Last Update 译者序 本文翻译自 2015 年的一篇英文博客 A Dee ...

- Linux Netfilter框架分析

目录 Netfilter框架 Netfilter的5个hook点 netfilter协议栈数据流分析 连接跟踪conntrack conntrack连接跟踪表条目 连接跟踪表大小 管理连接跟踪表 ip ...

- iptables介绍iptables和netfilter

随着互联网技术的方兴未艾,各种网络应用层出不穷,网络攻击.黑客入侵也成了网民畅游互联网的心头大患,互联网安全也愈加受到了人们的重视.网络防火墙,作为一种简单高效的互联网防御手段,逐渐成为了网民畅游网络 ...

- iptables or netfilter

netfilter 内部有三个表:filter .nat .mangle 每个表又有不同的操作链: 1.在filter这个防火墙功能的表中有三个chain:INPUT.FORWARD.OUTPUT. ...

- 编译内核启用iptables及netfilter

在Network Packet Filtering Framework(Netfilter)一节中还有两个额外的配置节——Core Netfilter Configuration(核心Netfilte ...

- 【Linux 驱动】Netfilter/iptables (八) Netfilter的NAT机制

NAT是Network Address Translation的缩写,意即"网络地址转换". 从本质上来说,是通过改动IP数据首部中的地址,以实现将一个地址转换成还有一个地址的技术 ...

- netfilter框架之hook点

1. Netfilter中hook的所在位置 当网络上有数据包到来时,由驱动程序将数据包从网卡内存区通过DMA转移到设备主存区(内存区), 之后触发中断通知CPU进行异步响应,之后ip_rcv函数会被 ...

随机推荐

- 静态站点生成器-md-mkdocs

推荐指数:

- Python3 IO编程之StringIO和BytesIO

StringIO 很多时候,数据读写不一定是文件,也可以在内存中读写. 要把str写入StringIO,我们需要先创建一个StringIO,然后像文件一样写入即可 >>> from ...

- 热力图heatmap使用

参考:https://www.cnblogs.com/julinhuitianxia/p/7755246.html 1.首先到echarts官网下载应用实例:http://echarts.baidu. ...

- Java多线程概念及优缺点,多线程的地位|乐字节

大家好,乐字节小乐有来咯,上次说完了Java网络编程探究|乐字节,这次我们来看看线程相关的吧. Java线程主要讲述的内容有: 1.线程概念 多线程,说白了就是多条执行路径,原来是一条路径,就主路径( ...

- Nginx08---腾讯云宝塔面板

主要在宝塔面板中Nginx和Apache不可同时存在 宝塔可以快速搭建网站并且配置 与nginx不冲突:nginx nginx

- Python3之字符串格式化format函数详解(下)

格式限定符 format通过丰富的的“格式限定符”(语法是 {}中带:号)对需要格式的内容完成更加详细的制定. 进制转换 我们可以再限定符中制定不同的字符对数字进行进制转换的格式化,进制对应的表格: ...

- Cookie,Session,Token详解

Cookie,Session,Token详解 Cookie : 是一个非常具体的东西,指的就是浏览器里面能永久存储的一种数据,仅仅是浏览器实现的一种数据存储功能. Cookie由服务器生成,发 ...

- 【坑】关于springMvc对JSON日期绑定,得到的日期后面多个时间的问题

文章目录 前言 Mysql的Date() 后记 前言 当我们翻过 解决springMvc对JSON日期绑定 眼前这座大山以后,发现并没有 IG 的荣光在等着我们,反而有个大坑在等着我们.... 比如博 ...

- Pycharm(Eclipse)常用快捷键

在File_Settings_Keymap中可以设置: 确定快捷键模式为Eclipse 看方法的源码:ctrl+鼠标左键 回退之前代码:alt+左键 前进之前代码:alt+右键 调换相邻两行代码位置: ...

- 利用Python进行数据分析 第5章 pandas入门(2)

5.2 基本功能 (1)重新索引 - 方法reindex 方法reindex是pandas对象地一个重要方法,其作用是:创建一个新对象,它地数据符合新地索引. 如,对下面的Series数据按新索引进行 ...