cogs——2098. Asm.Def的病毒

2098. Asm.Def的病毒

★☆ 输入文件:asm_virus.in 输出文件:asm_virus.out 简单对比

时间限制:1 s 内存限制:256 MB

【题目描述】

“这就是我们最新研制的,世界上第一种可持久化动态计算机病毒,‘创世纪’。”方教授介绍道。

“哦。”主席面无表情地点点头。

“‘创世纪’无法真正杀死透明计算网络,但是可以把它变成傻子。可惜透明计算网络能轻松地辨认出病毒,所以我建议……”

“为什么不伪装呢?”Asm.Def说。

“当然不行,它比我们更懂伪装。”

“我是说,把我们的病毒伪装成杀毒软件。”

方教授震惊地盯着Asm.Def看了一会。“你是个天才。”

Asm.Def想把病毒伪装成杀毒软件,入侵透明计算网络。透明计算网络的文件结构是一棵N个节点的树,每个病毒可以入侵一条路径上的所有节点。但如果两个病毒入侵了同一个节点,由于它们伪装成了杀毒软件,就会自相残杀。Asm.Def不希望这样的情况发生,所以他需要仔细制定入侵计划。为此,他需要频繁地询问,两条路径是否经过同一个节点(即是否相交)。

【输入格式】

第一行两个整数N,Q。

接下来N-1行,每行两个整数a,b,表示(a,b)是树上的一条边。

接下来Q行,每行四个整数s1,t1,s2,t2,表示询问s1~t1的路径是否与s2~t2的路径相交。

【输出格式】

对每个询问,若相交则输出一行”YES”,否则输出一行”NO”。

【样例输入】

6 5 1 2 1 3 2 4 4 5 4 6 1 1 5 6 1 2 6 3 2 3 5 6 6 4 3 1 4 3 1 2

【样例输出】

NO YES NO NO YES

【提示】

N,Q<=1000.

1<=s1,t1,s2,t2<=N。

水题:在树上的两条路径经过同一个点的条件是这两条路径有共同的lca,这样说也不是很准确。

我们来这样看

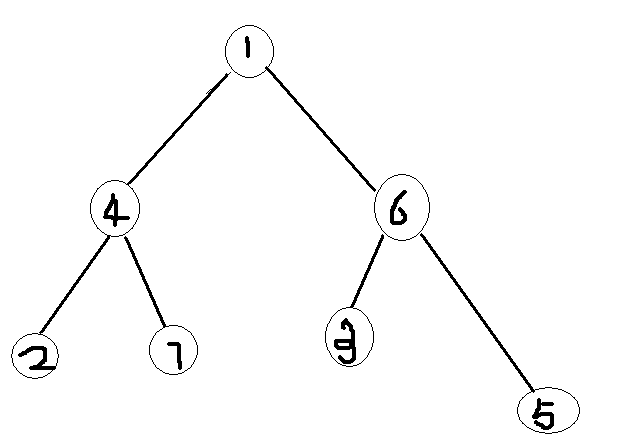

我们看2 ,7与4 ,5显然他们两个的路径上相交的,我们来看,2 7的lca为4 、4 5的lca为1.这两值并不相同啊,但是我们可以发现,如果这两条路径相交那么这两组lca中上深度深的那个lca一定与另一组数其中一个值的lca一定为那个深度深的lca。不信?!我们来看这个图,2、7的lca为4,4 、5的lca为1,这样深度深的lca为4,他与5的lca恰好是1,并且这两组路径相交。

我们看2 ,7与4 ,5显然他们两个的路径上相交的,我们来看,2 7的lca为4 、4 5的lca为1.这两值并不相同啊,但是我们可以发现,如果这两条路径相交那么这两组lca中上深度深的那个lca一定与另一组数其中一个值的lca一定为那个深度深的lca。不信?!我们来看这个图,2、7的lca为4,4 、5的lca为1,这样深度深的lca为4,他与5的lca恰好是1,并且这两组路径相交。

代码:

#include<cstdio>

#include<vector>

#include<cstdlib>

#include<cstring>

#include<iostream>

#include<algorithm>

#define N 1100

using namespace std;

vector<int>vec[N];

int n,m,x,y,q,p,root;

int fa[N],top[N],deep[N],size[N];

int read()

{

,f=;char ch=getchar();

; ch=getchar();}

+ch-'; ch=getchar();}

return x*f;

}

int lca(int x,int y)

{

for(;top[x]!=top[y];)

{

if(deep[top[x]]<deep[top[y]])

swap(x,y);

x=fa[x];

}

if(deep[x]>deep[y])

swap(x,y);

return x;

}

int dfs(int x)

{

size[x]=;

deep[x]=deep[fa[x]]+;

;i<vec[x].size();i++)

if(vec[x][i]!=fa[x])

{

fa[vec[x][i]]=x;

dfs(vec[x][i]);

size[x]+=size[vec[x][i]];

}

}

int dfs1(int x)

{

;

if(!top[x]) top[x]=x;

;i<vec[x].size();i++)

if(vec[x][i]!=fa[x]&&size[vec[x][i]]>size[t])

t=vec[x][i];

if(t) top[t]=top[x],dfs1(t);

;i<vec[x].size();i++)

if(vec[x][i]!=fa[x]&&vec[x][i]!=t)

dfs1(vec[x][i]);

}

int main()

{

freopen("asm_virus.in","r",stdin);

freopen("asm_virus.out","w",stdout);

n=read(),m=read();

;i<n;i++)

{

x=read(),y=read();fa[y]=x;

vec[x].push_back(y);

vec[y].push_back(x);

}

dfs(),dfs1();

;i<=m;i++)

{

x=read(),y=read(),q=read(),p=read();

int Lca=lca(x,y),LCA=lca(q,p);

//printf("%d %d\n",Lca,LCA);

if(deep[Lca]<deep[LCA])

swap(Lca,LCA),swap(x,q),swap(y,p);

if(lca(Lca,q)==Lca||lca(Lca,p)==Lca) printf("YES\n");

else printf("NO\n");

}

;

}

cogs——2098. Asm.Def的病毒的更多相关文章

- COGS 2098. Asm.Def的病毒

★☆ 输入文件:asm_virus.in 输出文件:asm_virus.out 简单对比时间限制:1 s 内存限制:256 MB [题目描述] “这就是我们最新研制的,世界上第一种可持 ...

- COGS——C2098. Asm.Def的病毒

http://www.cogs.pro/cogs/problem/problem.php?pid=2098 ★☆ 输入文件:asm_virus.in 输出文件:asm_virus.out ...

- cogs 2098. [SYOI 2015] Asm.Def的病毒 LCA 求两条路径是否相交

2098. [SYOI 2015] Asm.Def的病毒 ★☆ 输入文件:asm_virus.in 输出文件:asm_virus.out 简单对比时间限制:1 s 内存限制:256 M ...

- LCA -cogs2098 [SYOI 2015] Asm.Def的病毒

题目链接:http://cogs.pro:8081/cogs/problem/problem.php?pid=vQXmxVaPU [题目描述] “这就是我们最新研制的,世界上第一种可持久化动态计算机病 ...

- COGS——T2084. Asm.Def的基本算法

http://cogs.pro/cogs/problem/problem.php?pid=2084 ★☆ 输入文件:asm_algo.in 输出文件:asm_algo.out 简单对比时间 ...

- COGS 2091. Asm.Def的打击序列

★★★ 输入文件:asm_lis.in 输出文件:asm_lis.out 简单对比时间限制:4 s 内存限制:256 MB [题目描述] 白色圆柱形的“蓝翔”号在虚空中逐渐变大,一声沉 ...

- COGS 2084. Asm.Def的基本算法

★☆ 输入文件:asm_algo.in 输出文件:asm_algo.out 简单对比时间限制:1 s 内存限制:256 MB [题目描述] “有句美国俗语说,如果走起来像鸭子,叫起来像 ...

- COGS 2082. Asm.Def谈笑风生

★ 输入文件:asm_talk.in 输出文件:asm_talk.out 简单对比时间限制:2 s 内存限制:256 MB [题目描述] “人呐都不知道,自己不可以预料,直升机刚一出圣 ...

- cogs——2084. Asm.Def的基本算法

2084. Asm.Def的基本算法 ★☆ 输入文件:asm_algo.in 输出文件:asm_algo.out 简单对比时间限制:1 s 内存限制:256 MB [题目描述] “有句 ...

随机推荐

- html5的web存储详解

以前我们在本地存储数据都是用document.cookie来存储的,但是由于其的存储大小只有4K左右,解析也很复杂,给开发带来了诸多的不便.不过现在html5出了web的存储,弥补了cookie的不足 ...

- HDU 5213 分块 容斥

给出n个数,给出m个询问,询问 区间[l,r] [u,v],在两个区间内分别取一个数,两个的和为k的对数数量. $k<=2*N$,$n <= 30000$ 发现可以容斥简化一个询问.一个询 ...

- LightOJ 1364 树形DP

52张扑克牌,问拿到指定数量的4个花色的最少次数期望是多少,其中拿到joker必须马上将其视作一种花色,且要使后续期望最小. 转移很容易想到,主要是两张joker的处理,一个状态除了普通的4个方向的转 ...

- 修改tomcat的Response Hearder 头中的Server信息

如图: Server: Apache-Coyote/1.1 这个信息给入侵者提供了一定的指示作用.为了安全起见,要求更改这个信息.那么我们就来修改一下试试,非常简单,只要在Connector中添加se ...

- 重构改善既有代码设计--重构手法06:Split Temporary Variable (分解临时变量)

你的程序有某个临时变量被赋值超过一次,它既不是循环变量,也不被用于收集计算结果.针对每次赋值,创造一个独立.对应的临时变量 double temp = 2 * (_height + _width); ...

- JAVA中反射机制三

声明:如需转载请说明地址来源:http://www.cnblogs.com/pony1223 反射三 利用反射获取对象的方法,并调用方法 1.利用反射获取对象的方法,我们仍然利用上面的Person类, ...

- 【CF802C】 Heidi and Library (hard)(费用流)

题目链接 感觉跟餐巾计划问题有点像.费用流. 决定每天买不买不太好搞,不如先把所有东西都买进来,再卖掉不必要的. 拆点,每个点拆成\(x,y\). 源点向每个点的\(x\)连费用为当天的价格,流量为1 ...

- E.Text Editor (Gym 101466E + 二分 + kmp)

题目链接:http://codeforces.com/gym/101466/problem/E 题目: 题意: 给你s串和t串,一个数k,求t的最长前缀串在s串中出现次数不少于k. 思路: 一眼二分+ ...

- LOW逼三人组(一)----冒泡算法

排序 1.冒泡排序 冒泡算法 import random # 随机模块 def bubble_sort(li): ###################################冒泡排序#### ...

- 福建工程学院寒假作业第一周G题

涨姿势题1 TimeLimit:1000MS MemoryLimit:128000KB 64-bit integer IO format:%lld 涨姿势题就是所谓的优化题,在组队赛中,队伍发现 ...