[原题复现+审计][CISCN2019 华北赛区 Day1 Web2]ikun(逻辑漏洞、JWT伪造、python序列化)

简介

原题复现:

考察知识点:逻辑漏洞、JWT伪造、python反序列化

线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题

过程

python页面批量查找

打开看信息 看到这一块

结合下方产品列表 大致看了下有500个分页 写了个py找V6!!!

import requests

from bs4 import BeautifulSoup for i in range(1,500):

url="http://3e78514d-0c20-4179-a892-cab68cf70145.node3.buuoj.cn/shop?page="+str(i)

r=requests.get(url)

soup=BeautifulSoup(r.content,'lxml')

title_all=soup.find_all(name='img',attrs={'src':'/static/img/lv/lv6.png'}) if(title_all):

print(i)

逻辑漏洞低价购买

找到购买时钱不够 有个逻辑漏洞修改折扣为0.0000000008这样钱就够了!

问题又来了.......

JWT攻击

看wp这里使用JWT伪造 先学一下JWT

JWT基础可以看这里:https://www.cnblogs.com/xhds/p/12457560.html

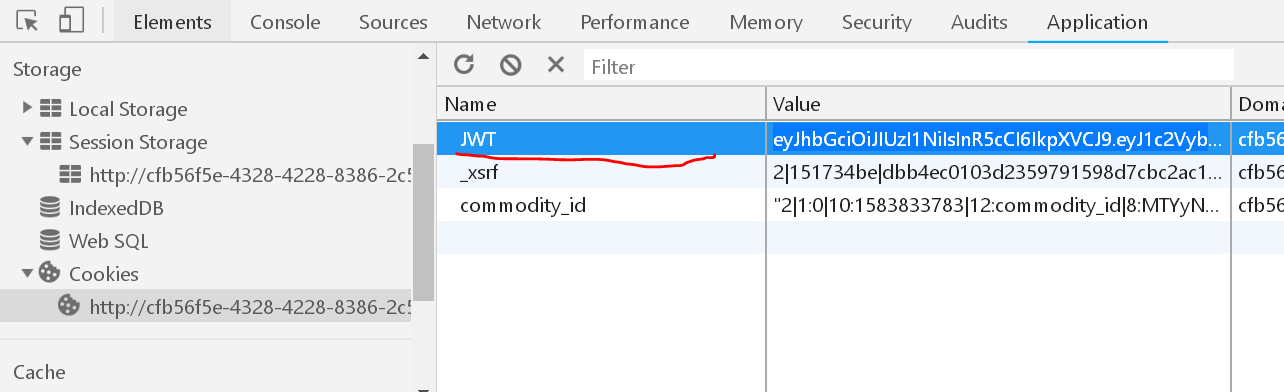

我们可以在cookie中查看道我们的jwt数据

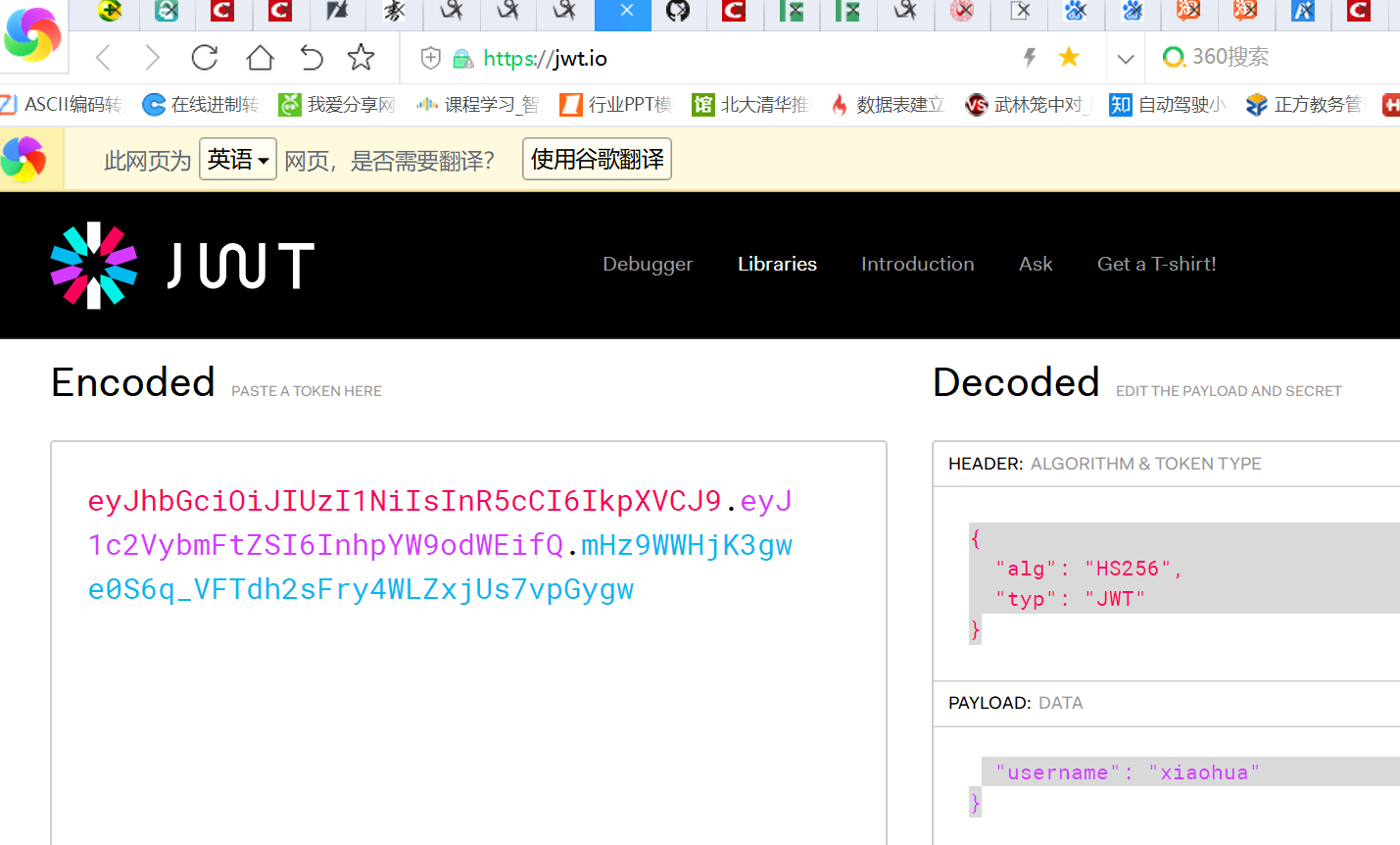

复制到https://jwt.io 可以解码出

使用爆破工具:https://github.com/brendan-rius/c-jwt-cracker 将jwt输入进去

apt-get install libssl-dev

./jwtcrack eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6InhpYW9odWEifQ.mHz9WWHjK3gwe0S6q_VFTdh2sFry4WLZxjUs7vpGygw

可以爆出密钥 我们输入进去将 payload 里面的username改成admin signature里面改成1kun 即可得到新的JWT

通过浏览器或者BP提交 之后点击一键成为大会员

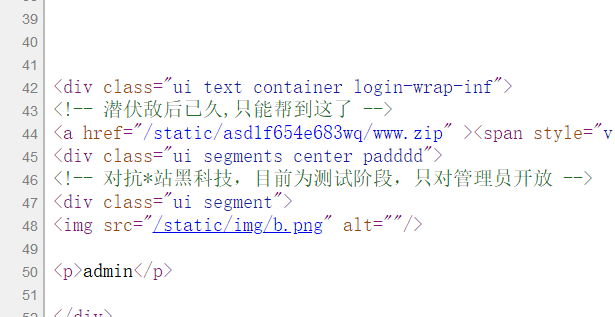

点击没反应查看源码 发现源码泄露

下载源码审计......

源码审计

参考:https://blog.csdn.net/weixin_43345082/article/details/97817909

https://blog.csdn.net/bluehawksky/article/details/79027055

https://www.cnblogs.com/wangtanzhi/p/12178311.html

待更。。。。。

参考资料

深入了解Json Web Token之概念篇:https://www.freebuf.com/articles/web/180874.html

深入了解Json Web Token之实战篇:https://www.freebuf.com/articles/web/181261.html

[原题复现+审计][CISCN2019 华北赛区 Day1 Web2]ikun(逻辑漏洞、JWT伪造、python序列化)的更多相关文章

- 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web2]ikun 一.涉及知识点 1.薅羊毛逻辑漏洞 2.jwt-cookies伪造 Python反序列化 二.解题方法 刷题记录:[CIS ...

- [CISCN2019 华北赛区 Day1 Web2]ikun

知识点:逻辑漏洞.jwt密钥破解.python反序列化漏洞 进入靶机查看源码: 提示需要买到lv6,注册账号发现给了1000块钱,根据ctf套路应该是用很低的价格买很贵的lv6,首页翻了几页都没发现l ...

- BUUCTF | [CISCN2019 华北赛区 Day1 Web2]ikun

步骤: 找到lv6的购买出,修改折扣买lv6 :然后找到admin的登陆界面,JWT破解,登陆admin :点击一键成为大会员,利用python反序列化漏洞读取flag 解析: 这题师傅们的WP已经很 ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web5]CyberPunk 一.知识点 1.伪协议文件读取 2.报错注入 刷题记录:[CISCN2019 华北赛区 Day1 Web5]Cy ...

- 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox

目录 刷题记录:[CISCN2019 华北赛区 Day1 Web1]Dropbox 一.涉及知识点 1.任意文件下载 2.PHAR反序列化RCE 二.解题方法 刷题记录:[CISCN2019 华北赛区 ...

- [CISCN2019 华北赛区 Day1 Web2]ikun-1

考点:JWT身份伪造.python pickle反序列化.逻辑漏洞 1.打开之后首页界面直接看到了提示信息,信息如下: 2.那就随便注册一个账号进行登录,然后购买lv6,但是未发现lv6,那就查看下一 ...

- [CISCN2019 华北赛区 Day1 Web2]ikun-1|python反序列化

考点:JWT身份伪造.python pickle反序列化.逻辑漏洞 1.打开之后首页界面直接看到了提示信息,信息如下: 2.那就随便注册一个账号进行登录,然后购买lv6,但是未发现lv6,那就查看下一 ...

- 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World

目录 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World 一.前言 二.正文 1.解题过程 2.解题方法 刷题记录:[CISCN2019 华北赛区 Day2 Web1] ...

- PHAR伪协议&&[CISCN2019 华北赛区 Day1 Web1]Dropbox

PHAR:// PHP文件操作允许使用各种URL协议去访问文件路径:如data://,php://,等等 include('php://filter/read=convert.base64-encod ...

随机推荐

- Python列表的增删改查

列表的增: li = ['libai','sushi','dufu','sushi',"白居易"] 第一种: append():向列表末尾追加元素 li.append('diaoc ...

- MySQL数据库基础-3-SQL 基本概念

SQL 基本概念 约束:constraint,表中的数据要遵守的限制 主键:一个或多个字段的组合,填入的数据必须能在本表中唯一标识本行:必须提供数据,即NOT NULL,一个表只能有一个 惟一键:一个 ...

- scott lock

账户被锁: cmd --->sqlplus /nolog--->conn sys/change_on_install as sysdba;---->alter user scott ...

- Shell脚本实现----Kubernetes单集群二进制部署

Shell脚本实现----Kubernetes单集群二进制部署 搭建Kubernetes集群环境有以下三种方式: 1. Minikube安装方式Minikube是一个工具,可以在本地快速运行一个 ...

- jdk1.8特性2

public class User { private Long id; private String userName; private String roleName; private Strin ...

- 配置交换机之间直连链路聚合-LACP模式

组网图形 LACP模式链路聚合简介 以太网链路聚合是指将多条以太网物理链路捆绑在一起成为一条逻辑链路,从而实现增加链路带宽的目的.链路聚合分为手工模式和LACP模式. LACP模式需要有链路聚合控制协 ...

- Pytest框架中,conftest.py文件的作用?

conftest.py文件,它主要是实现fixture共享的. 第一,conftest.py文件当中,它储存的都是fixture,就是给用例提供做前置准备工作和后置清理工作的一个东西: 第二,conf ...

- kubernetes 基础知识

1. kubernetes 包含几个组件 Kubernetes是什么:针对容器编排的一种分布式架构,是自动化容器操作的开源平台. 服务发现.内建负载均衡.强大的故障发现和自我修复机制.服务滚动升级和在 ...

- 【Flutter 实战】pubspec.yaml 配置文件详解

老孟导读:pubspec.yaml 文件是 Flutter 中非常重要的配置文件,下面就让我们看看里面各个配置的含义. pubspec.yaml 是 Flutter 项目的配置文件,类似于 Andro ...

- ElasticSearch初步了解和安装(windows上安装)

ElasticSearch是什么 ElasticSearch(一般简称es)是一个基于Lucene的分布式搜索和数据分析引擎.它提供了REST api 的操作接口.它可以快速的存储.搜索.分析海量数据 ...