免杀之:C# XOR Shellcode

免杀之:C# XOR Shellcode

1 环境准备

2 制作Shellcode后门文件

2.1 编译环境准备

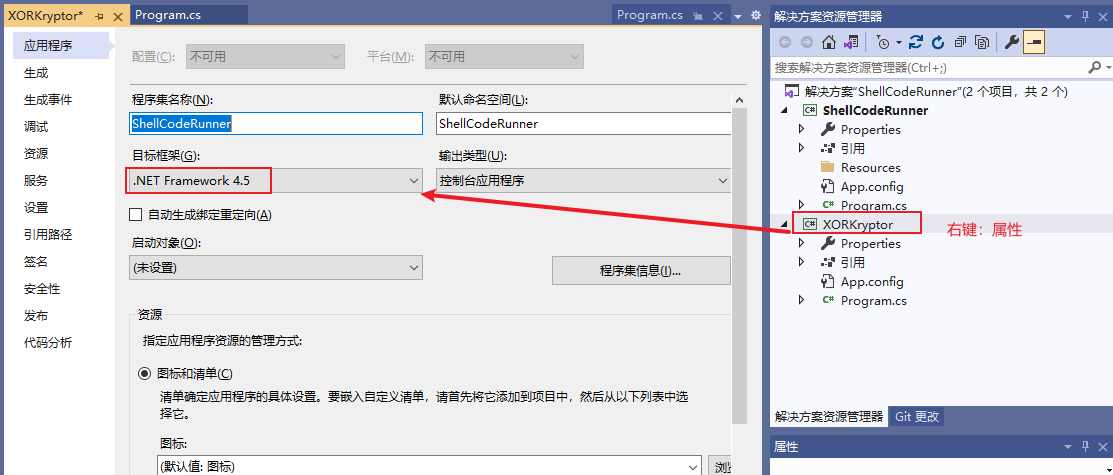

使用VS2019打开ShellCodeRunner文件夹中的

ShellCodeRunner.sln文件配置

ShellCodeRunner、XORKryptor项目文件使用.net4.5框架:

在

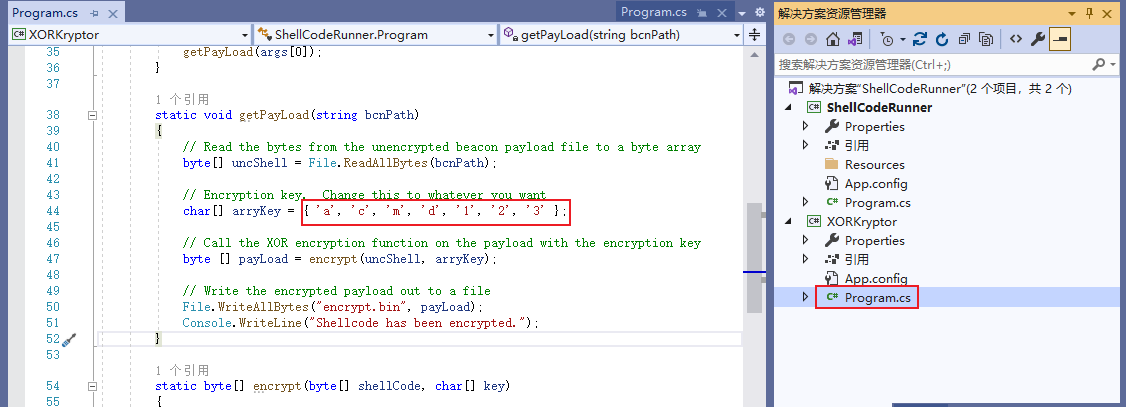

ShellCodeRunner、XORKryptor项目的Program.cs文件中,自定义加密密码:默认的密码会被杀软查杀。注意:密码要一致。

2.2 生成XORKryptor程序

右键

XORKryptor项目,选择生成:ShellCodeRunner.exe生成CS生成

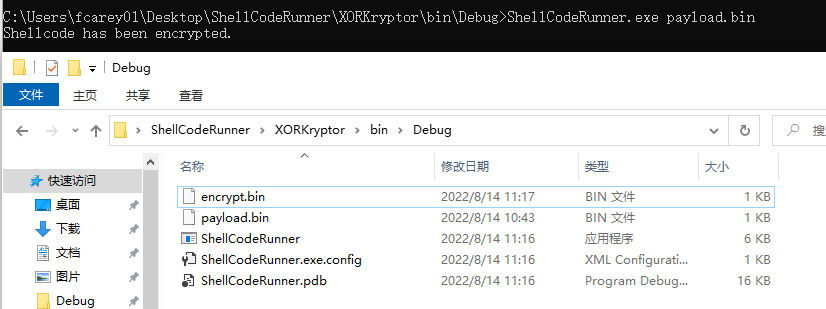

raw格式的Payload文件:payload.bin将

payload.bin复制到ShellCodeRunner.exe目录下:\ShellCodeRunner\XORKryptor\bin\Debug在当前目录下打开cmd,运行以下命令,生成文件:

encrypt.binShellCodeRunner.exe payload.bin

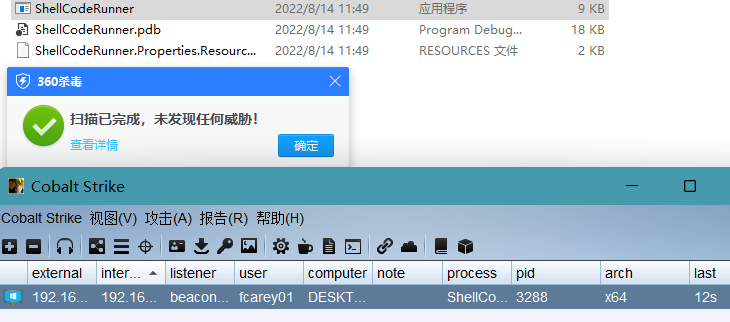

ShellCodeRunner项目里存在Resources目录和encrypt.bin文件,但实际上项目里并没有。因此需要删除Resources目录并新建该目录,并将步骤4生成的encrypt.bin,放入到Resources目录下。右键

ShellCodeRunner项目,选择生成。ShellCodeRunner\ShellCodeRunner\obj\Debug目录中生成的ShellCodeRunner.exe,便是生成好的后门。过360。

免杀之:C# XOR Shellcode的更多相关文章

- 那些shellcode免杀总结

首发先知: https://xz.aliyun.com/t/7170 自己还是想把一些shellcode免杀的技巧通过白话文.傻瓜式的文章把技巧讲清楚.希望更多和我一样web狗也能动手做到免杀的实现. ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 20165306 Exp3 免杀原理与实践

Exp3 免杀原理与实践 一.实践内容概述 1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用shellcode编程 2.通过组合应用各种技 ...

- 2018-2019-2 网络对抗技术 20165303 Exp3 免杀原理与实践

实验内容 一. 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),veil-evasion(0.5分),加壳工具(0.5分),使用shellcode编程(1分) ...

- 2018-2019-2 网络对抗技术 20165228 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165228 Exp3 免杀原理与实践 免杀 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. 要做好免杀,就时清楚杀毒软件( ...

- 5213 Exp3 免杀原理与实践

5213 Exp3 免杀原理与实践 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧 使用msf编码器 ...

- 20145304 Exp3 免杀原理与实践

20145304 Exp3 免杀原理与实践 基础问题回答 (1)杀软是如何检测出恶意代码的? 检验特征码,包含特征码的代码会被杀软认为是恶意代码,例如一些常用恶意代码加壳后就有一个固定的代码会被认为是 ...

- 2018-2019-2 《网络对抗技术》Exp3 免杀原理与实践 Week5 20165233

Exp3 免杀原理与实践 实验内容 一.基础问题回答 1.杀软是如何检测出恶意代码的? 基于特征码的检测:通过与自己软件中病毒的特征库比对来检测的. 启发式的软件检测:就是根据些片面特征去推断.通常是 ...

- 2017-2018-2 20155315《网络对抗技术》Exp3:免杀原理与实践

实验目的 通过本部分内容的学习,认识到杀软局限性,提高在工作生活中对于恶意软件防范能力. 教程 实验内容 使用msf编码器,msfvenom,veil-evasion,shellcode编程等免杀工具 ...

- 2018-2019-2 网络对抗技术 20165219 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165219 Exp3 免杀原理与实践 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用sh ...

随机推荐

- mq中如何保证消息的顺序性

先说结论 不建议在mq当中使用消息的投递顺序来保证消息的顺序一致性 反思为什么需要保留消息的顺序性 日常思维中,顺序大部分情况会和时间关联起来,即时间的先后表示事件的顺序关系.消息队列中的若干消息如果 ...

- 【基础语法规范】【函数式编程、字符串分割】BC6:输出输入的第二个整数

思路:数组or字符串split分割 一.Scala 方法1:Int数组[不行] import scala.io.StdIn object Main{ def main(args:Array[Strin ...

- 安装es客户端软件elasticsearch-head

安装ElasticSearch插件 一 Head插件介绍 elasticsearch-head是elasticsearch的一款可视化工具,依赖于node.js ,所以需要先安装node.js 二 安 ...

- Jmeter 函数助手之__time

接口中需要传入time时,可使用Jmeter 函数助手中的__time函数传入当前时间 格式和参数名称两个字段非必填,当都不填时直接点击生成按钮,得到13位时间戳:按图填写后,得到10位时间戳,获取当 ...

- 就聊聊不少小IT公司的技术总监

本文想告诉大家如下两个观点. 1 很多IT小公司的技术总监,论能力其实也就是相当于大公司的高级程序员. 2 程序员在职业发展过程中,绝对应该优先考虑进大厂或好公司.如果仅仅停留在小公司,由于小公司可能 ...

- Redis 中ZSET数据类型命令使用及对应场景总结

转载请注明出处: 目录 1.zadd添加元素 2.zrem 从有序集合key中删除元素 3.zscore 返回有序集合key中元素member的分值 4.zincrby 为有序集合key中元素增加分值 ...

- SwiftUI(二)

也许很多人看完一会有一个疑问,为什么UIHostingController我这里报错呢 看到这里大家心中的疑问也就解开了 接下来给大家说下@State的作用 通过@State swiftUI实 ...

- spark RPC超时造成任务异常 Attempted to get executor loss reason for executor id 17 at RPC address 192.168.48.172:59070, but got no response. Marking as slave lost.

日志信息如下 Attempted to get executor loss reason for executor id 17 at RPC address 192.168.48.172:59070, ...

- Python面向对象(上)

Python面向对象(上) python是一门面向对象的编程语言.何为对象?对象是类的实例.在生活中,任何一个事物都是一个对象,如牡丹花.牡丹花的类是花类,同样属于花类的还有荷花.月季花.金银花.菊花 ...

- 序列化框架-Kyro简述

网上有很多资料说 Kryo 只能在 Java 上使用,这点是不对的,事实上除 Java 外,Scala 和 Kotlin 这些基于 JVM 的语言同样可以使用 Kryo 实现序列化. 1.使用方法 ( ...