LVS负载均衡IP隧道模式原理介绍以及配置实战

LVS 基本工作原理

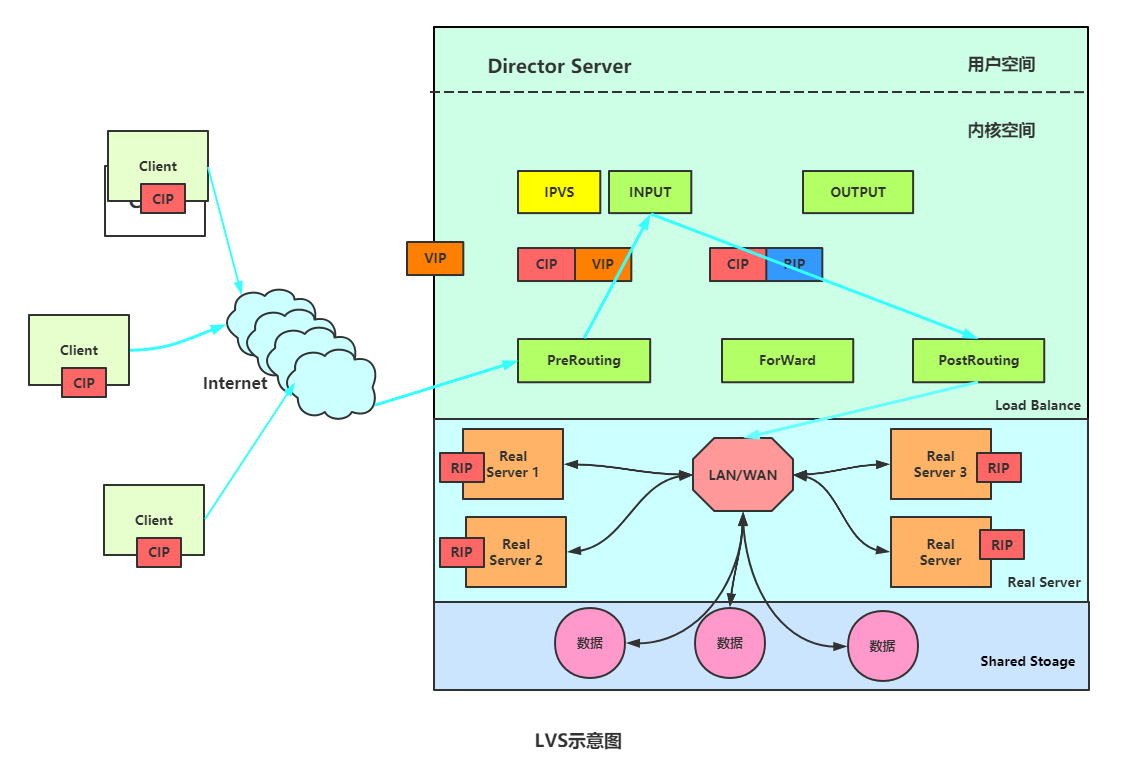

- 当用户向负载均衡调度器(Director Server)发起请求,调度器将请求发往至内核空间

- PREROUTING 链首先会接收到用户请求,判断目标 IP 确定是本机 IP,将数据包发往 INPUT 链

- IPVS 是工作在 INPUT 链上的,当用户请求到达 INPUT 时,IPVS 会将用户请求和自己已定义好的集群服务进行比对,如果用户请求的就是定义的集群服务,那么此时 IPVS 会强行修改数据包里的目标 IP 地址及端口,并将新的数据包发往 POSTROUTING 链

- POSTROUTING 链接收数据包后发现目标 IP 地址刚好是自己的后端服务器,那么此时通过选路,将数据包最终发送给后端的服务器

对LVS基本概念不太了解的,先维基百科或者参考:LVS负载均衡理论以及算法概要

LVS 的组成

LVS 由 2 部分程序组成,包括 ipvs 和 ipvsadm。

- ipvs(ip virtual server):一段代码工作在内核空间,叫 ipvs,是真正生效实现调度的代码。

- ipvsadm:另外一段是工作在用户空间,叫 ipvsadm,负责为 ipvs 内核框架编写规则,定义谁是集群服务,而谁是后端真实的服务器 (Real Server)

LVS 和 Keepalived

在 lvs+keepalived 环境里面,lvs 主要的工作是提供调度算法,把客户端请求按照需求调度在 real 服务器,keepalived 主要的工作是提供 lvs 控制器的一个冗余,并且对 real 服务器做健康检查,发现不健康的 real 服务器,就把它从 lvs 集群中剔除,real 服务器只负责提供服务。

LVS/TUN

在原有的 IP 报文外再次封装多一层 IP 首部,内部 IP 首部 (源地址为 CIP,目标 IIP 为 VIP),外层 IP 首部 (源地址为 DIP,目标 IP 为 RIP)

(1) 当用户请求到达 Director Server,此时请求的数据报文会先到内核空间的 PREROUTING 链。 此时报文的源 IP 为 CIP,目标 IP 为 VIP 。

(2) PREROUTING 检查发现数据包的目标 IP 是本机,将数据包送至 INPUT 链

(3) IPVS 比对数据包请求的服务是否为集群服务,若是,在请求报文的首部再次封装一层 IP 报文,封装源 IP 为 DIP,目标 IP 为 RIP。然后发至 POSTROUTING 链。 此时源 IP 为 DIP,目标 IP 为 RIP

(4) POSTROUTING 链根据最新封装的 IP 报文,将数据包发至 RS(因为在外层封装多了一层 IP 首部,所以可以理解为此时通过隧道传输)。 此时源 IP 为 DIP,目标 IP 为 RIP

(5) RS 接收到报文后发现是自己的 IP 地址,就将报文接收下来,拆除掉最外层的 IP 后,会发现里面还有一层 IP 首部,而且目标是自己的 lo 接口 VIP,那么此时 RS 开始处理此请求,处理完成之后,通过 lo 接口送给 eth0 网卡,然后向外传递。 此时的源 IP 地址为 VIP,目标 IP 为 CIP

(6) 响应报文最终送达至客户端

LVS/TUN 模型特性

- RIP、VIP、DIP 全是公网地址

- RS 的网关不会也不可能指向 DIP

- 所有的请求报文经由 Director Server,但响应报文必须不能进过 Director Server

- 不支持端口映射

- RS 的系统必须支持隧道

其实企业中最常用的是 DR 实现方式,而 NAT 配置上比较简单和方便,后边实践中会总结 DR 和 NAT 具体使用配置过程。

TUN(virtual server via ip tunneling IP 隧道)调度器把请求的报文通过 IP 隧道转发到真实的服务器。真实的服务器将响应处理后的数据直接返回给客户端。这样调度器就只处理请求入站报文。此转发方式不修改请求报文的 IP 首部(源 IP 为 CIP,目标 IP 为 VIP),而在原 IP 报文之外再封装一个 IP 首部(源 IP 是 DIP,目标 IP 是 RIP),将报文发往挑选出的目标 RS;RS 直接响应给客户端(源 IP 是 VIP,目标 IP 是 CIP),由于一般网络服务应答数据比请求报文大很多,采用 lvs-tun 模式后,集群系统的最大吞吐量可以提高 10 倍

注意事项

(1) DIP, VIP, RIP 都应该是公网地址;

(2) RS 的网关不能,也不可能指向 DIP;

(3) 请求报文要经由 Director,但响应不能经由 Director;

(4) 此模式不支持端口映射;

(5) RS 的操作系统得支持隧道功能

缺点: 由于后端服务器 RS 处理数据后响应发送给用户,此时需要租借大量 IP(特别是后端服务器使用较多的情况下)。

优点: 实现 lvs-tun 模式时,LVS 调度器将 TCP/IP 请求进行重新封装并转发给后端服务器,由目标应用服务器直接回复用户。应用服务器之间是通过 IP 隧道来进行转发,故两者可以存在于不同的网段中。

配置 LVS-TUN

DS端

# Install keepalived

# Ubuntu

apt-get install keepalived ipvsadm

# CentOS

yum install keepalived ipvsadm

# update iptables

vim /etc/sysconfig/iptables

# For keepalived:

# allow vrrp

-A INPUT -p vrrp -j ACCEPT

-A INPUT -p igmp -j ACCEPT

# allow multicast

-A INPUT -d 224.0.0.18 -j ACCEPT

# reload iptables

service iptables reload

# open ip_forward

echo "1" > /proc/sys/net/ipv4/ip_forward

# edit sysctl.conf

vi /etc/sysctl.conf

net.ipv4.ip_forward = 1

sysctl -p

# keepalived for lvs-tun

vim /etc/keepalived/keepalived.conf

vrrp_sync_group GOP {

group {

VI_PRI_AUTH

}

}

vrrp_instance VI_PRI_AUTH {

state BACKUP

interface em1

virtual_router_id 11

priority 100

advert_int 1

nopreempt

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

10.10.36.11/23 dev em1

}

}

virtual_server 10.10.36.11 80 {

delay_loop 6

lb_algo rr

lb_kind TUN

protocol TCP

real_server 10.10.36.4 80 {

weight 100

TCP_CHECK {

connect_timeout 3

nb_get_retry 3

delay_before_retry 3

connect_port 80

}

}

real_server 10.10.36.7 80 {

weight 100

TCP_CHECK {

connect_timeout 3

nb_get_retry 3

delay_before_retry 3

connect_port 80

}

}

}

# enable and start keepalived

systemctl start keepalived

systemctl enable keepalived

watch ipvsadm -L -n --stats

# write script, recommand manage it by keepalived.conf

#!/bin/sh

# Startup script handle the initialisation of LVS

# chkconfig: - 28 72

# description: Initialise the Linux Virtual Server for TUN

#

### BEGIN INIT INFO

# Provides: ipvsadm

# Required-Start: $local_fs $network $named

# Required-Stop: $local_fs $remote_fs $network

# Short-Description: Initialise the Linux Virtual Server

# Description: The Linux Virtual Server is a highly scalable and highly

# available server built on a cluster of real servers, with the load

# balancer running on Linux.

# description: start LVS of TUN

LOCK=/var/lock/lvs-tun.lock

VIP=10.10.36.11

RIP1=10.10.36.4

RIP2=10.10.36.7

. /etc/rc.d/init.d/functions

start() {

PID=`ipvsadm -Ln | grep ${VIP} | wc -l`

if [ $PID -gt 0 ];

then

echo "The LVS-TUN Server is already running !"

else

#Load the tun mod

/sbin/modprobe tun

/sbin/modprobe ipip

#Set the tun Virtual IP Address

/sbin/ifconfig tunl0 $VIP broadcast $VIP netmask 255.255.255.255 up

/sbin/route add -host $VIP dev tunl0

#Clear IPVS Table

/sbin/ipvsadm -C

#The icmp recruit setting

echo "0" >/proc/sys/net/ipv4/ip_forward

echo "0" >/proc/sys/net/ipv4/conf/all/send_redirects

echo "0" >/proc/sys/net/ipv4/conf/default/send_redirects

#Set Lvs

/sbin/ipvsadm -At $VIP:80 -s rr

/sbin/ipvsadm -at $VIP:80 -r $RIP1:80 -i -w 1

/sbin/ipvsadm -at $VIP:80 -r $RIP2:80 -i -w 1

/bin/touch $LOCK

#Run Lvs

echo "starting LVS-TUN-DIR Server is ok !"

fi

}

stop() {

#stop Lvs server

/sbin/ipvsadm -C

/sbin/ifconfig tunl0 down >/dev/null

#Remove the tun mod

/sbin/modprobe -r tun

/sbin/modprobe -r ipip

rm -rf $LOCK

echo "stopping LVS-TUN-DIR server is ok !"

}

status() {

if [ -e $LOCK ];

then

echo "The LVS-TUN Server is already running !"

else

echo "The LVS-TUN Server is not running !"

fi

}

case "$1" in

start)

start

;;

stop)

stop

;;

restart)

stop

sleep 1

start

;;

status)

status

;;

*)

echo "Usage: $1 {start|stop|restart|status}"

exit 1

esac

exit 0

RS端

# 在加载好 ipip 模块后就会有默认的 tunl0 隧道

modprobe ipip

# 添加 VIP

# ifconfig tunl0 down

ifconfig tunl0 10.10.36.11 broadcast 10.10.36.11 netmask 255.255.255.255 up

# 添加路由

route add -host 10.10.36.11 tunl0

# 手动关闭 ARP 转发

echo '1' > /proc/sys/net/ipv4/conf/tunl0/arp_ignore

echo '2' > /proc/sys/net/ipv4/conf/tunl0/arp_announce

echo '1' > /proc/sys/net/ipv4/conf/all/arp_ignore

echo '2' > /proc/sys/net/ipv4/conf/all/arp_announce

echo '0' > /proc/sys/net/ipv4/conf/tunl0/rp_filter

echo '0' > /proc/sys/net/ipv4/conf/all/rp_filter

# iptables 允许 ipip 协议

iptables -I INPUT 1 -p 4 -j ACCEPT

vim /etc/sysconfig/iptables

-A INPUT -p ipv4 -j ACCEPT

# 编写 RS 启停脚本,推荐用脚本管理 RS

vim /etc/init.d/lvs-tun

#!/bin/sh

#

# Startup script handle the initialisation of LVS

# chkconfig: - 28 72

# description: Initialise the Linux Virtual Server for TUN

#

### BEGIN INIT INFO

# Provides: ipvsadm

# Required-Start: $local_fs $network $named

# Required-Stop: $local_fs $remote_fs $network

# Short-Description: Initialise the Linux Virtual Server

# Description: The Linux Virtual Server is a highly scalable and highly

# available server built on a cluster of real servers, with the load

# balancer running on Linux.

# description: start LVS of TUN-RIP

LOCK=/var/lock/ipvsadm.lock

VIP=10.10.36.11

. /etc/rc.d/init.d/functions

start() {

PID=`ifconfig | grep tunl0 | wc -l`

if [ $PID -ne 0 ];

then

echo "The LVS-TUN-RIP Server is already running !"

else

#Load the tun mod

/sbin/modprobe tun

/sbin/modprobe ipip

#Set the tun Virtual IP Address

/sbin/ifconfig tunl0 $VIP netmask 255.255.255.255 broadcast $VIP up

/sbin/route add -host $VIP dev tunl0

echo "1" >/proc/sys/net/ipv4/conf/tunl0/arp_ignore

echo "2" >/proc/sys/net/ipv4/conf/tunl0/arp_announce

echo "1" >/proc/sys/net/ipv4/conf/all/arp_ignore

echo "2" >/proc/sys/net/ipv4/conf/all/arp_announce

echo "0" > /proc/sys/net/ipv4/conf/tunl0/rp_filter

echo "0" > /proc/sys/net/ipv4/conf/all/rp_filter

/bin/touch $LOCK

echo "starting LVS-TUN-RIP server is ok !"

fi

}

stop() {

/sbin/ifconfig tunl0 down

echo "0" >/proc/sys/net/ipv4/conf/tunl0/arp_ignore

echo "0" >/proc/sys/net/ipv4/conf/tunl0/arp_announce

echo "0" >/proc/sys/net/ipv4/conf/all/arp_ignore

echo "0" >/proc/sys/net/ipv4/conf/all/arp_announce

#Remove the tun mod

/sbin/modprobe -r tun

/sbin/modprobe -r ipip

rm -rf $LOCK

echo "stopping LVS-TUN-RIP server is ok !"

}

status() {

if [ -e $LOCK ];

then

echo "The LVS-TUN-RIP Server is already running !"

else

echo "The LVS-TUN-RIP Server is not running !"

fi

}

case "$1" in

start)

start

;;

stop)

stop

;;

restart)

stop

start

;;

status)

status

;;

*)

echo "Usage: $1 {start|stop|restart|status}"

exit 1

esac

exit 0

# start lvs-tun

chmod 755 /etc/init.d/lvs-tun

service lvs-tun start

chkconfig lvs-tun on

# Nginx test

echo "rs1" > /usr/share/nginx/html/index.html

echo "rs2" > /usr/share/nginx/html/index.html

for i in {1..100}; do curl 10.10.36.11; sleep 0.5; done

这一步的主要目的是让 RS 禁言,在相对较新的版本中新增了两个内核参数 (kernel parameter)

- 第一个是 arp_ignore 定义接受到 ARP 请求时的相应级别

- 第二个是 arp_announce 定义将自己地址向外通告是的通告级别

- 第三个是 rp_filter 定义系统是否开启对数据包源地址的校验

总结: LVS/TUN 是所有模式中最最适用于跨网络跨地域地理位置的一种模式,需要注意的是:

- 若 DIR 和 RIP 在不同 lan 网络中,比如不同的网段,不同的 IDC 机房,就不需要设置 arp 仰制,不同网段中,arp 会被屏蔽掉,所以只需设置 ip tunne 以及报文反向验证即可;

- 若 DIR 和 RIP 在同一广播域中,需要和 LVS/DR 模式一样在所有的 RIP 上仰制 arp,防止 arp 响应导致 arp 表混乱,这样 lvs 就不能正常工作!

配置时除了配置 DIR,还需要需要配置后端 RS server,即在 tunl 上口配置 vip 地址(需要系统支持 tunl 才行),广播为为自己,此模式下无需开启路由转发功能!

配置 LVS/DR 和 LVS/TUN 混合模式

DS端

# 关于 3 中模式的参数

[packet-forwarding-method]

-g, --gatewaying Use gatewaying (direct routing). This is the default.

-i, --ipip Use ipip encapsulation (tunneling).

-m, --masquerading Use masquerading (network access translation, or NAT).

Note: Regardless of the packet-forwarding mechanism specified, real servers for addresses for which there are interfaces on the local node will be use the

local forwarding method, then packets for the servers will be passed to upper layer on the local node. This cannot be specified by ipvsadm, rather it set by

the kernel as real servers are added or modified.

# ipvsadm 命令行混配

/sbin/ifconfig tunl0 10.10.36.11 broadcast 10.10.36.11 netmask 255.255.255.255 up

/sbin/route add -host 10.10.36.11 dev tunl0

/sbin/ipvsadm -At 10.10.36.11:80 -s rr

/sbin/ipvsadm -at 10.10.36.11:80 -r 10.10.36.4:80 -g -w 1

/sbin/ipvsadm -at 10.10.36.11:80 -r 10.10.36.7:80 -i -w 1

# keepalived 混配

vrrp_sync_group GOP {

group {

VI_PRI_AUTH

}

}

vrrp_instance VI_PRI_AUTH {

state BACKUP

interface em1

virtual_router_id 11

priority 100

advert_int 1

nopreempt

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

10.10.36.11/23 dev em1

}

}

virtual_server 10.10.36.11 80 {

delay_loop 6

lb_algo rr

lb_kind DR

protocol TCP

real_server 10.10.36.4 80 {

weight 100

TCP_CHECK {

connect_timeout 3

nb_get_retry 3

delay_before_retry 3

connect_port 80

}

}

}

virtual_server 10.10.36.11 80 {

delay_loop 6

lb_algo rr

lb_kind TUN

protocol TCP

real_server 10.10.36.7 80 {

weight 100

TCP_CHECK {

connect_timeout 3

nb_get_retry 3

delay_before_retry 3

connect_port 80

}

}

}

# 检查结果可用

[root@d126027 wangao]# for i in {1..100}; do curl 10.10.36.11; sleep 0.5; done

rs2

rs1

rs2

rs1

rs2

[root@d126009 keepalived]# ipvsadm -Ln --stats

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Conns InPkts OutPkts InBytes OutBytes

-> RemoteAddress:Port

TCP 10.10.36.11:80 100 700 0 36700 0

-> 10.10.36.4:80 50 350 0 18350 0

-> 10.10.36.7:80 50 350 0 18350 0

[root@d126009 wangao]# ipvsadm -Ln

IP Virtual Server version 1.2.1 (size=4096)

Prot LocalAddress:Port Scheduler Flags

-> RemoteAddress:Port Forward Weight ActiveConn InActConn

TCP 10.10.36.11:80 rr

-> 10.10.36.4:80 Route 100 0 0

-> 10.10.36.7:80 Tunnel 100 0 0

RS端

DR 和 TUN 的模式基本不用做改动

LVS负载均衡IP隧道模式原理介绍以及配置实战的更多相关文章

- LVS负载均衡之DR模式原理介绍

LVS基本原理 流程解释: 当用户向负载均衡调度器(Director Server)发起请求,调度器将请求发往至内核空间 PREROUTING 链首先会接收到用户请求,判断目标 IP 确定是本机 IP ...

- LVS负载均衡NAT模式原理介绍以及配置实战

LVS基本原理 流程解释: 当用户向负载均衡调度器(Director Server)发起请求,调度器将请求发往至内核空间 PREROUTING 链首先会接收到用户请求,判断目标 IP 确定是本机 IP ...

- 20.LVS负载均衡群集—NAT模式实例

LVS负载均衡群集-NAT模式实例 目录 LVS负载均衡群集-NAT模式实例 群集引用概述 群集的含义 问题 解决方法 企业群集分类 群集的三种类型 负载均衡群集(Load Balance Clust ...

- LVS负载均衡之DR模式部署

1.LVS的DR模式介绍 参考自官网:http://www.linuxvirtualserver.org/zh/lvs3.html VS/DR利用大多数Internet服务的非对称特点,负 ...

- LVS负载均衡之NAT模式部署

1.LVS的NAT模式介绍 参考自官网:http://www.linuxvirtualserver.org/zh/lvs3.html 由于IPv4中IP地址空间的日益紧张和安全方面的原因,很多网络使用 ...

- LVS负载均衡三种模式的实现

何为lvs负载均衡? lvs负载均衡(linux virtual server)又名linux虚拟服务器.由章文嵩博士主导的负载均衡项目,目前LVS已经被集成到Linux内核模块中.该项目在Linux ...

- 11.4.5 LVS负载均衡常见工作模式总结以及ipvsadm

NAT TUN DR RS any Tunneling Non-arp device RS network private LAN/WAN LAN RS number low(10-20) Hig ...

- LVS 负载均衡——直接路由模式DR

一.配置的网络拓扑结构图 二.配置lvs服务器 配置虚拟网卡地址(VIP地址) [root@localhost ~]# ifconfig eno16777728: 192.168.200.253 ne ...

- LVS负载均衡理论以及算法概要

一. LVS简介 LVS是Linux Virtual Server的简称,也就是Linux虚拟服务器, 由章文嵩博士发起的自由软件项目,它的官方站点是www.linuxvirtualserver.or ...

随机推荐

- IIS放置的APP安装包在浏览器无法打开

无法打开的提示 操作步骤 1.将APP安装包放置到指定的文件夹中. 2.在IIS中MIME中添加MIME类型 扩展名:.apk MIME类型:application/vnd.android.pac ...

- Autofac官方文档翻译--一、注册组件--2传递注册参数

官方文档:http://docs.autofac.org/en/latest/register/parameters.html 二.Autofac 传递注册参数 当你注册组件时能够提供一组参数,可以在 ...

- 在 xunit 测试项目中使用依赖注入

在 xunit 测试项目中使用依赖注入 Intro 之前写过几篇 xunit 依赖注入的文章,今天这篇文章将结合我在 .NET Conf 上的分享,更加系统的分享一下在测试中的应用案例. 之所以想分享 ...

- Java获取X509证书里的指纹(SHA-1)从pxf文件里面

直接通过流去获取pxf后缀文件的内容,指纹通过X509才能获取.String keyStorefile = "pfx文件地址";String strPassword = " ...

- MongoDb学习(四)--Repository----语法关键字

表7.查询方法支持的关键字 关键词 样品 逻辑结果 After findByBirthdateAfter(Date date) {"birthdate" : {"$gt& ...

- 面试官:数据库自增ID用完了会怎么样?

看到这个问题,我想起当初玩魔兽世界的时候,25H难度的脑残吼的血量已经超过了21亿,所以那时候副本的BOSS都设计成了转阶段.回血的模式,因为魔兽的血量是int型,不能超过2^32大小. 估计暴雪的设 ...

- Solon rpc 之 SocketD 协议 - RPC鉴权模式

Solon rpc 之 SocketD 协议系列 Solon rpc 之 SocketD 协议 - 概述 Solon rpc 之 SocketD 协议 - 消息上报模式 Solon rpc 之 Soc ...

- 集成spring框架的web.xml

<?xml version="1.0" encoding="UTF-8"?> <web-app version="2.5" ...

- springboot源码解析-管中窥豹系列之aware(六)

一.前言 Springboot源码解析是一件大工程,逐行逐句的去研究代码,会很枯燥,也不容易坚持下去. 我们不追求大而全,而是试着每次去研究一个小知识点,最终聚沙成塔,这就是我们的springboot ...

- 号称能将STW干掉1ms的Java垃圾收集器ZGC到底是个什么东西?

ZGC介绍 ZGC(The Z Garbage Collector)是JDK 11中推出的一款追求极致低延迟的实验性质的垃圾收集器,它曾经设计目标包括: 停顿时间不超过10ms: 停顿时间不会随着堆的 ...