SaltStack 远程命令执行中文乱码问题

问题

我在一台服务器上写了一个简单的 Python 脚本 haha.py,内容如下:

[root@localhost ~]# cat haha.py

print("你好")

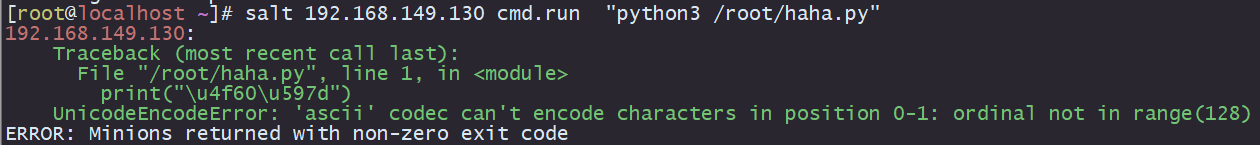

当我在本地直接运行这个脚本时,一切正常,但当我通过 SaltStack 的 cmd.run 模块,在另一台机器上远程执行这个脚本时,问题就出现了:

[root@localhost ~]# salt 192.168.149.130 cmd.run "python3 /root/haha.py"

192.168.149.130:

Traceback (most recent call last):

File "/root/haha.py", line 1, in <module>

print("\u4f60\u597d")

UnicodeEncodeError: 'ascii' codec can't encode characters in position 0-1: ordinal not in range(128)

ERROR: Minions returned with non-zero exit code

从 Minion 返回的错误可以看出,UnicodeEncodeError 指向的是字符编码问题,Python 在输出中文字符时试图使用 ASCII 编码,但遇到了无法编码的字符,导致程序报错。

这个问题只在通过 SaltStack 远程执行时出现,而在本地运行并无任何异常,因此可以初步判断是远程执行环境下的字符集设置(locale)引起的编码错误。

排查

在本地执行 locale 命令,结果如下:

[root@localhost ~]# locale

LANG=zh_CN.UTF-8

LC_CTYPE="zh_CN.UTF-8"

LC_NUMERIC="zh_CN.UTF-8"

LC_TIME="zh_CN.UTF-8"

LC_COLLATE="zh_CN.UTF-8"

LC_MONETARY="zh_CN.UTF-8"

LC_MESSAGES="zh_CN.UTF-8"

LC_PAPER="zh_CN.UTF-8"

LC_NAME="zh_CN.UTF-8"

LC_ADDRESS="zh_CN.UTF-8"

LC_TELEPHONE="zh_CN.UTF-8"

LC_MEASUREMENT="zh_CN.UTF-8"

LC_IDENTIFICATION="zh_CN.UTF-8"

LC_ALL=

但是如果通过 salt 远程执行,结果如下:

[root@localhost ~]# salt 192.168.149.130 cmd.run "locale"

192.168.149.130:

locale: Cannot set LC_CTYPE to default locale: No such file or directory

locale: Cannot set LC_ALL to default locale: No such file or directory

LANG=zh_CN.UTF-8

LC_CTYPE=c

LC_NUMERIC=c

LC_TIME=C

LC_COLLATE=C

LC_MONETARY=C

LC_MESSAGES=C

LC_PAPER=C

LC_NAME=C

LC_ADDRESS=C

LC_TELEPHONE=C

LC_MEASUREMENT=C

LC_IDENTIFICATION=C

LC_ALL=

可以看到,通过 Salt 远程执行时,locale 设置与本地环境存在明显差异,字符集从 zh_CN.UTF-8 被回退为 C。这会导致在 Salt 进程中执行某些脚本时出现字符编码相关的问题,例如中文乱码、编码异常等。

- locale

在 CentOS(或任何 Linux 系统)中,locale 指的是本地化环境设置,即系统如何根据用户所在的地区、语言和文化习惯来展示信息。

locale 包含多个变量,常见的有:

| 变量 | 控制内容 |

|---|---|

LANG |

默认语言和编码设置(全局默认) |

LC_ALL |

一键覆盖所有其他变量(最高优先级) |

LC_CTYPE |

字符分类与编码,如大小写、字符集等 |

LC_TIME |

时间和日期格式 |

LC_NUMERIC |

小数点和数字分隔符 |

LC_MONETARY |

货币符号与格式 |

LC_MESSAGES |

系统消息语言 |

LC_COLLATE |

字符串排序规则(如按拼音或 ASCII) |

- LANG 和 LC_*

在 CentOS 或任何基于 Linux 的系统中,LANG 和 LC_* 都属于语言环境(Locale)配置变量,用于控制系统的语言、字符编码和区域设置(如时间格式、货币符号、数字格式等)。

它们之间是有层级和覆盖关系的,不是对立的,而是协同工作的。

LANG是默认语言环境设置,而LC_*是针对具体区域功能(如时间、数字、字符处理等)的细化设置,优先级高于LANG。

优先级:

- LC_ALL(最高优先级):一旦设置,覆盖所有 LC_* 和 LANG 的值

- LC_* 单独变量:控制特定功能区域的行为

- LANG(最低优先级):仅作为默认值使用

举个例子:

LANG=en_US.UTF-8

LC_TIME=zh_CN.UTF-8

默认系统语言是英文(由 LANG 控制),但显示时间时使用中文格式(由 LC_TIME 控制),如果设置了 LC_ALL=ja_JP.UTF-8,上面两个设置都会被忽略,统一使用日文格式。

查看当前设置:

locale

临时设置:(当前 shell 有效):

export LC_TIME=zh_CN.UTF-8

永久设置:(写入 /etc/locale.conf 或 ~/.bash_profile):

echo 'LANG=zh_CN.UTF-8' >> /etc/locale.conf

我们注意到,在使用 salt 命令执行远程命令时,其内部调用的是 cmd.run 模块。接下来,我们查看其源代码文件 /usr/lib/python3.6/site-packages/salt/modules/cmdmod.py,查找与 locale 相关的设置。

在源码中可以看到如下片段:

if reset_system_locale is True:

if not salt.utils.platform.is_windows():

# Default to C!

# Salt only knows how to parse English words

# Don't override if the user has passed LC_ALL

env.setdefault("LC_CTYPE", "c")

env.setdefault("LC_NUMERIC", "c")

env.setdefault("LC_TIME", "C")

env.setdefault("LC_COLLATE", "C")

env.setdefault("LC_MONETARY", "C")

env.setdefault("LC_MESSAGES", "C")

env.setdefault("LC_PAPER", "C")

env.setdefault("LC_NAME", "C")

env.setdefault("LC_ADDRESS", "C")

env.setdefault("LC_TELEPHONE", "C")

env.setdefault("LC_MEASUREMENT", "C")

env.setdefault("LC_IDENTIFICATION", "C")

env.setdefault("LANGUAGE", "C")

从上面的代码可以看出,当 reset_system_locale=True 且非 Windows 系统时,Salt 会强制将执行命令时的环境变量 LC_* 和 LANGUAGE 设置为 "C"。这是为了确保 Salt 在解析命令输出时使用英文环境,避免因本地化语言导致的格式差异。

也正因如此,当我们通过 salt 执行 locale 命令时,会看到字符集与本地登录环境不一致,从而可能引发编码、字符处理等问题。

解决

针对 Salt 远程执行命令时字符集异常的问题,可以采用以下几种方式进行解决:

- 方法一:在 Salt 命令中显式禁用默认 locale 重置

Salt 默认会重置执行环境的 locale,我们可以通过设置 reset_system_locale=False 参数来禁止该行为,从而保留本地的字符集设置。

[root@localhost ~]# salt 192.168.149.130 cmd.run "locale" reset_system_locale=False

- 办法二:使用

source /etc/locale.conf加载系统字符集配置

可以先在目标机器上配置好 /etc/locale.conf 文件,设置合适的 locale 值:

[root@localhost ~]# cat /etc/locale.conf

LANG="zh_CN.UTF-8"

LC_CTYPE="zh_CN.UTF-8"

然后,在执行 Salt 命令时通过 source 命令加载该配置,使 Minion 进程继承这些环境变量:

[root@localhost ~]# salt 192.168.149.130 cmd.run "source /etc/locale.conf && locale"

- 办法三:修改 Minion 的 systemd 服务文件,注入环境变量

你也可以从系统服务层面为 Minion 进程注入环境变量,确保其启动时即继承正确的 locale 设置。

方案 A:直接在服务文件中设置环境变量

[root@localhost ~]# cat /usr/lib/systemd/system/salt-minion.service

[Unit]

Description=The Salt Minion

Documentation=man:salt-minion(1) file:///usr/share/doc/salt/html/contents.html https://docs.saltstack.com/en/latest/contents.html

After=network.target salt-master.service

[Service]

Environment="LC_CTYPE=zh_CN.UTF-8"

KillMode=process

Type=notify

NotifyAccess=all

LimitNOFILE=8192

ExecStart=/usr/bin/salt-minion

[Install]

WantedBy=multi-user.target

方案 B:使用 EnvironmentFile 引用系统 locale 配置

首先在 /etc/locale.conf 中写入所需配置:

[root@localhost ~]# cat /etc/locale.conf

LANG="zh_CN.UTF-8"

LC_CTYPE="zh_CN.UTF-8"

然后修改服务文件,引用该配置文件:

[root@localhost ~]# cat /usr/lib/systemd/system/salt-minion.service

[Unit]

Description=The Salt Minion

Documentation=man:salt-minion(1) file:///usr/share/doc/salt/html/contents.html https://docs.saltstack.com/en/latest/contents.html

After=network.target salt-master.service

[Service]

EnvironmentFile=/etc/locale.conf

KillMode=process

Type=notify

NotifyAccess=all

LimitNOFILE=8192

ExecStart=/usr/bin/salt-minion

[Install]

WantedBy=multi-user.target

修改完后,别忘了执行以下命令使配置生效:

systemctl daemon-reload

systemctl restart salt-minion

SaltStack 远程命令执行中文乱码问题的更多相关文章

- 【漏洞预警】SaltStack远程命令执行漏洞 /tmp/salt-minions

前言: 2020年5月3日,阿里云应急响应中心监测到近日国外某安全团队披露了SaltStack存在认证绕过致命令执行漏洞以及目录遍历漏洞.在多个微信群和QQ群已经有群友反映中招,请马上修复. 以下 ...

- "Java 反序列化"过程远程命令执行漏洞

一.漏洞描述 国外 FoxGlove 安全研究团队于2015年11月06日在其博客上公开了一篇关于常见 Java 应用如何利用反序列化操作进行远程命令执行的文章.原博文所提到的 Java 应用都使 ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- struts2远程命令执行漏洞S2-045

Apache Struts2最新漏洞(CVE-2017-5638,S02-45) struts2远程命令执行漏洞S2-045 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-04 ...

- SSD报告 - QRadar远程命令执行

SSD报告 - QRadar远程命令执行 漏洞摘要 QRadar中的多个漏洞允许远程未经身份验证的攻击者使产品执行任意命令.每个漏洞本身并不像链接那么强大 - 这允许用户从未经身份验证的访问更改为经过 ...

- python套接字编程实现ntp服务和远程命令执行

python套接字编程实现ntp服务和远程命令执行 目录 基于udp实现ntp服务 基于tcp实现远程命令执行 基于udp实现远程命令执行 tcp与udp的比较 前面关于套接字基础请查阅 https: ...

- 【漏洞公告】高危:Windows系统 SMB/RDP远程命令执行漏洞

2017年4月14日,国外黑客组织Shadow Brokers发出了NSA方程式组织的机密文档,包含了多个Windows 远程漏洞利用工具,该工具包可以可以覆盖全球70%的Windows服务器,为了确 ...

- URI Scheme注册伪协议实现远程命令执行

Windows配置注册表注册伪协议 1.新建伪协议项 WIN+R 输入regedit 打开注册表,在注册表HKEY_CLASSES_ROOT键中新建一个项,项的名字就是你伪协议的名字,例如我注册一个c ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- WebLogic远程命令执行

靶机说明 目标ip:172.16.53.28(window 2003) 本靶机所针对的序列化漏洞系列以及常见安全问题如下: 弱口令登陆控制台部署war包webshell CVE-2018-2893 C ...

随机推荐

- 腾讯云 TI 平台部署与调用DeepSeek-R1大模型的实战指南

今天我们将继续探讨如何部署一个私有化的 DeepSeek-R1 大模型,具体的部署过程我们将利用腾讯云的 TI 平台进行操作.当前,腾讯云 TI 平台为用户提供了免费体验的满血版 DeepSeek-R ...

- 云主机(操作系统:CentOS7版本)安装nfs客户端,挂载文件系统

本文分享自天翼云开发者社区<云主机(操作系统:CentOS7版本)安装nfs客户端,挂载文件系统>,作者:c****n 1.保证宿主机上有nfs-utils 1.1若宿主机yum源不可以用 ...

- 还在手动更改SpringBoot的环境yml配置文件?老鸟带你可视化配置

问题说明: 在SpringBoot开发时.SpringBoot的特性:'约定大于配置',我们只需要在**application.yml **配置当前的环境变量属与那个文件 比如测试环境 'applic ...

- 阿里巴巴开源ETL(数据的抽取、转换、加载)工具-----DataX

一个比Sqoop好用的数据传输工具 下载maven的时候,加一个 -P让下载的压缩包到指定目录 而要让档案自动储存到指令的目录下,则需要借用-P这个参数wget -p 目录 网址wget -P /ro ...

- OpenOffice已停更六年 文档基金会呼吁用户迁移LibreOffice

OpenOffice 源代码发布至今已经有 20 年了.文档基金会近日发布公开信,表示说:"LibreOffice 是 OpenOffice 的未来.我们将会全力以赴".以此呼吁那 ...

- dx12学习之旅-

记录一下,第一篇博客2024年7月26日下午. 计划在毕业后从事游戏开发的工作,现在在学习龙书dx12,平时会写一些对龙书内容上的一些理解.在读完全书之后,会考虑进行一次龙书相关的总结,不过这应该要很 ...

- AI与.NET技术实操系列(四):使用Semantic Kernel和DeepSeek构建AI应用

引言 在人工智能技术飞速发展的今天,大型语言模型(Large Language Models, LLMs)已成为智能应用开发的核心驱动力.从智能客服到自动化内容生成,LLMs的应用正在深刻改变我们的工 ...

- 运算符“<”不能应用于类型“boolean”和“RegExp”。ts-plugin(2365)

在使用vue3 + setup + ts + volar插件开发时,遇到文件全红报这个错,尝试很多方法没有效果,最后把vscode插件全部卸载,然后重新安装就好了,如果有遇到此问题的可以尝试同样的方法 ...

- 『Plotly实战指南』--绘图初体验

今天,打算通过绘制一个简单的散点图,来开启我们 Plotly 绘图的初次尝试. 本文目的不是介绍如何绘制散点图,而是通过散点图来介绍Plotly 绘图的基础步骤. 1. 绘制散点图:初探 Plotly ...

- 在Windows10中运行Unbuntu

最近Windows 10 开始支持Ubuntu啦.而不是虚拟机,虚拟机太消耗资源啦. 评价还蛮高的,运行之后会出现跟Terminal 一模一样的终端,其实你已经在Linux的环境中啦. // 使用ro ...