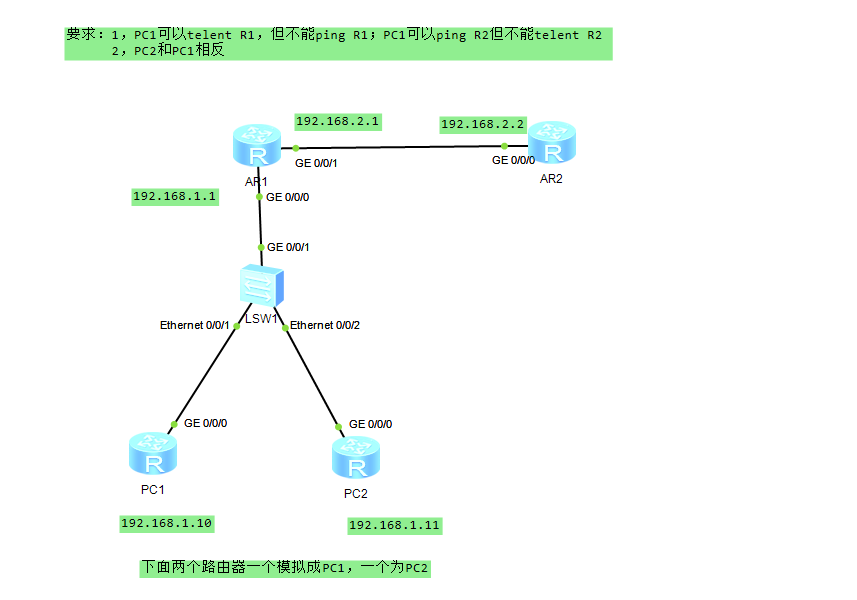

ACL实验

ACL实验

基本配置:略

首先根据题目策略的需求1,从这个角度看,我们需要做一条高级ACL,因为我们不仅要看你是谁,还要看你去干什么事情,用高级ACL来做的话,对于我们华为设备,只写拒绝,因为华为默认允许所有

所以telnet R1 我们不用管,只写一条拒绝,不让PC1 ping R1 就行了

因为两条都有telnet的服务需求,所以我先把R1R2的telnet服务开启

先到aaa里面创建一个用户

[r1]aaa

[r1-aaa]

创建一个hzf 用户,他的优先级是15,密码123456

[r1-aaa]local-user hzf privilege level 15 password cipher 123456

这个用户是做什么用的呢?主要是做telnet用的

[r1-aaa]local-user hzf service-type telnet

把我们的虚拟端口开启, 0 4是开启五个端口,同时可以登录五个人,这边只开个0端口

[r1]user-interface vty 0

告诉端口它的认证类型 :aaa

[r1-ui-vty0]authentication-mode aaa

[r1-ui-vty0]q

此时我们便开启了telnet

同样方法开启r2的telnet服务

在R1上先创建一个高级acl 3000

[r1]acl 3000

[r1-acl-adv-3000]

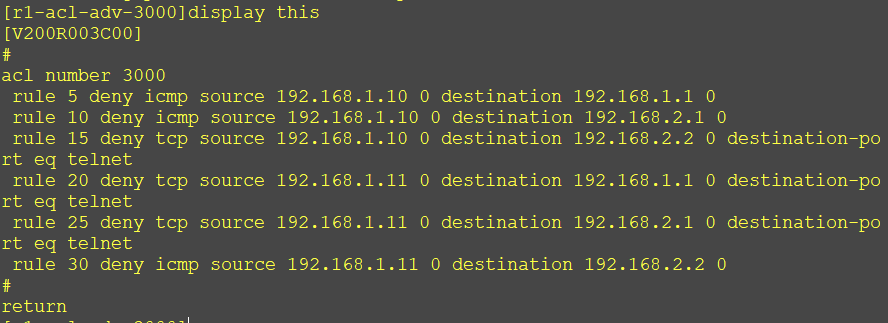

注意写的时候只需要写拒绝就可以了,拒绝ping R1

ping匹配icmp协议,源地址匹配192.168.1.10 写死,目标地址192.168.1.1 写死,

r1有两个端口因此都加入规则

[r1-acl-adv-3000]rule deny icmp source 192.168.1.10 0.0.0.0 destination 192.168.1.1 0.0.0.0

[r1-acl-adv-3000]rule deny icmp source 192.168.1.10 0.0.0.0 destination 192.168.2.1 0.0.0.0

PC1不能telnet R2,因此写入规则

不能telnet是tcp协议,源地址192.168.1.10 写死,目标地址192.168.2.2 写死,目标端口23(telnet端口 23),icmp为啥不加,相当于所有icmp的包我们都拒绝,一般情况下,只有ping用icmp的包,还有tracert。要是不写目标端口会导致所有tcp协议的包都被拦截,所以我们要声明目标端口

[r1-acl-adv-3000]rule deny tcp source 192.168.1.10 0.0.0.0 destination 192.168.2.2 0.0.0.0 destination-port eq 23

规则写好了,我们就要调用,在r1的0/0/0接口

方向是流入方向inbound

[r1-GigabitEthernet0/0/0]traffic-filter inbound acl 3000

ping和telnet测试:略

同理PC2的acl规则可以直接写入3000里,

[r1]acl 3000

[r1-acl-adv-3000]

拒绝PC2 telnet r1,也是两个端口都拒

[r1-acl-adv-3000]rule deny tcp source 192.168.1.11 0.0.0.0 destination 192.168.1

.1 0.0.0.0 destination-port eq 23

[r1-acl-adv-3000]rule deny tcp source 192.168.1.11 0.0.0.0 destination 192.168.2

.1 0.0.0.0 destination-port eq 23

可以ping R1,华为设备默认允许全部

不可以ping R2,但是可以telnet R2

[r1-acl-adv-3000]rule deny icmp source 192.168.1.11 0.0.0.0 destination 192.168.

2.2 0.0.0.0

测试:略

ACL实验的更多相关文章

- 标准与扩展ACL实验

一标准访问控制列表实验: 实验拓扑: 实验目的:掌握标准与扩展ACL的配置 实验要求:拒绝R1到R3的所有流量 实验步骤: 步骤1 按如上拓扑做好底层配置,并检测相邻设备之间的连通性 步骤2起静态路由 ...

- ACL 实验

一.环境准备 1. 软件:GNS3 2. 路由:c7200 二.实验操作 实验要求: 1. 掌握标准 ACL.扩展 ACL 的配置方法. 2. 掌握命名 ACL 的配置方法. 3. 掌握访问控制列表配 ...

- 自制ACL+DHCP实验(初版)

(实验用gns模拟器) ACL 实验拓扑: 实验要求: 1.1.1.1→3.3.3.3 不通 11.11.11.11→3.3.3.3 通 2.2.2.2→3.3.3.3 通 实验步骤: 步骤一:基本配 ...

- 实验16:ACL

实验13-1:标准ACL Ø 实验目的通过本实验可以掌握:(1)ACL 设计原则和工作过程(2)定义标准ACL(3)应用ACL(4)标准ACL 调试 Ø 拓扑结构 本实验拒绝PC1 所在网 ...

- MAC ACL、RACL和VACL

拓扑结构: 配置IP地址.VLAN及路由: SW1(config)#int range f0/1 - 2SW1(config-if-range)#switchport mode accessSW1(c ...

- 防火墙配置(CiscoPT&GNS3)

第一部分:扩展ACL 拓扑图 地址表 Device Interface IP address R1 F 0/0 172.16.19.1 F 0/1 10.3.19.1 S 0/0/1 10.1.19. ...

- OSPF与ACL综合实验

OSPF与ACL综合实验 1.实验内容 (1)企业内网运行OSPF路由协议,区域规划如拓扑图所示(见3.实验拓扑图): (2)财务和研发所在的区域不受其他区域链路不稳定性影响: (3)R1.R2.R3 ...

- eNSP——实现OSPF与ACL综合实验

OSPF与ACL再前几个随笔中提到了,现在我们来做一个实例. 拓扑图: 实验案例要求: 1.企业内网运行OSPF路由协议,区域规划如图所示:2.财务和研发所在的区域不受其他区域链路不稳定性影响:3.R ...

- ACL与OSPF综合实验

OSPF与ACL 综合实验 拓扑图如下: 分析: 配置基本配置: R1: R2: R3: 2.配置OSPF: R1: R2: R3: IT: 设置IT的ip 并划分到ospf2区域 3.配置ACL ...

随机推荐

- Django边学边记—模板

功能 产生html,且不仅仅是一个html 包含: 静态内容:html,css,js 动态内容:模板语言 使用 一般使用 Django中提供的简写函数render调用模板 render(request ...

- 使用正则表达式在VS中批量移除 try-catch

使用正则表达式在VS中批量移除 try-catch 前言 try-catch 意为捕获错误,一般在可能出错的地方使用(如调用外部函数或外部设备),以对错误进行正确的处理,并进行后续操作而不至于程序直接 ...

- python学习笔记(七)-函数

函数 方法 功能说白了,函数就是把一堆代码组合到一起,变成一个整体.函数不调用不会被执行.作用在于提高代码的复用性.定义函数 def greet_user(): """关 ...

- 鸿蒙内核源码分析(内存分配篇) | 内存有哪些分配方式 | 百篇博客分析OpenHarmony源码 | v11.02

百篇博客系列篇.本篇为: v11.xx 鸿蒙内核源码分析(内存分配篇) | 内存有哪些分配方式 | 51.c.h .o 内存管理相关篇为: v11.xx 鸿蒙内核源码分析(内存分配篇) | 内存有哪些 ...

- serialVersionUID序列化版本号与ObjectOutputStream对象输入输出流

1. 观察ObjectOutputStream 我们观察ObjectOutputStream就可以发现该类没有无参构造,只有有参构造,所以他是一个包装流 2. 具体使用: public static ...

- 服务器使用matplotlib绘图

Two points: 1. change backend of matplotlib: import matplotlib.pyplot as plt plt.switch_backend('agg ...

- 终端进程启动失败: shell 可执行文件“C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe”的路径不存在。

因为某些原因重新安装1了vscode 和node 遇到了两个棘手的问题 ctrl + ~ 打开终端提示 " 终端进程启动失败: shell 可执行文件"C:\Windows\S ...

- node ***.js或npm run scripts的脚本命令出现Cannot find module 'react-dev-utils/getPublicUrlOrPath'报错的解决办法

出现类似Cannot find module 'react-dev-utils/getPublicUrlOrPath'一般是项目中没有下载报错中提到的模块(可以在项目中package.json文件de ...

- react之四种组件中DOM样式设置方式

1.行内样式 想给虚拟dom添加行内样式,需要使用表达式传入样式对象的方式来实现 行内样式需要写入一个样式对象,而这个样式对象的位置可以放在很多地方 例如:render函数里.组件原型上.外链js文件 ...

- linux 安装libreOffice

linux 安装libreOffice 第一种方式:通过yum install libreoffice* 安装,但在使用docx文档转化为pdf的过程中,发现有些表格样式出现变形,因此采用如下方式安装 ...