zabbix批量监控urls的状态码

.添加url监控脚本

[root@node1 usr]# vim /usr/local/zabbix_agents_3.2.0/scripts/web_site_code_status.sh

#!/bin/bash UrlFile="/usr/local/zabbix_agents_3.2.0/scripts/WEB.txt"

IFS=$'\n' web_site_discovery () {

WEB_SITE=($(cat $UrlFile|grep -v "^#"))

printf '{\n'

printf '\t"data":[\n'

num=${#WEB_SITE[@]}

for site in ${WEB_SITE[@]}

do

num=$(( $num - ))

url=$(echo $site|awk '{print $1}')

ip=$(echo $site|awk '{print $2}')

if [ $num -ne ] ; then

printf "\t\t{\"{#SITENAME}\":\""%s"\",\"{#PROXYIP}\":\""${ip}"\"},\n" ${url}

else

printf "\t\t{\"{#SITENAME}\":\""%s"\",\"{#PROXYIP}\":\""${ip}"\"}\n" ${url}

printf '\t]\n'

printf '}\n'

fi

done

} web_site_code () {

if [ "$2" == "" ]; then

curl -s -k --connect-timeout -m -o /dev/null -w %{http_code} "https://$1"

elif echo $ |grep ':' &>/dev/null ; then

curl -s -k --connect-timeout -m -o /dev/null -w %{http_code} "https://$1" -x $

else

curl -s -k --connect-timeout -m -o /dev/null -w %{http_code} "https://$1" -x $:

fi

} case "$1" in

web_site_discovery)

web_site_discovery

;;

web_site_code)

web_site_code $ $

;;

*)

echo "Usage:$0 {web_site_discovery|web_site_code [URL]}"

;;

esac [root@node1 usr]# chmod +x /usr/local/zabbix_agents_3.2.0/scripts/web_site_code_status.sh .在zabbix客户端加配置文件:

zabbix-agent中打开配置

Include=/usr/local/zabbix_agents_3.2.0/conf/zabbix_agentd/*.conf vim /usr/local/zabbix_agents_3.2.0/conf/zabbix_agentd/web_site_discovery.conf UserParameter=web.site.discovery,/usr/local/zabbix_agents_3.2.0/scripts/web_site_code_status.sh web_site_discovery

UserParameter=web.site.code[*],/usr/local/zabbix_agents_3.2.0/scripts/web_site_code_status.sh web_site_code $1 $2 [root@node1 usr]# cat /usr/local/zabbix_agents_3.2.0/scripts/WEB.txt

http://www.baidu.com

http://www.sina.com.cn

http://www.163.com 10.10.10.10

http://www.sohu.com 115.23.16.97:80

http://www.111.com # 客户端测试

[root@account_web03:~]# /usr/local/zabbix_agents_3.2.0/scripts/web_site_code_status.sh web_site_discovery

{

"data":[

{"{#SITENAME}":"www.wondershare.com","{#PROXYIP}":""},

{"{#SITENAME}":"www.wondershare.net","{#PROXYIP}":""},

{"{#SITENAME}":"www.wondershare.jp","{#PROXYIP}":""},

{"{#SITENAME}":"www.wondershare.de","{#PROXYIP}":""}, # 服务端测试 [root@node5 ~]# zabbix_get -s 10.11.0.210 -k 'web.site.discovery'

{

"data":[

{"{#SITENAME}":"http://www.baidu.com","{#PROXYIP}":""},

{"{#SITENAME}":"http://www.sina.com.cn","{#PROXYIP}":""},

{"{#SITENAME}":"http://www.163.com","{#PROXYIP}":"10.10.10.10"},

{"{#SITENAME}":"http://www.sohu.com","{#PROXYIP}":"115.23.16.97:80"},

{"{#SITENAME}":"http://www.111.com","{#PROXYIP}":""}

]

} 被监控端 zabbix_Agentd.conf 的配置调整: ServerActive=*.*.*.* #zabbix_server的ip

Hostname=agent_host_name #重要:主机名

RefreshActiveChecks=1800 #被监控端到服务器获取监控项的周期

BufferSize=200 #被监控端存储监控信息的空间大小

Timeout=10 #超时时间

比较重要的参数是ServerActive和Hostname,ServerActive是指定Agentd收集的数据往哪里发送,Hostname是必须要和Server端添加主机时的主机名一样,这样Server端接收到数据才能找到对应关系。 3.服务端配置,导入自动发现的模板

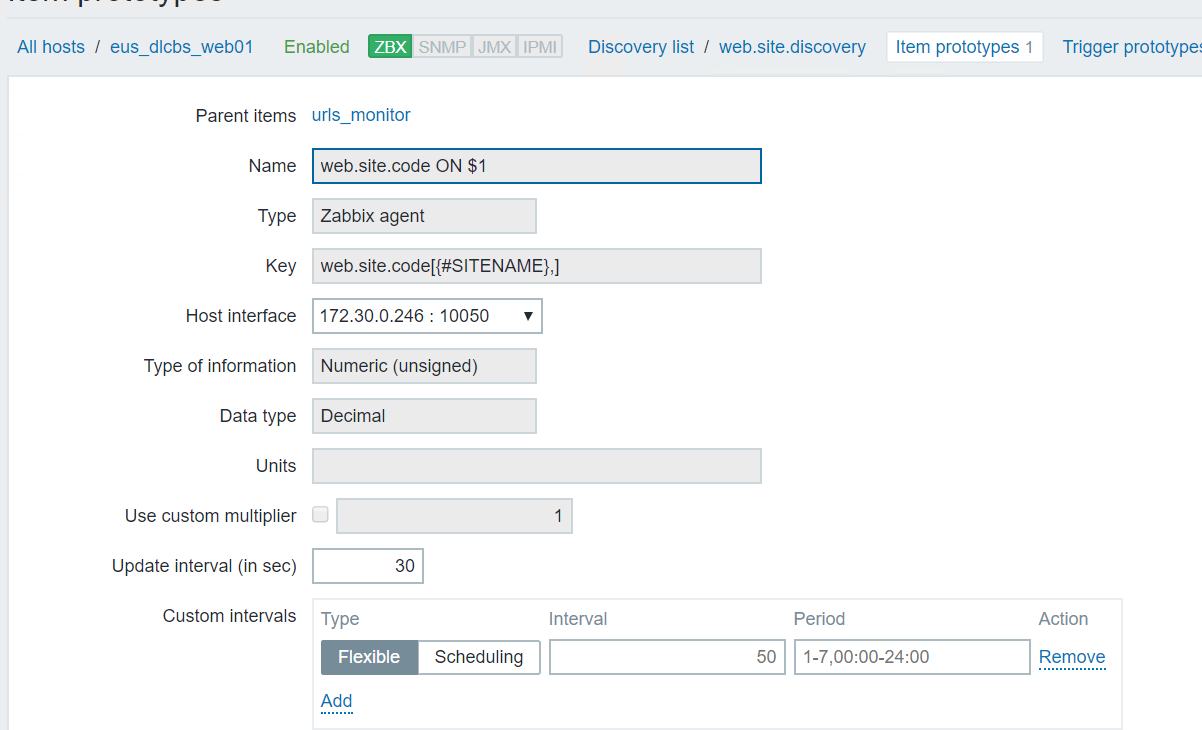

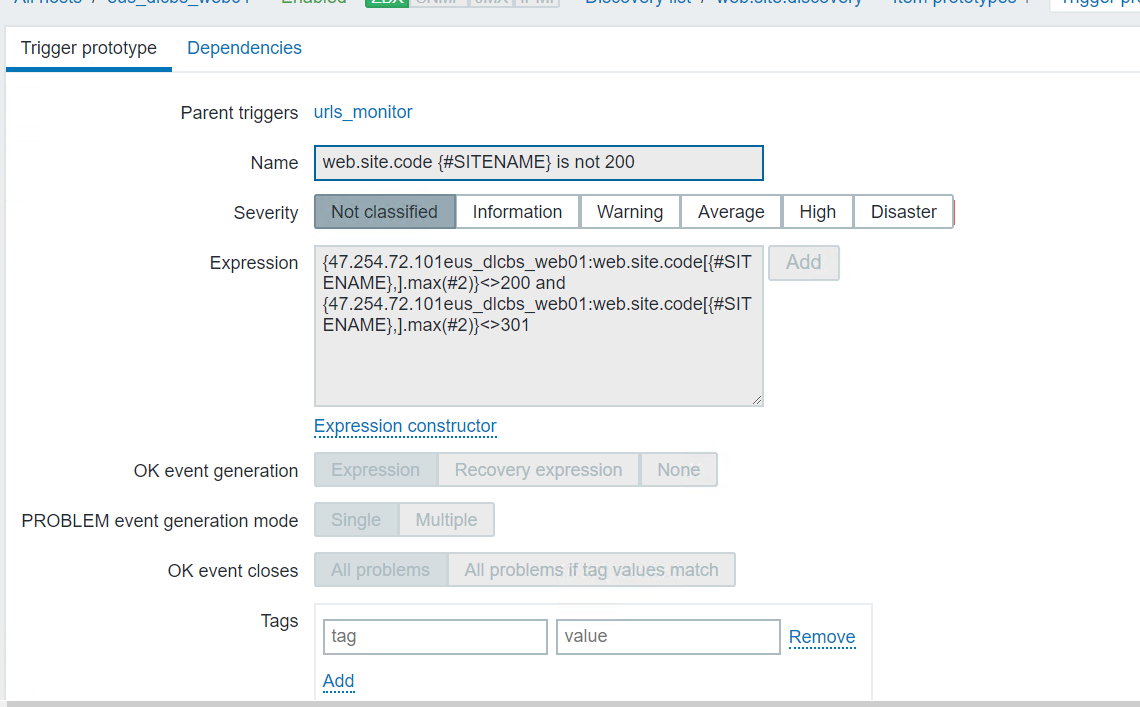

4.也可以自定义item,具体如下:

触发器另外的写法,5次触发:

{urls_monitor_rsync:web.site.code[{#SITENAME},].count(#5,200,"eq")}=0 and {urls_monitor_rsync:web.site.code[{#SITENAME},].count(#5,301,"eq")}=0

自动发现模板

<?xml version="1.0" encoding="UTF-8"?>

<zabbix_export>

<version>3.4</version>

<date>--14T01::17Z</date>

<groups>

<group>

<name>Templates</name>

</group>

</groups>

<templates>

<template>

<template>Template Web Monitor_active</template>

<name>Template Web Monitor_active</name>

<description/>

<groups>

<group>

<name>Templates</name>

</group>

</groups>

<applications>

<application>

<name>web_monitor</name>

</application>

</applications>

<items/>

<discovery_rules>

<discovery_rule>

<name>web.site.discovery</name>

<type></type>

<snmp_community/>

<snmp_oid/>

<key>web.site.discovery</key>

<delay></delay>

<status></status>

<allowed_hosts/>

<snmpv3_contextname/>

<snmpv3_securityname/>

<snmpv3_securitylevel></snmpv3_securitylevel>

<snmpv3_authprotocol></snmpv3_authprotocol>

<snmpv3_authpassphrase/>

<snmpv3_privprotocol></snmpv3_privprotocol>

<snmpv3_privpassphrase/>

<params/>

<ipmi_sensor/>

<authtype></authtype>

<username/>

<password/>

<publickey/>

<privatekey/>

<port/>

<filter>

<evaltype></evaltype>

<formula/>

<conditions/>

</filter>

<lifetime>30d</lifetime>

<description/>

<item_prototypes>

<item_prototype>

<name>monitor_site $ $ response code</name>

<type></type>

<snmp_community/>

<snmp_oid/>

<key>web.site.code[{#SITENAME},{#PROXYIP}]</key>

<delay></delay>

<history>7d</history>

<trends>365d</trends>

<status></status>

<value_type></value_type>

<allowed_hosts/>

<units/>

<snmpv3_contextname/>

<snmpv3_securityname/>

<snmpv3_securitylevel></snmpv3_securitylevel>

<snmpv3_authprotocol></snmpv3_authprotocol>

<snmpv3_authpassphrase/>

<snmpv3_privprotocol></snmpv3_privprotocol>

<snmpv3_privpassphrase/>

<params/>

<ipmi_sensor/>

<authtype></authtype>

<username/>

<password/>

<publickey/>

<privatekey/>

<port/>

<description/>

<inventory_link></inventory_link>

<applications>

<application>

<name>web_monitor</name>

</application>

</applications>

<valuemap/>

<logtimefmt/>

<preprocessing/>

<jmx_endpoint/>

<application_prototypes/>

<master_item_prototype/>

</item_prototype>

</item_prototypes>

<trigger_prototypes>

<trigger_prototype>

<expression>{Template Web Monitor_active:web.site.code[{#SITENAME},{#PROXYIP}].last()}<> and {Template Web Monitor_active:web.site.code[{#SITENAME},{#PROXYIP}].last()}<></expression>

<recovery_mode></recovery_mode>

<recovery_expression/>

<name>web_monitor {#SITENAME} {#PROXYIP}</name>

<correlation_mode></correlation_mode>

<correlation_tag/>

<url/>

<status></status>

<priority></priority>

<description/>

<type></type>

<manual_close></manual_close>

<dependencies/>

<tags/>

</trigger_prototype>

</trigger_prototypes>

<graph_prototypes/>

<host_prototypes/>

<jmx_endpoint/>

</discovery_rule>

</discovery_rules>

<httptests/>

<macros/>

<templates/>

<screens/>

</template>

</templates>

</zabbix_export>

zabbix批量监控urls的状态码的更多相关文章

- 云监控自定义HTTP状态码说明

您在使用站点监控时,返回的6XX状态码均为云监控自定义HTTP状态码,具体含义如下表所示: 状态码 含义 备注 610 HTTP连接超时 监测点探测您的网站时出现连接超 ...

- zabbix监控nginx日志状态码

监控需求 监控Nginx常见的状态码并对其进行监控,对常见的错误状态码创建相对应的触发器以下按照分钟对数据进行抓取 Zabbix_Agentd创建监控脚本 1)创建脚本之前核对Nginx日志格式我这里 ...

- zabbix批量监控域名下nginx的访问50x状态码数量

背景: 购物车相关的站点某些页面经常出现502,如果超过一些阈值则需要报警给管理员知道 .自动发现脚本的编写 # vim /usr/local/zabbix_agents_3.2.0/scripts/ ...

- zabbix3.2自动发现批量监控redis端口状态

使用nmap提示被防火墙阻挡,实际没有启用防火墙 [root@eus_chinasoft_haproxy:/usr/local/aegis]# nmap 172.20.103.202 -p 7000 ...

- zabbix监控nginx连接状态(转)

zabbix监控nginx zabbix可以监控nginx的状态,关于一个服务的状态可以查看服务本身的状态(版本号.是否开启),还应该关注服务能力(例如以nginx的负载效果:连接数.请求数和句柄数) ...

- zabbix自动发现 url 以及对http返回状态码监控实现 告警

2019-06-04 18:39:12 目的:批量监控业务URL的返回状态码,通过zabbix监控判断业务好坏. 1.zabbix安装 请查看此永久链接:https://www.cnblogs.com ...

- shell批量监控网站状态码

shell批量监控网站状态码脚本,使用curl很慢.等我学完其他方式,在来更新. #!/bin/bash #GuoYabin yuming=`/bin/cat yuming.txt` for i in ...

- ZABBIX监控mysql主从状态

模板如下 <zabbix_export> <version>3.4</version> <date>2018-11-30T08:28:28Z</d ...

- Zabbix监控Low level discovery实时监控网站URL状态

今天我们来聊一聊Low level discovery这个功能,我们为什么要用到loe level discovery这个功能呢? 很多时候,在使用zabbix监控一些东西,需要对类似于Itens进行 ...

随机推荐

- 【leetcode-66】 加一

给定一个由整数组成的非空数组所表示的非负整数,在该数的基础上加一. 最高位数字存放在数组的首位, 数组中每个元素只存储一个数字. 你可以假设除了整数 0 之外,这个整数不会以零开头. 示例 1: 输入 ...

- 【2】【leetcode-105,106】 从前序与中序遍历序列构造二叉树,从中序与后序遍历序列构造二叉树

105. 从前序与中序遍历序列构造二叉树 (没思路,典型记住思路好做) 根据一棵树的前序遍历与中序遍历构造二叉树. 注意:你可以假设树中没有重复的元素. 例如,给出 前序遍历 preorder = [ ...

- UESTC - 1999 也许这是唯一能阻止乐爷AK的方法( Just for Fun )(回文树)

https://vjudge.net/problem/UESTC-1999 题意 对于一个初始为空的字符串S,你可以进行以下两种操作: 1. 在S的末尾加一个小写字母. 2. 移除S的最后一个字母. ...

- 2018牛客网暑期ACM多校训练营(第三场)C Shuffle Cards(可持久化平衡树/splay)

题意 牌面初始是1到n,进行m次洗牌,每次抽取一段放到最前面.求最后的序列. 分析 神操作!!!比赛时很绝望,splay技能尚未点亮,不知道怎么用. 殊不知,C++库里有rope神器,即块状链表. 基 ...

- 剑指offer面试题4: 二维数组中的查找

题目描述 在一个二维数组中(每个一维数组的长度相同),每一行都按照从左到右递增的顺序排序,每一列都按照从上到下递增的顺序排序.请完成一个函数,输入这样的一个二维数组和一个整数,判断数组中是否含有该整数 ...

- UDF简记

摘要: 1.开发UDF 2.开发UDAF 3.开发UDTF 4.部署与测试 5.一个简单的实例 内容:1.开发UDF 函数类需要继承org.apache.hadoop.hive.ql.UDF 实现ev ...

- 【转】javascript代码混淆和压缩

隐藏 JavaScript 源代码?不,你只能混淆和压缩JavaScript源代码 http://www.yaohaixiao.com/tools/confuse-and-compressing-ja ...

- 数据库面试题之COUNT(*),COUNT(字段),CONUT(DISTINCT 字段)的区别

COUNT(*).明确的返回数据表中的数据个数,是最准确的 COUNT(列),返回数据表中的数据个数,不统计值为null的字段 COUNT(DISTINCT 字段) 返回数据表中不重复的的数据个数,不 ...

- Linux ISO镜像挂载

挂载本地镜像? 镜像光盘的格式 iso9660 mount -t iso9660 -o,loop /data/centos.iso /iso 查看挂载磁盘 df -h cat /proc/mounts ...

- [C++]Knights of a Polygonal Table(骑士的多角桌)

[程序结果:用例未完全通过,本博文仅为暂存代码之目的] /* B. Knights of a Polygonal Table url:http://codeforces.com/problemset/ ...