PHP的安全性问题,你能说得上几个?

一、SQL注入

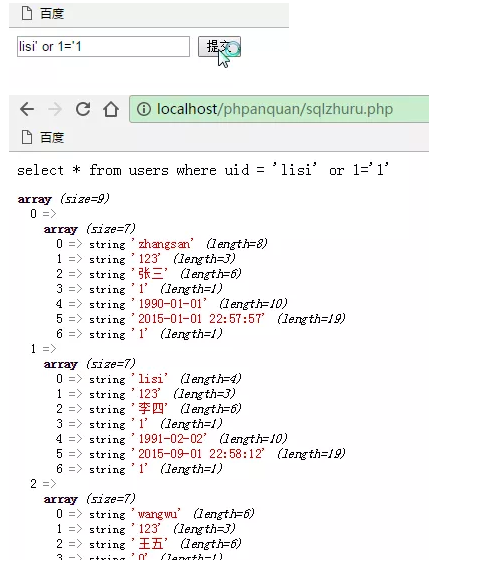

所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击.

例如:

<form action="sqlzhuru.php" method="post">

<input type="text" name="uid" />

<input type="submit" value="提交" />

</form>

sqlzhuru.php

<?php

include("../DB.class.php");

$db = new DB();

$uid = $_POST["uid"];

$sql = "select * from users where uid = '{$uid}'";

echo $sql;

var_dump($db->Query($sql));

这样就可以查到所有信息,解决方法:

1. 手动检查每一条数据是否为正确的数据类型,自己写一个方法来过滤提交数据

2.系统自带的一个方法:mysql_real_escape_string()过滤数据,但该方法在未来版本会淘汰

<?php

include("../DB.class.php");

$db = new DB();

$uid = $_POST["uid"];

$uid = mysql_real_escape_string($uid); //系统自带过滤方法,但已经过时了

$sql = "select * from users where uid = '{$uid}'";

echo $sql;

var_dump($db->Query($sql));

3.使用PDO预处理

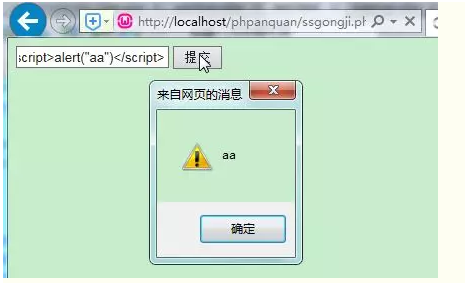

二、XSS攻击

跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的特殊目的。

例如:

<form action="xssgongji.php" method="post">

<input type="text" name="test" />

<input type="submit" value="提交" />

</form>

处理页面

<?php

include("../DB.class.php");

$db = new DB();

echo $_POST["test"];

若用IE浏览器打开test页面:

因为IE没有过滤方法,会弹出弹窗,而像谷歌、火狐、360等浏览器会屏蔽掉,不会弹出弹窗。

解决方法:

1.自己写一个方法屏蔽xss攻击,过滤字符串

2.系统自带方法解决

<?php

/**屏蔽xss攻击方法

* @blog http://www.phpddt.com

* @param $string

* @param $low 安全别级低

*/

function clean_xss(&$string, $low = False)

{

if (! is_array ( $string ))

{

$string = trim ( $string );

$string = strip_tags ( $string );

$string = htmlspecialchars ( $string );

if ($low)

{

return True;

}

$string = str_replace ( array ('"', "\\", "'", "/", "..", "../", "./", "//" ), '', $string );

$no = '/%0[0-8bcef]/';

$string = preg_replace ( $no, '', $string );

$no = '/%1[0-9a-f]/';

$string = preg_replace ( $no, '', $string );

$no = '/[\x00-\x08\x0B\x0C\x0E-\x1F\x7F]+/S';

$string = preg_replace ( $no, '', $string );

return True;

}

$keys = array_keys ( $string );

foreach ( $keys as $key )

{

clean_xss ( $string [$key] );

}

}

//just a test

$str = 'phpddt.com<meta http-equiv="refresh" content="0;">';

clean_xss($str); //如果你把这个注释掉,你就知道xss攻击的厉害了

echo $str;

?>

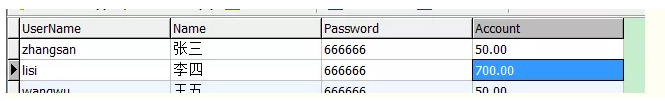

三、CSRF攻击

CSRF(Cross-site request forgery跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,并且攻击方式几乎相左。XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具危险性。

例如:

<?php

session_start();

$_SESSION["uid"] = "lisi";

?>

<form action="csrfcl.php" method="get">

<input type="text" name="qian" />

<input type="submit" value="提交" />

</form>

处理页面:

<?php

session_start();

include("../DB.class.php");

$db = new DB();

if(empty($_SESSION["uid"]))

{

echo "未登录";

}

else

{ $qian = $_GET["qian"];

$sql = "update login set account = account-{$qian} where username = '{$_SESSION['uid']}'";

echo $sql;

$db->Query($sql,1);

}

打开csrf.php页面:

这种get传值方式会在地址栏显示提交数据,在不关闭页面的情况下,再做一个页面,把地址复制进去

<body>

<img src="http://localhost/phpanquan/csrfcl.php?qian=100" />

</body>

这样请求这个页面,也会将数据库中数据改掉:

而如果改成POST方式,可以减少这种情况,也可以在表单中用隐藏域多提交一条数据,例如:

<?php

session_start();

$_SESSION["uid"] = "lisi";

$str = md5($_SESSION["uid"]);

?>

<form action="csrfcl.php" method="post">

<input type="hidden" value="<?php echo $str ?>" name="xinxi" />

<input type="text" name="qian" />

<input type="submit" value="提交" />

</form>

处理页面:

<?php

session_start();

include("../DB.class.php");

$db = new DB(); if(empty($_SESSION["uid"]))

{

echo "未登录";

}

else

{

$uid =md5($_SESSION["uid"]);

$str = $_POST["xinxi"];

if($uid == $str)

{

$qian = $_POST["qian"];

$sql = "update login set account = account-{$qian} where username = '{$_SESSION['uid']}'";

echo $sql;

$db->Query($sql,1);

}

}

但是这种方式也不能完全避免CSRF攻击,即使用MD5加密,也还是有人可以解出来,最好的方法还是使用验证码。你不知道验证码是怎么生成的,就无法进行CSRF攻击。

SQL注入只需过滤提交的字符串即可,XSS攻击用PDO预处理,CSRF攻击用验证码就可解决。

有些黑客会伪造FILE数组上传,如何辨别:move_upload_file()可以判断是不是真实文件。

以后做项目,有关安全性的地方一定要谨慎,千万不要轻易相信用户上传或提交的任何数据,一定要进行正确处理。

https://mp.weixin.qq.com/s/QRQ5Jp8sZa2cFdIY-t897Q

PHP的安全性问题,你能说得上几个?的更多相关文章

- 关于CKEditor.NET的安全性错误

关于CKEditor.NET的安全性错误 一直以来在网站上使用FCKEditor.NET文本编辑器 版本应该算是比较早的一个 在使用过程中基本上没有出现什么问题 但是自服务器的IIS(同样都是IIS6 ...

- Android之SQLite数据库篇

一.SQLite简介 Google为Andriod的较大的数据处理提供了SQLite,他在数据存储.管理.维护等各方面都相当出色,功能也非常的强大. 二.SQLite的特点 1.轻量级使用 SQLit ...

- SSRS ----环境配置,没有 ReportServer DB 怎么办?

今天项目进入报表开发阶段,按照习惯,打开报表管理器,发现提示下面的错误: 错误:报表服务器无法打开与报表服务器数据库的连接.所有请求和处理都要求与数据库建立连接. 这是怎么回事儿呢,经过排查,发现数据 ...

- C#夯实基础之接口(《CLR via C#》读书笔记)

一. 接口的类型 接口是引用类型.因此从值类型赋值给接口是需要装箱的.如下所示: class Program { static void Main(string[] args) { ISay catS ...

- JDBC连接数据库

JDBC连接数据库 1.加载JDBC驱动程序. Class.forName("com.mysql.jdbc.Driver"); 建立连接,. Connection conn = D ...

- HTML基础篇之内嵌框架和表单

内嵌框架: <iframe src="http://www.baidu.com" name="d"></iframe> 网页会显示一个这 ...

- MySQL学习笔记九:存储过程,存储函数,触发器

存储过程 1.存储过程由一组特定功能的SQL语句组成,对于大型应用程序优势较大,相对不使用存储过程,具有以下优点: a.性能提高,因为存储过程是预编译的,只需编译一次,以后调用就不须再编译 b.重用性 ...

- REST服务介绍二

之前一篇文章写过REST服务介绍, 今天再次来自回顾一下. REST是一种架构风格. 首次出现在2000年Roy Fielding的博士论文中,Roy Fielding是 HTTP 规范 ...

- C# 正则表达式

引用自:http://www.cnblogs.com/stg609/archive/2009/06/03/1492709.html 摘要:正则表达式(Regular Expressions),相信做软 ...

- jsonp

一次关于JSONP的小实验与总结 前言: 今天,无意间看到自己某个文件夹下有个JSONP的东西.慢慢回忆起,这个东西是之前想写的一个demo,也不知道是多久以前了,但是不知道怎么的,给忘那边了.那 ...

随机推荐

- [转]MEF学习

MEF学习 :http://www.cnblogs.com/comsokey/p/MEF1.html C#可扩展编程之MEF学习笔记(一):MEF简介及简单的Demo C#可扩展编程之MEF学习笔记( ...

- 2016.10.5初中部上午NOIP普及组比赛总结

2016.10.5初中部上午NOIP普及组比赛总结 这次的题目出得挺有质量的.但我觉得我更应该努力了. 进度: 比赛:0+20+0+0=20 改题:AC+AC+AC+AC=AK kk的作业 这题我错得 ...

- Lydsy2017省队十连测

5215: [Lydsy2017省队十连测]商店购物 可能FFT学傻了,第一反应是前面300*300背包,后面FFT... 实际上前面背包,后面组合数即可.只是这是一道卡常题,需要注意常数.. //A ...

- 自己编写jquery插件

http://blog.csdn.net/chenxi1025/article/details/52222327 https://www.cnblogs.com/ajianbeyourself/p/5 ...

- webpack打包指定HTML的文件并引入指定的chunks

1. 安装 html-webpack-plugin npm install html-webpack-plugin --save-dev 2. 在webpack.config.js中配置 const ...

- 服务器重启,自动重启httpd

1. 手动重启 cd http ll cd /etc/httpd/ ll service httpd restart 2. 查看服务器内存使用情况 df -h 3. 自动重启 cat /etc/i ...

- 不同浏览器Cookie有效期问题

昨天项目迁移了测试服务器,之后奇怪的问题出现了. IE.谷歌无法登陆,火狐可以登陆. 这个项目先后部署过两个测试服务器.一台正式服务器,登陆都是正常的,这次却突然出现这种奇怪的问题,很是纠结. 通过查 ...

- WebSocket实践

基本弄清楚了WebSocket的来龙去脉后,开始了实现WebSocket技术的探索. 看过一篇文章,测试了八种WebSocket框架性能,得以了解到实现WebSocket技术的框架有: Netty.U ...

- 03_Spring Bean的装配模式_基于Annotation配置方式

前言 在Spring中尽管使用XML配置文件可以实现Bean的装配工作,但如果应用中Bean的数量较多,会导致XML配置文件过于臃肿,从而给维护和升级带来一定的困难.从JDK 5开始提供了名为Anno ...

- commons-httpclient和org.apache.httpcomponents的区别

<dependency> <groupId>commons-httpclient</groupId> <artifactId>commons-httpc ...