HCIA-Datacom 4.1 实验一:访问控制列表配置实验

实验介绍

访问控制列表ACL(Access Control List)是由一条或多条规则组成的集合。所谓规则,是指描述报文匹配条件的判断语句,这些条件可以是报文的源地址、目的地址、端口号等。

ACL本质上是一种报文过滤器,规则是过滤器的滤芯。设备基于这些规则进行报文匹配,可以过滤出特定的报文,并根据应用ACL的业务模块的处理策略来允许或阻止该报文通过。

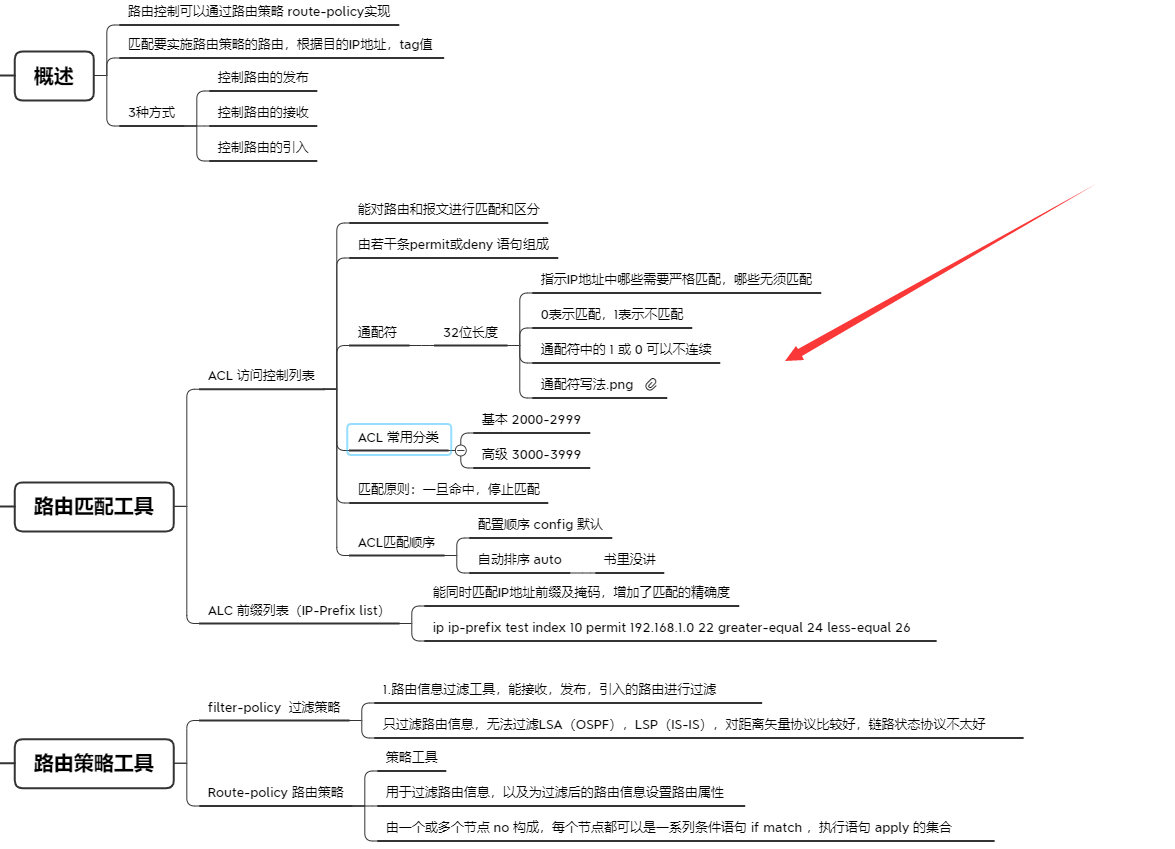

#大家可以参考我下面的这张思维导图 ,些地方看不懂没关系,后面IP IE的实验中会继续讲解,重点是看ACL 访问控制列表。

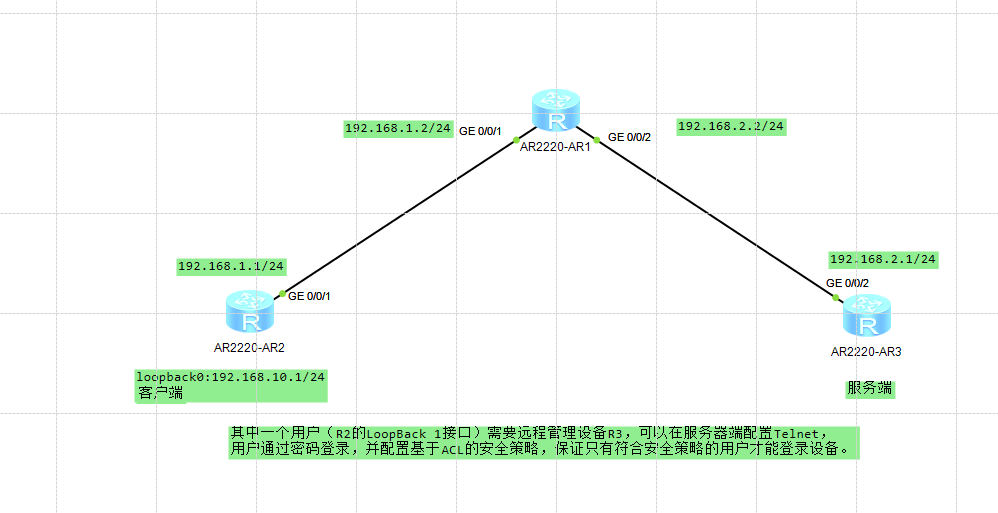

实验组网介绍

实现的需求:

1.

1.配置设备IP地址 #(回顾前期知识点)

2.配置OSPF,使得网络路由可达 # (OSPF基本配置)

3.配置ACL,匹配特定流量 # (ACL的学习)

4.配置流量过滤 #(特定流量的过滤,为今后的学习打基础)

实验配置:

1.配置设备的IP地址

这个我就不截图了,比较简单 有需要的参考此前的实验

loopback0 环回口模拟的是一个PC(连在该路由上的一台PC)

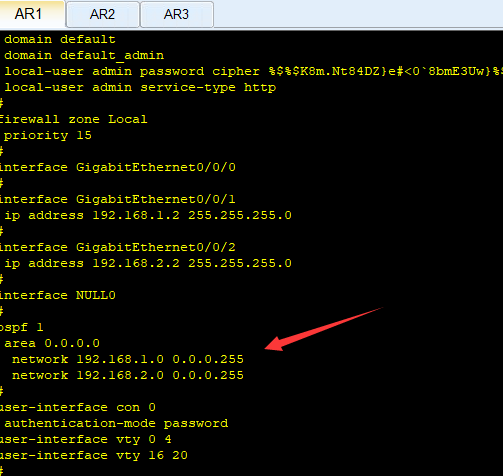

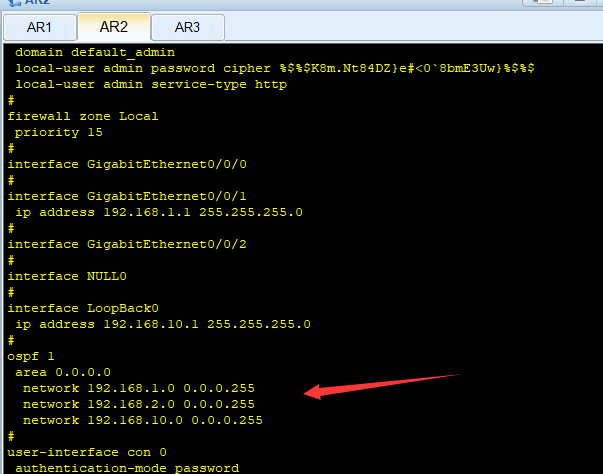

2.配置OSPF

这个我还是截图吧,免得大家忘记了。

3.配置ACL,匹配特定流量

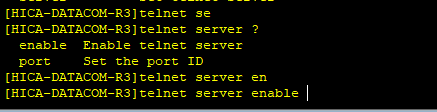

首先我们配置R3为Telnet服务器 ,在R3上面开启telnet 服务

#(不知道为什么实验手册在这里讲Telnet服务,我觉得应该先教AAA认证可能会好一点,看不懂也没关系,后一期实验会讲)

他默认是开启的,有些设备可能没有自动开启。

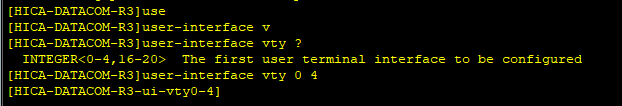

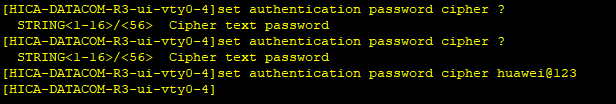

然后我们创建一个用户,给R2的客户端 (loopback0)来访问

配置访问密码为huawei@123

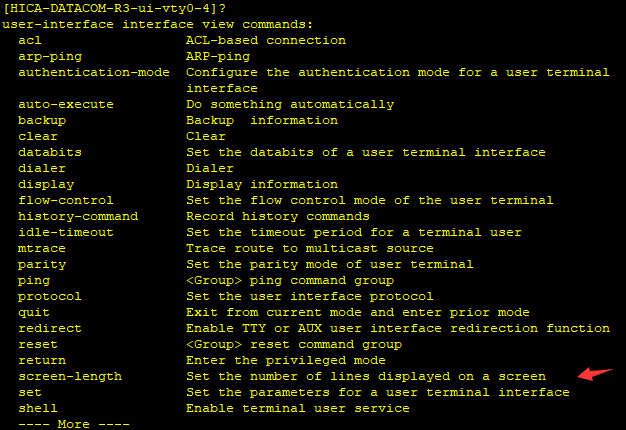

配置用户权限 我们可以看到有0-15 共16个级别 一般3 就可以了 具体的 我下面解释了。

系统命令采用分级保护方式,命令从低到高划分为16个级别。

缺省情况下,命令按如下0~3级进行注册:

0级,参观级:网络诊断工具命令(ping、tracert)、从本设备出发访问外部设备的命令(Telnet客户端)等。

1级,监控级:用于系统维护,包括display等命令。

2级,配置级:业务配置命令,包括路由、各个网络层次的命令,向用户提供直接网络服务。

3级,管理级:用于系统基本运行的命令,对业务提供支撑作用,包括文件系统、FTP、TFTP、Xmodem下载、配置文件切换命令、备板控制命令、用户管理命令、命令级别设置命令、系统内部参数设置命令;用于业务故障诊断的debugging命令等。

如果用户需要实现权限的精细管理,可以将命令级别提升到0~15级。关于命令级别的提升请参见“设置命令级别”。

此处我们选择了3级

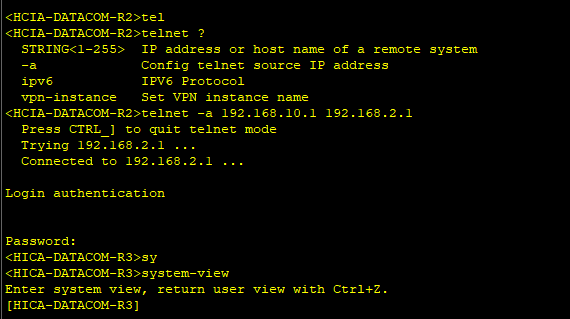

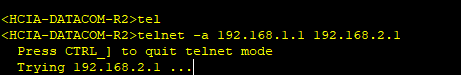

配置好了 我们可以测试下 R2能不能访问 R3

测试成功,我们可以从R2进入R3的系统视图

接下来就是配置ACL访问

实验手册里面采用了两种方法 分别在R2和R3上面配置,此处我们选一种讲解。

在 R3上面 如何配置 R2-R3 客户端(looplback0)所在的IP地址 可以访问,其他地址不行,最后再做个测试!

#这里多说一句,也可以配置指定网段而不是IP,工作中我们经常会用到类似的命令。(现在在web端也可以修改了)

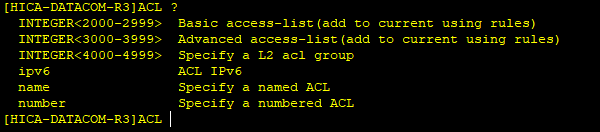

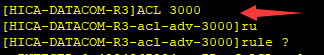

我们首先在R3 进入一个ACL分类

我们可以看到 这里面的可选项比较多 根据实验要求,我们要实验的是源IP-目的IP

所以我们要选择高级ACL

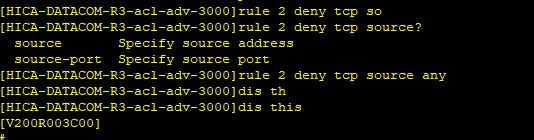

然后我们要新建规则,由于此处ACL列表是空的 ,所以我们可以选择rule 1和2 (实际工作中 可能有人配置了,你需要查看一下。)

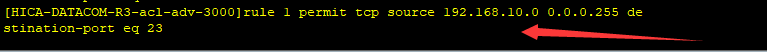

我们首先要允许R2客户端所在的网段能访问R3 telnet端口(端口号为23) #现实中这个端口号可能会被禁用掉,根据具体网络环境配置

我这条命令 表示 创建Rule1 允许 源IP 为192.168.10.0 24网段的IP 可以访问这个R3的端口。0.0.0.255表示的是反掩码。我们也可以选择指定IP,怎么做呢,大家可以自己实际使用测试一下。(实验手册上面讲的就是指定IP)

然后我们还需要 禁止其他网段的访问是不是,不然你的网络岂不是太危险了?

怎么做呢,我们需要再创建一个规则。

这就代表其他网段禁止访问了,那么问题来了。如果我们把1和2的位置调换一下 会发生什么呢?大家可以自己测试一下,此处就不演示了!

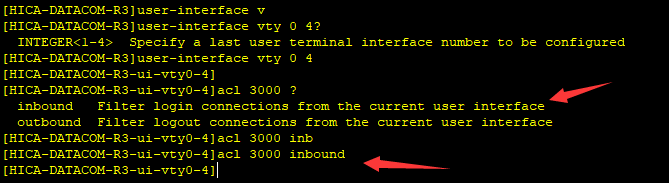

然后我们在vty 中开启入站流量过滤

OK 到了,此处我们实验就配置完了。我们可以在R2上面测试一下!

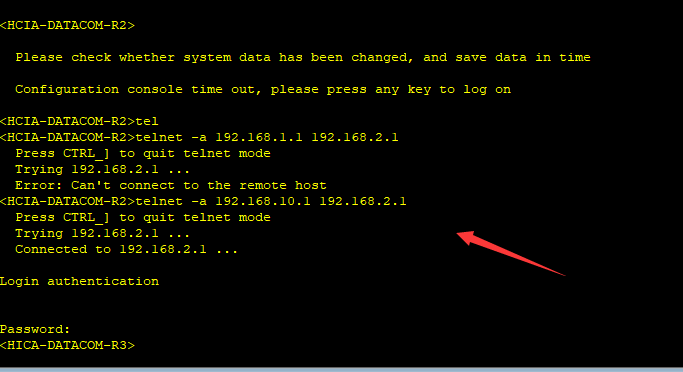

我们发现从192.168.1.0 网段访问失败了 ,我们换成192.168.10.0网段 测试。

测试成功

实验拓扑图和配置下载:

链接:https://pan.baidu.com/s/1Zp9Xq_nC-ikbPC4HAfXtfw?pwd=HCIA

提取码:HCIA

HCIA-Datacom 4.1 实验一:访问控制列表配置实验的更多相关文章

- 神州数码标准访问控制列表配置(ACL)

实验要求:熟练掌握标准访问控制列表配置方法 拓扑如下 R1 enable 进入特权模式 config 进入全局模式 hostname R1 修改名称 interface s0/1 进入端口 ip ad ...

- Centos下ACL(访问控制列表)介绍(转)

我们知道,在Linux操作系统中,传统的权限管理分是以三种身份(属主.属組以及其它人)搭配三种权限(可读.可写以及可执行),并且搭配三种特殊权限(SUID,SGID,SBIT),来实现对系统的安全保护 ...

- 用访问控制列表(ACL)实现包过滤

用访问控制列表(ACL)实现包过滤 一.ACL概述 1.ACL(Access Control List,访问控制列表)是用来实现数据包识别功能的 2.ACL可以应用于诸多方面 a>.b包过滤 ...

- 第10章 网络安全(5)_访问控制列表ACL

6. 访问控制列表ACL 6.1 标准访问控制列表 (1)标准ACL ①标准ACL是基于IP数据包的源IP地址作为转发或是拒绝的条件.即,所有的条件都是基于源IP地址的. ②基本不允许或拒绝整个协议组 ...

- cisco 访问控制列表

LAB-A:Lab-A(config)#host Lab-A Lab-A(config)#interface Ethernet0/0 LAB-A(config-if)#ip address 172. ...

- 高级ACL访问控制列表

实验拓扑: 配置: 基本配置做完之后搭建OSPF网络 R1: ospf 1 area 0 network 10.0.13.0 0.0.0.255 network 1.1.1.1 0.0.0.0 R2: ...

- 基本的访问控制列表ACL配置

摘要: 访问控制列表ACL (Access Control L ist)是由permit或 deny语句组成的一系列有顺序的规则集合,这些规则根据数据包的源地址.目的地址.源端口.目的端口等信息 来 ...

- 网络访问控制列表ACL(读懂这篇就基本够了,后面有配置案例)

一.访问控制列表是什么? 访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃.访问控制列表被广泛地应用于路由器和三层交换机,借助于访问 ...

- Add-VMNetworkAdapterAcl(添加访问控制列表)

Add-VMNetworkAdapterAclCreates an ACL to apply to the traffic through a virtual machine network adap ...

随机推荐

- PostgreSQL 13支持增量排序(Incremental Sorting)

PostgreSQL 13支持增量排序(Incremental Sorting) PostgreSQL 13一个重要的功能是支持增量排序,使用order by 时可以加速排序,SQL如下 select ...

- Java随谈(六)## 我们真的理解 Java 里的整型吗?

我们真的理解 Java 里的整型吗 整型是我们日常生活中最常用到的基础数据类型,看这篇文章之前,我想问: 我们真的像自己认为的那么理解 Java 内的整型吗? 也许看完本篇文章你就有自己的答案. C ...

- c++ FHQ Treap

前面我们对平衡树有了个大概的了解 关于 Treap Treap=Binary Search Tree + Heap 二叉搜索树 + 二叉堆(一般是小根堆) Treap 每一个节点有两个值 一个值是平衡 ...

- ElasticSearch7.3学习(三十一)----Logstash基础学习

一.Logstash基本介绍 Logstash 是一个功能强大的工具,可与各种部署集成. 它提供了大量插件,可帮助你解析,丰富,转换和缓冲来自各种来源的数据(文件.数据库......).logstas ...

- C++ 炼气期之基本结构语法中的底层逻辑

1. 前言 从语言的分类角度而言,C++是一种非常特殊的存在.属于高级语言范畴,但又具有低级语言的直接访问硬件的能力,这也成就了C++语言的另类性,因保留有其原始特性,其语法并不象其它高级语言一样易理 ...

- hyperlpr centos 使用记录

1.下载最新版python3.7 Anacondawget https://repo.anaconda.com/archive/Anaconda3-5.3.1-Linux-x86_64.sh 2.安装 ...

- 27.MySQL 索引、事务与存储引擎

MySQL 索引.事务与存储引擎 目录 MySQL 索引.事务与存储引擎 MySQL 索引 索引的概念 索引的作用及副作用 索引的作用 索引的副作用 创建索引的原则依据 索引的分类和创建 普通索引 唯 ...

- BUUCTF-爱因斯坦

爱因斯坦 16进制打开可以看到存在压缩包,使用binwalk分离出来 提示需要解压密码,按照常理爆破四位数纯数字没有出来,查看图片属性发现密码 得到flag

- 如何修改servlet的创建时机?

在xml中使用<load-on-startup>标签 当标签里为正整数时意味着服务器启动时创建 当为负数时(默认负数)意味着第一次访问时创建 顺带说一下service设置变量时的问题尽量在 ...

- Day04 HTML标记

路径 ./ 同级目录 ./ 进入该目录名下 ../ 上一级目录 HTML标记 图片 <!-- 图片标记 src 图片的路径 width 设置图片宽度 height 设置图片高度 title 鼠标 ...