CPU特性漏洞测试(Meltdown and Spectre)

2018年1月4日,国外安全研究人员披露了名为"Meltdown"和"Spectre"两组CPU特性漏洞,该漏洞波及到近20年的Intel, AMD, Qualcomm厂家和其它ARM的处理器,可导致CPU运作机制上的信息泄露,危害巨大且影响广泛。

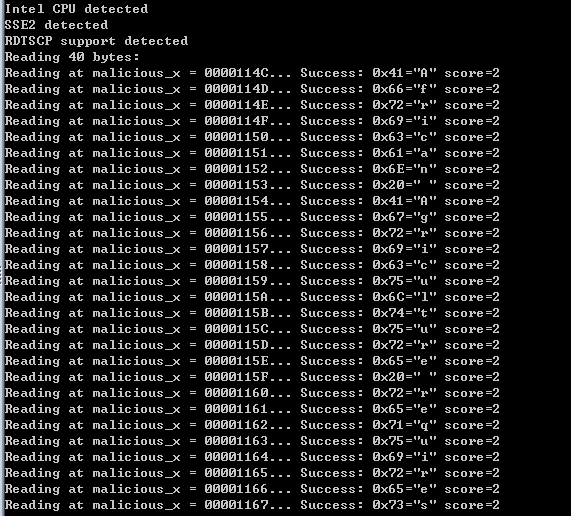

spectre POC编译测试:

spectre POC编译测试,打过补丁依然可以读取,在一定程度上并不能完全解决问题。

这次的微软更新并非是全面修复,部分 Windows PC 可能还需要额外的 CPU固件更新来防范 Spectre 攻击,不过 Microsoft的安全更新似乎完全解决了 Meltdown 漏洞。目前用户在进行更新时似乎还遇到了其他问题,Meltdown 和 Spectre 安全更新似乎与反病毒软件们相处得并不融洽。

如何检查补丁状态

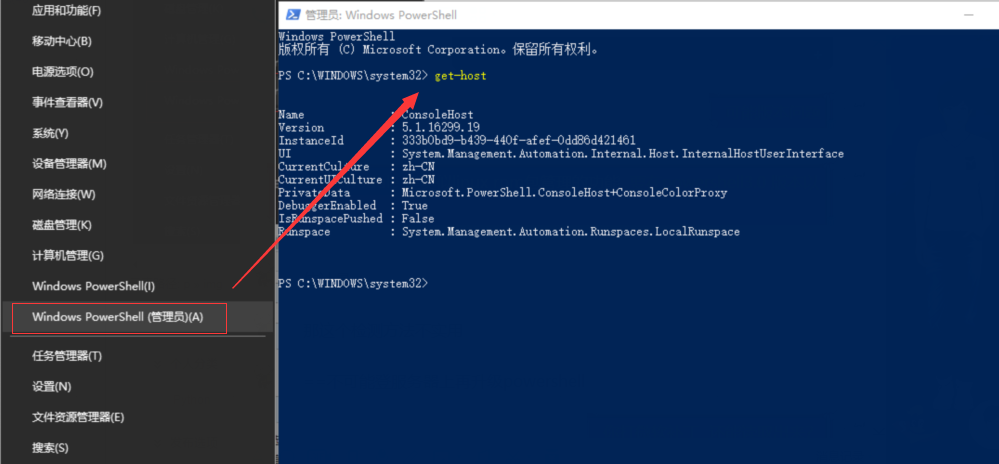

微软还发布了一个Powershell来检查是否安装了正确的更新程序,或是否需要额外的固件更新。

用户在启动PowerShell时,请确保是以管理员权限启动的,以便安装所需的模块。我的操作系统是window10 ,自带的powershell,右击开始菜单出现如图所示功能:

PS:部分服务器自带的powershell因版本问题,没有Install-Module的功能,Install-Module 是类似linux rpm包管理的功能,升级powershell吧。。

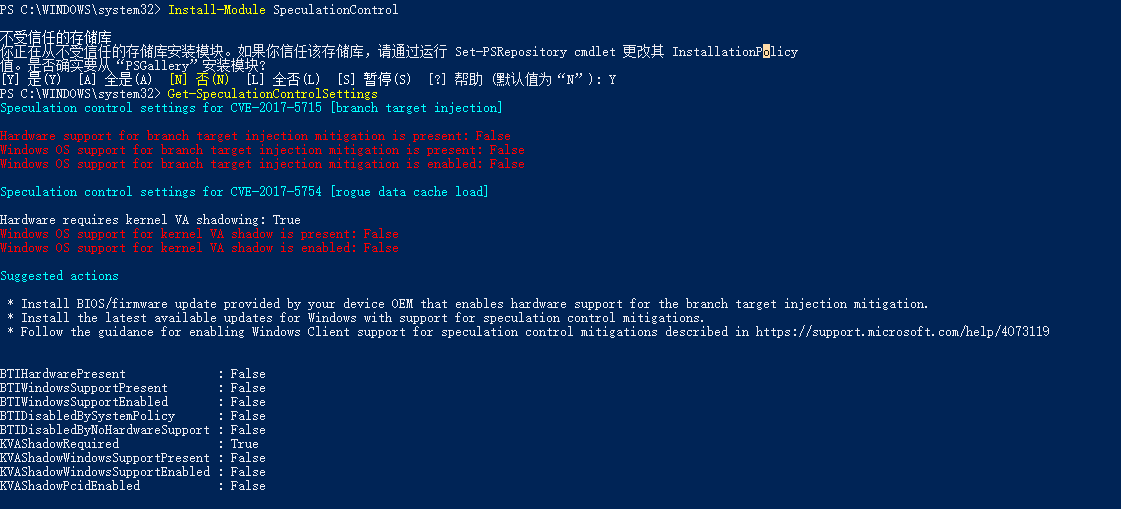

下面的Powershell命令,将下载并安装Powershell模块,用于测试Meltdown和Specter的缺陷。

Install-Module SpeculationControl如果用户运行该命令返回的是错误,则可以运行以下命令:

Set-ExecutionPolicy Bypass然后,用户可以运行第二条命令:

Get-SpeculationControlSettings谷歌在发布漏洞研究报告的时候认为,接近所有的CPU都容易受到这两个漏洞的攻击。开启的保护会显示为True,未开启的保护则会显示为False。如果用户在运行这些命令后看到很多红色的文字,那么可以确认该用户的CPU处在威胁之中。

测试截图如下:

关于解决方案

CPU漏洞无法远程控制电脑,在一定程度上危害是可控的,

建议密切关注操作系统、虚拟机、浏览器等产品官方网站发布的安全公告,并及时下载补丁进行更新,可阻止这些漏洞被利用。

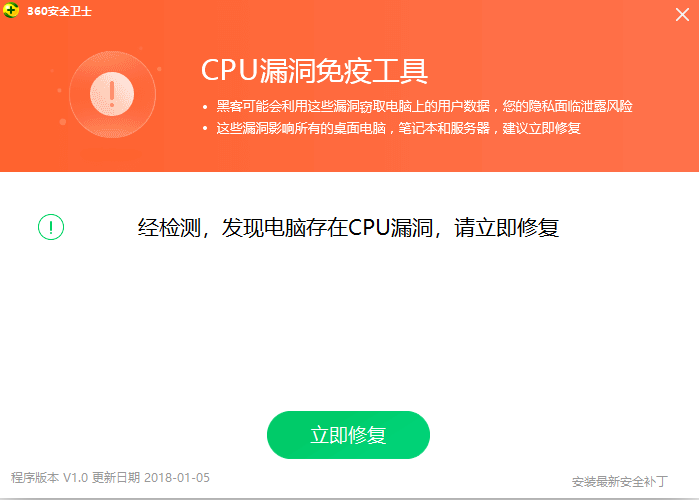

推荐工具:360安全卫士“CPU漏洞免疫工具”,该工具可一键检测电脑是否存在漏洞,全方位排查补丁兼容性,并为受到漏洞影响的系统及浏览器推送安全更新,有效免疫CPU漏洞。

参考文章:

CPU漏洞一键自动检修 360安全卫士国内首发免疫工具

http://www.360.cn/newslist/zxzx/yjzdjxCPUld360aqwssfmygj.html

Windows用户详细自查修复篇:微软紧急更新修复Meltdown和Spectre CPU漏洞

http://www.freebuf.com/vuls/159291.html

CPU特性漏洞测试(Meltdown and Spectre)的更多相关文章

- Intel重大漏洞之Meltdown和Spectre

史上最大漏洞危机:影响所有 iPhone.Android.PC 设备,修复困难重重 近日,英特尔的日子可并不好过. 作为全球知名芯片制造商,任何有关英特尔芯片漏洞的问题都会导致全球上百万设备遭受牵连. ...

- CPU Meltdown和Spectre漏洞分析

一.背景: 1月4日,国外爆出了整个一代处理器都存在的灾难性漏洞:Meltdown和Spectre. 几乎影响了全球20年内所有cpu处理器:这两个漏洞可以使攻击者通过利用并行运行进程的方式来破坏处理 ...

- 马上给Meltdown和Spectre漏洞打补丁

元旦之后的第一个工作日可谓是惊喜不断,4号就传来了 Google Project Zero 等团队和个人报告的 Meltdown 和 Spectre 内核漏洞的消息,首先简单介绍一下这两个内核漏洞. ...

- SPF邮件伪造漏洞测试脚本

测试脚本: # -*- coding: utf-8 -*- import socket,select,base64,os,re,time,datetime class mail: def __init ...

- CSRF 漏洞测试

CSRF简介: CSRF中文名:跨站请求伪造,英文译为:Cross-site request forgery,CSRF攻击就是attacker(攻击者)利用victim(受害者)尚未失效的身份认证信息 ...

- kali上部署dvwa漏洞测试平台

kali上部署dvwa漏洞测试平台 一.获取dvwa安装包并解压 二.赋予dvwa文件夹相应权限 三.配置Mysql数据库 四.启动apache2和mysql服务 五.在网页配置dvwa 六.登陆到D ...

- MS14-064 漏洞测试入侵——20145301

MS14-064 漏洞测试入侵 Microsoft Windows OLE远程代码执行漏洞,OLE(对象链接与嵌入)是一种允许应用程序共享数据和功能的技术 执行摘要 此安全更新可解决 Microsof ...

- MS08_067漏洞测试——20145301

MS08_067漏洞测试 实验步骤 search MS08_067查看相关信息 show payloads命令查找需要的攻击载荷 选择generic/shell_reverse_tcp来获取漏洞主机的 ...

- 20145322 Exp5 MS08_067漏洞测试

20145322何志威 Exp5 MS08_067漏洞测试 实验过程 kali ip:172.20.10.4 windows 2003 ip:172.20.10.2 在控制台内使用search ms0 ...

随机推荐

- [kafka] 004_kafka_安装运行

1.下载和安装 目前kafka的稳定版本为0.10.0.0 下载地址:http://kafka.apache.org/downloads.html 下载后解压缩安装包到系统即可完成安装 > ta ...

- Linux 条件变量函数signal和wait补充

pthread_cond_wait必须放在pthread_mutex_lock和pthread_mutex_unlock之间,因为他要根据共享变量的状态来觉得是否要等待,而为了不永远等待下去所以必须要 ...

- python递归评论tree形图代码

首先我有必要记录下来这段代码,因为我遇到了这个问题, 然后没有解决 后来, 前段说我找到一段代码给我看看, 我并没有在意, 然后她实现了, 她实现了,她真的实现了, 我... 为了感谢她,我陪她玩了一 ...

- 关于Python的装饰器 decorator

装饰器的原理:其实就是高阶函数,接收原函数以在之前之后进行操作. 语法格式是固定的:先定义一个函数,再使用@语法调用该函数. 例子一: import functools # 定义装饰器,固定格式 de ...

- 第三百二十五节,web爬虫,scrapy模块标签选择器下载图片,以及正则匹配标签

第三百二十五节,web爬虫,scrapy模块标签选择器下载图片,以及正则匹配标签 标签选择器对象 HtmlXPathSelector()创建标签选择器对象,参数接收response回调的html对象需 ...

- e798. 显示JSlider的标记标签

This example demonstrates how to display labels (numerical values) at the major ticks (see e797 显示JS ...

- JAVA组成原理及使用方法编辑环境及实现过程

JAVA组成原理一.由四方面组成:1.Java编程语言2.Java类文件格式3.Java虚拟机4.Java应用程序接口 当编辑并运行一个Java程序时,需要同时涉及到这四种方面.二.使用文字编辑软件: ...

- Java获取正在执行的函数名

利用StackTrace堆栈轨迹获取某个时间的调用堆栈状态. package com.dsp.demo; public class TechDemo { public static void main ...

- Android Handler机制 (一个Thead中可以建立多个Hander,通过msg.target保证MessageQueue中的每个msg交由发送message的handler进行处理 ,但是 每个线程中最多只有一个Looper,肯定也就一个MessageQuque)

转载自http://blog.csdn.net/stonecao/article/details/6417364 在android中提供了一种异步回调机制Handler,使用它,我们可以在完成一个很长 ...

- ubuntu 14.04安装 DevStack的脚本配置文件——localrc

本文ubuntu 14.04安装 DevStack的脚本配置文件——localrc,本文件名已经逐渐被取代,但是出于后向兼容性,使用该文件仍然可以为stack.sh安装脚本指定安装DevStack时的 ...