Spring Cloud下基于OAUTH2+ZUUL认证授权的实现

Spring Cloud下基于OAUTH2认证授权的实现

在Spring Cloud需要使用OAUTH2来实现多个微服务的统一认证授权,通过向OAUTH服务发送某个类型的grant type进行集中认证和授权,从而获得access_token,而这个token是受其他微服务信任的,我们在后续的访问可以通过access_token来进行,从而实现了微服务的统一认证授权。

本示例提供了四大部分:

eureka:服务注册和发现的基本模块auth:OAUTH2认证授权中心account:普通微服务,用来验证认证和授权gateway:边界网关(所有微服务都在它之后)

OAUTH2中的角色:

Resource Server:被授权访问的资源Authotization Server:OAUTH2认证授权中心Resource Owner: 用户Client:使用API的客户端(如Android 、IOS、web app)

Grant Type:

authorization_code:implicit:password:refrsh_token:

1.基础环境

使用Postgres作为账户存储,Redis作为Token存储,使用docker-compose在服务器上启动Postgres和Redis。

Redis:

image: sameersbn/redis:latest

ports:

- "6379:6379"

volumes:

- /srv/docker/redis:/var/lib/redis:Z

restart: always PostgreSQL:

restart: always

image: sameersbn/postgresql:9.6-2

ports:

- "5432:5432"

environment:

- DEBUG=false - DB_USER=wang

- DB_PASS=yunfei

- DB_NAME=order

volumes:

- /srv/docker/postgresql:/var/lib/postgresql:Z

2.auth-server

2.1 OAuth2服务配置

Redis用来存储token,服务重启后,无需重新获取token.

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {

@Autowired

private AuthenticationManager authenticationManager;

@Autowired

private RedisConnectionFactory connectionFactory; @Bean

public RedisTokenStore tokenStore() {

return new RedisTokenStore(connectionFactory);

} @Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints

.authenticationManager(authenticationManager)

.userDetailsService(userDetailsService)//若无,refresh_token会有UserDetailsService is required错误

.tokenStore(tokenStore());

} @Override

public void configure(AuthorizationServerSecurityConfigurer security) throws Exception {

security

.tokenKeyAccess("permitAll()")

.checkTokenAccess("isAuthenticated()");

} @Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory()

.withClient("android")

.scopes("xx") //此处的scopes是无用的,可以随意设置

.secret("android")

.authorizedGrantTypes("password", "authorization_code", "refresh_token")

.and()

.withClient("webapp")

.scopes("xx")

.authorizedGrantTypes("implicit");

}

}

2.2 Resource服务配置

auth-server提供user信息,所以auth-server也是一个Resource Server

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter { @Override

public void configure(HttpSecurity http) throws Exception {

http

.csrf().disable()

.exceptionHandling()

.authenticationEntryPoint((request, response, authException) -> response.sendError(HttpServletResponse.SC_UNAUTHORIZED))

.and()

.authorizeRequests()

.anyRequest().authenticated()

.and()

.httpBasic();

}

}

@RestController

public class UserController { @GetMapping("/user")

public Principal user(Principal user){

return user;

}

}

2.3 安全配置

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter { @Bean

public UserDetailsService userDetailsService(){

return new DomainUserDetailsService();

} @Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

} @Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

.userDetailsService(userDetailsService())

.passwordEncoder(passwordEncoder());

} @Bean

public SecurityEvaluationContextExtension securityEvaluationContextExtension() {

return new SecurityEvaluationContextExtension();

} //不定义没有password grant_type

@Override

@Bean

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

} }

2.4 权限设计

采用用户(SysUser)<->角色(SysRole)<->权限(SysAuthotity)设置,彼此之间的关系是多对多。通过DomainUserDetailsService 加载用户和权限。

2.5 配置

spring:

profiles:

active: ${SPRING_PROFILES_ACTIVE:dev}

application:

name: auth-server jpa:

open-in-view: true

database: POSTGRESQL

show-sql: true

hibernate:

ddl-auto: update

datasource:

platform: postgres

url: jdbc:postgresql://192.168.1.140:5432/auth

username: wang

password: yunfei

driver-class-name: org.postgresql.Driver

redis:

host: 192.168.1.140 server:

port: 9999 eureka:

client:

serviceUrl:

defaultZone: http://${eureka.host:localhost}:${eureka.port:8761}/eureka/ logging.level.org.springframework.security: DEBUG logging.leve.org.springframework: DEBUG

2.6 测试数据

data.sql里初始化了两个用户admin->ROLE_ADMIN->query_demo,wyf->ROLE_USER

3.account

3.1 Resource服务配置

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter{ @Override

public void configure(HttpSecurity http) throws Exception {

http

.csrf().disable()

.exceptionHandling()

.authenticationEntryPoint((request, response, authException) -> response.sendError(HttpServletResponse.SC_UNAUTHORIZED))

.and()

.authorizeRequests()

.anyRequest().authenticated()

.and()

.httpBasic();

}

}

3.2 用户信息配置

account是一个简单的微服务,使用auth-server进行认证授权,在它的配置文件指定用户信息在auth-server的地址即可:

security:

oauth2:

resource:

id: order-service

user-info-uri: http://localhost:8080/uaa/user

prefer-token-info: false

3.3 权限测试控制器

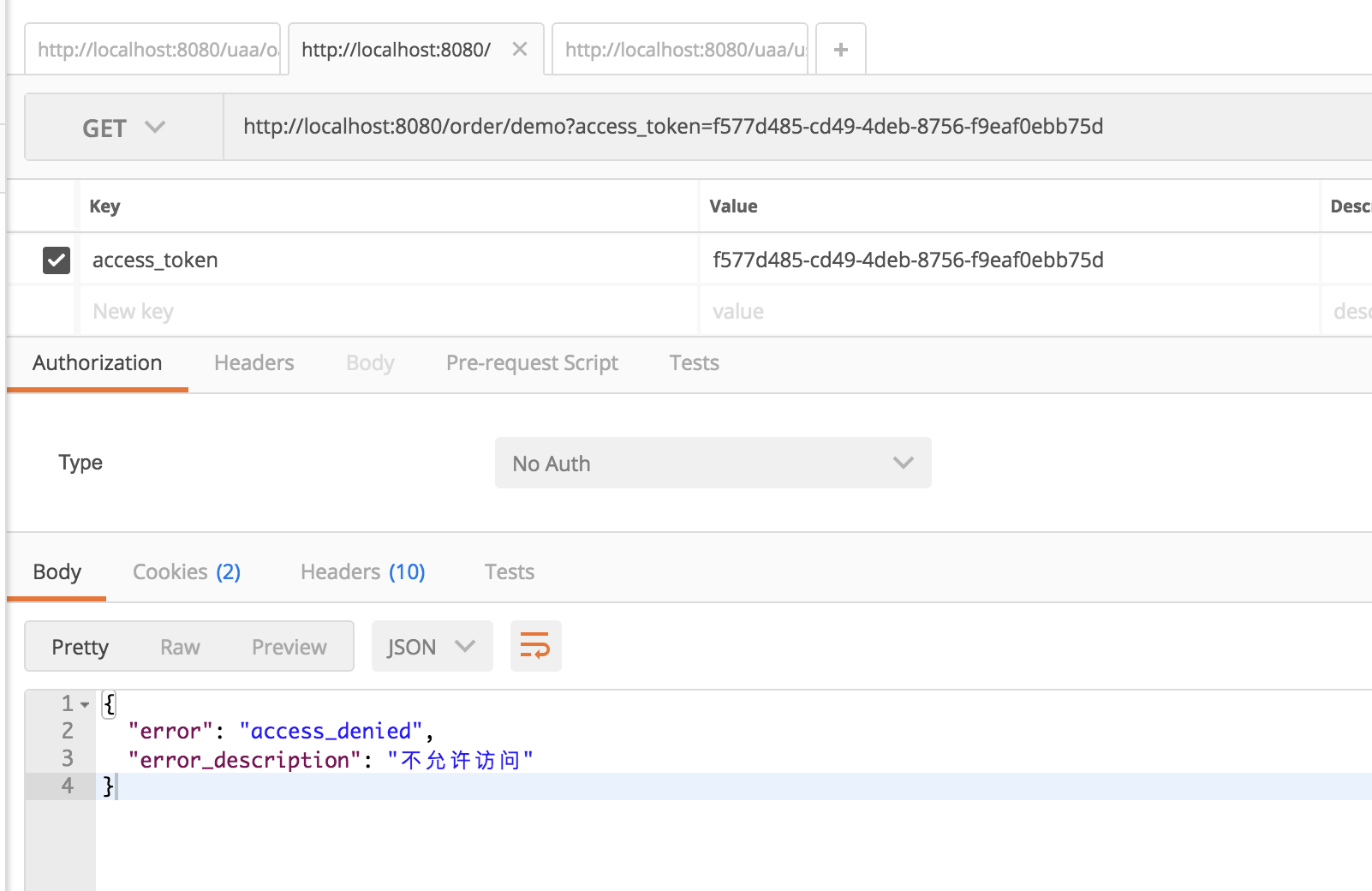

具备authority未query-demo的才能访问,即为admin用户

@RestController

public class DemoController {

@GetMapping("/demo")

@PreAuthorize("hasAuthority('query-demo')")

public String getDemo(){

return "good";

}

}

4 api-gateway

api-gateway在本例中有2个作用:

本身作为一个client,使用

implicit作为外部app访问的方向代理

4.1 关闭csrf并开启Oauth2 client支持

@Configuration

@EnableOAuth2Sso

public class SecurityConfig extends WebSecurityConfigurerAdapter{

@Override

protected void configure(HttpSecurity http) throws Exception { http.csrf().disable(); } }

4.2 配置

zuul:

routes:

uaa:

path: /uaa/**

sensitiveHeaders:

serviceId: auth-server

order:

path: /order/**

sensitiveHeaders:

serviceId: order-service

add-proxy-headers: true security:

oauth2:

client:

access-token-uri: http://localhost:8080/uaa/oauth/token

user-authorization-uri: http://localhost:8080/uaa/oauth/authorize

client-id: webapp

resource:

user-info-uri: http://localhost:8080/uaa/user

prefer-token-info: false

4.3 服务之间互调

feign client没有将access token放入请求头里,需定义一个OAuth2FeignRequestInterceptor的bean:

5 演示

5.1 客户端调用

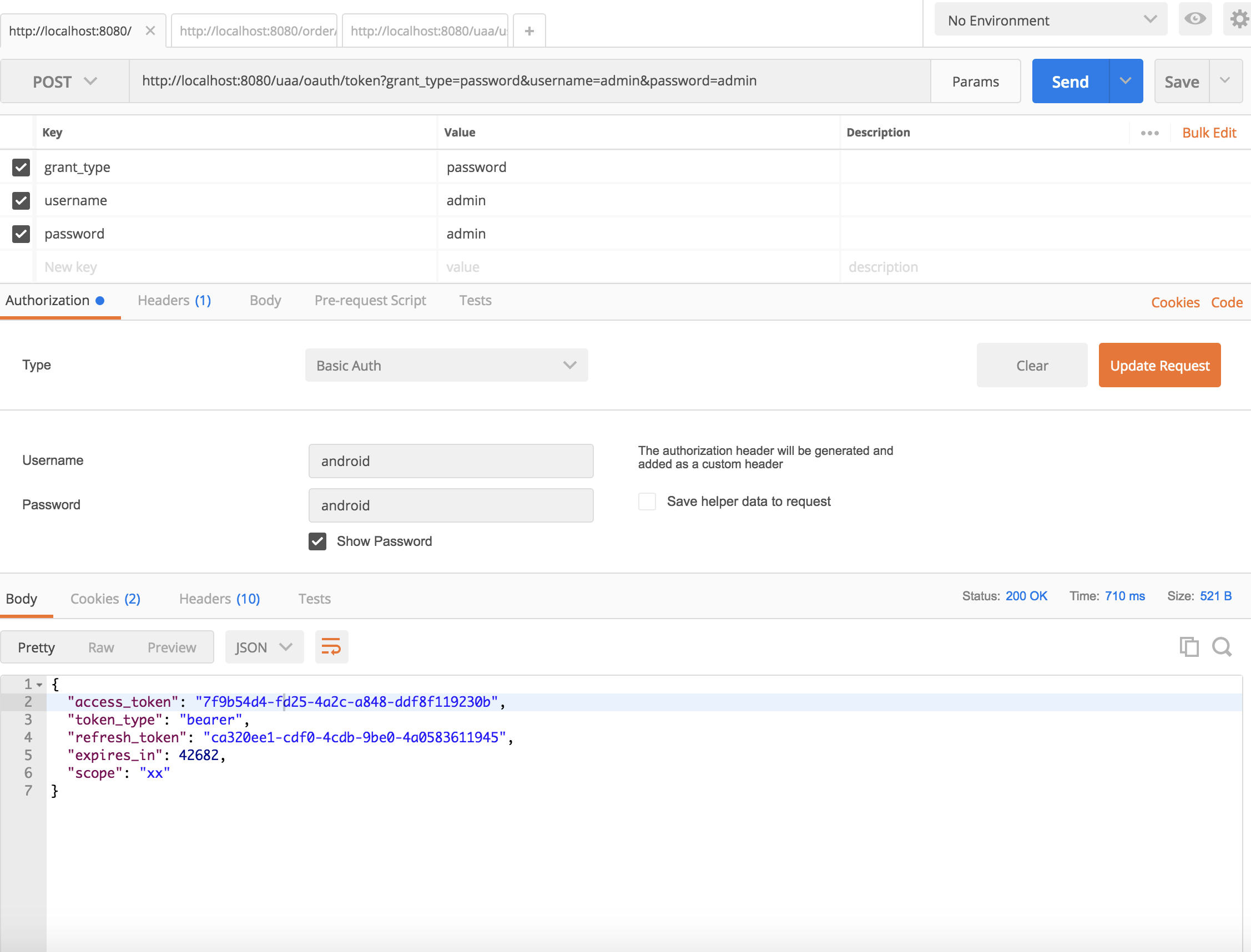

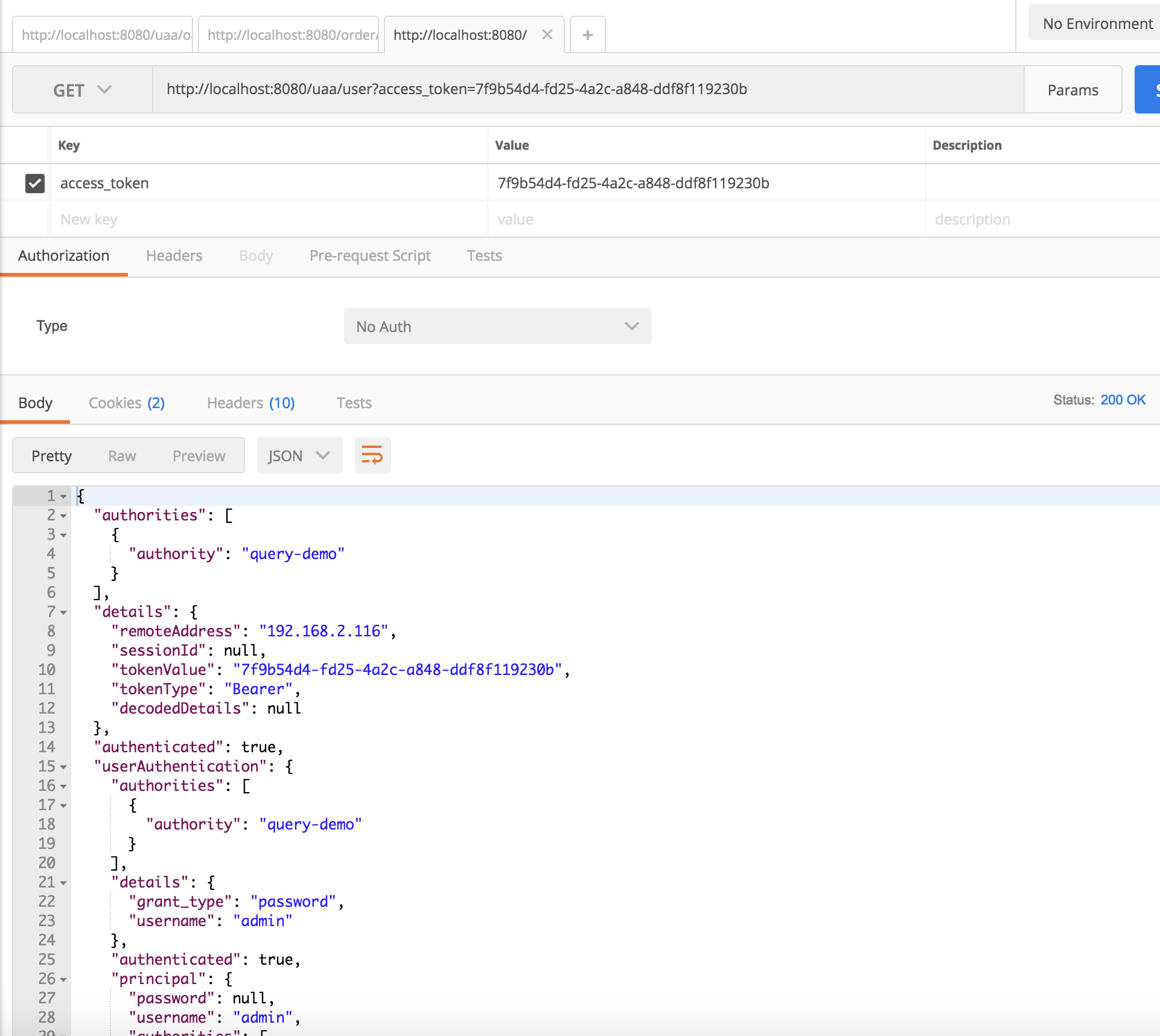

使用Postman向http://localhost:8080/uaa/oauth/token发送请求获得access_token(admin用户的如7f9b54d4-fd25-4a2c-a848-ddf8f119230b)

- admin用户

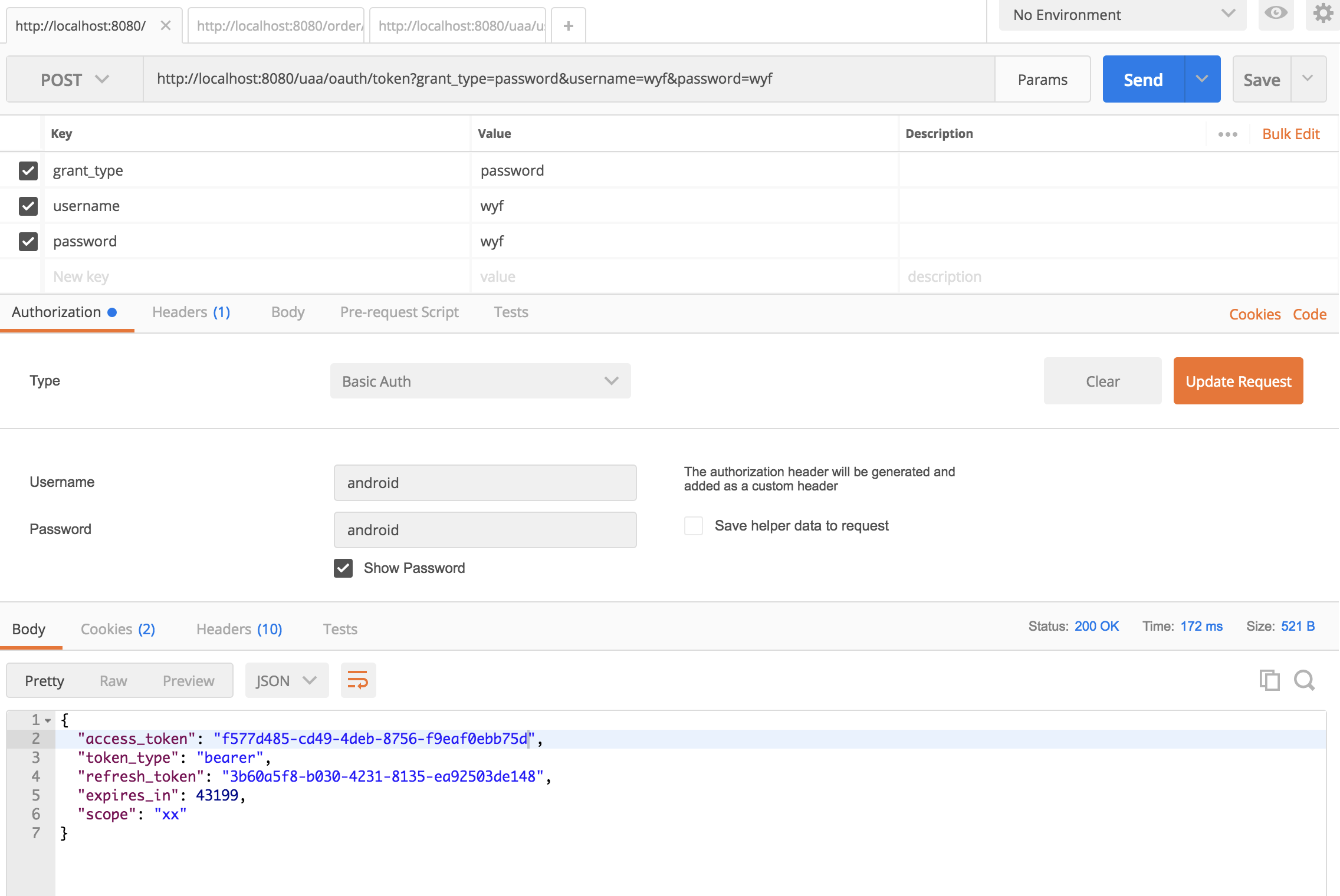

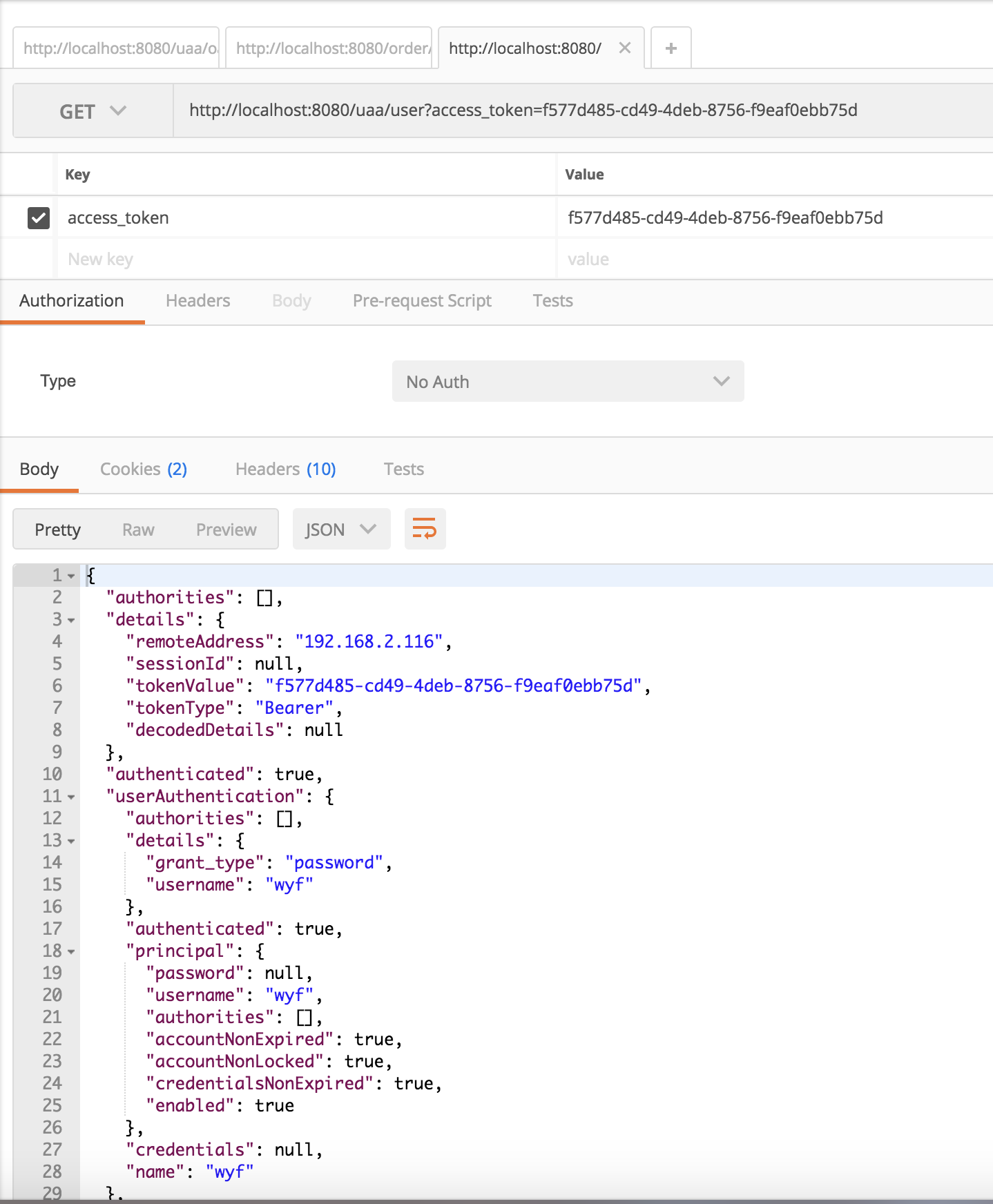

wyf用户

5.2 api-gateway中的webapp调用

暂时没有做测试,下次补充。

代码开源

代码已经开源、托管到我的码云:

https://gitee.com/senhelpa-vivo/spring-cloud.git

Spring Cloud下基于OAUTH2+ZUUL认证授权的实现的更多相关文章

- Spring Cloud下基于OAUTH2认证授权的实现

GitHub(spring -boot 2.0.0):https://github.com/bigben0123/uaa-zuul 示例(spring -boot 2.0.0): https://gi ...

- Spring Cloud Zuul 网关使用与 OAuth2.0 认证授权服务

API 网关的出现的原因是微服务架构的出现,不同的微服务一般会有不同的服务地址,而外部客户端可能需要调用多个服务的接口才能完成一个业务需求,如果让客户端直接与各个微服务通信,会有以下的问题: 客户端会 ...

- Spring Cloud Security OAuth2.0 认证授权系列(一) 基础概念

世界上最快的捷径,就是脚踏实地,本文已收录[架构技术专栏]关注这个喜欢分享的地方. 前序 最近想搞下基于Spring Cloud的认证授权平台,总体想法是可以对服务间授权,想做一个基于Agent 的无 ...

- Spring Security OAuth2.0认证授权六:前后端分离下的登录授权

历史文章 Spring Security OAuth2.0认证授权一:框架搭建和认证测试 Spring Security OAuth2.0认证授权二:搭建资源服务 Spring Security OA ...

- Spring Security OAuth2.0认证授权四:分布式系统认证授权

Spring Security OAuth2.0认证授权系列文章 Spring Security OAuth2.0认证授权一:框架搭建和认证测试 Spring Security OAuth2.0认证授 ...

- Spring Security OAuth2.0认证授权二:搭建资源服务

在上一篇文章[Spring Security OAuth2.0认证授权一:框架搭建和认证测试](https://www.cnblogs.com/kuangdaoyizhimei/p/14250374. ...

- Spring Security OAuth2.0认证授权五:用户信息扩展到jwt

历史文章 Spring Security OAuth2.0认证授权一:框架搭建和认证测试 Spring Security OAuth2.0认证授权二:搭建资源服务 Spring Security OA ...

- Spring Security OAuth2.0认证授权三:使用JWT令牌

Spring Security OAuth2.0系列文章: Spring Security OAuth2.0认证授权一:框架搭建和认证测试 Spring Security OAuth2.0认证授权二: ...

- Spring Cloud下微服务权限方案

背景从传统的单体应用转型Spring Cloud的朋友都在问我,Spring Cloud下的微服务权限怎么管?怎么设计比较合理?从大层面讲叫服务权限,往小处拆分,分别为三块:用户认证.用户权限.服务校 ...

随机推荐

- Spring Framework 条件装配 之 @Conditional

Spring Framework 条件装配 之 @Conditional 前言 了解SpringBoot的小伙伴对Conditional注解一定不会陌生,在SpringBoot项目中,Conditio ...

- POJ 2455:Secret Milking Machine(二分+最大流)

http://poj.org/problem?id=2455 题意:给出n个点和m条无向路,每条路都有一个长度.从1点到n点要走t次两两互不重合的路.求出每条1->n的路中相邻两点最大值的最小值 ...

- JDK源码阅读(一):Object源码分析

最近经过某大佬的建议准备阅读一下JDK的源码来提升一下自己 所以开始写JDK源码分析的文章 阅读JDK版本为1.8 目录 Object结构图 构造器 equals 方法 getClass 方法 has ...

- JS高级程序设计第3章--精简版

前言:纯手打!!!按照自己思路重写!!!这次是二刷了,想暑假做一次完整的笔记,但用本子来写笔记的话太贵了,可能哪天还丢了..所以还是博客好== 第三章:基本概念(语法.数据类型.流控制语句.函数) 3 ...

- Java 集合类Hashmap

一.HashMap 简介 HashMap在程序员的开发过程中是一个十分常用的集合类,它是一个以键值对形式存在的集合类, 在开发中我们可以利用的它的一个key存在即替换的特性,实现一个更新的去重的操作. ...

- VUE-CLI3.0安装和使用echart方法

在Vue中使用echarts的两种方式 npm webpack vue-cli echarts vue.js 准备:使用vue-cli脚手架 如果你已经有自己的项目,可以跳过这一步. npm下载v ...

- 渐进式web应用开发--拥抱离线优先(三)

_ 阅读目录 一:什么是离线优先? 二:常用的缓存模式 三:混合与匹配,创造新模式 四:规划缓存策略 五:实现缓存策略 回到顶部 一:什么是离线优先? 传统的web应用完全依赖于服务器端,比如像很早以 ...

- NOIP 2004 虫食算题解

问题 E: [Noip2004]虫食算 时间限制: 1 Sec 内存限制: 128 MB 题目描述 所谓虫食算,就是原先的算式中有一部分被虫子啃掉了,需要我们根据剩下的数字来判定被啃掉的字母.来看一 ...

- C++ 编程技巧锦集(一)

C++刷题精髓在STL编程,还有一些函数.下面我就总结一下本人在刷题过程中,每逢遇见总要百度的内容………………(大概率因为本人刷题太少了) 1. map map<string, int> ...

- 20190719 NOIP模拟测试6 (考后反思)

总分 130 排名第6 虽然与前几次进步了一些,但总会感觉到不安 因为我只是A掉了第一题,而第一题又是道水题,很显然的DP,我相信大佬们没A掉只是因为一些小问题(也许有大佬不屑于这种题吧,lockey ...