[CrackMe]160个CrackMe之001

吾爱破解专题汇总:【反汇编练习】160个CrackME索引目录1~160建议收藏备用

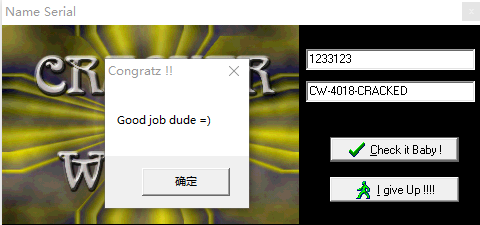

一、Serial/Name 之 暴力破解

1. 熟悉界面:很常规的一个界面,输入完账号密码之后会进行验证。

2. ollbdg调试 - 如何下第一个断点

1)问题1:因为这不像编程,编程时这里会存在一个main函数入口,但这个根本没有,所以如何下第一个程序断点来分析就非常重要。

答案:利用函数调用栈来找到调用MessageBoxA的地址.这时肯定存在栈顺序,xxa->xxb->MessageBox->kernel32.dll!xx->xx,我们通过MessageBox作为一个浮标来确定好其他位置。

2)问题2:但这里又存在另外一个问题,我们如何确定代码执行的位置(exe),是xxa、xxb还是xxc呢?

答案:通过模块调用查看exe的起始地址,若在xxa、xxb、xxc中存在一个与之相近的值,则说明该call就是调用的。

3)分析流程:

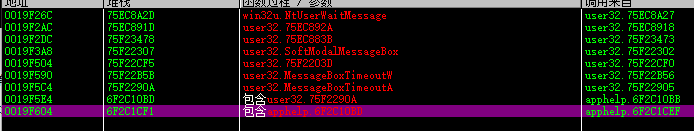

1>在显示"sorry,The serial is incorect"窗口暂停,在olldbg中点击 "K" 按钮,查看函数call的顺序。

很遗憾,并没有找到我们所期待的MessagBox函数,但别灰心,我们利用栈再继续分析。

2>如图,栈拓展顺序由高向低,我们找栈内部的应该向下找。找到最下边的显示调用。

3>在该点处下断点,然后继续执行,再弹出一次错误提示框,再这里断下。(这里为了分析栈更省力气,当然可以直接从4>开始找)

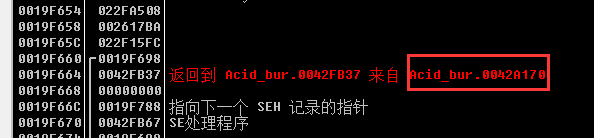

4>olldbg中右下角栈,其中返回地址都以红色部分标记出来,找到与exe模块相似的地址,按回车(follow in dump)看其代码段。

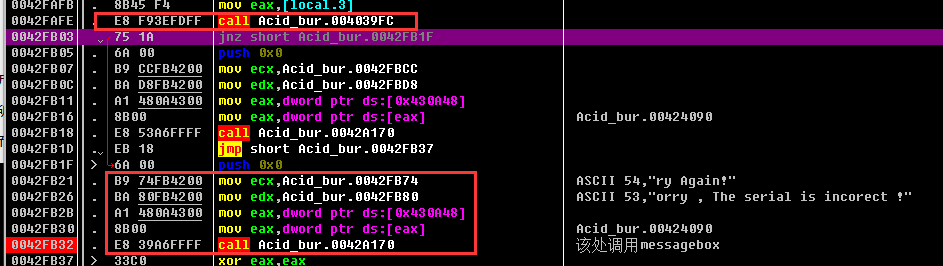

5>可以看到上面出现了我们熟悉的字符串(注意:虽然调用的还是exe函数,但是结果已经出了,所以运算绝对不可能出现在函数中!)

至此,我们算是正确的下第一个断点了!

3.分析代码逻辑

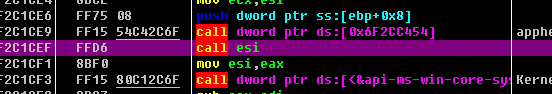

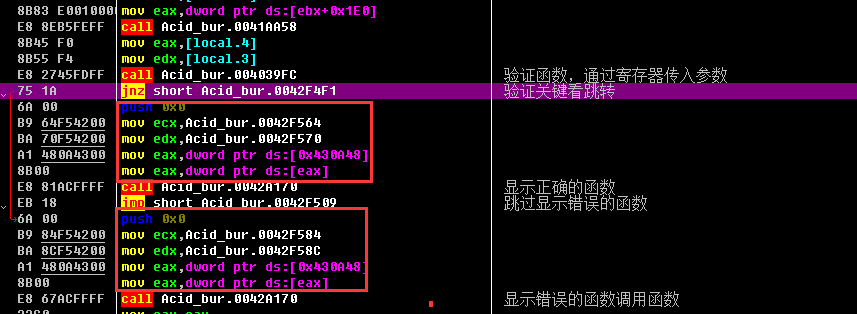

所谓分析逻辑,其实这里判断 if else 语句,反应在汇编中就是各种jmp,我们只需要找到算法关键的jmp即可。

而这类关键jmp其实紧跟在结果输出语句中。

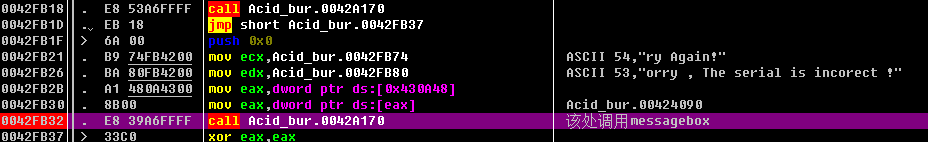

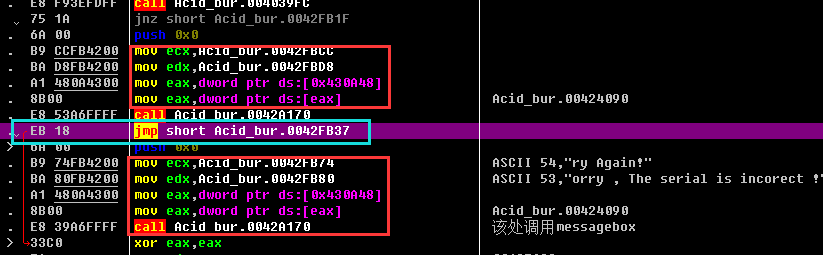

仔细观察上述汇编结构,显然存在两点:

1> jmp 语句跳过判断错误的,则上面那句明显是判断正确的。

2> 两个都调用 bur.0042A170,这个函数明显是显示结果的。

因此,基于上面分析,我们可以推断出其编写的是下列代码:

if(正确)show(正确xxx);

else show(错误xxx)

4. 找到算法call

如上图,经过分析,我们发现其 0x42FB03c处,调用一个call之后紧接着jmp输出错误,很明显if(func()){show(错误)},则可以是算法验证函数 Acid_bur.004039FC。

这样,我们很容易使用"爆破法"来破解这个软件了。

5.分析体会:

1)该题难度一般,主要通过栈帧来定位到用户代码。

2)爆破法关键是跳转,因此我们分析过程中注意各种跳转语句。

二、Serial/Name 之 算法分析

显然,单纯的找到调用,使用爆破法,有点太低级了,我们深入上次找到的这个 算法验证函数 Acid_bur.004039FC 来分析其算法,写出注册机。

在分析该函数之前,我们应该明确,该函数到底是 结果验证函数 还是 算法生成函数。因为这个函数可能只是验证结果是否正确,因此我们需要预先验证。

1.检验 Acid_bur.004039FC 函数作用:

1> 分析函数首先需要明确其传入参数,寄存器传入与栈传入都应该注意到。

栈传参:明显是一些异常处理程序,这里可以说没什么用

寄存器传参:函数调用前使用过eax与edx寄存器,可以看到明显有有用信息。

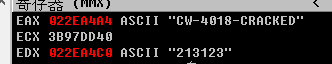

2> 验证EAX的是否是密码:很明显,该函数就是验证函数,EAX存放值。

2.密码生成的推测:CW-4018-CRACKED,可以看到由三个部分组成 CW、4018、CRACKED,

1>我们之后再需要分析,其哪个是变量,哪个是常量,再构造一组用户输入。

构造密码原则:与前面密码完全不重复(因为有可能仅用到几个数)

可以看到其中间四个数改变了,所以这个才是关键。

2>"数字-字符串"转换过程分析:这里的密码验证的是4018这个字符串,但密码在生成过程中需要的是4018这个数字。

这就意味着:中间很可能存在一步,将字符串转换为数字。

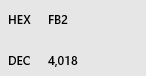

又因为在计算机中是十六进制存储,若4018为十进制结果,我们很可能在内存中看到的数字为其十六进制:FB2;若为十六进制,则看到4018.

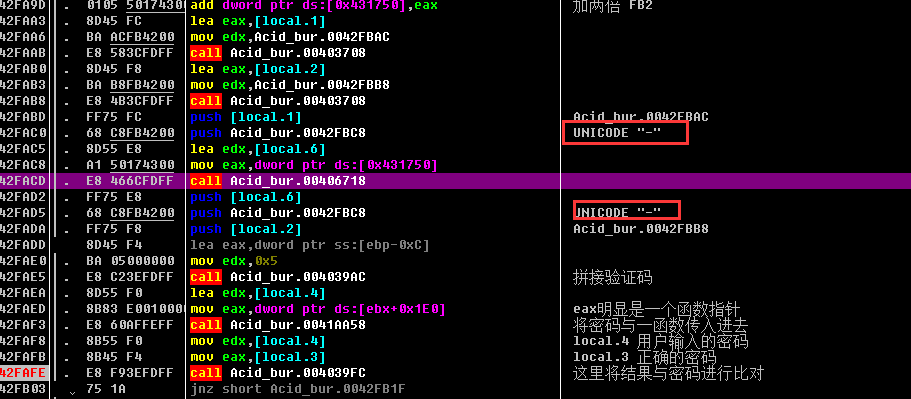

3.寻找serial生成函数

1>先扫描一遍上面区域(眼光放长远一点,不要紧盯着上边函数看,因为生成的是字符串,肯定还存在字符串拼接函数)

看到有两个 "-" ,则可以判断中间那个肯定是 密码的字符串形式 (注意:不是数字形式,可能该函数将数字生成一个字符串)

2> 验证 00406718 函数

该函数特征:其传入一个local.6指针且没用到返回值eax,则该变量很可能储存再local.6内存中,我们在内存窗口关注该地址

很明显符合我们的假设。local.6存储生成结果

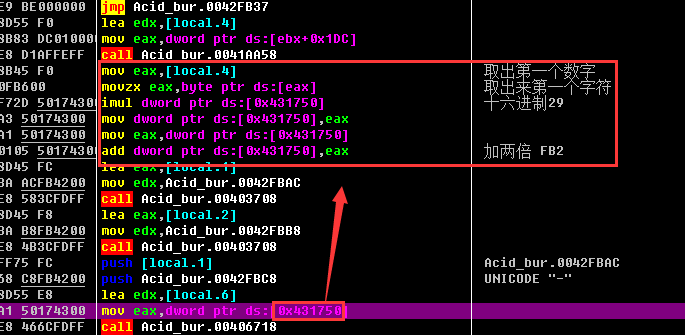

3> 查看数字是如何生成的:

函数调用另外一个是使用eax寄存器,传入一个数。

0042FAC8 |. A1 50174300 mov eax,dword ptr ds:[0x431750]

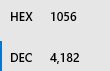

经过寄存器查看为 1056

其正好是 4182d的十六进制形式(0x1056)

4>继续寻找 serial生成算法

我们现在已经确定其存储在 0x431750 内存中,我们只需要查看是谁调用这个内存,往上看,就很容易找到该地点了。

4. serial生成算法分析:

1> local.4 是用户名,因此 movzx eaax,byte ptr ds:[eax] 是将用户输入的第一个字符(ASCII)放入到eax中。(注意其是ASCII码,并不是数字)

2> [0x431750] 原来存放的是十六进制0x29,所以该 ASCII * 0x29

3> add 将结果乘以两倍, 故最终算法是 0xResult = INPUT[0]*0x29*2

4> 将0xResult转换为十进制字符形式,然后两边拼接在一起组成最终的 serial。

5. 解题体会:

1)在逆向分析中,看到数字第一反应是十六进制(而非十进制),这思想非常重要(否则可能白白浪费你大量精力)

2)明确字符串与数字之间的转换,明确分析目标,分析的是字符串还是数字。如果最终验证是字符串,而算法往往针对数字,因此你需要注意中间一个转换条件。(别被绕蒙了)。

3)函数传入时如果使用 lea 传入指针,而该指针属于变量指针,则往往这里存储某些重要的值,查看内存来进行判断。

4)字符串赋值,实质上是指针赋值(C\C++中字符串被编译为常量,因此属于全局变量)。

5) byte ptr 这类声明应该敏感。 如 "movzx byte ptr eax, ds:[eax]",将字符串中第一个字符取出。

三、第2个serial破解

该题破解难度较小,通过"栈分析定位代码"与"serial验证查找跳转"很容易就找到答案了。

因为本身 serial为静态的 "Hello Dule!",因此也谈不上算法分析了。

算是前两题的一个小总结吧。

[CrackMe]160个CrackMe之001的更多相关文章

- [CrackMe]160个CrackMe之015

吾爱破解专题汇总:[反汇编练习]160个CrackME索引目录1~160建议收藏备用 一.破解 该破解比较简单,其是一个静态密码 2G83G35Hs2 ,输入进去即可破解. 1)栈定位法找到用户代码 ...

- [CrackMe]160个CrackMe之002

吾爱破解专题汇总:[反汇编练习]160个CrackME索引目录1~160建议收藏备用 一.逆向分析之暴力破解 暴力破解,对于这种具有提示框的,很好定位. 定位好之后,爆破其跳转语句,就能达到破解目的. ...

- [反汇编练习]160个CrackMe之001

[反汇编练习] 160个CrackMe之001. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之027

[反汇编练习] 160个CrackMe之027. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之026

[反汇编练习] 160个CrackMe之026. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之025

[反汇编练习] 160个CrackMe之025. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之024

[反汇编练习] 160个CrackMe之024. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之022

[反汇编练习] 160个CrackMe之022. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

- [反汇编练习] 160个CrackMe之021

[反汇编练习] 160个CrackMe之021. 本系列文章的目的是从一个没有任何经验的新手的角度(其实就是我自己),一步步尝试将160个CrackMe全部破解,如果可以,通过任何方式写出一个类似于注 ...

随机推荐

- 禁止页面被复制和禁止右键,一段样式一段JS就行了,无需复杂设定!

群里小伙伴经常问怎么禁止页面复制和右键,其实这个问题百度一下是很多资料的,我估计小伙伴都懒,所以这里统一回复下: 找到模板里面的</head>,在上面加如下代码就行了 <style ...

- JavaWeb之servlet(2)

servlet(2) ServletContext servlet的上下文 每个jvm的虚拟机中的每个web工程都只有一个ServletContext工程,即在一个web工程中,无论写了多少个Java ...

- QML::常用属性

Item 属性: Item 类型比较特殊,因为它是所有其他可视化类型的基类型. Qt Quick中所有可视化类型都基于 Item. Item 对象本身没有一个可视化的外观,但是它定义了可视化项目中所有 ...

- YYLable 的使用 以及注意点

NSString *title = @"不得不说 YYKit第三方框架确实很牛,YYLabel在富文本显示和操作方面相当强大,尤其是其异步渲染,让界面要多流畅有多流畅,这里我们介绍下简单的使 ...

- TypeScript 学习笔记(二)

块级作用域变量: 1.不能在被声明前读或写 console.log(num); let num: number = 0; // 报错 2.仍然可以在一个拥有块级作用域的变量声明前通过函数捕获它,但不能 ...

- Linux 解决Deepin深度系统无法在root用户启动Google Chrome浏览器的问题

解决Deepin无法在root用户启动Google Chrome浏览器的问题,步骤如下. 前提:如何用root用户登录系统?编辑 vim /etc/lightdm/lightdm.conf , 找到并 ...

- LInkHashMap源码分析

说LinkHashMap之前,我们先来谈谈什么是LRU算法? 按照英文的直接原义就是Least Recently Used,最近最久未使用法,它是按照一个非常注明的计算机操作系统基础理论得来的:最近使 ...

- mean shift聚类算法的MATLAB程序

mean shift聚类算法的MATLAB程序 凯鲁嘎吉 - 博客园 http://www.cnblogs.com/kailugaji/ 1. mean shift 简介 mean shift, 写的 ...

- 3.Python爬虫入门_正则表达式(简单例子)

#2019-11-23 import requests import time import re #Python正则表达式库 if __name__=='__main__': #海量爬取图片数据 # ...

- 面向对象程序设计(Java) 第7周学习指导及要求

2019面向对象程序设计(Java)第7周学习指导及要求 (2019.10.11-2019.10.14) 学习目标 掌握四种访问权限修饰符的使用特点: 掌握Object类的用途及常用API: 掌握Ar ...