Window应急响应(六):NesMiner挖矿病毒

0x00 前言

作为一个运维工程师,而非一个专业的病毒分析工程师,遇到了比较复杂的病毒怎么办?别怕,虽然对二进制不熟,但是依靠系统运维的经验,我们可以用自己的方式来解决它。

0x01 感染现象

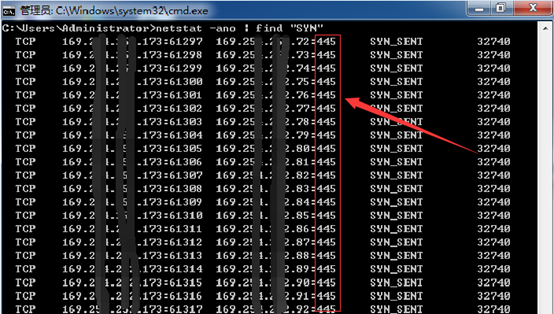

1、向大量远程IP的445端口发送请求

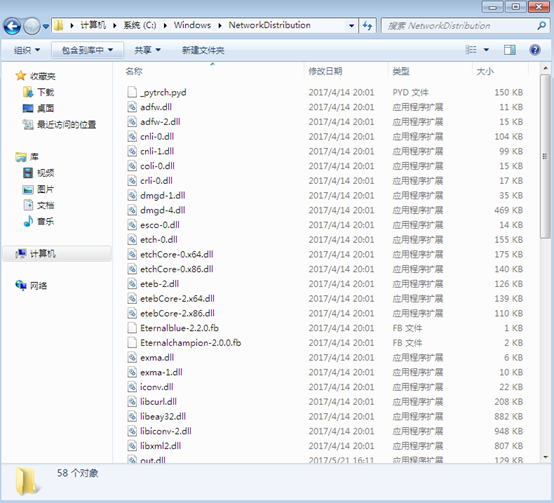

2、使用各种杀毒软件查杀无果,虽然能识别出在C:\Windows\NerworkDistribution中发现异常文件,但即使删除NerworkDistribution后,每次重启又会再次生成。

在查询了大量资料后,找到了一篇在2018年2月有关该病毒的报告:

NrsMiner:一个构造精密的挖矿僵尸网络

https://www.freebuf.com/articles/system/162874.html

根据文章提示,主控模块作为服务“Hyper-VAccess Protection Agent Service”的ServiceDll存在。但在用户的计算机并未找到该服务。

文章报道已然过去了一年多,这个病毒似乎是升级啦,于是有了如下排查过程。

0x02 事件分析

A、网络链接

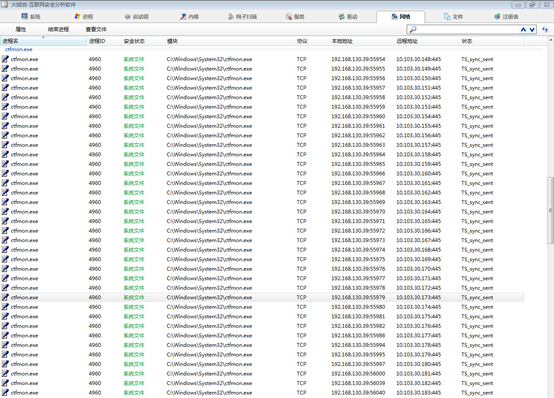

通过现象,找到对外发送请求的进程ID:4960

B、进程分析

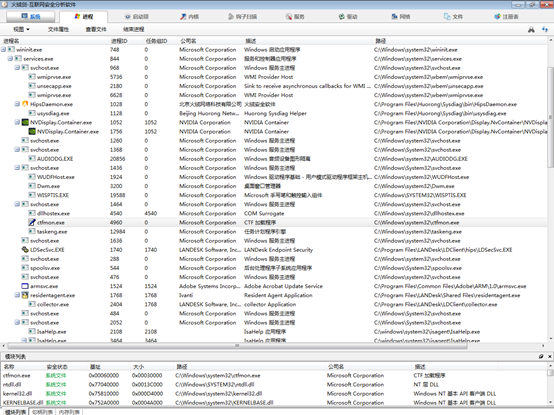

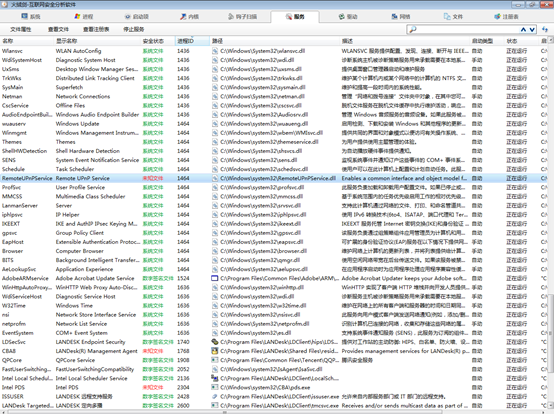

进一步通过进程ID找到相关联的进程,父进程为1464

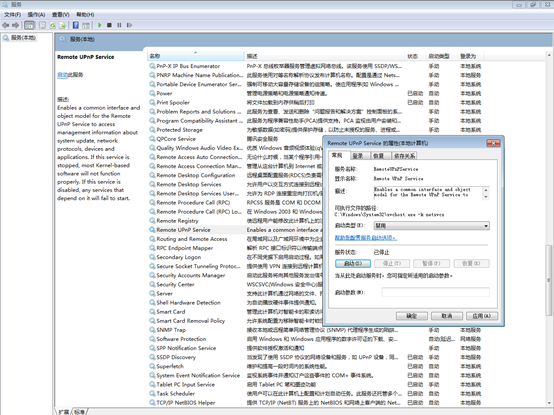

找到进程ID为1464的服务项,逐一排查,我们发现服务项RemoteUPnPService存在异常。

C、删除服务

选择可疑服务项,右键属性,停止服务,启动类型:禁止。

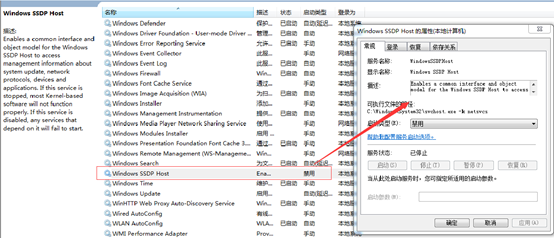

停止并禁用服务,再清除NerworkDistribution目录后,重启计算机。异常请求和目录的现象消失。

又排查了几台,现象一致,就是服务项的名称有点变化。

0x03 病毒清除

NrsMiner挖矿病毒清除过程如下:

1、 停止并禁用可疑的服务项,服务项的名称会变,但描述是不变的,这给我。

可疑服务项描述:Enables a common interface and object model for the Remote UPnP Service to access

删除服务项:Sc delete RemoteUPnPService

2、 删除C:\Windows\NerworkDistribution目录

3、 重启计算机

4、 使用杀毒软件全盘查杀

5、 到微软官方网站下载对应操作系统补丁,下载链接:

https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2017/ms17-010

推荐阅读:

Window应急响应(六):NesMiner挖矿病毒的更多相关文章

- Window应急响应(四):挖矿病毒

0x00 前言 随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一.病毒传播者可以利用个人电脑或服务器进行挖矿,具体现象为电脑CPU占用率高,C盘可使用空间骤降,电脑温度升 ...

- Window应急响应(五):ARP病毒

0x00 前言 ARP病毒并不是某一种病毒的名称,而是对利用arp协议的漏洞进行传播的一类病毒的总称,目前在局域网中较为常见.发作的时候会向全网发送伪造的ARP数据包,严重干扰全网的正常运行,其危害甚 ...

- Window应急响应(二):蠕虫病毒

0x00 前言 蠕虫病毒是一种十分古老的计算机病毒,它是一种自包含的程序(或是一套程序),通常通过网络途径传播,每入侵到一台新的计算机,它就在这台计算机上复制自己,并自动执行它自身的程序. 常见的 ...

- Window应急响应(三):勒索病毒

0x00 前言 勒索病毒,是一种新型电脑病毒,主要以邮件.程序木马.网页挂马的形式进行传播.该病毒性质恶劣.危害极大,一旦感染将给用户带来无法估量的损失.这种病毒利用各种加密算法对文件进行加密,被 ...

- Window应急响应(一):FTP暴力破解

0x00 前言 FTP是一个文件传输协议,用户通过FTP可从客户机程序向远程主机上传或下载文件,常用于网站代码维护.日常源码备份等.如果攻击者通过FTP匿名访问或者弱口令获取FTP权限,可直接上传 ...

- Linux应急响应(三):挖矿病毒

0x00 前言 随着虚拟货币的疯狂炒作,利用挖矿脚本来实现流量变现,使得挖矿病毒成为不法分子利用最为频繁的攻击方式.新的挖矿攻击展现出了类似蠕虫的行为,并结合了高级攻击技术,以增加对目标服务器感染 ...

- 5.Windows应急响应:挖矿病毒

0x00 前言 随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一.病毒 传播者可以利用个人电脑或服务器进行挖矿,具体现象为电脑CPU占用率高,C盘可使用空间骤降, 电脑温度升 ...

- 应急响应系列之OA被入侵挖矿分析报告

一 基本情况 1.1 简要 此事件是去年应急处置时完成的报告,距今有半年时间了.一直存在电脑里,最近准备完善应急响应中遇到的各类安全事件,这篇文章作为这一系列的开端. 对于 Linux 安全检查,个 ...

- windows应急响应入侵排查思路

0x00 前言 当企业发生黑客入侵.系统崩溃或其它影响业务正常运行的安全事件时,急需第一时间进行处理,使企业的网络信息系统在最短时间内恢复正常工作,进一步查找入侵来源,还原入侵事故过程,同时给出解 ...

随机推荐

- Vue新手入门教程

谈谈我对Vue的理解 vue就是前端上的Java,前端上的C#.有个前端的虚拟DOM引擎,设计理念和Java,C#类似.我们只需要告诉DOM应该显示什么,而不用去操作DOM元素. 如何引用? 下面是一 ...

- react-custom-scrollbars的使用

react-custom-scrollbars的作用 流畅的本机浏览器滚动 移动设备的本机滚动条 完全可定制 自动隐藏 自动高度 通用(在客户端和服务器上运行) requestAnimationFra ...

- 车间如何数字化?MES系统来助力

对于生产过程复杂多变的离散制造企业而言,面临重重考验:生产作业计划频繁变更,制造工艺复杂,在生产过程中的临时插单.材料短缺等现象.通过MES制造执行管理解决方案,搭建协同管理平台,加强控制力.执行力和 ...

- 【转】合并两个List并去掉重复项

原文:https://my.oschina.net/jack90john/blog/1493170 工作中很多时候需要用到合并两个List并去除其中的重复内容.这是一个很简单的操作,这里主要是记录一下 ...

- Android Studio Gradle被墙bug总结

1 Unknown host 'd29vzk4ow07wi7.cloudfront.net'. You may need to adjust the proxy settings in Gradle ...

- STM32F4 串口IAP程序要点

1. IAP(bootloader)程序 1.1 内部Flash地址分配 /* Start of the Flash address */ #define STM32_FLASH_BASE 0x080 ...

- win10上安装ubunt18双系统过程中出现mmx64.efi not found问题

安装Ubuntu18过程中,从u盘启动ubunt安装,出现mmx64.efi not found问题 如下图: 制作好ubunt启动盘之后在EFI/BOOT下会看到两个文件,将其中grubx64.ef ...

- OpenGL入门(一):使用GLFW创建简单的窗口

如果使用QT,那么创建一个OpenGL渲染窗口其实很容易,不过出于初学的角度,使用GLFW库来创建新窗口. 1. 下载并配置GLFW GLFW是一个专门针对OpenGL的C语言库,它提供了一些渲染物体 ...

- 3-剑指Offer: 连续子数组的最大和

题目描述 HZ偶尔会拿些专业问题来忽悠那些非计算机专业的同学.今天测试组开完会后,他又发话了:在古老的一维模式识别中,常常需要计算连续子向量的最大和,当向量全为正数的时候,问题很好解决.但是,如果向量 ...

- 深入理解defer(上)defer基础

深入理解 defer 分上下两篇文章,本文为上篇,主要介绍如下内容: 为什么需要 defer: defer 语法及语义: defer 使用要点: defer 语句中的函数到底是在 return 语句之 ...